Обычно, когда люди слышат словосочетание «многофакторная аутентификация», они в первую очередь вспоминают СМС-коды, которые они получают при оплате онлайн-покупок картой.

Чуть реже на ум приходит флешка с цифрами или жетон.

Сегодня я расскажу о других методах многофакторной аутентификации и проблемах, которые они помогают компаниям решить.

Расскажу на примере решения Gemalto Safenet Authentication Service (SAS), которое существует в формате облачного сервиса и локальной версии, сертифицированной ФНСЭК.

Все примерно понимают, что такое многофакторная аутентификация: это когда помимо пароля (фактора знания) нужно ввести дополнительный подтверждающий фактор.

Их два:

- фактор владения (то, что у меня есть): коды из СМС, электронной почты, мобильных приложений, USB-ключей и т. д.

- имущественный фактор (какой я): отпечатки пальцев, радужная оболочка глаза.

Обычно многофакторная аутентификация используется внутри компании для защиты от несанкционированного доступа к VDI, веб-порталам (OWA, различные ServiceDesk, Confluence, Microsoft IIS), VPN, облачным приложениям (Office 365, Salesforce).

Ниже приведены некоторые примеры проблем, которые можно решить с помощью службы аутентификации SafeNet. Задача: соответствие PCI DSS Многофакторная аутентификация является одним из требований Стандарт PCI DSS (пункт 8.3.).

Более того, стандарт требует, чтобы многофакторная аутентификация была одноэтапной: пароль и второй фактор необходимо вводить в одно и то же поле.

Если злоумышленник попытается завладеть учетной записью и допустит ошибку при входе, ему будет непонятно, где допущена ошибка – в пароле или токене.

Решение: одноэтапная многофакторная аутентификация с использованием PIN + OTP. Данная схема аутентификации на основе SafeNet реализована на нашей IaaS-платформе, соответствующей требованиям PCI DSS и 152-ФЗ, – Облако-152 .

Его передают администраторы платформы Cloud-152 для доступа к сегменту управления.

Для авторизации необходимо ввести PIN-код и OTP в одно поле, которое приходит в виде push-уведомления в мобильном приложении Mobile Pass.

Вот так выглядит авторизация для администраторов Cloud-152 от DataLine.

*Здесь должен был быть скриншот SafeNet Mobile Pass, но приложение блокирует скриншоты.

Задача: двухфакторная аутентификация для сотрудников без смартфона и мобильного интернета Компания собирается внедрить двухфакторную аутентификацию для входа на рабочие станции.

Компания имеет распределенную сеть офисов по всей России; у многих сотрудников нестабильный мобильный интернет или вообще нет смартфона.

Получается, что Push-уведомления из мобильных приложений в качестве второго фактора не подходят. SMS и физические токены больше не нужны из-за их высокой стоимости.

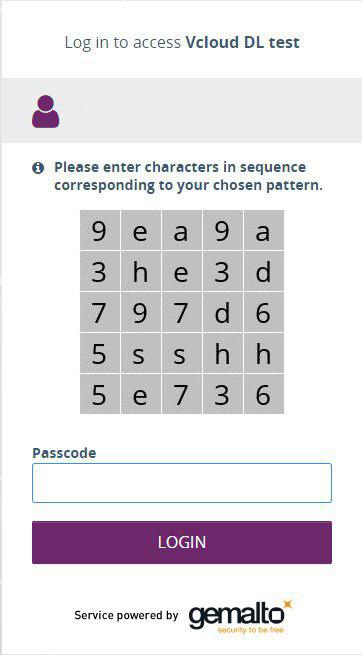

Решение: используйте GrIDSure в качестве второго фактора.

GrIDSure — это одноразовый пароль (OTP).

Он состоит из таблицы с символами и шаблоном, который задает сам пользователь при настройке аутентификации.

Для авторизации пользователь выбирает символы из таблицы по данному шаблону и вводит их в качестве второго фактора.

Таблица с символами, которые получает пользователь при входе на рабочие станции.

Далее пользователь просто следует выбранному шаблону.

Например, вот так.

В качестве символов можно использовать цифры, буквы и специальные символы.

Размер стола настраивается: это может быть стол 5 на 5 или больше.

При каждой попытке аутентификации таблица обновляется, поэтому такой пароль невозможно подобрать методом перебора.

С Gridsure вам также не понадобится мобильное приложение и, следовательно, смартфон с мобильным Интернетом.

GrIDSure отображается в том же интерфейсе и на том же устройстве, что и защищенный сервис.

Задача: защита веб-сервиса от грубой атаки Многофакторную аутентификацию на основе SafeNet можно использовать для защиты веб-сервисов, опубликованных в Интернете, таких как Outlook Web App (OWA).

Safenet поддерживает протоколы RADIUS и SAML, поэтому легко интегрируется со службами Microsoft Outlook, Office 365, Saleforce, Dropbox, Apache и т. д. Если злоумышленник знает электронные письма, то он сможет атаковать такие сервисы путем подбора паролей.

Целью такой атаки не всегда может быть захват аккаунта, а его блокировка.

Теоретически вы можете заблокировать электронную почту всей компании.

Решение: использование OTP в качестве второго фактора Здесь вы можете использовать GrIDSure или Mobile Pass в качестве второго фактора.

Задача: автоматизация выпуска и обслуживания токенов Компания с распределенной сетью филиалов с 20 тысячами сотрудников уже использует двухфакторную аутентификацию с GrIDSure в качестве второго фактора.

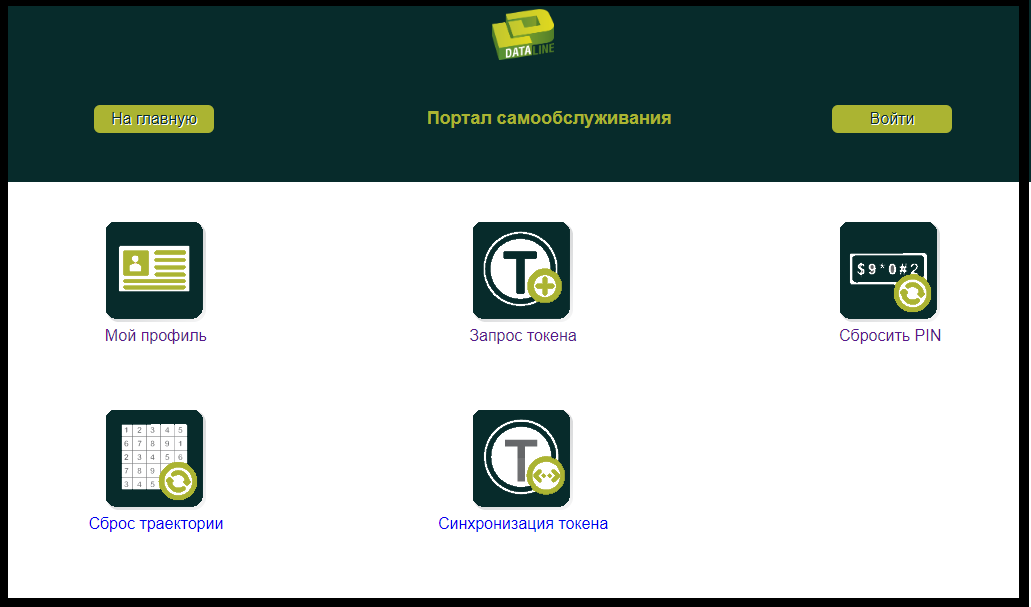

Проблема в том, что администраторам приходится тратить много времени на поддержание токенов: выпуск новых, сброс шаблонов и т. д. Решение: используйте портал самообслуживания.

SafeNet имеет портал самообслуживания, который поможет автоматизировать рутинные операции и снизить нагрузку на администраторов.

На портале самообслуживания пользователь может оставить всю информацию, необходимую для выпуска токена.

Администратору остается только подтвердить это и отправить ссылку для генерации токена.

Если пользователь забыл, какую траекторию он выбрал для GrIDSure, он может снова сбросить ее здесь и установить новую.

Задача: Регулирование доступа к рабочим станциям

В колл-центре посменно работают 200 сотрудников.

Для экономии ресурсов два сотрудника имеют одно рабочее место.

Вам необходимо настроить доступ так, чтобы не было одновременных сессий.

Решение: внедрить политику входа и доступа по токену.

SafeNet можно установить на каждую рабочую станцию и через него можно настроить политику доступа по времени и IP-адресам.

Если смена сотрудника еще не началась, он не сможет зайти на свое рабочее место.

Администратор сможет отслеживать, когда тот или иной сотрудник заходил в систему и с какого IP-адреса в журнале.

Многофакторная аутентификация становится все более актуальной, поскольку статический пароль, даже с большим количеством символов, уже не является трудным препятствием на пути злоумышленника.

Еще одна тенденция в этом направлении — использование токена для доступа сразу к нескольким системам или приложениям компании (SSO-вход).

Этот сценарий также можно реализовать с помощью SafeNet. Если вам интересно, я расскажу об этом в отдельном посте.

Теги: #информационная безопасность #ИТ-инфраструктура #многофакторная аутентификация #2fa-аутентификация #SafeNet

-

Обзор Компьютера Sony Vaio Vgn-Sz270P

19 Oct, 24 -

Что Такое Кроп-Фактор

19 Oct, 24 -

Как Исключить Претензии Потребителей К Сайту

19 Oct, 24 -

Открывается Gamer.ru

19 Oct, 24 -

Opera — Скорость В Linux

19 Oct, 24 -

Маша И Витя: Ставки Принимаются

19 Oct, 24 -

Asus На Computex 2011

19 Oct, 24