В этой статье я хотел бы предложить вам пошаговое руководство по развертыванию контроллера домена Active Directory на Windows Server 2016 (с графической оболочкой), а также как ввести рабочую станцию в полученный домен.

Чем этот урок может отличаться от других:

- Вместо простого «Далее, Далее, нажмите сюда, введите это» я постарался дать четкое объяснение каждому шагу, каждой настройке, которую необходимо выполнить.

Помимо основных понятий Active Directory, DNS и DHCP, вы также можете найти много интересной информации обо всех галочках, которые вы часто видели, но не задумывались об их назначении.

- В конце статьи я предложу способ полностью автоматизировать развертывание получившегося стенда.

с нуля , имея на компьютере только ISO-образы Windows 7 и Windows Server 2016. И никакого PowerShell. Всего одна команда.

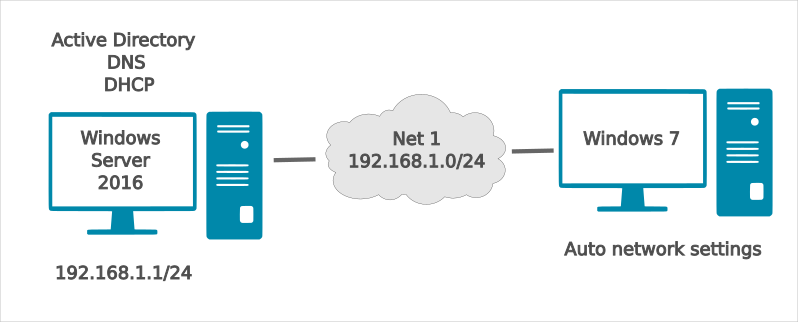

Заинтересовано в чем-либо из вышеперечисленного? Тогда вперед. Обучение будет проходить не в вакууме, а на конкретном виртуальном стенде, состоящем из двух виртуальных машин:

Исходное состояние стенда:

- На компьютере windows_server уже установлена стандартная ознакомительная версия Windows Server 2016 (с графическим интерфейсом).

Машина находится в состоянии «сразу после установки ОС».

В ходе обучения на нем будут развернуты службы Active Directory (с доменом mydomain.com), DNS и DHCP.

- Машина рабочей станции действует как рабочая станция.

На нем установлена Windows 7. Машина находится в состоянии «сразу после установки ОС».

Во время обучения он будет подключен к домену mydomain.com.

- Объясню, Почему Для урока я выбрал именно такую подставку;

- Супер короткий описание технологии Active Directory;

- Небольшая предварительная работа проделана параметр windows_server;

- Создано на windows_server включение необходимые компоненты;

- Происходит на windows_server параметр контроллер домена AD (вместе с DNS);

- Происходит на windows_server параметр DHCP-сервер;

- На windows_server зарегистрированный новая учетная запись в AD;

- Происходит на рабочем месте связь в домен.

Все, что вам нужно — это два установочных iso-образа (windows 7 и windows server 2016) и небольшой скрипт, ссылку на который я вам дам в конце статьи.

Почему такая позиция?

Такой стенд, с моей точки зрения, отлично подходит для первого независимого «тестирования» технологии Active Directory. Он минималистичный (всего 2 виртуальные машины), занимает минимум ресурсов, но при этом изолирован и самодостаточен.Его можно развернуть даже на довольно среднем компьютере и ноутбуке.

При этом основные сетевые сервисы (AD+DNS) уже присутствуют на стенде.

DHCP, хотя и не обязателен для работы AD, все же был добавлен на стенд в информационных целях.

Отказ от ответственности В этом руководстве предлагается только пробное введение в Active Directory. Ни при каких обстоятельствах не рекомендуется развертывать такую конфигурацию при решении реальных задач сетевого администрирования.

В самом уроке я постараюсь обратить внимание на основные моменты, которые не рекомендуется использовать в реальных сетях.

Учебное пособие предполагает подробный разбор всех этапов настройки с пояснениями «что, зачем и почему».

Учебное пособие предназначено для людей, которые не очень знакомы с технологиями Active Directory, DNS и DHCP и хотели бы немного узнать о внутренней работе администрирования сетей с помощью Active Directory. Если базовая настройка AD заставляет вас только зевать, идите прямо здесь и посмотрите, как можно автоматизировать все процесс развертывания собственного стенда с AD и рабочей станцией.

Что такое Active Directory

Active Directory — это служба каталогов от Microsoft, как сообщает Википедия.За этим сухим и невзрачным определением скрывается одна из важнейших технологий сетевого администрирования.

Благодаря Active Directory сетевой администратор получает очень удобные централизованные средства управления учетными записями пользователей, групповыми политиками (в том числе политиками безопасности) и объектами в сети (причём Active Directory без проблем справляется даже с гигантскими сетями).

А благодаря встроенному механизму репликации «уложить» правильно настроенные службы AD не так-то просто.

И, наконец, благодаря Windows настраивать Active Directory можно буквально мышкой, так что с этим справятся даже полные новички в ИТ.

Несмотря на то, что за технологию отвечает Microsoft, она вовсе не ограничивается управлением машинами с Windows — все известные дистрибутивы Linux уже давно научились работать с этой технологией.

Познакомиться с Active Directory непросто, а очень просто – практически каждый офис предполагает наличие этой технологии, поэтому даже самым заядлым пользователям Linux не помешает разобраться в основах работы Active Directory.

Начинать

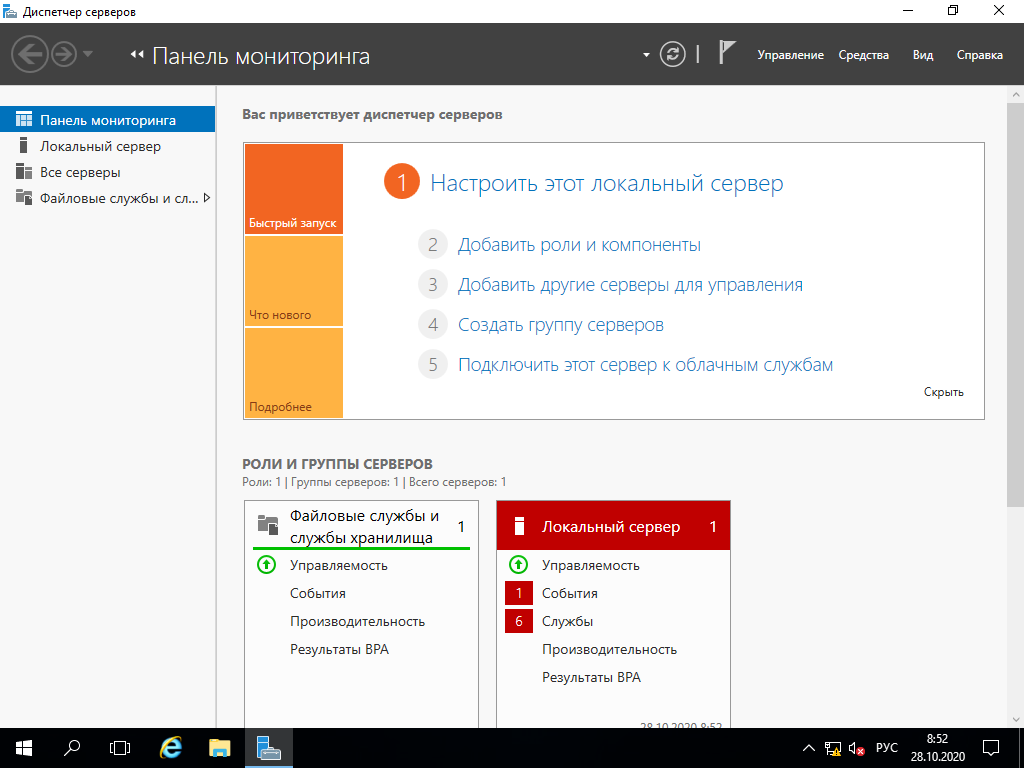

Вы установили Windows Server 2016 и (надеюсь) видите следующий экран:

Эта панель является основным (графическим) инструментом администрирования Windows Server 2016. Здесь вы можете управлять компонентами и службами на своем сервере (другими словами, настраивать возможности сервера).

Эту же панель можно использовать и для основных сетевых настроек Windows Server, для чего имеется вкладка «Локальный сервер».

Основные настройки Windows Server

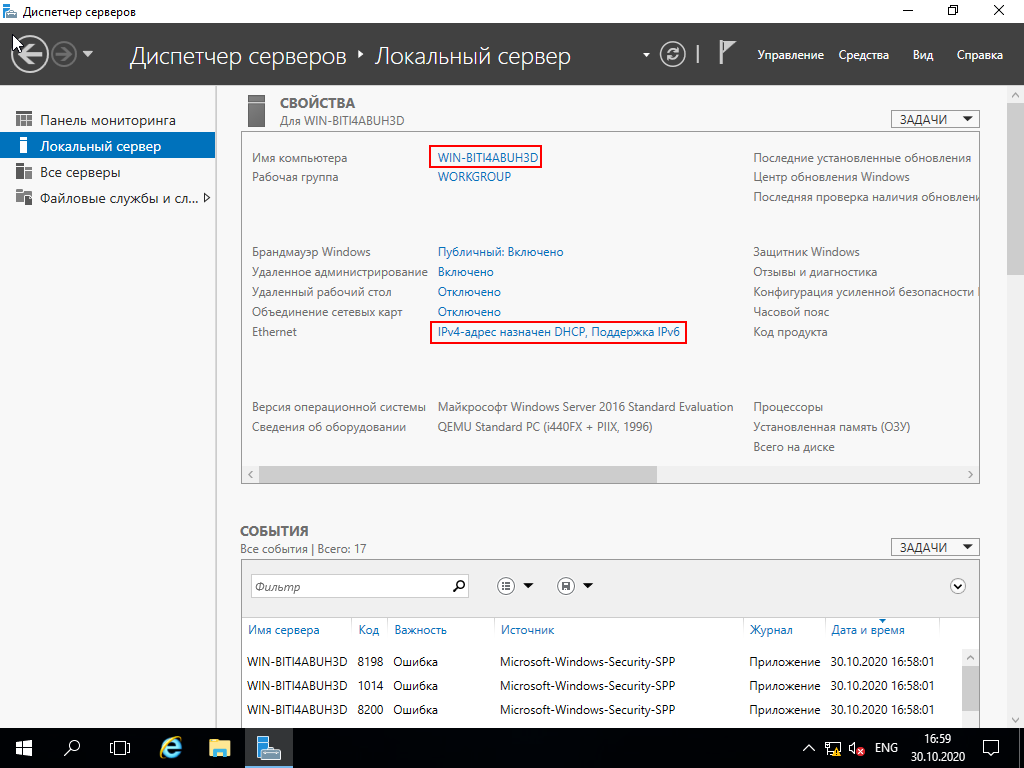

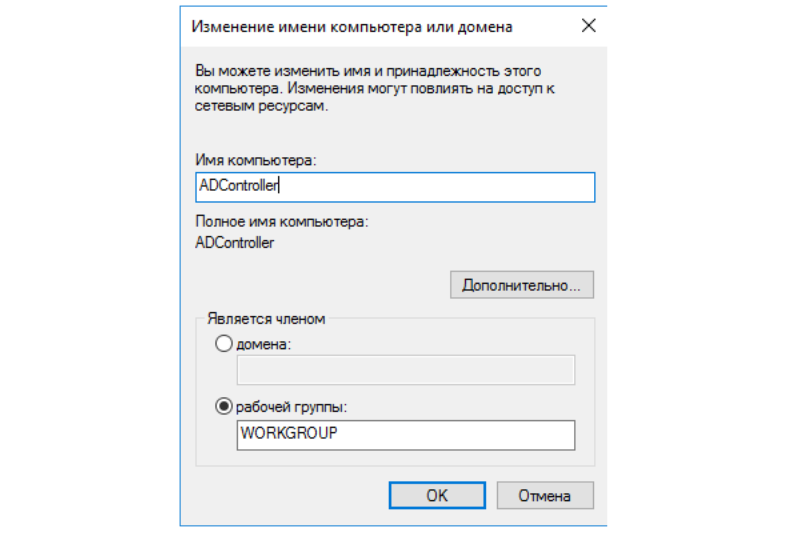

Первое, что нужно сделать, это изменить сетевое имя сервера.

Сетевое имя (имя хоста) — это удобный способ идентификации узла в сети.

Сетевое имя используется как альтернатива IP-адресу и позволяет не запоминать IP-адрес компьютера (даже если этот адрес может время от времени меняться), а обращаться к этому компьютеру по его логическому имени.

Проблема в том, что по умолчанию для Windows Server генерируется совершенно нечитаемое и неинформативное имя сети (на скриншоте я его выделил красным).

Рабочие станции по-прежнему могут позволить себе иметь нечитаемое имя хоста, но не сервер.

Поэтому предлагаю заменить эту тарабарщину на что-нибудь более разумное (например, ADController), благо делается это быстро.

Изменение имени сети Вам нужно нажать на текущее имя сервера (отмечено красным), затем во вкладке «Имя компьютера» нажать кнопку «Изменить…», а затем ввести что-то более толковое:

После изменения имени машину необходимо будет перезагрузить.

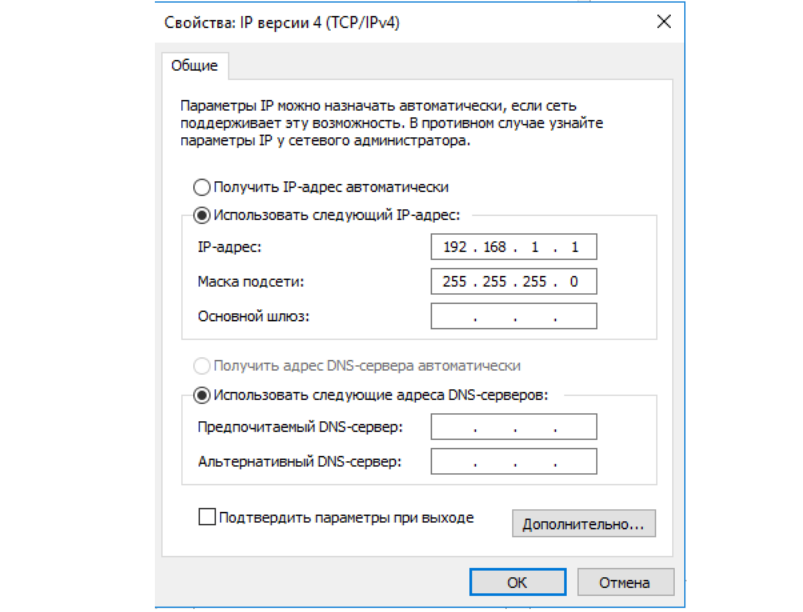

Теперь давайте установим статический IP-адрес для сервера.

В принципе, в этом нет необходимости, поскольку службу DHCP мы все равно собираемся поднимать, но на самом деле это хорошая практика, когда все ключевые элементы корпоративной сети имеют фиксированные адреса.

Открыть меню настройки сетевого адаптера можно из вкладки «Локальный сервер», нажав на текущие настройки Ethernet-адаптера (также выделены красным).

Настройки IP для интерфейса windows_server

Включая необходимые компоненты

Для нашего стенда нам потребуется включить следующие службы (или, как их здесь называют, роли) на Windows Server:- Доменные службы Active Directory;

- DNS-сервер;

- DHCP-сервер.

Доменные службы Active Directory

Эта роль фактически «включает» технологию Active Directory на сервере и делает его контроллером домена (под домен Технология AD относится к группе логически связанных объектов в сети).Благодаря этой роли администратор имеет возможность управлять объектами в сети, а также хранить информацию о них в специальной распределенной базе данных.

Эта база данных содержит всю информацию об объектах сети (например, в нее заносятся сведения об учетных записях пользователей).

Когда человек подходит к рабочей станции и пытается войти в свою учетную запись домена, эта рабочая станция обращается к контроллеру домена с запросом аутентификации и, в случае успеха, загружает рабочий стол пользователя.

Однако что делать, если контроллер домена вышел из строя (или просто недоступен для рабочих станций)? Если вы настроили только один контроллер домена, то ваше положение очень плохое — без связи с работающим контроллером домена пользователи не смогут войти на свои рабочие столы.

Поэтому в реальных сетях всегда рекомендуется устанавливать по меньшей мере, два контроллер для каждого домена.

Каждый контроллер домена участвует в так называемом механизме репликация , чтобы все контроллеры домена имели полную копию базы данных со всеми объектами в домене.

Если по каким-то причинам один из контроллеров выйдет из строя, его место всегда сможет занять резервный контроллер — и пользователи даже ничего не заметят. Однако данное руководство рассчитано на простое введение в технологию AD «на виртуальных машинах», поэтому вопрос создания нескольких контроллеров AD в одном домене здесь обсуждаться не будет. С этим пунктом все более-менее понятно, но зачем нам включать дополнительный DNS-сервер?

DNS-сервер

Обычно протокол DNS (Domain Name System) используется для доступа к узлам в сети не по их IP-адресу, а по доменному имени (строковому идентификатору), что, конечно, гораздо удобнее.Другими словами, DNS чаще всего используется для разрешения доменных имен.

Но область применения протокола DNS не ограничивается только сопоставлением имени хоста и IP-адреса, что точно подтверждается технологией Active Directory. Дело в том, что Microsoft решила построить технологию Active Directory не с нуля, а на основе протокола DNS. В частности, протокол DNS используется для определения местоположения всех ключевых служб Active Directory в сети.

Другими словами, когда рабочая станция подключается к контроллеру домена, она понимает, «куда» ей нужно идти, именно с помощью протокола DNS. Все записи DNS (включая информацию о службах Active Directory) хранятся на DNS-сервере, а это значит, что нам необходимо иметь свой собственный DNS-сервер! Вопрос только в том, где его взять? Есть два варианта:

- Используйте отдельную машину в качестве DNS-сервера;

- Используйте сам компьютер windows_server в качестве DNS-сервера.

Но в ознакомительных целях я решил выбрать второй вариант (хотя бы потому, что мне не придется создавать еще одну виртуальную машину).

Именно поэтому эту роль (DNS-сервер) также необходимо добавить к ролям машины windows_server. Кстати, если вы не добавите роль «DNS-сервер» сейчас, то в будущем у вас все равно будет эта опция при настройке контроллера домена AD.

DHCP-сервер

Протокол DHCP (протокол динамической конфигурации хоста) необходим для автоматической выдачи сетевых настроек хостам в сети.Под сетевыми настройками подразумеваются IP-адрес, адрес шлюза по умолчанию, адрес DNS-сервера и ряд других настроек.

Этот протокол чрезвычайно удобен для администрирования сетей, особенно крупных.

В этом уроке я использую протокол DHCP, чтобы рабочая станция могла получать сетевые настройки (в частности, адрес DNS-сервера) без каких-либо действий с моей стороны.

Протокол DHCP не имеет ничего общего с технологией Active Directory, и можно было бы вообще обойтись без него (достаточно самостоятельно настроить все сетевые параметры на рабочей станции), но я решил включить этот протокол в этот урок просто ради Общая информация.

Кроме того, такая комбинация «AD Controller — DNS Server — DHCP Server» довольно распространена в реальной жизни, поскольку представляет собой очень удобный набор сервисов.

При этом вопрос, стоит ли выделять под DHCP-сервер отдельную машину, остается открытым.

Для небольших сетей разносить DNS и DHCP-серверы по разным машинам определенно не стоит, но для больших сетей это все же возможно.

значение думаю об этом.

В нашей крошечной сети мы абсолютно ничего не потеряем, если включим DHCP-сервер на той же машине, что и DNS-сервер.

Ну хватит теории, перейдем к включению этих самых ролей.

Мастер добавления ролей и функций

Возвращаемся в дашборд (самый первый скриншот) и кликаем по пункту «Добавить роли и компоненты».Вас встретит мастер добавления ролей и компонентов.

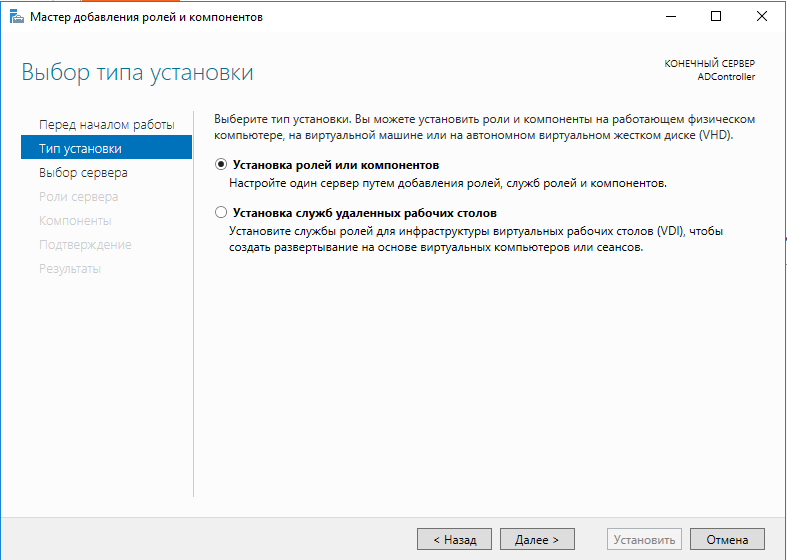

Первый экран («Перед началом работы») пропускаем, он совершенно неинтересен, но дальше идет экран «Выбор типа установки».

Выбор типа установки

Нас устраивает значение по умолчанию (Установка ролей или компонентов»), но интересен и второй момент — он позволяет использовать еще одну возможность Windows Server — среду виртуального рабочего стола (Virtual Desktop Environment — VDI).

Эта интересная технология позволяет вы буквально виртуализируете рабочее место.

То есть для пользователя создается виртуальное рабочее место, к которому он может подключиться через тонкий клиент. Пользователь видит только картинку, а само рабочее место может работать совершенно прозрачно где угодно.

Однако технология VDI — это отдельная большая тема, и в этом уроке нам нужно сосредоточиться на контроллере AD, поэтому нажимаем «Далее» и видим экран выбора целевого сервера.

Выбор целевого сервера

Мастер добавления ролей позволяет установить роль не только на текущую машину, но и вообще на любой добавляемый сервер и даже на виртуальный жесткий диск.

Да, если ваш Windows Server развернут на виртуальной машине (а это довольно часто), то вы можете администрировать эту виртуальную машину, даже не запуская ее! Этот процесс можно наблюдать, например, Здесь Такая экзотика нам не нужна, поэтому просто выбираем единственно возможный сервер (обратите внимание, что он теперь называется ADController вместо непонятной тарабарщины), нажимаем «Далее» и, наконец, попадаем на экран выбора ролей, которые нужно быть добавлено.

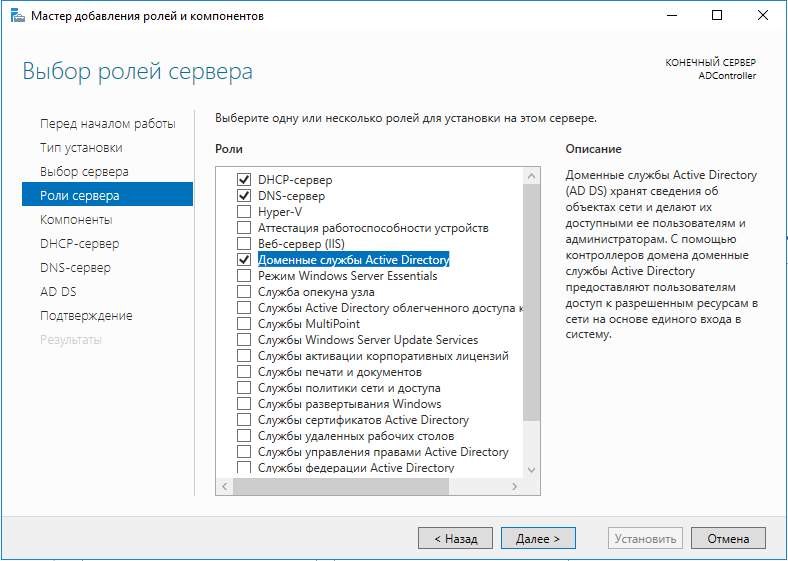

Выбор ролей для добавления

Выбираем три роли, о которых уже говорили ранее, и продолжаем.

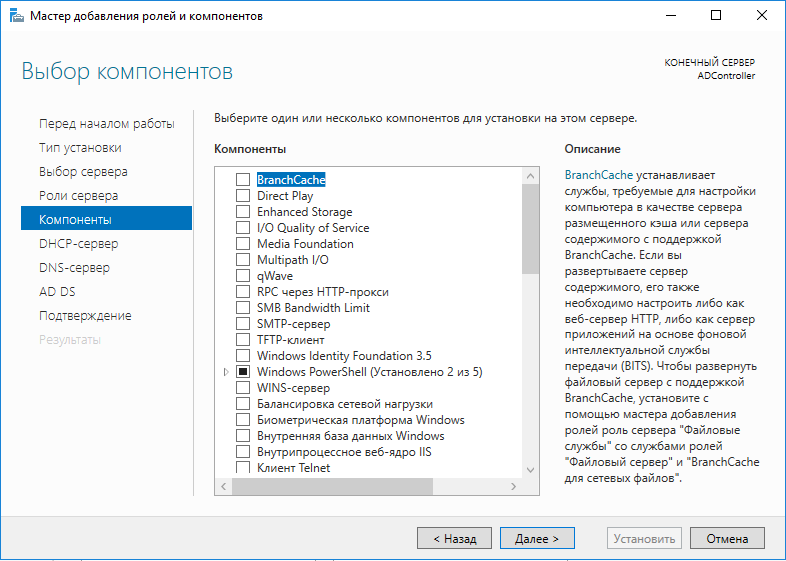

Выбор компонентов

Теперь нужно выбрать дополнительные компоненты.

В чем разница между ролью и компонентом, спросите вы? Ох, это не такой уж простой вопрос, если честно! В соответствии с идеология Роль Microsoft — это набор программ, которые позволяют компьютеру предоставлять пользователям некоторые функции в сети.

Например, DNS, DHCP, контроллер домена AD — это все роли.

Но компоненты — это набор программ, улучшающих либо возможности серверных ролей, либо самого сервера.

При этом, глядя на список «Компоненты», нельзя сразу сказать, что некоторые вещи в списке являются лишь «вспомогательными».

Например, DHCP-сервер рассматривается как роль, а WINS-сервер — как компонент. Почему SMTP-сервер хуже DNS? В общем, четкой границы между ролью и компонентом нет. Лично я предпочитаю думать о ролях как о крупных функциях сервера, а о компонентах — как о небольших дополнениях.

В любом случае дополнительные компоненты нам не нужны, поэтому жмем «Далее».

После этого появляется несколько поясняющих экранов с информацией по каждой добавленной роли, но эту информацию я уже проанализировал, поэтому не буду на ней еще раз останавливаться.

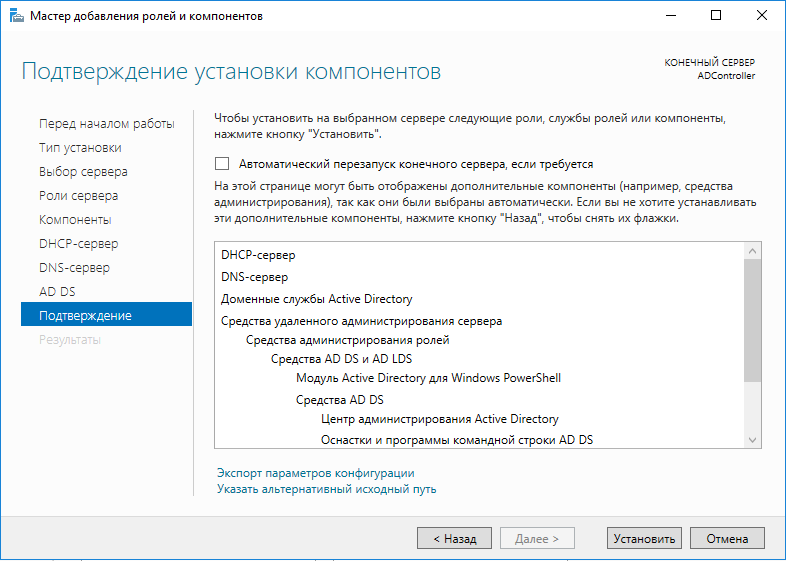

Подтверждение ролей и компонентов, которые будут установлены

На экране подтверждения еще раз видим все устанавливаемые роли и компоненты, после чего нажимаем «Установить».

Все, что вам нужно сделать, это дождаться заполнения индикатора выполнения и перейти к следующему пункту руководства — настройке контроллера домена AD.

Настройка контроллера домена Active Directory

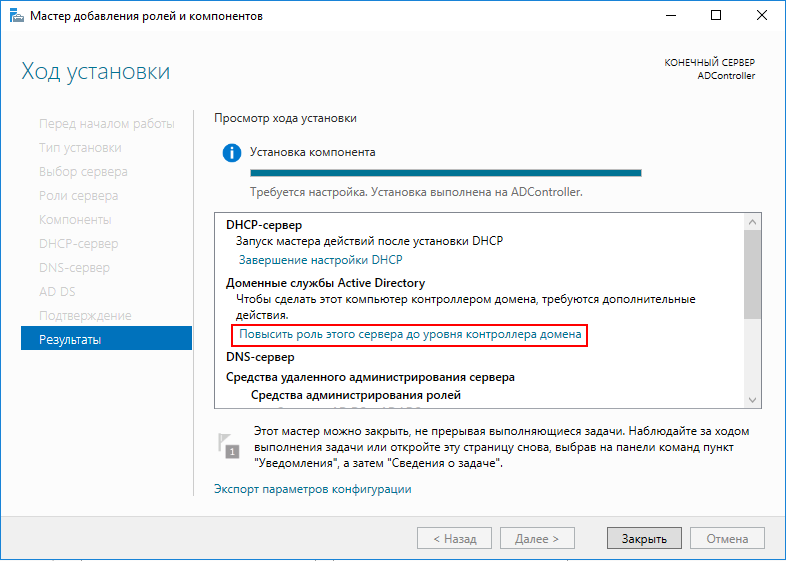

Все роли и компоненты были успешно добавлены, о чем свидетельствует следующий экран:

Но AD на сервере по-прежнему не работает — для этого его нужно настроить.

Для этого нам настойчиво предлагают «Повысить роль этого сервера до уровня контроллера домена».

Подожди, ЧТО?! Что я делал последние 15 минут? Я добавил роли, и судя по сообщению, они успешно добавились! А потом меня снова хотят заставить добавить какие-то новые роли? Здесь что-то не так.

Здесь действительно есть подвох, но не в самом очевидном месте.

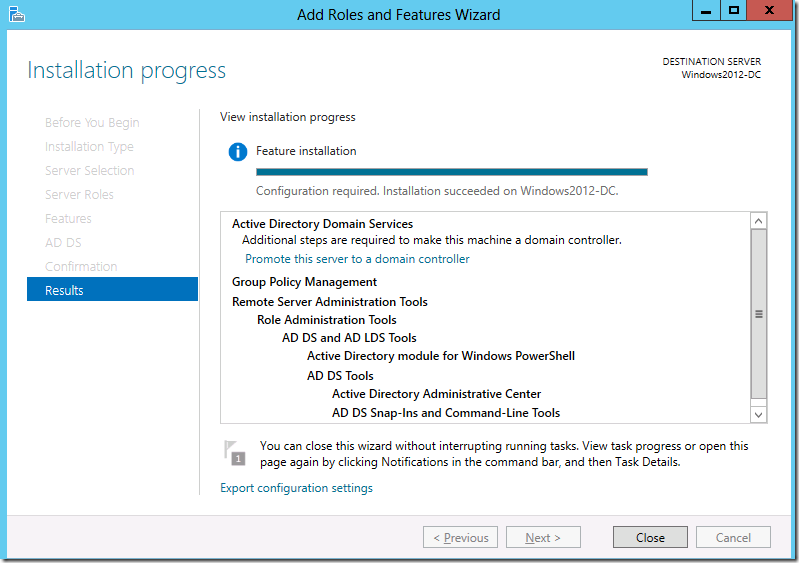

Вот как выглядит предыдущий скриншот в английской версии Windows Server (картинка из интернета).

Английская версия скриншота

Вы видите разницу? В английской версии ни о каких ролях ни слова! О повышениях, а не о ролях.

Один из тех случаев, когда перевод на пустом месте создает путаницу.

По английской версии, над дальнейшими ролями мы не работаем, что логично, ведь мы их только что добавили.

Что ж, нажимаем на предложение «Повысить роль этого сервера до уровня контроллера домена» и теперь нас встречает мастер настройки доменных служб Active Directory с предложением выбрать конфигурацию развертывания.

Конфигурация развертывания

Всего есть 3 варианта развития событий.

Для того, чтобы правильно выбрать предмет, давайте сначала разберемся, что означают эти предметы.

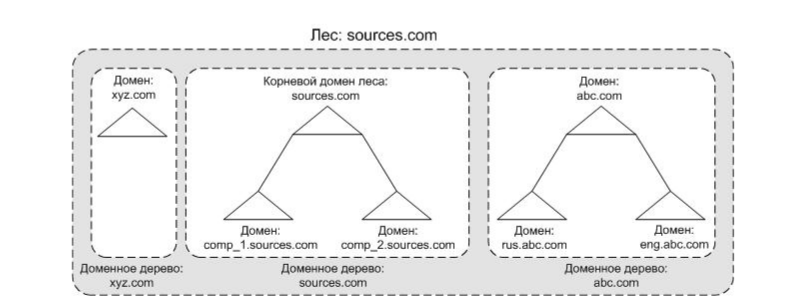

В этом нам поможет данная картинка (картинка, если что, отсюда ):

Технология Active Directory (как и DNS) подразумевает иерархическое построение имен на основе доменов.

Домены могут быть организованы в деревья доменов по принципу отношений «родитель-потомок».

В основании дерева находится так называемый корневой домен (на картинке выше это source.com, xyz.com и abc.com).

В этом случае домен может иметь любое количество потомков.

Дочерний домен расположен в пространстве имен родительского и является его «поддоменом».

Доменное имя дочернего домена имеет дополнительный префикс относительно имени родительского домена (rus.abc.com, eng.abc.com).

Один корневой домен создает только одно дерево доменов с собственным независимым пространством имен.

Теперь представьте, что таких независимых деревьев может быть много — в этом случае эти деревья образуют структуру, называемую «лесом».

При этом в Active Directory деревья доменов не могут быть «сами по себе» — они должны располагаться в лесу (даже если лес состоит всего из одного-единственного домена).

Первый домен, добавляемый в лес, называется корневой домен леса (на картинке выше это source.com).

Корневой домен леса используется для идентификации всего леса (т. е.

если корневой домен называется source.com, то весь лес называется source.com).

Теперь возвращаемся к мастеру настройки доменного имени.

На этом этапе мастер предлагает следующие варианты:

- Добавьте контроллер домена в существующий домен (помните о резервировании контроллеров в домене, верно?).

Этот вариант не для нас, так как домена пока нет;

- Добавьте новый домен в лес.

Мы и этого сделать не можем, потому что.

И леса у нас тоже нет;

- Добавьте новый лес.

Это вариант только для нас.

При этом нам сразу предлагается выбрать корневой домен для этого леса (первый домен, который будет создан в лесу).

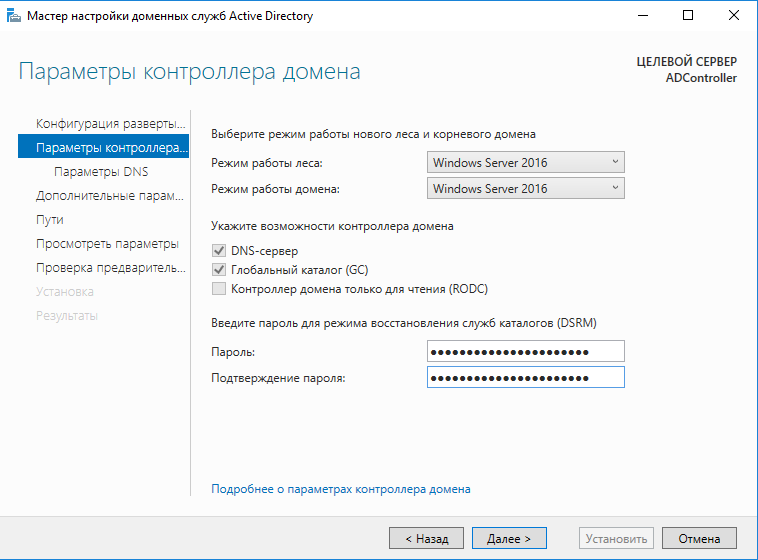

Настройки контроллера домена

Рассмотрим возможные параметры:

- Режим работы леса и домена.

Домены в одном лесу могут работать в разных режимах в зависимости от установленной версии Windows Server. Лес должен иметь режим не выше самого «старого» домена в своем составе.

Т.

к.

мы планируем использовать только Windows Server 2016, поэтому оставим этот режим и для леса, и для домена;

- DNS-сервер.

Если вы ранее не активировали роль DNS-сервера в мастере добавления ролей, вы можете сделать это сейчас (по умолчанию вам даже будет предложена эта опция);

- Должен ли контроллер домена действовать как сервер глобального каталога?

- Включить ли режим базы данных Active Directory только для чтения.

Основная цель технологии RODC — возможность безопасно установить собственный контроллер домена в удаленных филиалах и офисах, где сложно обеспечить физическую защиту сервера с ролью DC. Контроллер домена RODC содержит копию базы данных Active Directory, доступную только для чтения.

Это означает, что никто, даже получив физический доступ к такому контроллеру домена, не сможет изменить данные в AD (в том числе сбросить пароль администратора домена) (информация взята отсюда )

Как я уже упоминал выше, каждый контроллер домена имеет полную и исчерпывающую информацию обо всех объектах своего домена.

Если в домене несколько контроллеров, то они также участвуют в механизме репликации, поддерживая несколько текущих копий базы данных с объектами домена.

Получается, что рабочая станция в домене может узнать информацию о любом объекте этого домена у своего ближайшего контроллера домена.

Но что делать, если рабочей станции необходимо получить информацию об объекте из другого домена? И здесь вступает в действие еще один важный механизм технологии Active Directory, который называется глобальным каталогом.

Что вообще такое «Глобальный каталог»? В соответствии с Майкрософт — это распределенное хранилище данных, в котором хранится частичное представление всех объектов AD в лесу.

Это хранилище находится на контроллерах домена, имеющих дополнительную роль «Сервер глобального каталога».

Сервер GC отличается от обычного контроллера домена прежде всего тем, что помимо полной копии всех объектов своего домена он хранит также частичную информацию обо всех объектах других доменов леса.

Чего это дает? Представим, что рабочая станция запросила информацию об объекте из другого домена.

Она обращается к ближайшему серверу GC с просьбой предоставить ей информацию об этом объекте.

Сервер GC, в свою очередь, может:

- Либо сразу передать на рабочую станцию необходимую информацию (если эта информация есть на сервере GC);

- Либо перенаправить запрос на нужный контроллер домена, где эта информация обязательно будет находиться.

Чтобы понять, какому контроллеру домена необходимо перенаправить запрос, происходит поиск GC.

Тогда запросы от рабочих станций при чтении этого атрибута будут выполняться гораздо быстрее, поскольку ближайший GC-сервер сможет предоставить им всю необходимую информацию.

Однако если в лесу только один домен (как у нас), то Глобальный каталог содержит полную копию объектов в домене и всё.

Что ж, вернемся к флажку GC, который для нас уже проверил Мастер настройки доменных служб.

Если вы попытаетесь отключить его, убедитесь, что его невозможно отключить.

Это связано с тем, что каждый домен в AD должен иметь хотя бы один сервер GC, и когда вы добавляете в домен первый контроллер, этот контроллер сразу же помечается как сервер GC. Что ж, давайте согласимся с этим «выбором» мастера и перейдем к последнему варианту на этом скриншоте — паролю для режима восстановления служб каталогов.

Это специальный режим безопасной загрузки Windows Server, позволяющий администратору работать с базой данных AD. Этот режим используется, например, в следующих случаи :

- база данных Active Directory повреждена и требует исправления;

- Требуется обслуживание базы данных AD (сжатие, анализ ошибок);

- вам необходимо восстановить резервную копию базы данных AD;

- вам необходимо изменить пароль администратора.

Чтобы просто восстановить резервную копию базы данных, необходимо перезагрузить машину и загрузиться в специальном «безопасном» режиме.

Это не какой-то линукс.

Уф, кажется, мы разобрались.

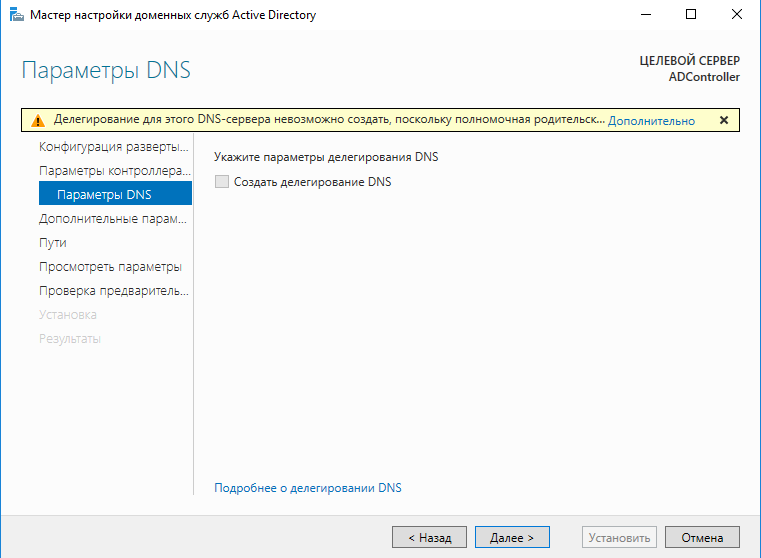

Перейдем к шагу, на котором нам будет предложено настроить делегирование DNS. Делегирование DNS

Что такое делегирование DNS? По большей части это передача ответственности за определенную DNS-зону на отдельный DNS-сервер.

Это обычная практика в крупных сетях, где необходимо разграничить зоны ответственности по доменным зонам между разными серверами.

При делегировании DNS на «основном» DNS-сервере делается запись о том, что «там DNS-сервер отвечает за эту DNS-зону, обращайтесь туда».

DNS-зона у нас всего одна и DNS-сервер тоже один, то этот шаг нужно пропустить и перейти к выбору NetBIOS-имени.

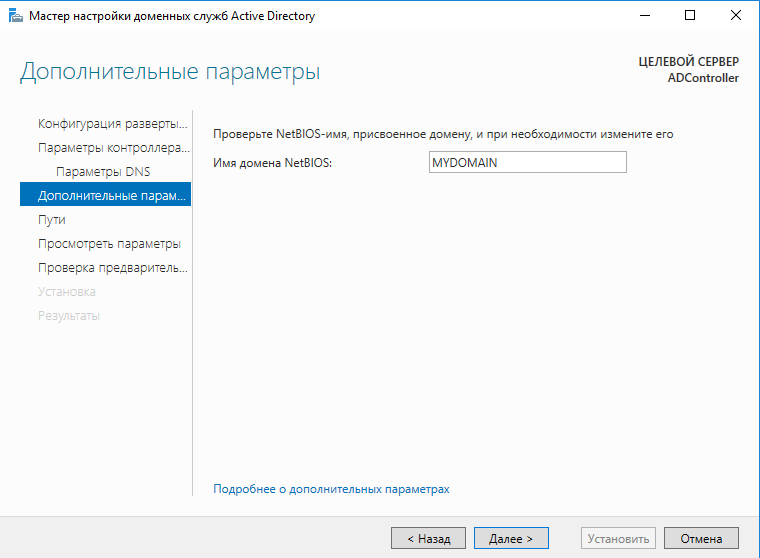

NetBIOS-имя

Видим, что мастер сразу предложил нам на выбор имя для нашего домена — MYDOMAIN. Но можно (и нужно) задать себе вопрос: что вообще такое NetBIOS-имя и зачем оно нужно? И разве мы не настроили имя хоста в самом начале? Чего они от тебя хотят? NetBIOS (Network Basic Input/Output) — это еще один метод разрешения имен хостов в сети (более древний и более примитивный, чем DNS).

Имена NetBIOS не предполагают какой-либо иерархии, их длина ограничена всего 16 символами и используются только для разрешения имен компьютеров в локальной сети.

Когда мы выбрали сетевое имя ADController в самом начале руководства, мы фактически установили именно NetBIOS-имя для сервера.

Но теперь от нас снова требуется выбрать NetBIOS-имя (и даже что-то отличное от ADContoller).

Не слишком ли много имен NetBIOS для одного компьютера? Дело в том, что Microsoft пошла еще дальше — и ограничила длину NetBIOS-имен не 16 символами, а 15 символами.

16-й символ считается зарезервированный суффикс , который может принимать фиксированные значения.

В зависимости от значения 16-го байта разные Теги: #it-инфраструктура #Системное администрирование #Администрирование сервера #сквозное #Windows Server 2016 #автоматизация #active каталог #Active Directory #testo-lang #сервер развертывания

-

Apple Ios 4.1

19 Oct, 24 -

Солнечные Автомобильные Гонки

19 Oct, 24