Добрый день, Хабр! В Интернете я наткнулся на статью на английском языке «Inception bar: новый метод фишинга» Джима Фишера.

В нем описывается занимательная техника фишинга, использующая экранное пространство панели отображения URL-адресов мобильной версии Google Chrome. Оригинал статьи расположен на экспериментальной фишинговой странице: Вы можете зайти на нее самостоятельно и сделать собственный вывод относительно опасности описанного метода.

Кому интересно, можете резать! Добро пожаловать в HSBC, седьмой по величине банк в мире.

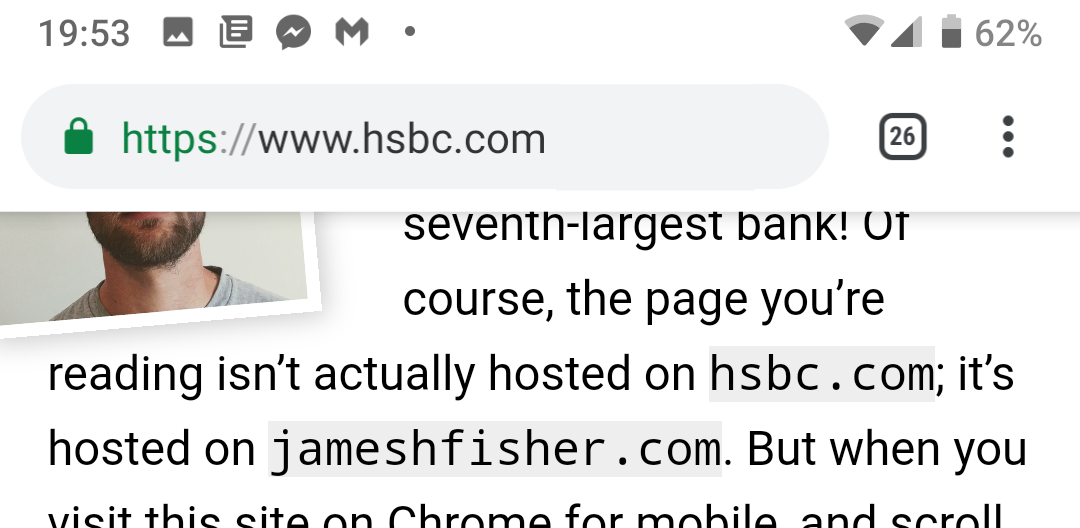

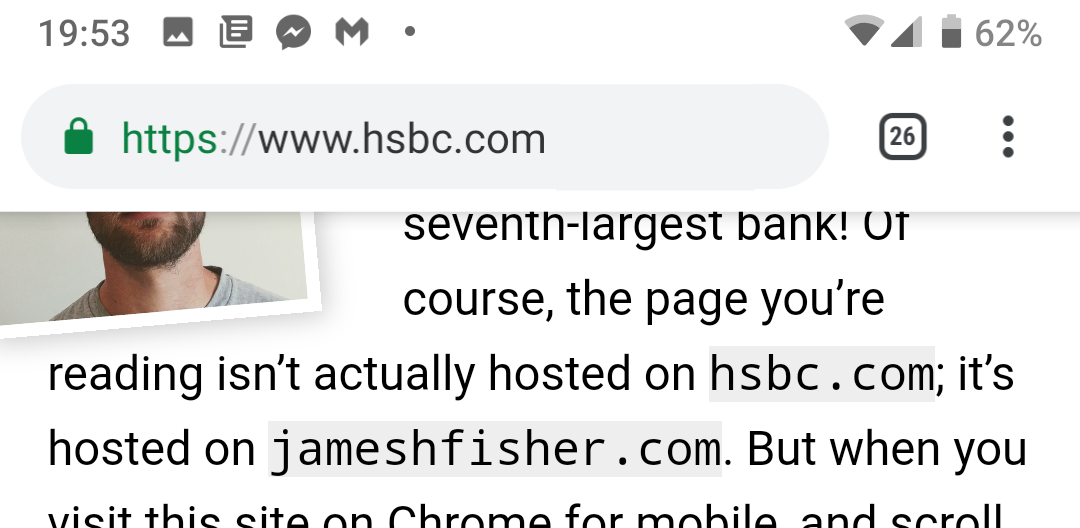

Конечно, страница, которую вы сейчас читаете, находится не на hsbc.com, а на jameshfisher.com. В то же время, если вы зайдете на эту страницу из Chrome для мобильных устройств и прокрутите немного вниз, то на странице, скорее всего, отобразится адресная строка с hsbc.com:

( ссылка на оригинальную страницу )

Когда вы прокручиваете вниз в мобильной версии Chrome, браузер скрывает панель отображения URL-адресов и переносит свое экранное пространство непосредственно на веб-страницу.

Поскольку пользователь идентифицирует это пространство с помощью заслуживающего доверия пользовательского интерфейса, фишинговый сайт использует его, чтобы выдать себя за другой сайт, отображая поддельный URL-адрес — начальную строку.

Становится еще хуже.

Обычно, когда вы проводите пальцем вверх, Chrome повторно отображает URL-адрес.

Мы можем заставить его не делать этого! В тот момент, когда браузер скрывает строку URL, мы перемещаем все содержимое страницы в так называемую «камеру прокрутки» (англ.

Scroll Jail) — новый элемент, к которому применяется свойство «overflow:scroll».

Теперь пользователь думает, что прокручивает страницу вверх, хотя на самом деле он пролистывает «камеру прокрутки».

Так же, как спящие персонажи фильма «Начало», пользователь считает, что работает из своего браузера, хотя на самом деле он находится в браузере внутри браузера.

Видео: Ваш браузер не поддерживает видео HTML5. Является ли описанный механизм серьезной проблемой безопасности? Честно говоря, даже я, создатель линейки Inception, случайно попался на эту уловку( видимо, в ходе собственных экспериментов – прим.

переводчик ).

Из-за этого я могу себе представить, сколько пользователей можно было бы обмануть таким образом, особенно тех, кто менее технически грамотен и осведомлен.

Пользователь может проверить правильность URL-адреса только при загрузке страницы.

После того, как он прокрутил вниз, шансов на спасение было не так много.

Работая над представленной концепцией, я сделал скриншот адресной строки на сайте HSBC из Google Chrome и разместил его на этой странице.

Страница может обнаружить ваш браузер и создать для него начальную строку.

Приложив еще больше усилий, строку Inception можно сделать интерактивной.

Даже если вам не удастся обмануть пользователя на реальной странице, вы можете повторить попытку после того, как он введет что-то вроде gmail.com в стартовой строке.

Как защититься от обмана? Если у вас есть какие-либо сомнения в подлинности веб-страницы, не просто проверьте строку URL-адреса, а обновите (или даже закройте и снова откройте) страницу, в отношении которой вы сомневаетесь.

Если в браузере Google Chrome и ему подобных есть проблемы с безопасностью, как их решить? Существует компромисс между увеличением площади экрана и сохранением доверенной области экрана, например, сохранение небольшой части площади экрана выше».

линии смерти » вместо того, чтобы отдавать все пространство веб-странице.

Chrome может использовать эту небольшую часть пространства, чтобы указать, что адресная строка скрыта.

Описание аналогичной атаки - атака на основе полноэкранного API (англ.

) .

А еще - атаковать пользовательский курсор (2016) (английский) , что работает, поскольку Chrome позволяет веб-странице устанавливать собственный курсор, который можно перемещать за пределы области просмотра браузера.

Теги: #информационная безопасность #фишинг #chrome

-

Брактон, Генри Де

19 Oct, 24 -

Могучий Пост Ненависти Shell

19 Oct, 24 -

Пепси-Дегенерация

19 Oct, 24 -

Тень Дом

19 Oct, 24