Корпоративные лаборатории уникальны по своему формату и содержанию, практические учебные курсы по информационной безопасности, разработанные на основе лучших практик тестирования на проникновение и анализа защищенности, уровень содержания сопоставим с материалами хакерских конференций.

Специалисты, проходящие обучение в «Корпоративных лабораториях», получают бесценный практический опыт работы с современными методами и инструментами проникновения в систему, изучают психологию злоумышленников, расследуют киберпреступления и на основе этого учатся разрабатывать наиболее эффективные механизмы защиты.

В этой статье мы расскажем, в чем уникальность нашей программы обучения и что получают специалисты, прошедшие курс «Корпоративные лаборатории».

Программа «Корпоративные лаборатории» разработана с учетом материалов и практик, используемых как хакерами, так и сотрудниками отделов информационной безопасности различных компаний.

Прислушиваясь к пожеланиям специалистов, проходящих у нас обучение, мы регулярно обновляем содержание курсов таким образом, чтобы обеспечить комфортное и качественное обучение.

Для этих же целей мы разработали собственные платформы: удобный личный кабинет, функциональный сервис для просмотра вебинаров, уникальные пентест-лаборатории, построенные на базе корпоративных сетей реальных компаний.

Пример практического задания

В качестве примера приведем одно из заданий «Корпоративных лабораторий» по эксплуатации веб-уязвимостей: time-based SQL-инъекция.На основе времени — это тип SQL-инъекции, основанный на отправке SQL-запроса в базу данных, который заставляет базу данных ждать определенное время перед ответом.

В зависимости от результата ответ на HTTP-запрос будет возвращен с опозданием или будет возвращен немедленно.

Время ответа укажет злоумышленнику, является ли результат его запроса ИСТИНОЙ или ЛОЖЬЮ.

Эта атака обычно медленная, поскольку злоумышленнику придется перебирать базу данных символ за символом, используя временные задержки.

Следующие функции можно использовать, чтобы заставить сервер «приостановиться»:

- SLEEP(time) — функция, доступная для баз данных MySQL. Принимает в качестве параметра количество секунд, в течение которых сервер будет ждать ответа;

- BENCHMARK(count, expr) — функция, также доступная только для MySQL. Он оценивает expr указанное количество раз, указанное в аргументе count. Указывая огромные значения в первом параметре, можно добиться задержки времени от сервера;

- WAIT FOR DELAY 'чч:мм:сс' – функция задержки времени для серверов MS SQL.

- Pg_sleep(time) – функция для PostgreSQL. Ожидает %time% секунд.

Более того, уязвимый параметр явно не указан.

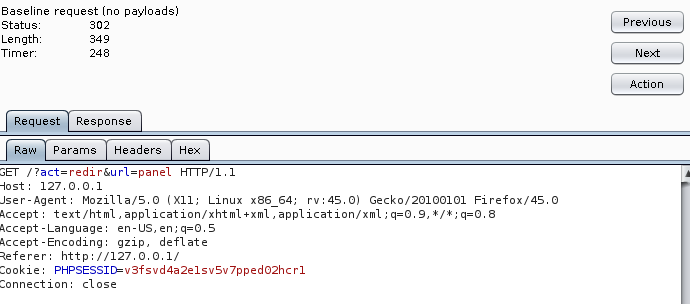

Используя BurpSuite, можно обнаружить, что при успешной авторизации происходит редирект, где присутствует уязвимый параметр.

Протестировав его с помощью инструмента Intrumer (из BurpSuite), вы можете увидеть, что он уязвим для внедрения SQL-кода на основе времени.

Как мы видим, обычный ответ от сервера приходит через ~200 мс:

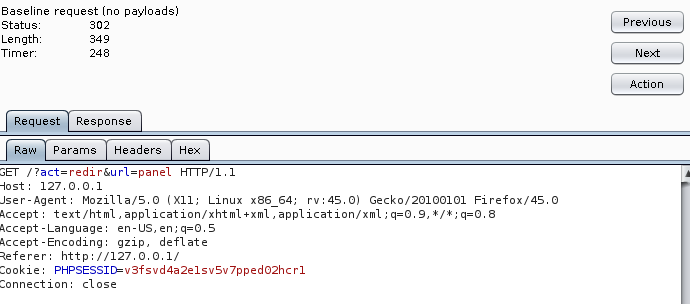

А на следующем изображении вы можете видеть, что сервер ждет 10 секунд, а затем отправляет ответ:

Теперь, зная, что именно этот параметр уязвим, вы можете воспользоваться утилитой sqlmap, указав ей уязвимый параметр и методику сканирования.

Теги: #информационная безопасность #информационная безопасность

-

Компьютер Ibm Сыграет Против Двух Jeopardy!

19 Oct, 24 -

Лаборатории На Маршруте: Eigrp

19 Oct, 24 -

Аристократ.cms

19 Oct, 24 -

Mozilla Приступила К Созданию Firefox 3.0

19 Oct, 24 -

Звуковая Атака

19 Oct, 24