Цель данной статьи — предоставить читателю чуть более глубокое, чем поверхностное, знакомство с относительно новым методом построения VPN-соединений — flex vpn и протоколом согласования ключей IKEv2 в его основе.

Здесь я попытаюсь рассмотреть преимущества IKEv2 и flex VPN и привести примеры настройки Site-to-Site VPN. Я сам не являюсь крупным специалистом в этой теме, поэтому прошу прощения, если что-то не совсем точно изложил.

Очень краткое вступление.

я Интернет п протокол сек.

urity — это набор протоколов, состоящий из: о Заголовки аутентификации (AH) – аутентификация источника и контроль целостности пакетов о Инкапсуляция полезных данных безопасности (ESP) — собственно, шифрование данных о Ассоциации безопасности (SA) – протоколы, обеспечивающие AH и ESP необходимой информацией (своего рода поддержка).

IKEv2, как IKEv1, ISAKMP и несколько других менее известных, являются частью группы протоколов SA. Целью IKEv2 является предоставление соглашения о аутентифицированном ключе в рамках ISAKMP. Опубликовано IETF еще в 2005 году (IKEv1 - 1998), полное описание со всеми внесенными дополнениями доступно в RFC 5996 (сентябрь 2010).

Преимущества IKEv2 Упрощенный обмен сообщениями Для начала безопасного обмена данными необходимо всего 4 (в самом простом случае): IKE_SA_INIT инициатора содержит криптографический алгоритм, предложенный инициатором, материалы обмена ключами инициатора (Диффи-Хеллмана) и временную метку инициатора (nonce инициатора).

IKE_SA_INIT ответчика содержит выбранный им криптографический алгоритм, материалы обмена ключами ответчика, временную метку ответчика и, при необходимости, запрос сертификата.

Инициатор/ответчик IKE_AUTH – идентификаторы, сертификаты и другая необходимая информация передаются в зашифрованном виде и с защитой целостности.

Повышенная надежность Все операции теперь требуют подтверждения с другой стороны VPN-соединения.

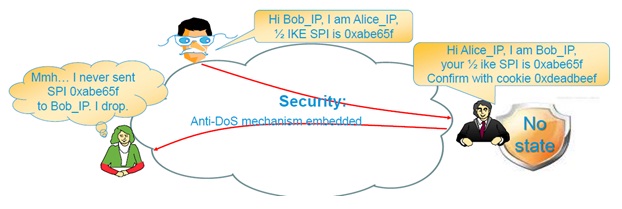

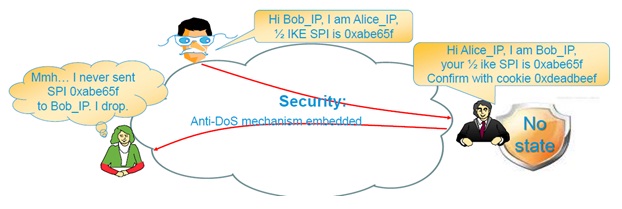

Таким образом осуществляется DeadPeerDetection. Улучшена защита от DDoS-атак.

Преимущество, которое в современных реалиях многие эксперты называют ключевым.

В связи с тем, что все операции теперь требуют подтверждения с другой стороны VPN-соединения, на атакуемом устройстве невозможно создать большое количество полуоткрытых сессий.

В этом случае используются так называемые файлы cookie против засорения.

(фото из материалов Cisco Expo 2012)

Эти же файлы cookie повышают эффективность использования вычислительных ресурсов VPN-агентов.

И, наконец, умные настройки по умолчанию (Умные настройки по умолчанию) — бонус, позволяющий минимизировать количество строк конфига за счет использования параметров по умолчанию, которые к тому же можно настроить под себя.

Помимо всего вышеперечисленного, сейчас появился ряд расширений IKEv2, в том числе Mobility and Multihoming Protocol (MOBIKE), Redirect Mechanism, Quick Crash Detection Method и некоторые другие.

Теперь непосредственно о гибкий VPN

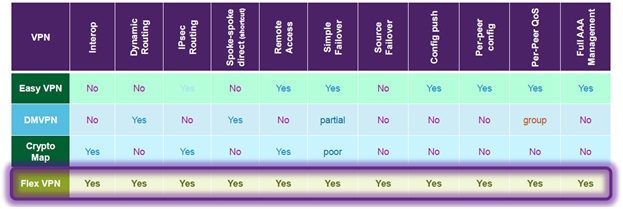

FlexVPN на старом друге в новой одежде.Опять картинка с Cisco Expo 2012 — возможности гибкого VPN:Он по-прежнему позволяет вам делать все крутые вещи, но в лучшем виде.

Огородив огород различными VPN-решениями, разумное человечество опомнилось, собрало все полезное в одну кучу и, вооружившись подоспевшим IKEv2, слепило единую, монолитную фигуру, без хлама и грязи, причесалось и помылось.

В этом суть и актуальность гибкого VPN. Под монолитностью я подразумеваю один набор команд CLI. Но отсюда и недостаток: абсолютная несовместимость с IKEv1. Поскольку flex vpn не дает ничего принципиально нового, не нужно спешить переделывать уже реализованные решения.

Кроме того, реализация пока сырая: не каждая iOS с заявленной поддержкой ikev2 корректно реализует все варианты взаимодействия по гибкому VPN. Однако Cisco настоятельно рекомендует использовать гибкую VPN во всех новых установках.

Список оборудования, поддерживающего Flex VPN: — ISR второго поколения (19xx,29xx,39xx) с лицензией sec-k9 или hsec-k9; — 7200; - 1000 рупий.

Официально flex vpn поддерживается начиная с iOS 15.2(2)T. Далее я приведу пример конфига самого простого варианта — site-to-site vpn с использованием смарт-дефолтов.

Сайт1:

криптографический брелок ikev2 ikev2-kr

одноранговый сайт 2

адрес 172.16.2.2

локальный cisco123 с предварительным общим ключом

удаленный доступ к предварительному общему ключу 123cisco

криптографический профиль ikev2 по умолчанию

совпадение идентификационного удаленного адреса 172.16.2.2 255.255.255.255

локальная аутентификация с предварительным общим доступом

удаленная аутентификация с предварительным обменом

брелок местный ikev2-kr

интерфейс Туннель0

IP-адрес 10.10.0.1 255.255.255.252

туннельный источник Ethernet0/1

пункт назначения туннеля 172.16.2.2

Профиль IPsec защиты туннеля по умолчанию

IP-маршрут 192.168.2.0 255.255.255.0 Туннель0

Конфигурация Site2 симметрична.

Как мы видим, по умолчанию были установлены шифрования, Transform-set, acl, группа Диффи-Хеллмана — мечта айтишника, не знакомого и не желающего знакомиться с криптографией.

Оборудование ведет себя само.

Причём, если на одном конце соединения настройки установлены на смарт-дефолт, а на другом — руками трудолюбивого администратора, это вовсе не означает, что криптосессия не сможет установиться.

Вот о чем это все.

Smart Defaults — это целый набор возможных параметров, которые устройства «обходят», прежде чем окончательно согласовать.

Предустановленные значения: Шифрование: AES-CBC 256, 192, 128, 3DES. Хэш: SHA-512 384 256, SHA-1, MD5 Группа Диффи-Хеллмана: группа 5, 2 криптографическая политика ikev2: соответствовать любому Набор преобразований: AES-128, 3DES/SHA, MD5 криптографический профиль ipsec по умолчанию: набор преобразований по умолчанию, профиль ikev2 по умолчанию Остается только зарегистрировать профиль IKEv2 с именем default. Взаимодействующие стороны согласовывают алгоритм обхода дерева.

Те.

устройство со значениями по умолчанию сначала попробует AES-CBC 256 + SHA-512 + группа 5, затем AES-CBC 256 + SHA-512 + группа 2, затем AES-CBC 256 + SHA-384 + группа 5. и так далее до тех пор, пока не будет выбран набор, соответствующий его соседу.

Просто и удобно, не так ли? На сайте Cisco есть документ «Руководство по настройке FlexVPN и Internet Key Exchange версии 2, Cisco IOS».

Релиз 15.2M&T" с конфигами на все случаи жизни.

Теги: #vpn #cisco #cisco #безопасность #информационная безопасность

-

Сначала Твиттер, Потом Все Остальные

19 Oct, 24 -

Вы Тоже Seo?

19 Oct, 24 -

Маркетинг В Telegram На Узбекском Языке

19 Oct, 24 -

Hd Tracker.ru И День России!

19 Oct, 24 -

Взгляд На Блог «По-Старому»

19 Oct, 24