Всем привет! Сегодня я хочу рассказать об облачном решении для поиска и анализа уязвимостей Qualys Vulnerability Management, о котором один из наших услуги .

Ниже я покажу, как организовано само сканирование и какую информацию об уязвимостях можно узнать по результатам.

Что можно сканировать

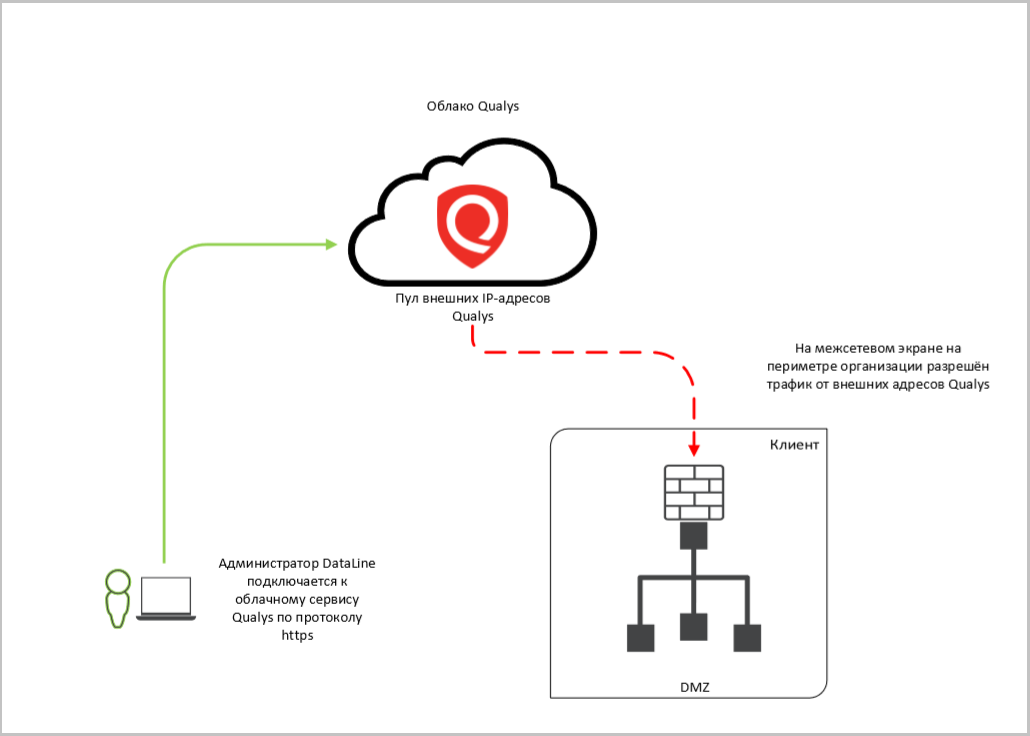

Внешние услуги.Для сканирования сервисов, имеющих доступ к Интернету, клиент предоставляет нам свои IP-адреса и учетные данные (если требуется сканирование с аутентификацией).

Сканируем сервисы с помощью облака Qualys и по результатам отправляем отчет.

Внутренние службы.

В этом случае сканер ищет уязвимости во внутренних серверах и сетевой инфраструктуре.

С помощью такого сканирования вы можете провести инвентаризацию версий операционных систем, приложений, открытых портов и стоящих за ними служб.

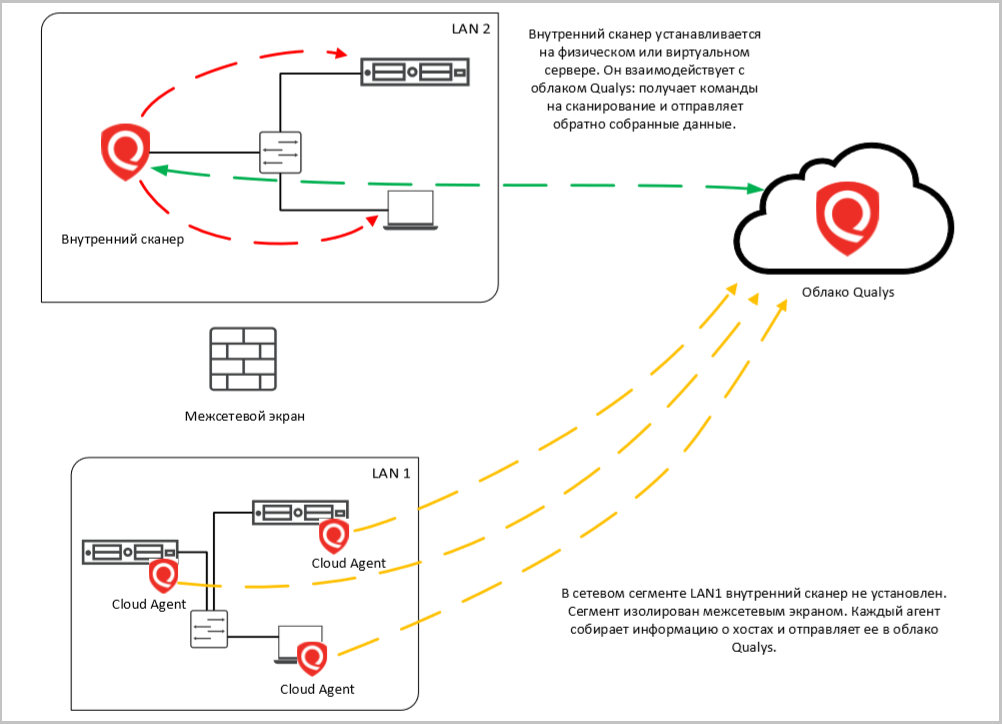

Для сканирования внутри инфраструктуры клиента устанавливается сканер Qualys. Облако Qualys служит здесь командным центром для этого сканера.

Помимо внутреннего сервера с Qualys, на сканируемые объекты можно устанавливать агенты (Cloud Agent).

Они собирают информацию о системе локально и практически не создают нагрузки на сеть или хосты, на которых работают. Полученная информация отправляется в облако.

Здесь есть три важных момента: аутентификация и выбор объектов для сканирования.

- Использование аутентификации .

Некоторые клиенты просят провести сканирование «черного ящика», особенно для внешних сервисов: нам дают диапазон IP-адресов без указания системы и говорят «будьте как хакер».

Но хакеры редко действуют вслепую.

Когда дело доходит до атаки (не разведки), они знают, что взламывают. Вслепую Qualys может наткнуться на баннеры-ловушки и просканировать их вместо целевой системы.

А не понимая, что именно будет сканироваться, легко пропустить настройки сканера и «привязать» проверяемый сервис.

Сканирование будет более выгодным, если вы будете выполнять проверки подлинности перед сканируемыми системами (белый ящик).

Таким образом сканер поймет, откуда оно взялось, и вы получите полные данные об уязвимостях целевой системы.

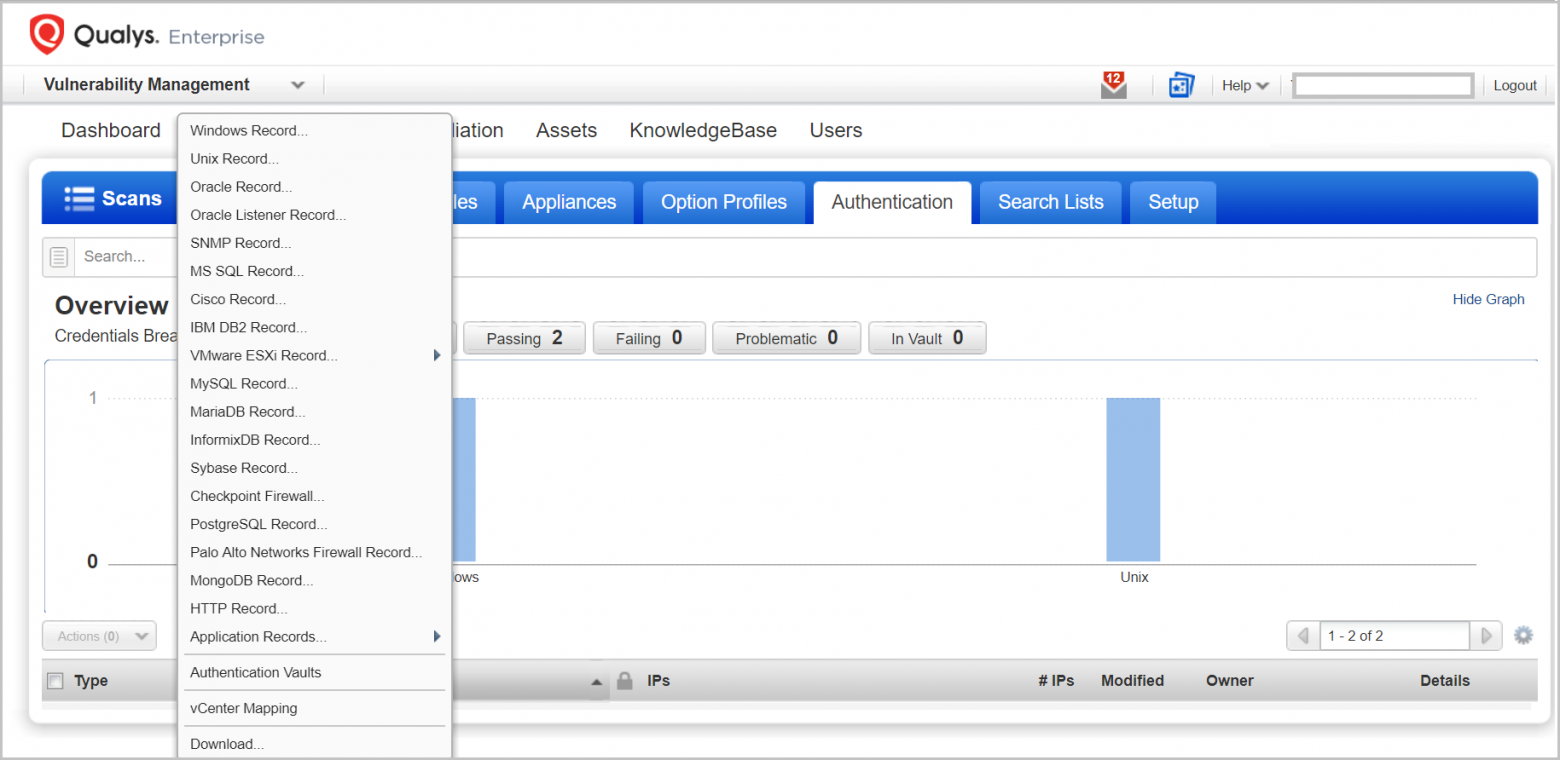

Qualys имеет множество вариантов аутентификации. - Активы группы .

Если начать сканировать все сразу и без разбора, это займет много времени и создаст ненужную нагрузку на системы.

Лучше сгруппировать хосты и сервисы в группы по важности, местоположению, версии ОС, критичности инфраструктуры и другим характеристикам (в Qualys они называются Asset Groups и Asset Tags) и выбирать конкретную группу при сканировании.

- Выберите техническое окно для сканирования.

Даже если вы все обдумали и подготовились, сканирование создает дополнительную нагрузку на систему.

Это не обязательно приведет к ухудшению работы сервиса, но лучше выбрать для этого определенное время, например, для резервного копирования или переноса обновлений.

Что можно узнать из отчетов?

По результатам сканирования клиент получает отчет, который содержит не только список всех найденных уязвимостей, но и основные рекомендации по их устранению: обновления, патчи и т. д. Отчетов в Qualys много: есть шаблоны по умолчанию, и вы можете создать свой собственный.Чтобы не запутаться во всем многообразии, лучше сначала определиться для себя по следующим пунктам:

- Кто будет просматривать этот отчет: менеджер или технический специалист?

- какую информацию вы хотите получить из результатов сканирования? Например, если вы хотите узнать, все ли необходимые патчи установлены и как ведется работа по устранению ранее обнаруженных уязвимостей, то это один отчет. Если вам просто нужно провести инвентаризацию всех хостов, то еще.

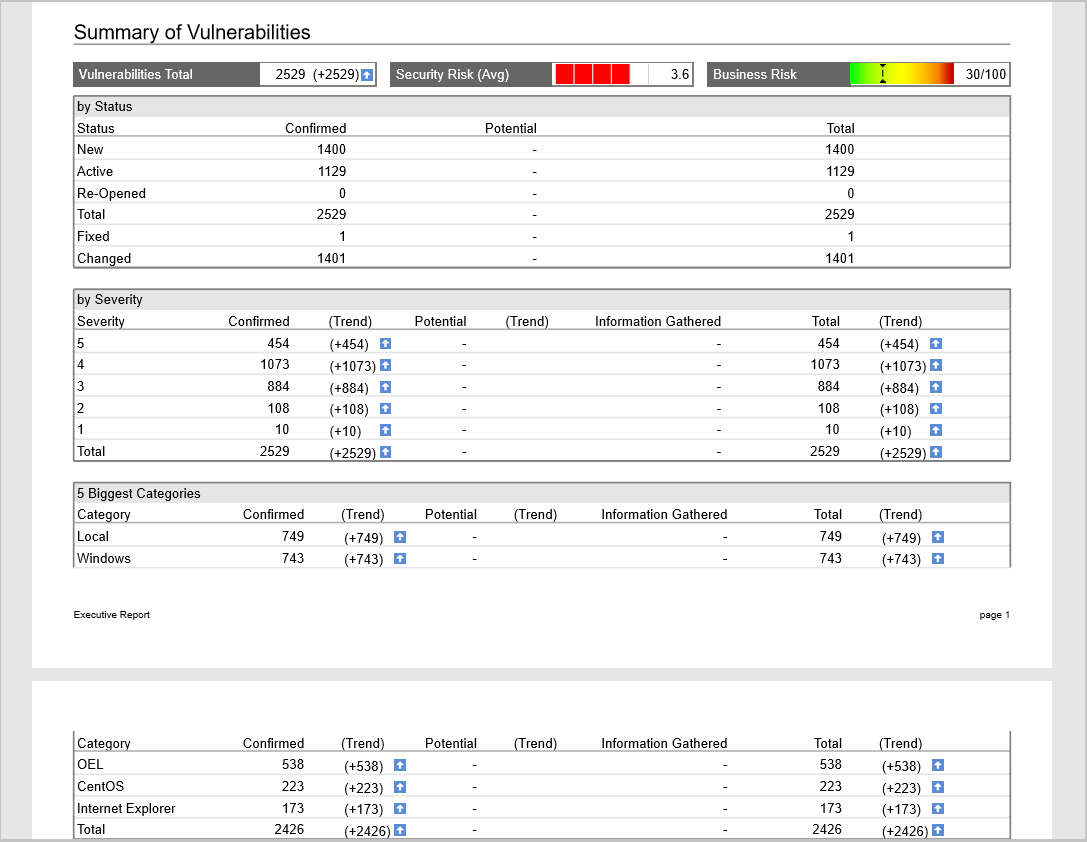

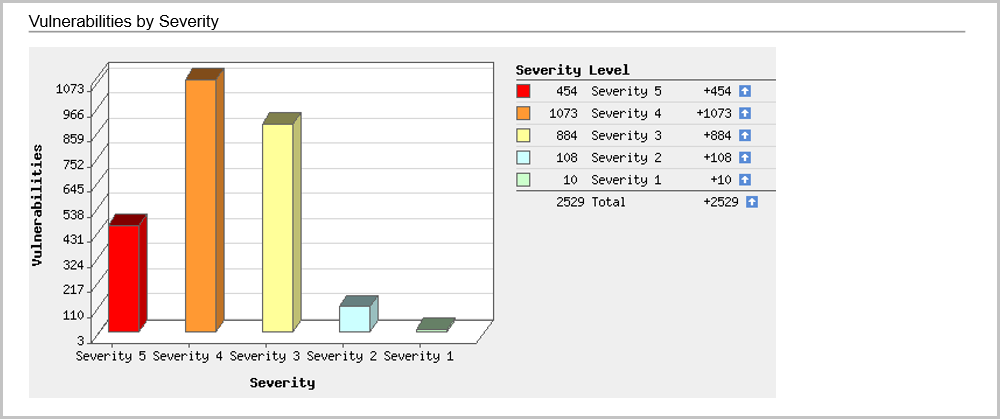

Все уязвимости будут рассортированы по полочкам, уровням критичности, графикам и диаграммам.

Например, топ-10 самых критичных уязвимостей или самые распространенные уязвимости.

Для техника есть Технический отчет со всеми подробностями и деталями.

Могут быть созданы следующие отчеты: Отчет о хостах .

Полезная вещь, когда вам нужно провести инвентаризацию вашей инфраструктуры и получить полную картину уязвимостей хоста.

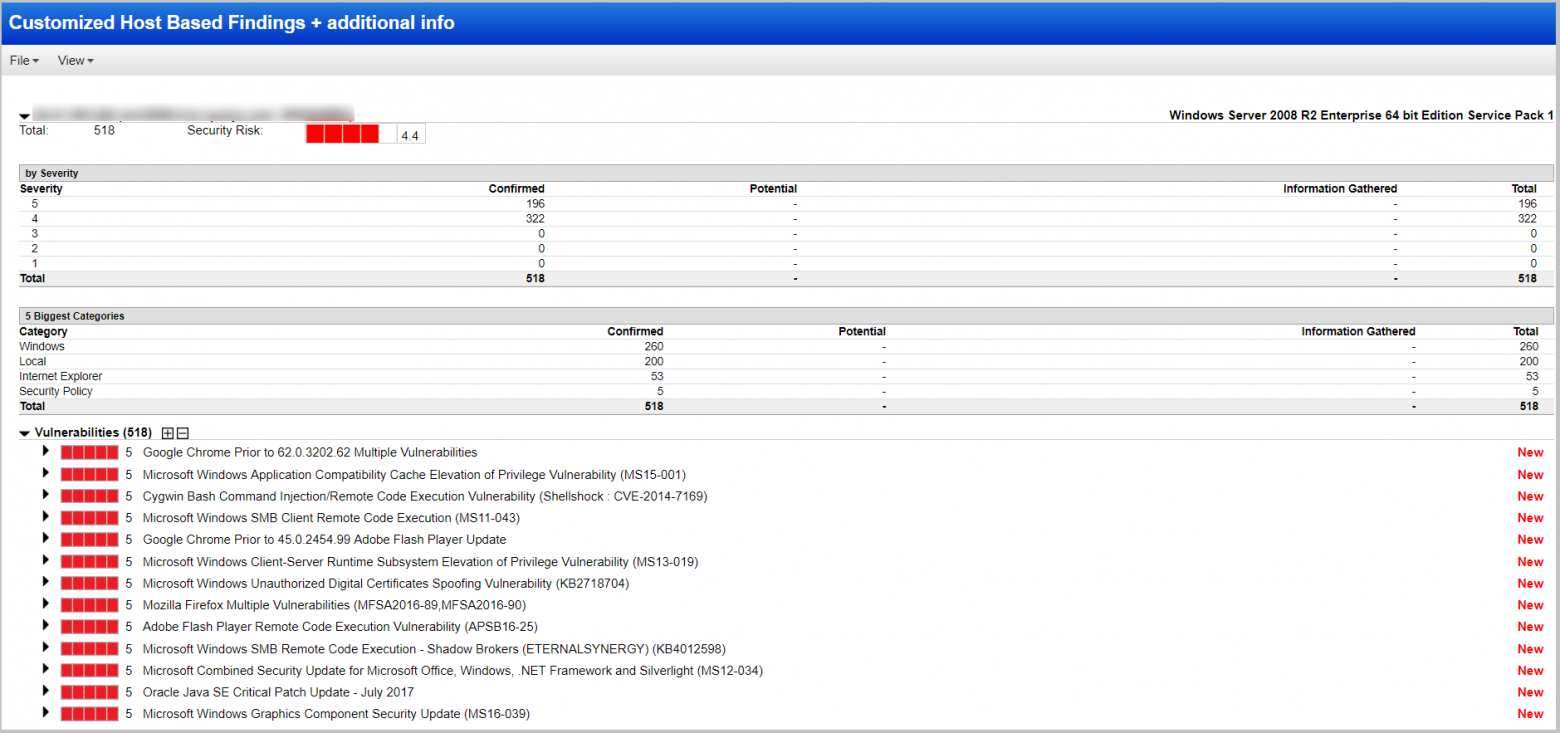

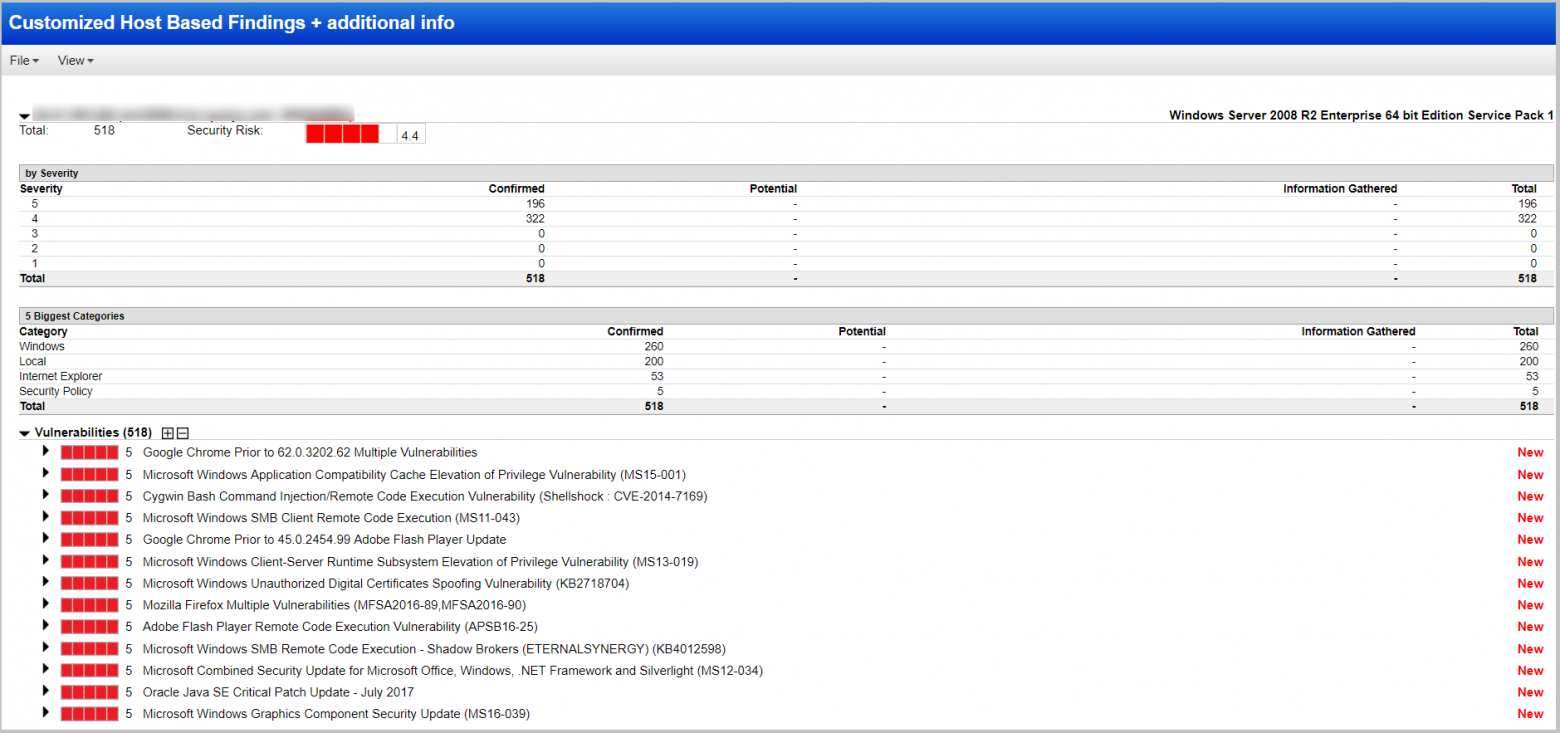

Вот так выглядит список проанализированных хостов с указанием работающей на них ОС.

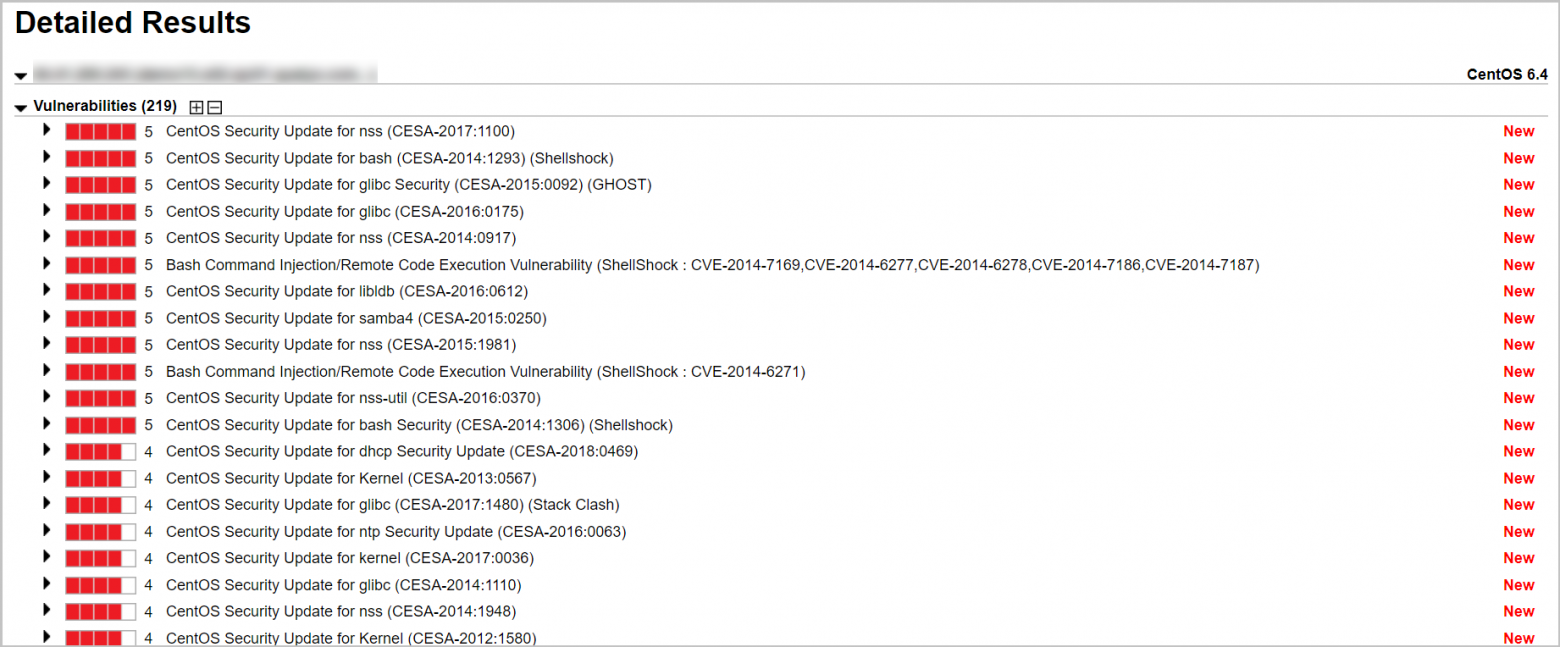

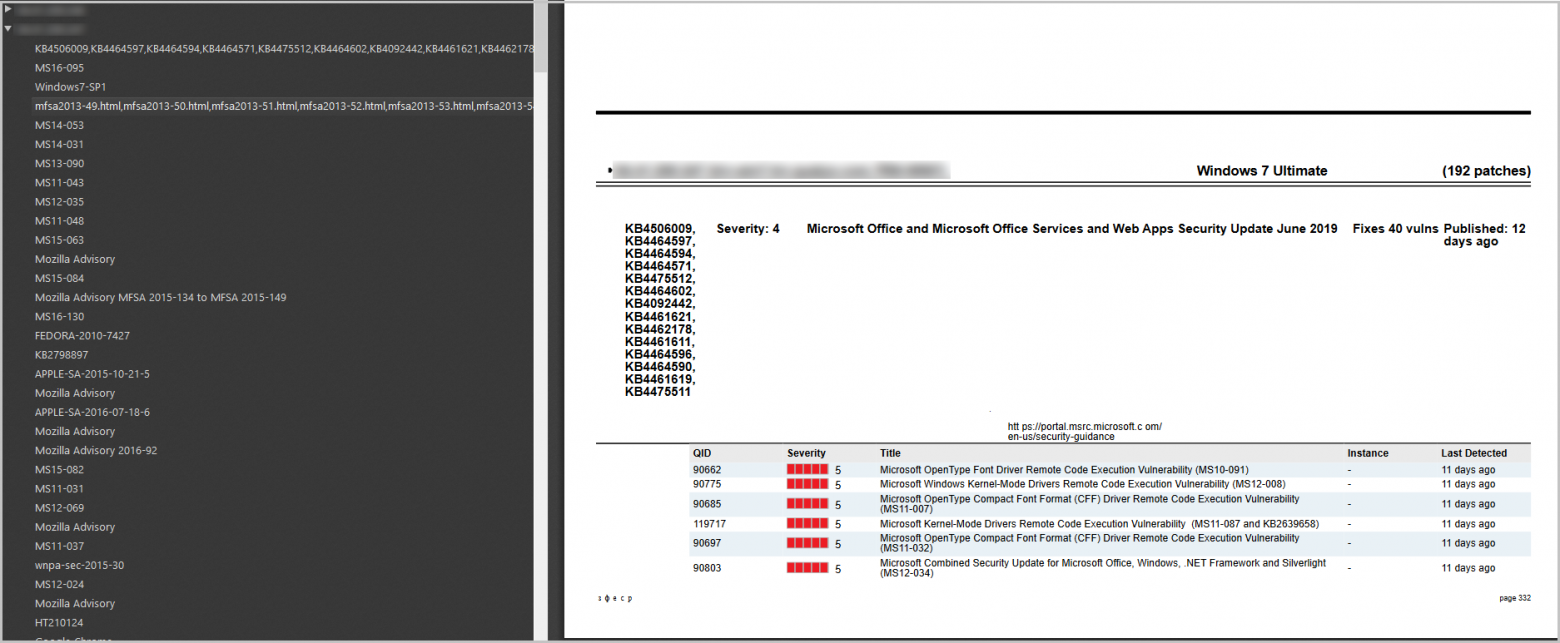

Откроем интересующий хост и посмотрим список из 219 найденных уязвимостей, начиная с самой критичной, пятого уровня:

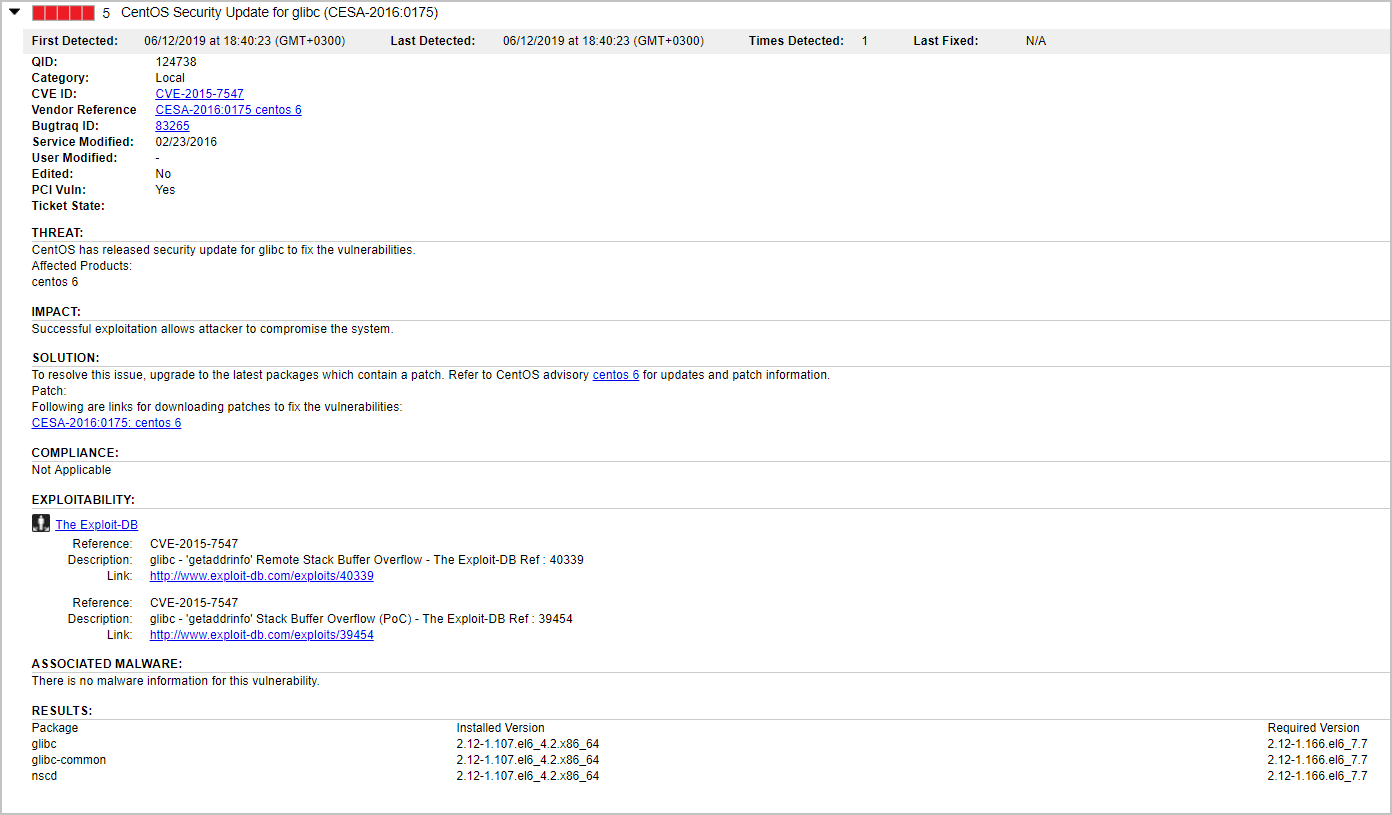

Затем вы можете просмотреть подробную информацию о каждой уязвимости.

Здесь мы видим:

- когда уязвимость была обнаружена в первый и последний раз,

- номера промышленной уязвимости,

- патч для устранения уязвимости,

- есть ли проблемы с соблюдением PCI DSS, NIST и т.д.,

- существует ли эксплойт и вредоносное ПО для этой уязвимости,

- обнаружена ли уязвимость при сканировании с/без аутентификации в системе и т.п.

Если это не первое сканирование - да, сканировать нужно регулярно :) - тогда с помощью Отчет о тенденциях Вы можете проследить динамику работы с уязвимостями.

Статус уязвимостей будет показан в сравнении с предыдущим сканированием: обнаруженные ранее и закрытые уязвимости будут помечены как исправленные, незакрытые – активные, новые – как новые.

Отчет об уязвимостях.

В этом отчете Qualys построит список уязвимостей, начиная с самых критических, с указанием, на каком хосте отловить эту уязвимость.

Отчет будет полезен, если вы решите сразу разобраться, например, во всех уязвимостях пятого уровня.

Также можно сделать отдельный отчет только по уязвимостям четвертого и пятого уровня.

Отчет о патче.

Здесь вы можете увидеть полный список патчей, которые необходимо установить для устранения найденных уязвимостей.

Для каждого патча есть объяснение того, какие уязвимости он исправляет, на каком хосте/системе его необходимо установить, а также прямая ссылка для скачивания.

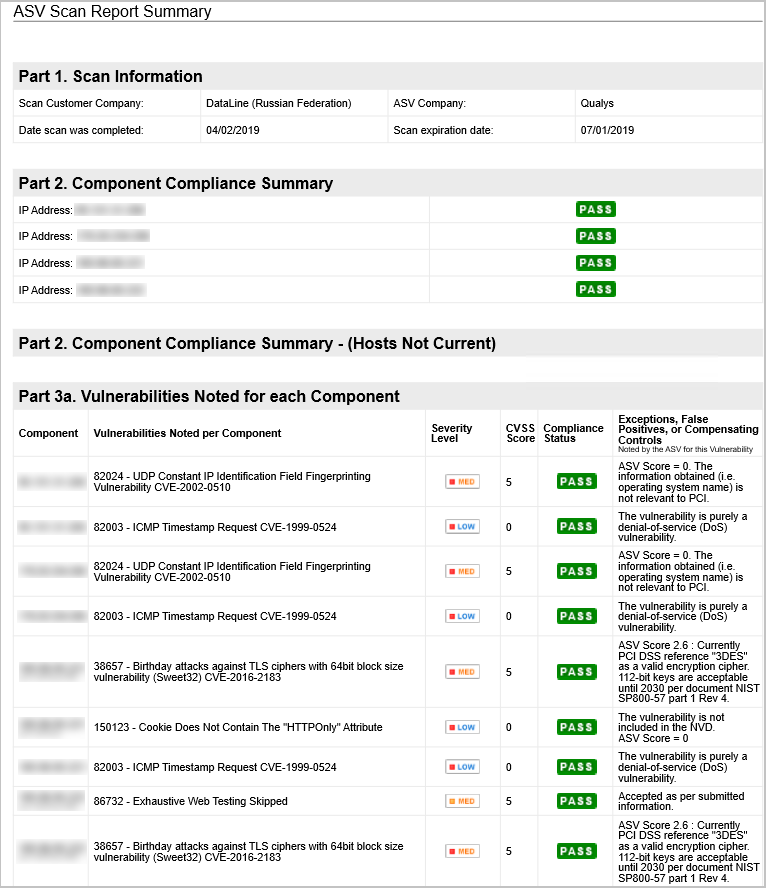

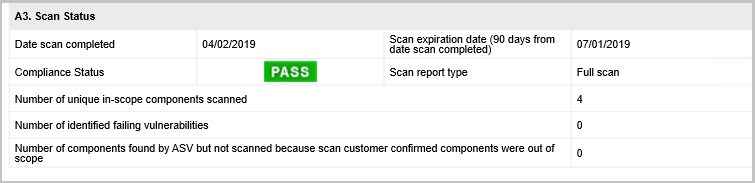

Отчет о соответствии PCI DSS .

Стандарт PCI DSS требует сканирования информационных систем и приложений, доступных из Интернета, каждые 90 дней.

После сканирования вы сможете сформировать отчет, который покажет, что инфраструктура не соответствует требованиям стандарта.

Отчеты об устранении уязвимостей .

Qualys можно интегрировать с сервисдеском, и тогда все найденные уязвимости будут автоматически транслироваться в тикеты.

Используя этот отчет, вы можете отслеживать ход выполнения заявок и устранение уязвимостей.

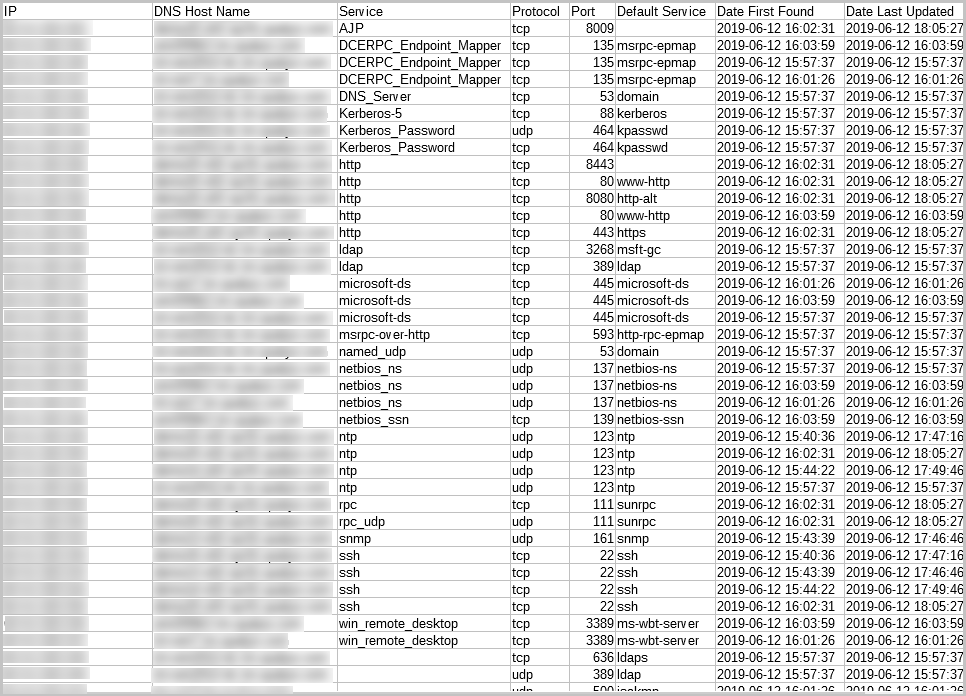

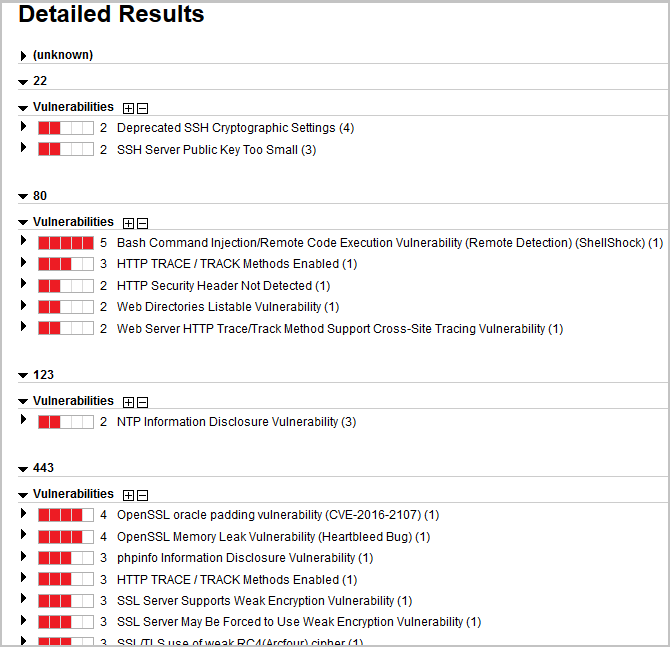

Отчеты об открытых портах .

Здесь вы можете получить информацию об открытых портах и запущенных на них сервисах:

или сгенерировать отчет об уязвимостях по каждому порту:

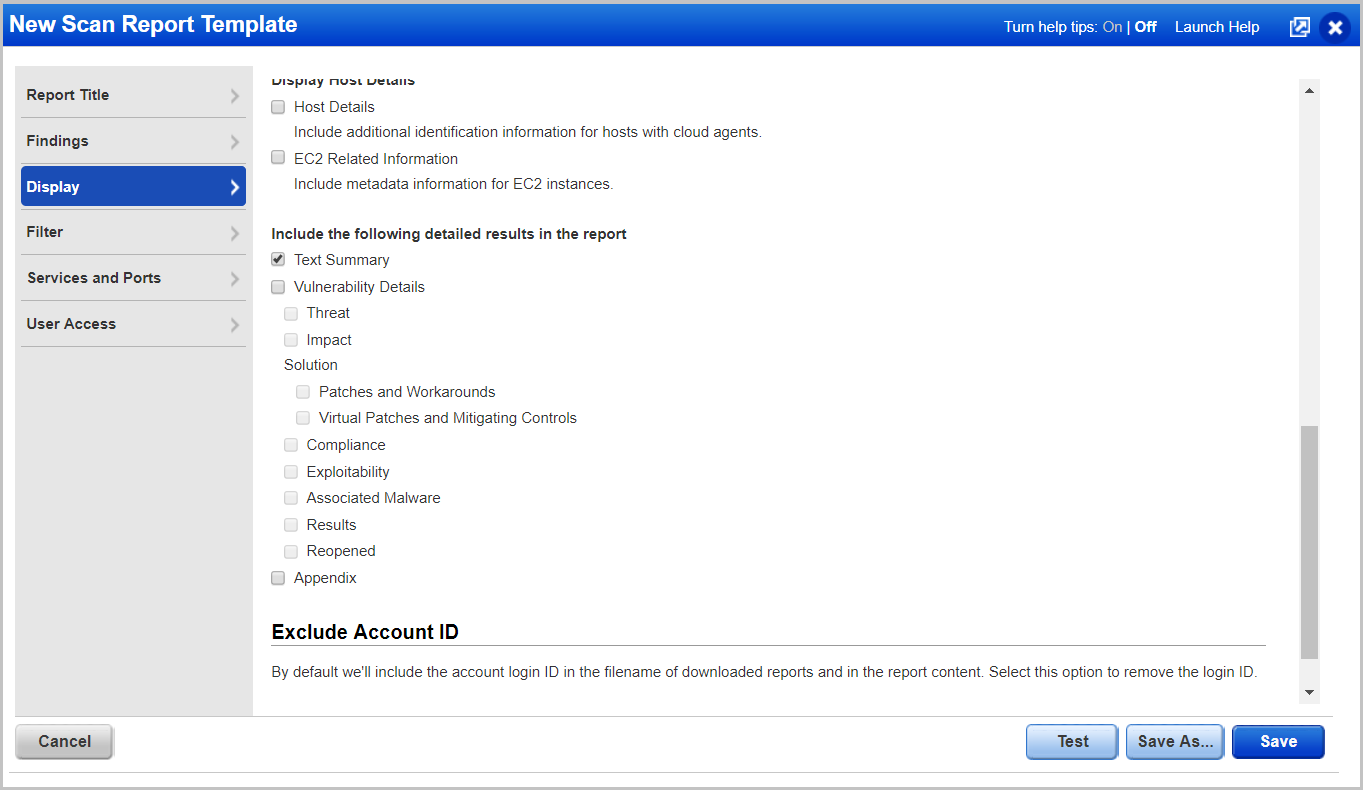

Это всего лишь стандартные шаблоны отчетов.

Можно создавать свои под конкретные задачи, например, показывать только уязвимости не ниже пятого уровня критичности.

Все отчеты доступны.

Формат отчета: CSV, XML, HTML, PDF и docx.

И запомни: Безопасность – это не результат, а процесс.

Одноразовое сканирование помогает увидеть проблемы в данный момент, но речь не идет о полноценном процессе управления уязвимостями.

Чтобы вам было проще определиться с этой регулярной работой, мы создали сервис на базе Qualys Vulnerability Management. Для всех читателей Хабра действует акция: При заказе услуги сканирования на год два месяца сканирования предоставляются бесплатно.

Заявки можно оставлять Здесь , в поле «Комментарий» напишите Хабр.

Теги: #информационная безопасность #ИТ-инфраструктура #облачные сервисы #управление уязвимостями #сканирование уязвимостей #qualys

-

Студенты И Доступ К Беспроводным Сетям

19 Oct, 24 -

Водорода Пероксид

19 Oct, 24 -

Как Стать Java-Разработчиком В 35+

19 Oct, 24 -

Математика Любви

19 Oct, 24 -

Видеообзор Вектор Тд 2

19 Oct, 24 -

Jii: Масштабируемый Сервер И Клиент Comet

19 Oct, 24