Изображение: Кевин Спенсер | Фликр

Очень часто киберпреступники используют распространенные приемы взлома, а также недостатки безопасности и уязвимости ИТ-систем.

Этот тезис подтверждается на примере одного из расследований атаки на телекоммуникационную компанию из Восточной Европы – о нем мы поговорим сегодня подробнее.

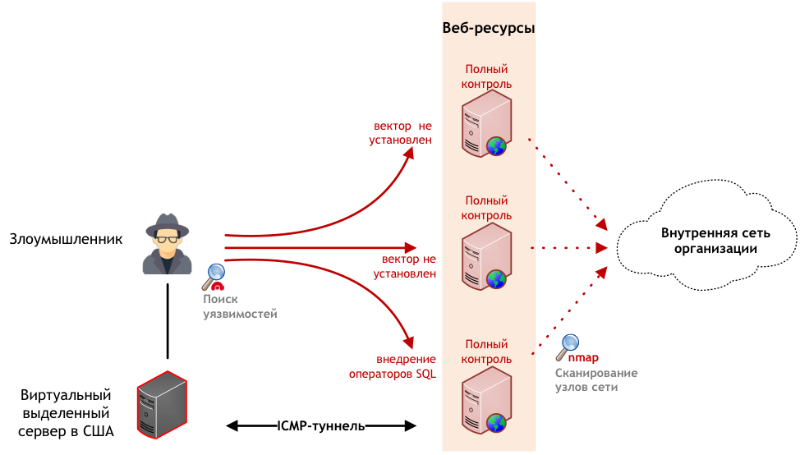

Первый этап атаки: взлом периметра

Как правило, атаки на корпоративную инфраструктуру проходят в два этапа – сначала злоумышленник взламывает ресурсы периметра сети из Интернета, а затем, попав во внутреннюю сеть, закрепляется в инфраструктуре и получает доступ к критической информации и системам..

В данном случае злоумышленник смог идентифицировать общедоступные сервисы компании и обнаружил уязвимость в одном из них — в этом ему помогло использование автоматического сканера уязвимостей Acunetix.

При этом хакер практически не скрывал своих действий — при анализе инцидента в журналах веб-сервера было обнаружено аномальное увеличение количества запросов.

Но даже такие неосторожные действия представителями компании не были обнаружены — атака развивалась на протяжении нескольких месяцев.

В журналах событий было много записей о подозрительной активности, но никто их время от времени даже не анализировал.

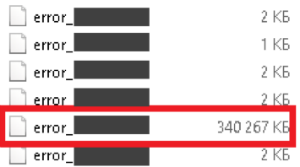

Том журнала ошибок веб-сервера

В результате сканирования злоумышленнику удалось обнаружить критическую уязвимость «SQL-инъекция» в одном из веб-приложений компании.

Воспользовавшись этим, злоумышленник получил не только root-доступ к базе данных с учетными записями всех пользователей, включая администраторов, но и возможность выполнять команды на сервере с привилегиями СУБД.

Атакованный сервер был подключен к внутренней сети, что открыло доступ к другим ресурсам.

Сетевая связь во время атаки осуществлялась через ICMP-туннель — данные передавались на внешний выделенный сервер, арендованный в США.

В ходе расследования выяснилось, что злоумышленник скомпрометировал всего три веб-сервера, получив к ним доступ с правами локального администратора — эти машины стали точками входа во внутреннюю сеть организации.

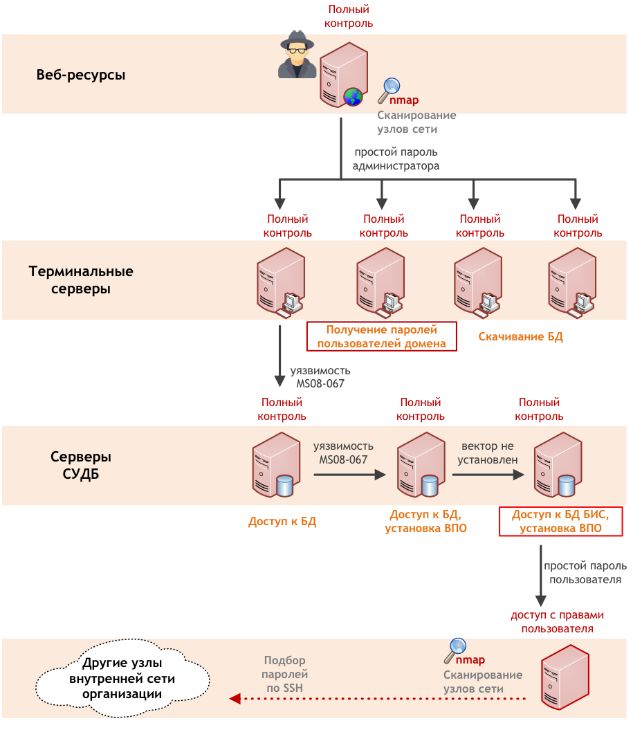

Второй этап: разработка атаки на внутреннюю сеть

Проникнув во внутреннюю сеть, злоумышленник начал поиск целей для развития атаки — с помощью сетевого сканера nmap он смог идентифицировать открытые сетевые сервисные интерфейсы (TCP и UDP) на активных узлах, определить версии программного обеспечения, используемого баннерами., а также выявлять потенциально уязвимые сервисы.

Параллельно он занимался поиском веб-приложений и ручным анализом ресурсов компании.

В качестве следующей цели были выбраны терминальные серверы, предоставляющие пользователям ресурсы для решения различных задач.

Из-за недостаточного уровня изоляции пользовательских сессий компрометация одной учетной записи может привести к компрометации учетных записей других пользователей терминального сервера.

За счет использования словарных паролей для учетных записей локальных администраторов злоумышленник легко получил привилегированный доступ сразу к нескольким терминальным серверам и загрузил содержимое размещенных на них баз данных.

Кроме того, на одном из серверов полученные привилегии позволили создать дамп памяти процесса lsass — он соответствует службе, входящей в состав ОС Windows и отвечающей за аутентификацию пользователей локального компьютера.

Из дампа памяти с помощью широко распространенной утилиты mimikatz было извлечено множество учетных данных (включая пароли в открытом виде) для пользователей, прошедших аутентификацию на этом сервере, в том числе привилегированных.

Среди полученных данных были учетные записи служб поддержки терминальных серверов, а также различные учетные записи домена.

Уровень привилегий, который получил злоумышленник, позволил ему легко разработать атаку, используя учетные данные легитимных пользователей.

Всего за месяц ему удалось скомпрометировать многие ресурсы.

Например, в ходе атаки была получена информация об идентификаторах пользователей ОС Windows и хешах паролей (базы данных SAM), данные о конфигурации сети и адресации, сведения об учетных записях пользователей, криптографические ключи базовых станций и другая информация.

Затем атака распространилась на несколько серверов под управлением устаревшей версии ОС Windows — на них размещались базы данных и ресурсы LSI. Чтобы получить анонимный доступ с системными привилегиями к этим серверам, злоумышленник воспользовался критической уязвимостью MS08-067, информация о которой была опубликована еще в 2008 году, тогда же был опубликован общедоступный эксплойт. Серверы были полностью скомпрометированы, а содержимое баз данных украдено.

Расследование

Инцидент был обнаружен, когда атака развивалась уже давно — специалисты компании заметили многочисленные зарегистрированные за выходные попытки подобрать SSH-учетные данные для внутренних узлов из скомпрометированных сервисов СУБД.На первом этапе расследования они самостоятельно выявили скомпрометированные ресурсы, а затем привлекли специалистов Positive Technologies. В ходе расследования выяснилось, что к этому моменту злоумышленник имел доступ к внутренним узлам корпоративной сети в течение 5 месяцев.

Экстренные меры, включая смену паролей для скомпрометированных учетных записей, а также отключение или изоляцию скомпрометированной инфраструктуры, помогли остановить атаку.

При этом оно продолжалось до тех пор, пока не были заблокированы все выявленные каналы взаимодействия злоумышленника с узлами Интернет, с которых осуществлялась атака.

Однако все это не исключает возможности того, что у злоумышленника все же может быть альтернативный способ доступа к сети.

Как можно было избежать проблем

Атака затронула ключевые подразделения организации, при этом, скорее всего, были затронуты интересы и данные клиентов организации.Но при всем при этом атаку можно было бы легко предотвратить, если бы защита корпоративных ресурсов была на более высоком уровне.

Например, если затронутая организация внедрила централизованный мониторинг с помощью системы

корреляция и консолидация событий безопасности (SIEM) , то служба безопасности получит своевременное уведомление о событиях, связанных с началом атаки, и сможет принять необходимые меры для предотвращения инцидента.Брандмауэр уровня приложения (WAF) может использоваться для отражения атаки, пока злоумышленник проводит разведку для поиска уязвимостей - например, ПТ АФ .

Такой инструмент позволяет блокировать попытки взлома и выявлять цепочки развития реальных атак, передавать информацию о событиях в SIEM для оповещения сотрудников службы безопасности и последующего оперативного реагирования.

Риски подобных инцидентов можно минимизировать, реализуя известные меры информационной безопасности, в том числе анализ безопасности веб-приложений и устранение найденных уязвимостей, реализацию строгой политики паролей, использование новейших версий ОС, а также сегментацию сети и строгий контроль доступа.

.

Полный отчет по итогам расследования описанного инцидента доступен по следующей ссылке: www.ptsecurity.com/upload/corporate/ru-ru/analytics/Telecom-Incident-Investigation-rus.pdfТеги: #телекоммуникации #взлом #хакеры #информационная безопасность #кейс #анализ #информационная безопасность

-

Спамеры Устраивают Деловые Встречи

19 Oct, 24 -

Гянджа

19 Oct, 24 -

Амазонка S3

19 Oct, 24 -

Google Play Отмечает Свой День Рождения

19 Oct, 24