Всем привет. Сейчас я расскажу и покажу вам об уязвимостях на одном веб-ресурсе.

А что тут такого, скажете вы, в Интернете много таких сайтов.

Да, ничего особенного в этом не было бы, если бы это не сайт госоргана.

Прогуливаясь по региональному форуму, я нашел ветку со ссылкой на этот ресурс.

Из любопытства я зашёл и решил осмотреться.

Первое, что бросилось в глаза, это ссылки типа http://*******************.

aspxЭid=xxx .

Видимо идентификатор определяет, что показывать.

Не долго думая, добавляем буквы к цифрам и о чудо.

На первых страницах любой книги о разработке веб-приложений пишут об этих типах ошибок и о том, как их избежать.

На сайте представлены различные виды документов.

Интересно, где они хранятся? Я бы назвал папку файлами, вполне логично.

Что ж, введите нужный адрес, и.

Да, предположение верное, очевидно, что эта папка доступна для записи.

Остается только выяснить, как эти файлы туда попадают. Все это тоже лежит на поверхности, но я намеренно не буду описывать, как заливался шелл-скрипт, скажу только, что это возможно.

Пойдем дальше и увидим форму, чтобы задать вопрос министру.

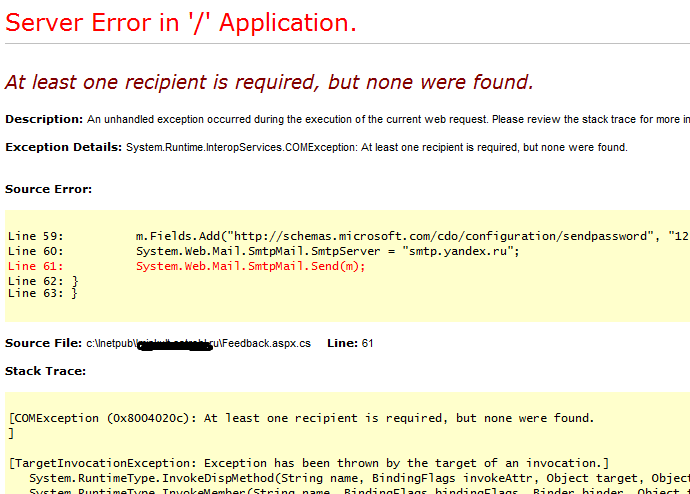

Во-первых, мы вводим неверные данные, и.

Стек вызовов иногда показывает много интересного.

Находим письмо в контактах и проверяем свое предположение.

Предположение верное.

Я не читаю чужую почту, и здесь сделаю то же самое.

Но в папках можно увидеть интересное название «Министерство финансов».

Сюда отправляется почта регионального Минфина; в основном они присылают обновления различных программ, но по опыту знаю, что иногда могут присылать пароли и явки.

Да, интересный пример, квинтэссенция того, чего делать никогда не следует. Выводы напрашиваются сами собой.

Для разработчиков:

- Читать книги.

До вас было много хороших программистов, которые уже прошли через множество ошибок и написали книги, чтобы поделиться своим опытом.

Не повторяйте чужих ошибок.

- Всегда проверяйте данные, отправляемые из браузера.

Установите переменные запроса через параметры безопасным способом.

- Используйте блоки try.catch. Ошибка всегда может произойти, а стек вызовов будет содержать много интересного.

Оберните небезопасный код и обработайте ошибки.

- Никогда не храните пароли в коде.

Пароль можно и нужно изменить; хранить конфигурацию в отдельных файлах, доступ к которым извне запрещен.

- Если вы не занимаетесь разработкой сферических сайтов, помните, что вокруг полно пытливых умов.

Проверьте все на корректность, не вводите заведомо верные данные.

- Прочтите документацию к продуктам, которые вы используете.

- Не давайте разрешения «каждому разрешено делать все».

В данном примере это правило позволяло вам свободно перемещаться по каталогам сервера.

- Всегда уделяйте время безопасности.

- Одна коробка для «министерства» — это сурово.

Зарегистрируйте домен и привяжите к нему свою почту, это недорого, бюджет любого госоргана может себе это позволить.

- Возьмите за правило менять пароль раз в месяц.

Плохо, что нет единой платформы для госсектора, позволяющей быстро и безопасно создавать веб-ресурсы.

Плохо, что даже обычную почту выбрать нельзя.

Возможно, это региональный пример, вокруг все намного лучше.

От таких сайтов становится страшно, хорошо, что это было областное Минкульт, но при таком подходе могут появиться и более серьезные сайты, с которых можно «слить» более ценную информацию.

Надеюсь, теперь и это областное министерство культуры узнает о «культуре» программирования.

P.S. Адреса намеренно удалены, регион не назван, но я уверен, что опытный читатель все найдет. УПД.

Спасибо химик за вашу внимательность.

УПД.

Спасибо и Кейтен за вашу внимательность.

Теги: #электронное государство #электронное государство #электронное государство #электронное государство #информационная безопасность #безопасность веб-приложений #информационная безопасность

-

Мультимедийный Обзор Oppo X903

19 Oct, 24 -

Вечеринка По Случаю Релиза Ua Gutsy

19 Oct, 24