В последнее время появилось много новостей о случайных утечках различных конфиденциальных данных из веб-сервиса хостинга IT-проектов и их совместной разработки GitHub.

Подчеркну, что речь идет именно о случайных утечках, т.е.

произошедших по неосторожности и без злого умысла со стороны виновников инцидентов.

Списать такие утечки на неопытность сотрудников в ИТ-вопросах не получится, потому что.

Пользователи GitHub в подавляющем большинстве являются разработчиками, т.е.

вполне квалифицированным и компетентным персоналом.

К сожалению, даже очень хорошие специалисты иногда допускают простые ошибки, особенно когда дело касается вопросов безопасности.

Давайте рассмотрим эту халатность.

Вот несколько очень известных примеров, связанных с GitHub:

- 2014 год — Uber слил личные данные 50 тысяч своих водителей.

Причина заключалась в том, что разработчики Uber сохранили ключи доступа к облаку Amazon (AWS), которое, в свою очередь, хранило те же потерянные данные, в общедоступном репозитории GitHub.

- 2017 г.

— выяснилось, что разработчики производителя квадрокоптеров DJI сохранили приватный ключ SSL-сертификата компании и AES-ключи для шифрования прошивки в публичном репозитории GitHub. Кроме того, там же хранились учетные данные для Amazon Web Services, которые, в свою очередь, содержали журналы полетов, паспортные данные и данные водительских прав клиентов DJI.

- 2017 г.

— инженер крупного американского ИТ-аутсорсера DXC Technologies загрузил ключи доступа к AWS в публичный репозиторий GitHub.

- 2017 г.

— в публичном репозитории GitHub были обнаружены исходные коды, отчеты и планы развития нескольких крупных финансовых учреждений Канады, США и Японии, которые разместили там сотрудники индийской аутсорсинговой компании Tata Consultancy Service, клиентами которой стали пострадавшие финансовые учреждения.

учреждения.

Необходимо решение, предотвращающее утечку информации и имеющее анализатор контента в реальном времени, который предотвращает загрузку на GitHub только тех данных, которых там не должно быть по соображениям безопасности (например, ключей доступа к облаку Amazon).

Я покажу вам, как можно решить эту конкретную проблему на примере DeviceLock DLP. Наши исходные данные следующие:

- Аккаунт на GitHub,

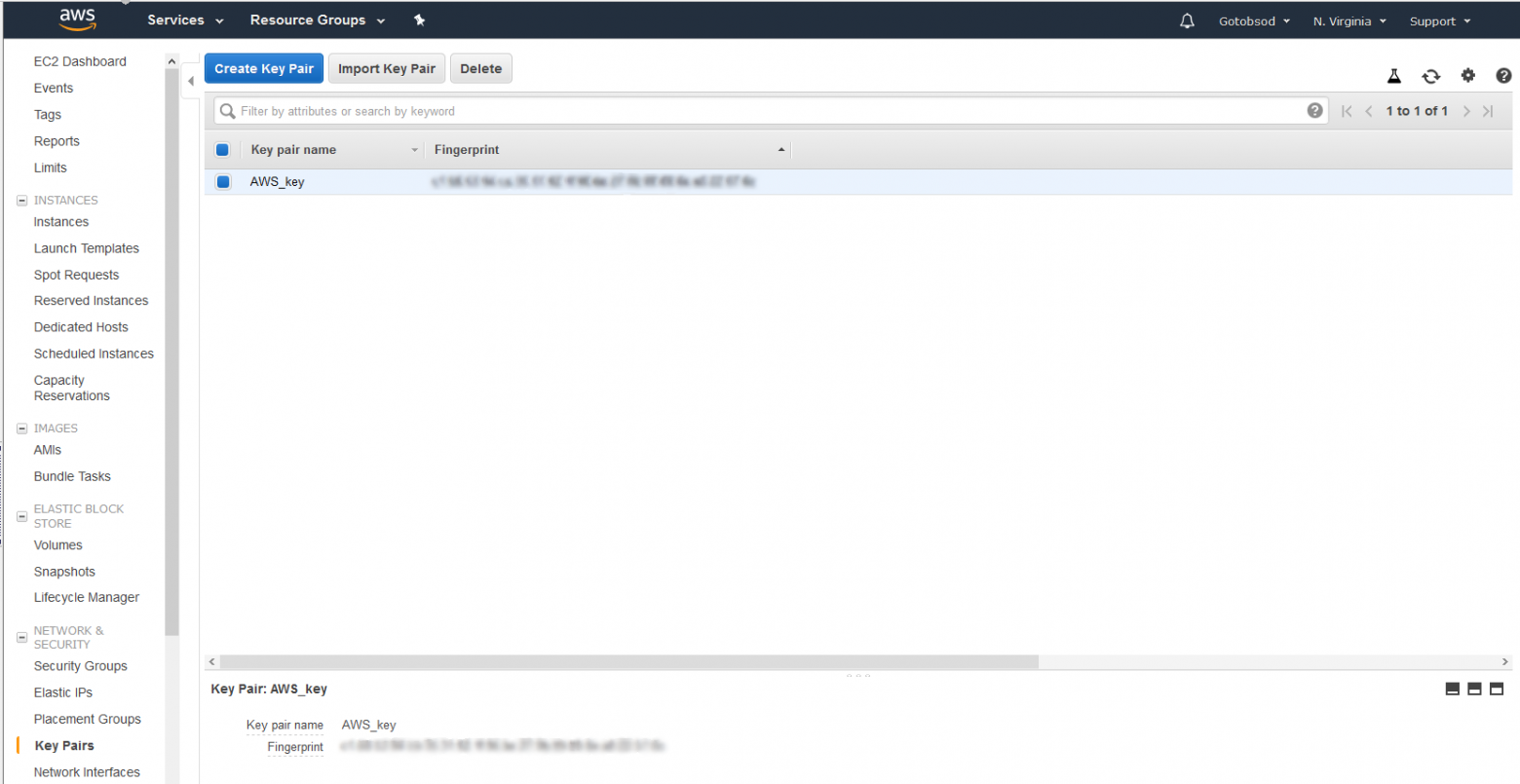

- Ключ АВС,

- DeviceLock DLP версии 8.3.

Так как ключ представляет собой набор байтов без какой-либо внятной подписи (да, я знаю о тексте «BEGIN/END PRIVATE KEY» в начале и конце, но это очень слабая подпись и на нее лучше не полагаться) , то воспользуемся идентификацией By цифровые отпечатки пальцев .

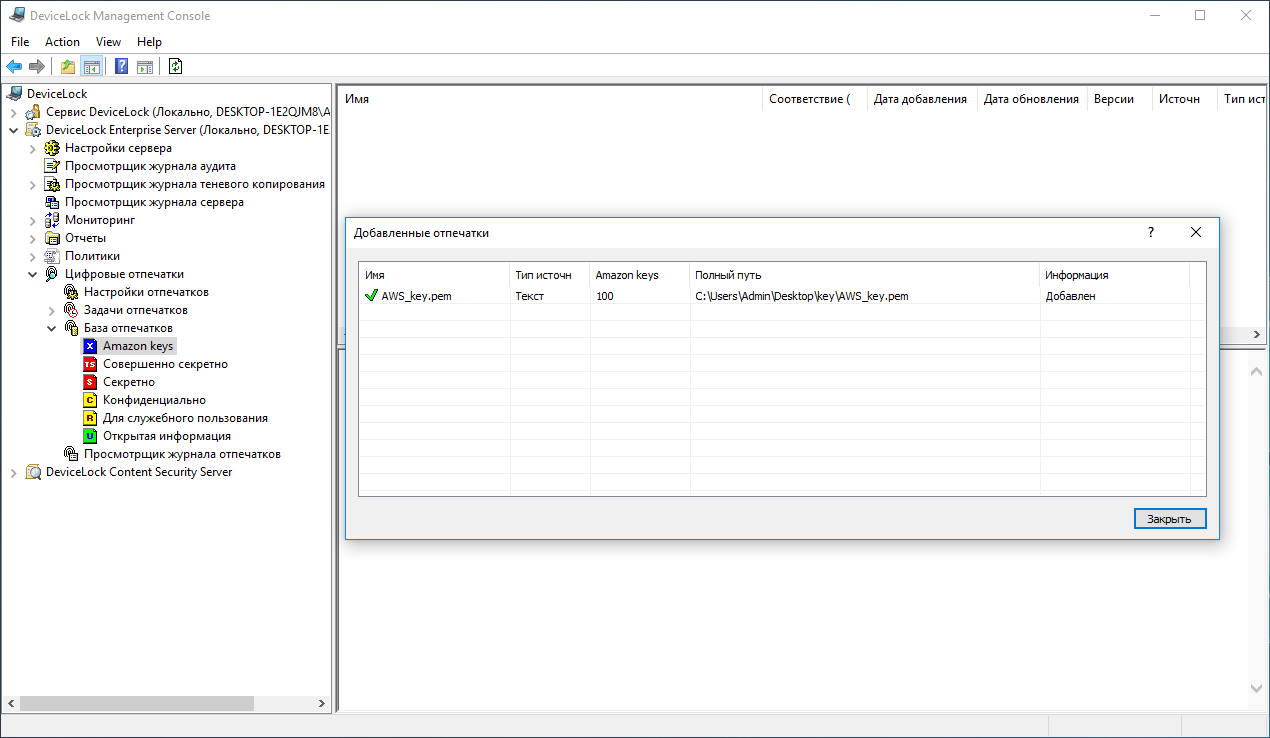

Добавим файл ключа в базу отпечатков пальцев DeviceLock DLP, чтобы продукт «знал» наш ключ «в лицо» и мог в дальнейшем однозначно его идентифицировать (а не путать, например, с тестовыми ключами, которые вполне можно загрузить на GitHub ).

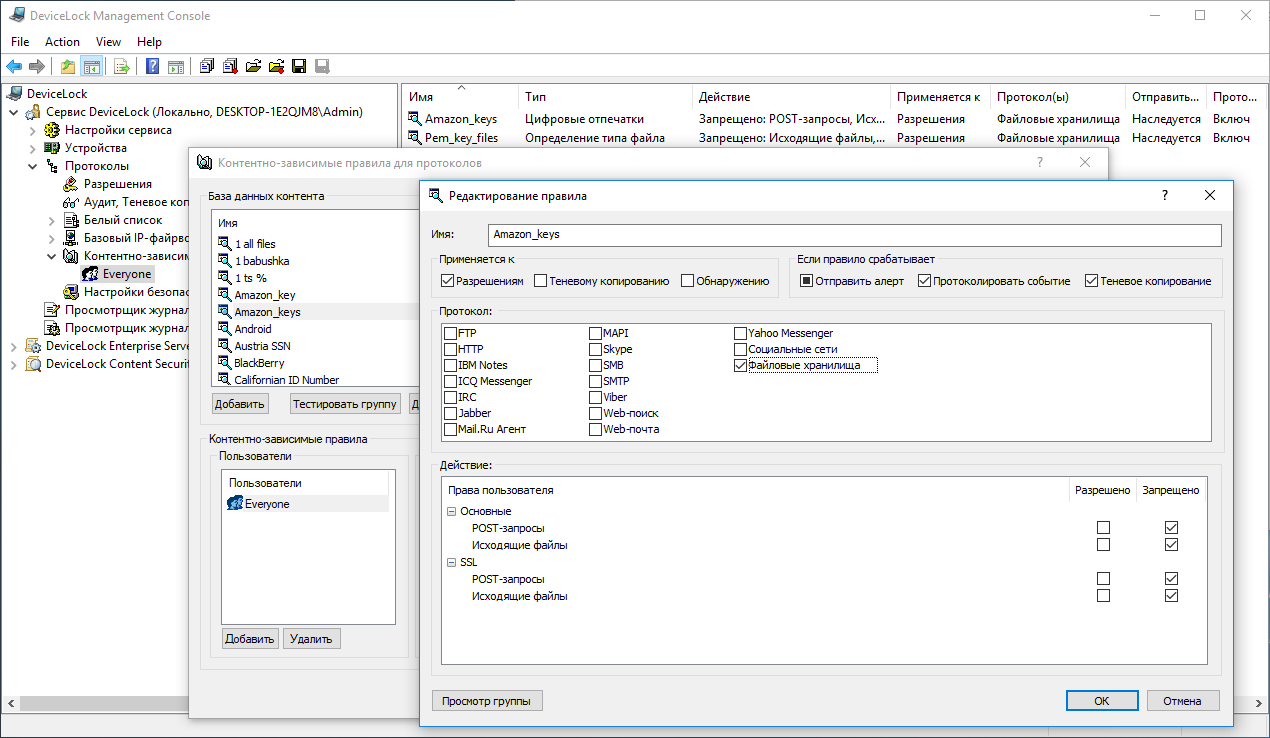

Теперь создадим правило фильтрации контента для файловых хранилищ в DeviceLock DLP (GitHub подпадает под нашу классификацию «файловых хранилищ», в рамках которой, помимо GitHub, поддерживается более 15 различных сервисов обмена файлами и синхронизации).

Согласно этому правилу, любым пользователям запрещается скачивать данные, имеющие цифровые отпечатки, совпадающие с указанными выше, а при обнаружении запрещенных данных в журналах централизованного архива помимо регистрации должны регистрироваться соответствующие события (записи об инцидентах) и теневые копии.

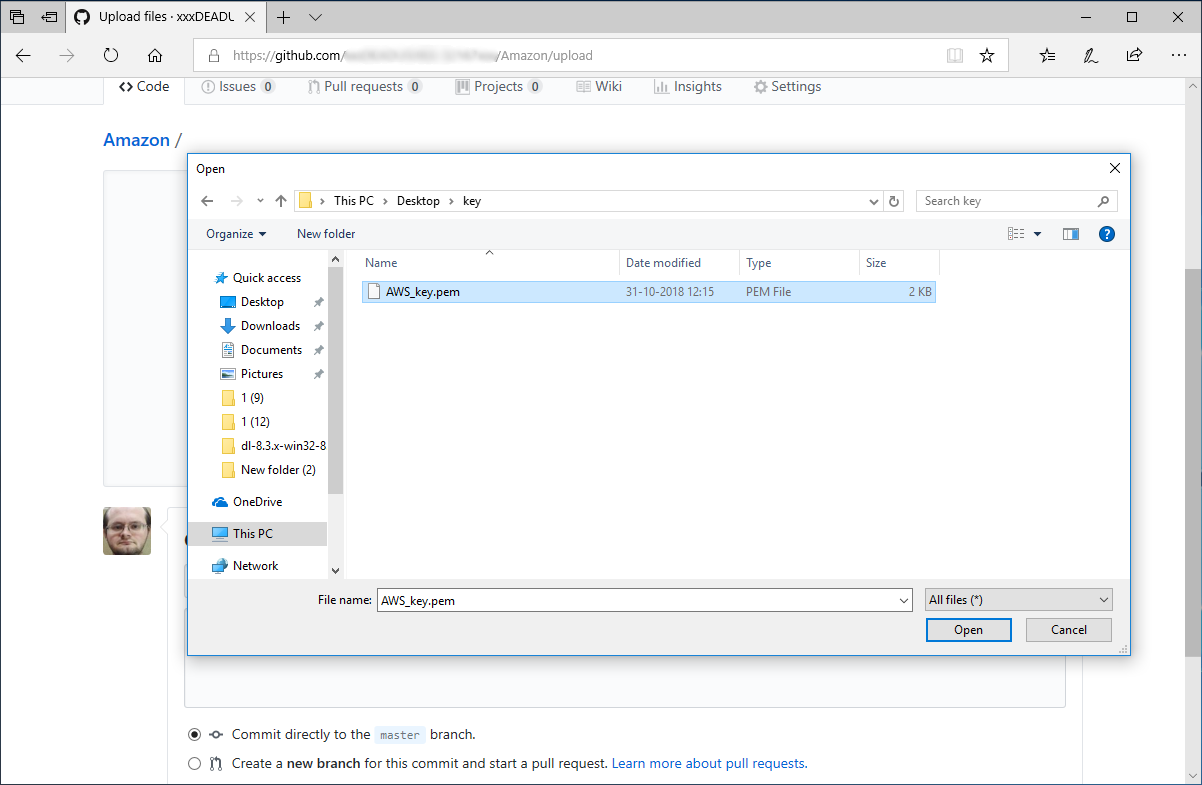

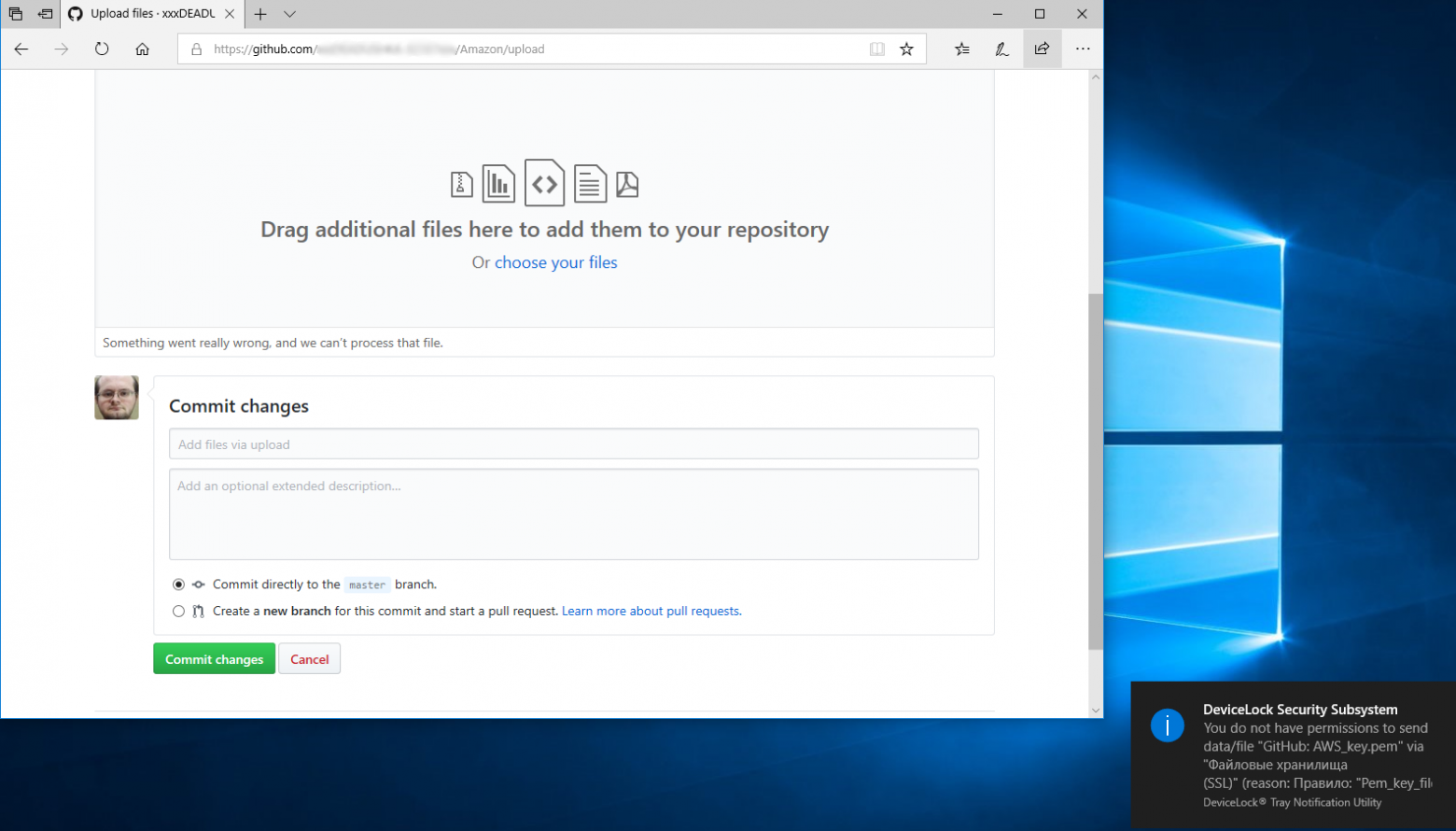

фактическое выполнение действия, запрещающего загрузку данных на GitHub. Давайте теперь попробуем загрузить ключ AWS в репозиторий GitHub.

Как видите, процесс загрузки «по какой-то причине» не удался, и DeviceLock DLP предупредил нас, что эта операция заблокирована им (конечно, сообщение настраивается и его можно отключить).

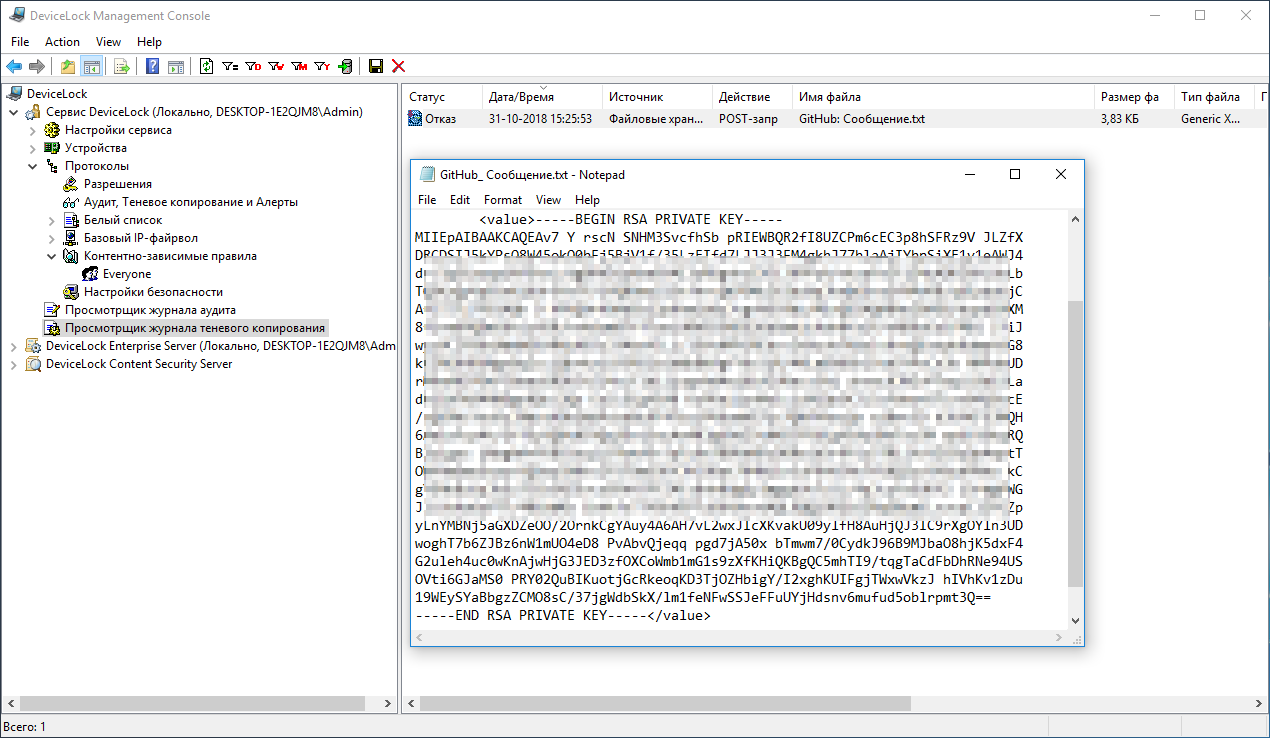

В то же время, если вы посмотрите журнал теневого копирования DeviceLock DLP, то там можно найти тот же ключ.

Таким образом, на этом примере было показано, как с помощью DeviceLock DLP решить конкретную задачу предотвращения утечки любых конфиденциальных данных (цифровые отпечатки пальцев можно снять практически с любых файлов) в облачное хранилище.

Конечно, помимо предотвращения утечек данных на GitHub, вы также можете проводить периодические инвентаризации репозиториев и выявлять в них информацию, которой там быть не должно.

Для сканирования репозиториев GitHub созданы бесплатные утилиты Gittyleaks, Git Secrets, Git Hound, Truffle Hog и многие другие.

Теги: #информационная безопасность #github #Системное администрирование #DeviceLock DLP #dlp #dlp #предотвращение потери данных #предотвращение утечек #предотвращение утечек #предотвращение утечки данных

-

Моменты Атомов И Ядер

19 Oct, 24 -

Как Немедленно Устранить Сбои Пк?

19 Oct, 24 -

Пришло Время Перестать Экономить

19 Oct, 24 -

«Шаблонный Движок» Javascript

19 Oct, 24 -

Я Буду Учиться В Центре Компьютерных Наук

19 Oct, 24