Вряд ли стоит упоминать, что HITB — одна из самых известных конференций для экспертов по безопасности.

В этом году оно состоялось в Амстердаме, Голландия.

Официальная твиттер-конференция https://x.com/HITBSecConf .

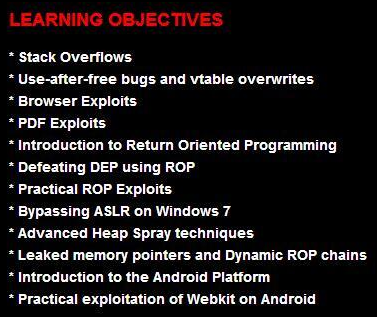

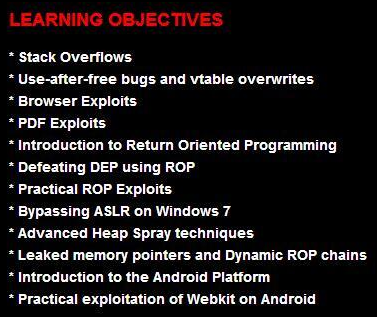

В этом году, помимо интересных докладов исследователей, конференция включала в себя несколько дней обучения, которое было посвящено и без того очень популярной теме эксплуатации, включая проектирование демо-эксплоитов, шеллкода, heapspray, ROP и других.

Хотим рассказать о некоторых интересных докладах с этой конференции.

Стоимость двух дней обучения составил 1499 евро и программа действительно впечатляет.

Один из докладов представил Никита Тараканов (NTarakanov).

Доклад посвящен метод работы пула ядра, и для этого используется недостаток, который присутствует во всех версиях NT, от 4.0 до NT 6.2 (Windows 8, Blue) .

Обратите внимание, что работа Тарьея Мандта (он же kernelpool), который называется «Эксплуатация пула ядра в Windows 7», уже давно стал одним из самых известных на тему эксплуатации пула ядра.

Никита в своем выступлении также упоминает эту работу, а также работу Чжэньхуа Лю, который представлен его выступление на Black Hat Europe '13.

Распределитель пула ядра играет важную роль в безопасности всего ядра.Вы можете скачать материал Здесь [zip - PDF+PPT].Начиная с Windows 7, Microsoft начала повышать безопасность распределителя пула ядра Windows. Тарьей Мандт, он же @kernelpool, проделал огромную работу по анализу внутреннего устройства распределителя пула ядра Windows и нашел несколько отличных методов атак, обходов мер по смягчению последствий и т. д. Однако в Windows 8 Microsoft устранила почти все надежные методы использования повреждений пула ядра.

Техника атаки Тарьея требует множества предварительных условий для успеха, и существует множество типов повреждений пула, когда его методы, к сожалению, не работают.

Еще один интересный отчет уполномоченный «Dreamboot: буткит UEFI» Об этом сообщил Себастьян Качмарек.

Надо сказать, что это весьма своевременно, поскольку в сообществе уже давно говорят о возможных буткитах для современной архитектуры BIOS под названием UEFI, некоторые исследователи называли дату 2013 годом, видимо, они не ошиблись.

Отчет доступен Здесь .

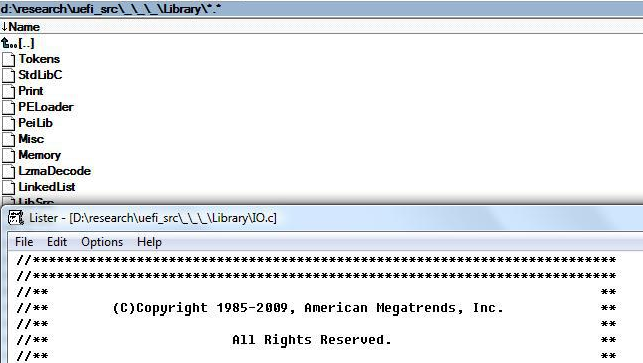

Унифицированный расширяемый интерфейс встроенного ПО (UEFI) — результат совместных усилий нескольких производителей и заинтересованных сторон отрасли по инициативе Intel. Это новый программный компонент или «промежуточное программное обеспечение», установленное между аппаратным обеспечением и операционной системой, предназначенное для замены традиционного, то есть старого BIOS. Эта презентация представляет собой исследование общей архитектуры UEFI с точки зрения безопасности с акцентом на реализацию буткита для Windows 8 x64, который использует прошивку UEFI: Dreamboot. Dreamboot имеет две конкретные полезные нагрузки: повышение привилегий и обход локальной аутентификации Windows. DreamBoot поставляется в виде загрузочного ISO-образа, который предпочтительно использовать в рамках физической атаки (т. е.Отметим, что не так давно в сеть просочились исходные тексты прошивки UEFI от AMI, которые содержали приватный тестовый ключ.когда злоумышленник имеет физический доступ к периферийным устройствам машины: портам DVD или USB).

Он также полностью функционален в виртуализированных средах, таких как VMWare Workstation или ESX. В презентации также описывается, как разрабатывать платформы UEFI с использованием Tianocore SDK, а также новые риски безопасности, которые влечет за собой его развертывание.

Будет рассмотрен процесс загрузки Windows и его эволюция от реализации BIOS к реализации UEFI, а также объяснены все детали реализации буткита.

В наборе исходного кода также содержится подробная пояснительная справка по функциям, так что это может несколько ускорить или улучшить понимание функционирования кода прошивки.

Специально для нашего поста тему UEFI и буткитов прокомментировали эксперты, специализирующиеся на комплексном анализе угроз.

Александр Матросов [Старший исследователь безопасности и руководитель группы ESET]:

Самый распространенный способ обойти проверку цифровой подписи модулей ядра в процессе загрузки ОС — использовать функционал буткита.Эрик Ломан [Архитектор решений безопасности в SurfRight ]:Я уже освещал в своих публикациях технологии, которые используются для модификации MBR или VBR. Но с ростом проникновения технологии доверенной загрузки Win8 и SecureBoot это только побудило исследователей безопасности сосредоточиться в другом направлении.

Буквально вчера появился еще один концепт буткита DreamBoot для UEFI, который поставляется в исходном коде и находится в открытом доступе.

В отличие от множества разновидностей BIOS, для UEFI существует общедоступный стандарт, которого разработчики стараются придерживаться.

И если в случае с BIOS для атак массовой модификации встал вопрос о совместимости разрабатываемых модулей расширения, то для UEFI все стандартизировано и будущее такого рода массовых атак вполне реально.

Для производителей материнских плат UEFI — это значительный шаг вперед. По сравнению с BIOS, UEFI гораздо проще в использовании, поскольку код можно написать на C. Большой шаг вперед по сравнению с BIOS, который можно запрограммировать только на 16-битном ассемблере.Материалы конференции Здесь .Чтобы использовать UEFI, производителям придется полностью переписать кодовую базу BIOS, которая используется уже 30 лет. Поэтому переход с одной платформы на другую займет значительное количество времени.

Даже сегодня многие производители продолжают выпускать BIOS вместо UEFI для материнских плат. Тот факт, что рост рынка ПК в последнее время замедляется, не будет хорошей новостью для производителей UEFI. Тот факт, что такие исследователи, как Питер Кляйсснер, Saferbytes, LEAD82 и Quarkslabs, изучают тему буткитов, на самом деле является хорошей новостью для индустрии безопасности в целом.

Нам необходимо понять, где находятся потенциальные уязвимости, чтобы злоумышленники не смогли их использовать, как мы видели на примере TDL4, Cidox или Gapz. Таким образом, по мере распространения UEFI злоумышленники рано или поздно нападут и на эту платформу.

Так что мы будем лучше подготовлены, когда это произойдет.

Теги: #hitb #UEFI

-

Получите Больше От Своего Блога Сегодня

19 Oct, 24 -

Мой Игровой Компьютер: Dell Xps 8700.

19 Oct, 24 -

Нишевый Маркетинг – Оценка Потенциала Ниши

19 Oct, 24 -

Армстронг, Эдвин Говард

19 Oct, 24 -

Стив Джобс И Наркополитика

19 Oct, 24 -

Приглашения На Joost.com

19 Oct, 24