Исследователи обнаружили серьезную уязвимость практически на всех сайтах, защищенных протоколом Secure Sockets Layer, который позволяет злоумышленнику незаметно расшифровывать данные, проходящие между веб-сервером и браузером пользователя.

Уязвимость присутствует в версии 1.0, более ранних версиях TLS и безопасности транспортного уровня.

TLS версий 1.1 и 1.2 не подвержены этой уязвимости, но используются редко, в результате чего такие сайты, как PayPal, GMail и многие другие, становятся уязвимыми, если у злоумышленника есть возможность контролировать связь между пользователем и конечным сайтом.

На конференции по безопасности Ekoparty в Буэнос-Айресе позднее на этой неделе исследователи Тай Дуонг и Джулиано Риццо планируют продемонстрировать доказательство своей концепции, которую они называют BEAST (в переводе — зверь), из первых букв следующих слов Browser Exploit Against SSL/TLS. .

Дуонг сказал, что демо покажет, как расшифровать файл cookie для доступа к учетной записи PayPal. BEAST отличается от большинства других опубликованных «атак» на HTTPS. Другие попытки взлома направлены на подрыв функции аутентификации SSL. Насколько нам известно, BEAST — это первая атака такого рода, которая действительно может расшифровать HTTPS-запросы.

В настоящее время BEAST требуется около 2 секунд, чтобы расшифровать байт зашифрованного файла cookie. Это означает, что для расшифровки аутентификационного файла cookie размером 1000–2000 символов потребуется полчаса.

Однако этот метод представляет угрозу для миллионов сайтов, использующих более ранние версии TLS. Тай Дуонг и Джулиано Риццо заявили, что почти все приложения, использующие шифрование TLS 1.0, уязвимы и позволяют использовать их технику для контроля и мониторинга личных сообщений, отправляемых, например, через мессенджеры или VPN. «Проблема в том, что люди не начнут что-либо улучшать, пока вы не дадите им вескую причину», — сказал Иван Ристич, директор компании.

Квалис «Это ужасно, не так лиЭ»

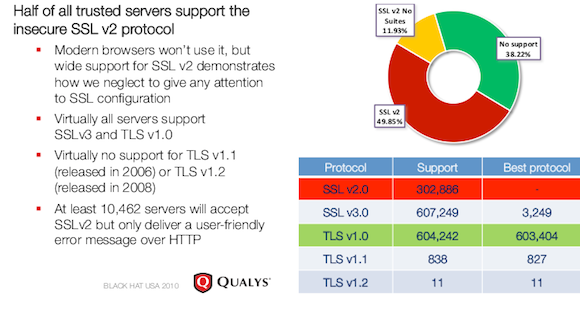

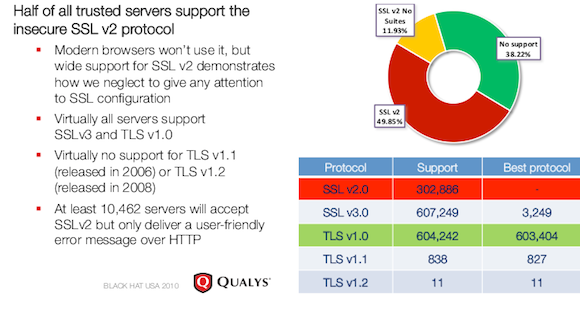

График поддержки TLS 1.1 и 1.2

Хотя Mozilla и разработчики OpenSSL должны полностью реализовать TLS 1.2, Microsoft добилась немного большего.

Безопасные версии TLS доступны в браузере IE и на веб-сервере IIS, но не по умолчанию.

Тай Дуонг: «Большинство браузеров и веб-сайтов используют SSL 3.0 и TLS 1.0, поэтому, если владелец сайта решит перейти на версии 1.1 или 1.2, он просто потеряет значительную часть своих клиентов».

обновлять От пользователя список : «Эксплойт работает по принципу «человек посередине» в сочетании с внедрением кода JavaScript на страницу.

Злоумышленник прослушивает https-трафик и внедряет JavaScript на клиентскую страницу.

Затем этот сценарий продолжает отправлять запросы по тому же соединению с содержимым, известным злоумышленнику.

Зная содержимое тела запроса, злоумышленник может расшифровать HTTP-заголовки, включая файлы cookie пользователя.

Это означает, что все соединения HTTPS остаются безопасными, если на странице отключен JavaScript. Теги: #SSL #хакеры #информационная безопасность

-

Защитите Свой Телефон Самостоятельно

19 Oct, 24 -

Хотите Перевернуть Пингвина?

19 Oct, 24 -

Стартапы: Мастер-Класс

19 Oct, 24 -

Новый Движок Для Новой Call Of Duty

19 Oct, 24 -

Flickr.com Увеличивает Пространство

19 Oct, 24 -

Ты Хорошо Видишь?

19 Oct, 24