Здравствуйте, %username%! Криптографические алгоритмы в России не проходят открытых конкурсов; они просто ниспосланы нам сверху.

И рано или поздно это аукнется нам.

Эта статья об очередном исследовании наших ГОСТов.

В 2016 году исследователи показал что таблица перестановок в российских алгоритмах хеширования и шифрования Кузнечика и Стрибога имеет структуру весьма далекую от случайной.

Это было после того, как его нашли в Стрибоге.

тривиальная ошибка , уменьшая его прочность с 2 512 до 2 266 .

Опубликовано 29 января 2019 г.

новое исследование «Перегородки в S-Box Стрибога и Кузнечика», что явно намекает на теоретическую возможность черный ход в этих алгоритмах.

Итак, S-Box, или таблица замены, является ключевым элементом безопасности во многих алгоритмах симметричного шифрования и хеширования.

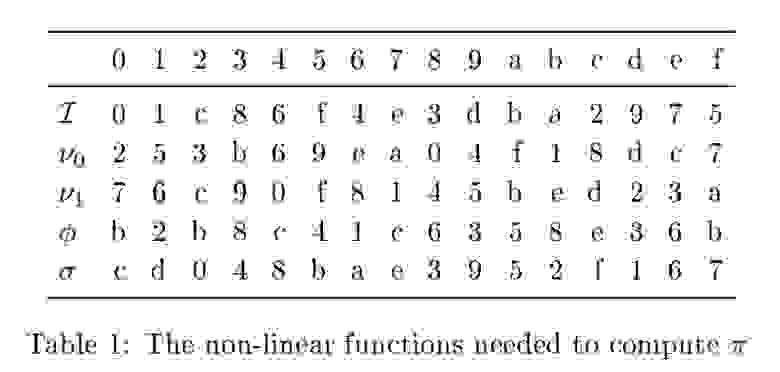

Пример такой таблицы показан на рисунке.

В общем, эта таблица отображает одну битовую последовательность в другую.

Но на каком основании – это всегда большой вопрос.

Государственные органы зачастую ограничиваются их публикацией без какого-либо рационального объяснения.

В случае с DES АНБ предложило изменить S-Box до того, как алгоритм стал стандартом.

Лишь много лет спустя было обнаружено, что это изменение фактически сделало DES более устойчивым к дифференциальному криптоанализу.

В случае с новыми ГОСТами не все так радужно.

Авторы заявили, что таблица замен выбрана случайно.

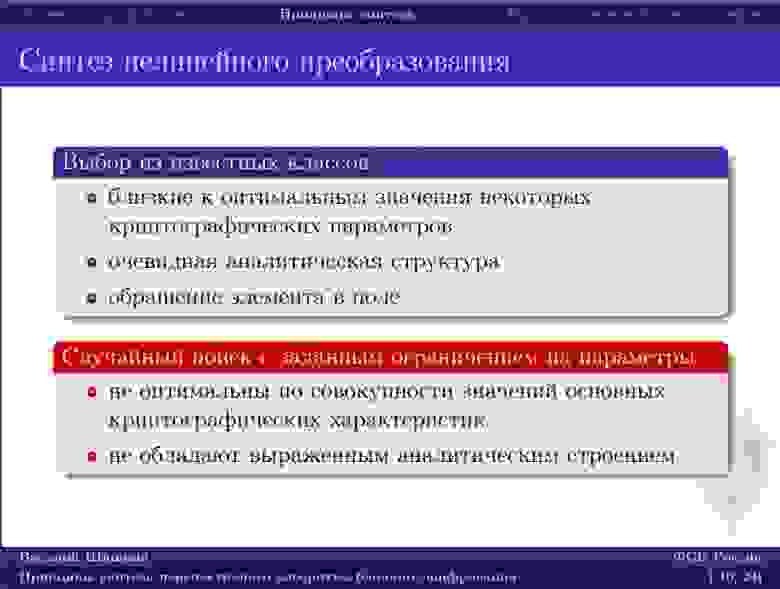

Вот слайд из презентации алгоритм, что указывает на то, что авторы выбрали таблицу случайным образом.

Чтобы он не имел явной структуры, которая помогла бы провести эффективный криптоанализ.

(Красный — это то, что вы выбрали)

Это стол

Но, во-первых, как оказалось, оно было сгенерировано не случайно, а с помощью хитрого алгоритма, который разобрали на части еще в 2015 году.

Во-вторых, авторы не оставляли попыток выяснить причину такого подхода к проектированию S-Box и получили очень интересные результаты.

Оказалось, что существует более одного алгоритма, генерирующего таблицу замен.

Разные группы исследователей описали совершенно разные алгоритмы, не имеющие почти ничего общего, но приходящие к одной и той же таблице.

Это побудило авторов оригинального исследования глубже изучить структуру этих алгоритмов и найти общие элементы, что они успешно и сделали.

ТКлог

TKlog — это перестановочная конструкция, которую авторы криптоанализа назвали в честь российской конторы ТК-26, где были созданы Кузнечик и Стрибог.Его описание выходит далеко за рамки данной статьи; желающие могут обратиться к к оригиналу .

Если коротко, то его ключевым свойством является использование дискретных логарифмов, как и в асимметричной криптографии.

Важен тот факт, что обе версии функции замены из алгоритмов ГОСТа являются частным случаем конструкции TKlog. Как и другая функция замены из Белорусский алгоритм Пояс.

Функции разные, но сводятся к одному.

Скрытый текст

Тот факт, что существует очень мало различных вариантов трансформации TKlog, говорит о намеренном использовании именно этой нерандомизированной структуры вместо случайной, показанной нам на слайде.

Разделы на соседние классы

Ключевым свойством преобразования TKlog является то, что оно работает с так называемыми смежными классами.И сравнивает одно с другим.

Проблема в том, что эти классы мультипликативны, как и во всех обычных алгоритмах.

И они могут быть аддитивными.

Итак, единственный известный случай, когда в функции замены блочного шифра использовались аддитивные смежные классы: специальное создание бэкдора .

Информация об этом находится в работа 2016. Такие бэкдоры называются NOBUS, сокр.

из «NObody But US» — это уязвимости, которые могут эксплуатировать только сами авторы алгоритмов.

Вместо заключения

Авторы криптоанализа не представили новых атак на существующие алгоритмы ГОСТ, но задали справедливый вопрос о целесообразности всего этого цирка с якобы случайной таблицей перестановок.Недавно АНБ попыталось внедрить в стандарты свои облегченные симметричные алгоритмы Саймона и Спека.

И самого факта наличия сменных столов с конструкцией, описание которой не было предоставлено, было достаточно, чтобы прогнать их отовсюду ссающими тряпками.

У нас нет такой возможности.

P.S. Не будем забывать, что Stribog использовался для генерации параметров новых эллиптических кривых ГОСТ.

Его использовали для хэширования мистической константы W. Теги: #информационная безопасность #уязвимости #Криптография #бэкдор #ГОСТ #кузнечик #стрибог #НОБУС

-

Мэтт Каттс: Google 2000 Против Google 2011

19 Oct, 24 -

Новый Логотип Windows 8.

19 Oct, 24 -

Подкаст Mobile-Review.com 89 От 4 Августа

19 Oct, 24 -

Еще Один Способ Обойти Блокировку Pornhub

19 Oct, 24