Bluetooth — это ведущий и наиболее распространенный протокол связи на малом расстоянии, который используется всем: от настольных компьютеров и мобильных устройств до устройств Интернета вещей, таких как телевизоры, часы, автомобили и медицинские устройства.

Так в чем проблема? Bluetooth — это сложно.

Эта чрезвычайная сложность является прямым результатом огромного объема работы, затраченной на создание спецификации Bluetooth. Для иллюстрации: длина спецификации WiFi (802.11) составляет 450 страниц, а длина спецификации Bluetooth — 2822 страницы.

Результатом непрозрачности является большое количество уязвимостей, о некоторых из которых мы поговорим в этой статье.

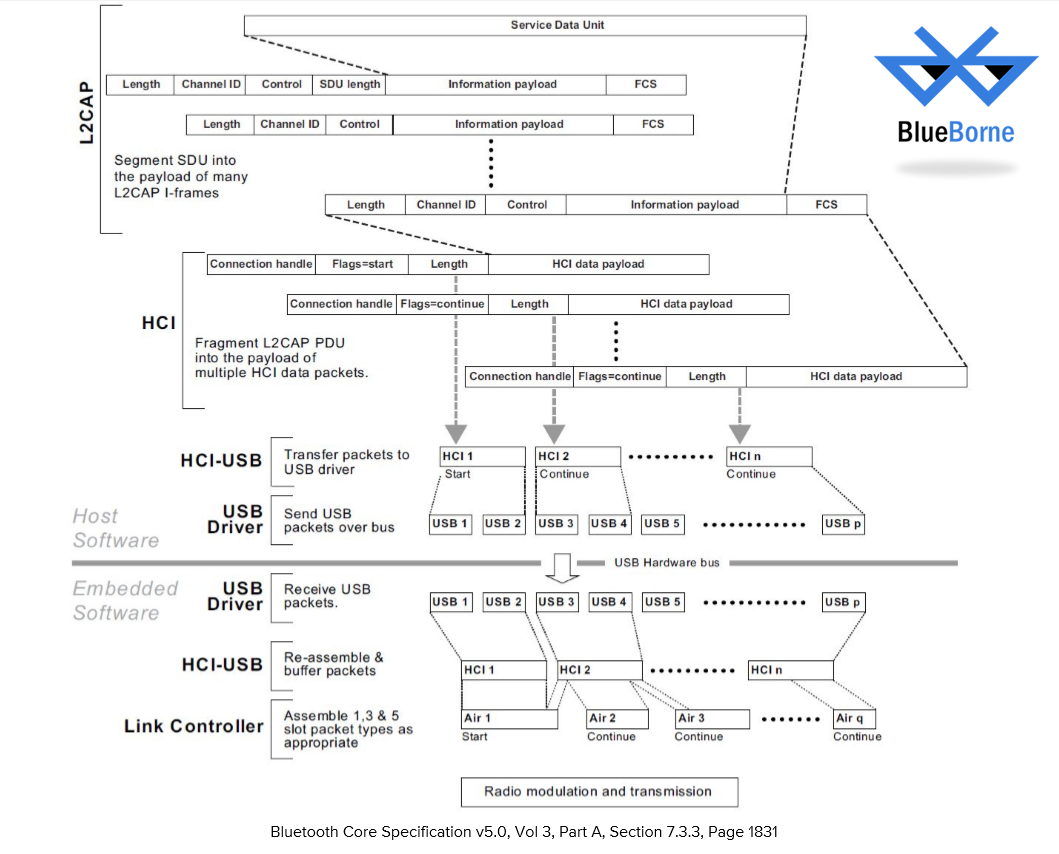

Спецификация Bluetooth имеет не менее 4 различных уровней фрагментации, как показано на диаграмме, взятой из спецификации:

Обзор BlueBorne

Вектор атаки BlueBorne состоит из нескольких этапов.Сначала злоумышленник обнаруживает вокруг активные соединения Bluetooth. Устройства можно идентифицировать, даже не находясь в режиме «обнаружения».

Затем злоумышленник получает MAC-адреса уязвимых устройств.

Проверяя устройство, злоумышленник определяет, какую операционную систему использует жертва, и соответствующим образом настраивает эксплойт. Затем злоумышленник использует уязвимость в реализации протокола Bluetooth на соответствующей платформе, чтобы получить доступ, необходимый для достижения своей злонамеренной цели.

На этом этапе хакер может выбрать атаку «Человек посередине», подслушивать устройство или получить полный контроль с целью использования его в широком спектре кибератак, таких как ботнет. WireX .

Атака BlueBorne на Android

Как только злоумышленник определит, что его цель использует операционную систему Android, он может воспользоваться четырьмя уязвимостями, обнаруженными в этих устройствах, или атакой «Человек посередине».

Ниже приведена краткая демонстрация того, как злоумышленник может использовать BlueBorne для получения контроля над устройством Android:

Уязвимость в Android, которая может привести к утечке информации (CVE-2017-0785).

Первая уязвимость в Android раскрывает ценную информацию, которая помогает злоумышленнику воспользоваться одной из уязвимостей удаленного выполнения кода, описанных ниже.

Уязвимость была обнаружена в реализации SDP (Service Discovery Protocol), который позволяет устройству идентифицировать другие Bluetooth-устройства вокруг него.

Уязвимость позволяет злоумышленнику отправить набор запросов на сервер, в результате чего тот в ответ раскрывает часть памяти.

Эта информация впоследствии может быть использована злоумышленником для обхода мер безопасности и захвата контроля над устройством.

Это также позволяет злоумышленнику получить ключи шифрования от целевого устройства и подслушивать соединения Bluetooth.

Уязвимость № 1, связанная с удаленным выполнением кода (CVE-2017-0781)

Эта уязвимость находится в службе протокола инкапсуляции сети Bluetooth (BNEP).BNEP позволяет пользоваться Интернетом через Bluetooth, превращая мобильный телефон с модемом в маршрутизатор, точку доступа в Интернет. Ошибка в службе BNEP может позволить хакеру вызвать повреждение памяти, что позволит ему запустить код на устройстве.

Из-за отсутствия надлежащих проверок авторизации срабатывание этой уязвимости не требует какого-либо взаимодействия с пользователем, поэтому пользователь не будет знать об атаке.

Уязвимость № 2, связанная с удаленным выполнением кода (CVE-2017-0782)

Эта уязвимость аналогична предыдущей, но расположена на более высоком уровне службы BNEP — профиле Personal Area Networking (PAN), который отвечает за установление сетевого соединения на основе IP между двумя устройствами.При данной атаке нарушение целостности информации в памяти также может быть использовано злоумышленником для получения полного контроля над зараженным устройством.

«Человек посередине» (CVE-2017-0783)

Атаки типа «человек посередине» (MiTM) позволяют злоумышленнику перехватывать и изменять данные, поступающие на целевое устройство или с него.Для проведения MiTM-атаки с использованием Wi-Fi злоумышленнику потребуется специальное оборудование и запрос на подключение целевого устройства к открытой сети Wi-Fi. Уязвимость существует в профиле PAN стека Bluetooth и позволяет злоумышленнику создать вредоносный сетевой интерфейс на устройстве жертвы, перенастроить IP-маршрутизацию и заставить все сообщения передаваться через вредоносный сетевой интерфейс.

Атака снова не требует взаимодействия с пользователем или какой-либо аутентификации, что делает ее практически необнаружимой.

Атака BlueBorne на Windows

Мы обнаружили уязвимость в Windows, позволяющую злоумышленнику провести атаку «Человек посередине».

Ниже приведена короткая демонстрация этого:

«Человек посередине» № 2 (CVE-2017-8628)

Эта уязвимость идентична той, что обнаружена в операционной системе Android, и затрагивает обе системы, поскольку они используют одни и те же принципы реализации некоторых протоколов Bluetooth.Атака BlueBorne на Linux

Армис раскрыл две уязвимости в операционной системе Linux, которые позволяют злоумышленникам получить полный контроль над зараженными устройствами.Во-первых, это утечка информации, которая может помочь злоумышленнику определить точную версию, используемую целевым устройством, и соответствующим образом адаптировать свой эксплойт. Второе — переполнение стека, что может привести к полному контролю над устройством.

Вот краткий обзор того, как хакер может получить контроль над устройством Linux с помощью BlueBorne:

Утечка информации (CVE-2017-1000250)

Подобно уязвимости утечки информации Android, эта уязвимость находится на сервере SDP, который отвечает за одну из важнейших функций Bluetooth — автоматическое подключение устройств Bluetooth к сервисам, предоставляемым другими устройствами.Недостаток в SDP позволяет злоумышленнику отправить набор запросов на сервер, в результате чего тот в ответ раскрывает часть памяти.

Злоумышленник может использовать это для получения конфиденциальных данных из процедур Bluetooth, которые могут содержать ключи шифрования.

Переполнение стека в BlueZ (CVE-2017-1000251)

Эта уязвимость была обнаружена в стеке Bluetooth ядра Linux. Внутренняя ошибка в L2CAP (протокол управления и адаптации логических связей), который используется для соединения двух устройств, вызывает повреждение памяти, что позволяет выполнить код злоумышленника.

Атака BlueBorne на iOS

Армис сообщил Apple об этой атаке.Эксплойт был исправлен в версиях iOS 10 и Apple TV выше 7.2.2, но уязвимость по-прежнему представляет высокий риск для любого устройства iOS до версии 10. Злоумышленник может использовать эту уязвимость для выполнения кода с повышенными привилегиями.

Удаленное выполнение кода с использованием протокола Apple Low Energy Audio

Эта уязвимость была обнаружена в новом протоколе LEAP (Low Energy Audio), разработанном Apple и работающем поверх Bluetooth. Протокол предназначен для потоковой передачи звука на периферийные устройства, такие как гарнитуры или Siri Remote. Поскольку аудиокоманды, отправленные с помощью LEAP, не проверяются должным образом, злоумышленник может воспользоваться повреждением памяти, чтобы получить полный контроль над устройством.

Как защититься от BlueBorne?

Уязвимости, которые могут распространяться по воздуху и между устройствами, представляют огромную угрозу для любой организации или отдельного человека.Существующие меры безопасности, включая защиту конечных точек, брандмауэры и решения сетевой безопасности, не предназначены для выявления этих типов атак и связанных с ними уязвимостей.

Их основная задача — блокировать атаки, которые могут распространяться через IP-соединения.

В ядре Linux проблема присутствует в коде функции l2cap_parse_conf_rsp, присутствующей начиная с ядра 3.3 (октябрь 2011 г.

).

Проблема была исправлена 9 сентября.

В ядрах Linux с включенной защитой от переполнения стека (CONFIG_CC_STACKPROTECTOR=y) уязвимость приводит только к сбою ядра.

Такая защита включена по умолчанию в ядрах RHEL, CentOS, Fedora, Ubuntu и большинстве дистрибутивов Linux для настольных компьютеров.

Поэтому в обычных дистрибутивах возможен только сбой, а основная опасность грозит мобильным Linux-платформам, таким как Tizen. Пользователям Android следует дождаться обновлений безопасности для своих устройств, поскольку это зависит от конкретного производителя устройства.

На данный момент вы можете установить приложение «BlueBorne Vulnerability Scanner» (созданное командой Armis) из Google Play Store, чтобы проверить, уязвимы ли ваши устройства для атаки BlueBorne или нет. «Microsoft выпустила обновления безопасности в июле.

Клиенты, на которых был включен Центр обновления Windows и установлены обновления безопасности, были автоматически защищены.

«Мы выпустили обновление как можно скорее, но как ответственный отраслевой партнер мы не раскрывали информацию до тех пор, пока другие производители не разработали исправления», — заявил представитель Microsoft. Всем пользователям рекомендуется по умолчанию отключать Bluetooth перед установкой обновлений и включать его только при необходимости.

Полную техническую информацию с анализом кода можно найти в Технический документ по BlueBorne. В опросе могут участвовать только зарегистрированные пользователи.

Войти , Пожалуйста.

Используете ли вы Bluetooth и как часто? 39,68% Всегда включаю на мобильном устройстве 375 8,25% Включаю для передачи данных хотя бы раз в неделю 78 28,68% Очень редко 271 23,39% Совсем не использую 221 Проголосовали 945 пользователей.

50 пользователей воздержались.

Теги: #Беспроводные технологии #Сетевые технологии #уязвимости #Конфигурация Linux #стандарты связи #blueborne #bluetoth

-

«Эльдорадо» Запустит Распродажу Мебели

19 Oct, 24 -

Glippy — Простой Менеджер Буфера Обмена

19 Oct, 24 -

Как Мы Готовили Кристалл К Производству

19 Oct, 24 -

Обзор Компонентов Asp.net И Windows Forms

19 Oct, 24