Всего полгода назад мало кто мог предположить, что почти весь офисный персонал в одночасье перейдет на удаленную работу.

Сбылись худшие кошмары для служб безопасности — Zoom, Skype, Telegram, WhatsApp, Microsoft Teams, Gmail и т. д. стали основными каналами обсуждения официальных вопросов, согласования документов и принятия решений.

Конфиденциальные данные еще никогда не были настолько доступными и уязвимыми, о чем мы еще не раз услышим.

Наряду с апокалиптической картиной в информационной безопасности, картина эффективности удаленной работы больше не воспринимается как синоним прокрастинации, снижения производительности и неконтролируемой работы сотрудников.

Неслучайно двадцать процентов сотрудников строительных и промышленных компаний, возобновивших работу в Москве, продолжают работать из дома; более 500 сотрудников контакт-центра ВТБ остались удаленными.

Благодаря такой революционной трансформации использование мобильных устройств стало одной из важнейших ее составляющих, и сегодня это аксиома.

Поэтому ни слова больше об актуальности и эффективности корпоративной мобильности, а все внимание затем уходит на ее безопасность.

Рекомендации регуляторов информационной безопасности

Российские и европейские регуляторы в сфере информационной безопасности оперативно выдали рекомендации, включающие организационные и технические меры по защите корпоративной инфраструктуры при удаленной работе.В части организационных мероприятий было рекомендовано:

- Проведите инвентаризацию информационных активов, если вы еще не дошли до этого.

Единственный способ защитить «Я не знаю что» — это «Я не знаю как».

- Ограничьте подключение личных устройств к корпоративной сети, ведь защитить их в принципе невозможно.

- Проводить воспитательные беседы с «персоналом», разъясняя всю тяжесть свалившегося на них бремени ответственности за корпоративную тайну.

Чтобы не превратить эти разговоры в пустую болтовню и корпоративную пропаганду правого дела, формулируйте правила максимально простым языком, используя наглядные примеры.

Например:

- Не подключайтесь к неизвестным сетям Wi-Fi; лучше раздавать интернет с телефона.

- Не загружайте и не открывайте вложения из неизвестных источников, даже если это электронные письма о коронавирусе.

Используйте официальные источники.

Таким образом, злоумышленники не украдут доступ к вашим счетам и банковским картам.

- Блокируйте экран, когда уходите от компьютера или мобильного устройства, чтобы ваши дети не начали работать (.

и тратить заработанное вместо вас.

(Автор).

- Не отправляйте информацию о собраниях компании Zoom по некорпоративным каналам.

Отправьте его по почте, чтобы никто больше не вмешался.

- Не подключайтесь к неизвестным сетям Wi-Fi; лучше раздавать интернет с телефона.

- Обеспечьте доступ с помощью белых списков.

Или, в противном случае, запретите пользователям все, кроме самого минимума, и разрешите доступ в сеть только известным устройствам.

Конечно, это «кнут», но «пряник» в данном случае больнее ударит по корпоративной безопасности.

- Используйте сертифицированное защитное оборудование.

- Учитывайте специфику мобильных устройств:

- Ограничьте возможность пользователей самостоятельно устанавливать приложения.

Это основной путь проникновения вредоносного ПО, которое следует блокировать, не дожидаясь срабатывания антивируса постфактум.

- Требовать, чтобы устройства имели пароль, и ограничивайте количество попыток ввода пароля.

- Ограничьте максимальное время, в течение которого ваш экран может быть неактивен, прежде чем он заблокируется.

Как говорится, доверяй, но проверяй.

- Устанавливайте и своевременно обновляйте программное обеспечение информационной безопасности на мобильных устройствах.

- Мониторинг мобильных устройств – следите за установкой приложений и местоположением мобильных устройств, блокируйте подключение к корпоративной сети взломанных устройств с помощью root или Jailbreak.

- Ограничьте возможность пользователей самостоятельно устанавливать приложения.

- Чтобы учесть мобильную специфику, помимо классических VPN-решений и антивирусов, необходимо использовать системы защиты корпоративных мобильных устройств класса UEM (Unified Endpoint Management), которые стали корпоративным Active Directory в мире мобильности.

О них поговорим подробнее ниже.

Практические советы от выживших

(может вызвать легкое удушье и потливость, но выздоровление гарантировано):

1. Вы не можете ни в чем полагаться на пользователей.

Думайте о пользователях как о младенцах, которые впервые видят свои руки.

Причем это касается не только выездных работников, для которых корпоративный смартфон может стать первым в жизни (особенно в регионах), но и менеджеров.

Дайте Android-смартфон руководителю, который последние 10 лет пользуется только продукцией Apple, и вы увидите, что даже ОН не гений.

2. НЕдостаточно установить только антивирус и криптоинструмент.

До сих пор на просторах портала госзакупок есть лоты на покупку ЗАЩИЩЕННЫХ мобильных устройств в комплекте с VPN и антивирусом.Имея в своем распоряжении только этот аскетичный «джентльменский» набор, вы сможете настроить устройства только один раз без дальнейшей возможности обновлять средства безопасности или настраивать политики безопасности на мобильных устройствах.

3. Не все смартфоны одинаково полезны, и не все разработчики одинаково опытны.

Чем дешевле устройства, тем дороже их обслуживание и защита.

Всякие оптимизаторы для дешевых батарей мешают корректной работе не только охранного оборудования, но и бизнес-приложений.

Приобретя такие устройства, вам приходится компенсировать реальные угрозы безопасности фиктивными организационными мерами, полагая, что пользователи никогда не теряют мобильные устройства, сами следят за актуальностью и запуском ПО, а также регулярно обновляют собственные меры безопасности и только в пределах контролируемого периметра.

Детская вера в существование Деда Мороза кажется более обоснованной.

Внутрикорпоративные бизнес-приложения часто пишутся для корпоративных мобильных устройств.

За годы работы мы повидали многое: отчеты, на подготовку которых уходит iPad за три часа, и шесть релизов одного приложения в день.

Отдельный том «мобильных мемуаров» можно было бы посвятить управлению настройками приложений.

Рано или поздно каждый приходит к выводу, что часть настроек приложения, например, адрес сервера или лицензию, необходимо раздавать удаленно, чтобы пользователь не вводил их вручную.

iOS и Android имеют встроенные механизмы удаленного распространения настроек, но обычно «вспоминают» о них после того, как сделали свой «уникальный» механизм.

Самый «креативный» способ — создавать отдельные сборки приложения в зависимости от необходимых настроек.

В результате вместо доставки нескольких строчек с настройками на тысячи устройств приходится доставлять 40-мегабайтное приложение.

Заранее подумайте об управляемости ваших приложений.

4. Большим начальникам и гуманитариям дальше читать не надо

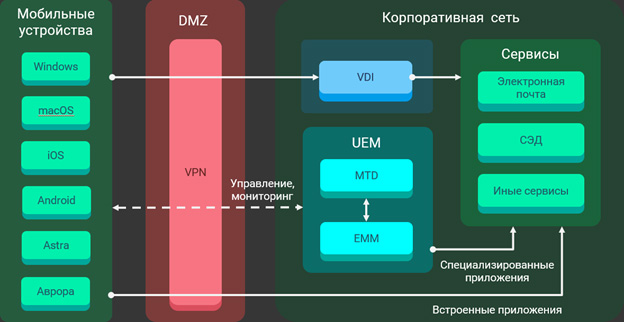

Типичная архитектура удаленного доступа:

Я.

На границе периметра корпоративной сети, в т.н.

в демилитаризованной зоне помимо межсетевых экранов и средств обнаружения и предотвращения вторжений установлены VPN-криптошлюзы, терминирующие весь трафик удаленного доступа.

II. Удаленный доступ к корпоративным сервисам можно организовать с помощью:

- Технологии виртуальных рабочих столов, VDI. С помощью VDI рекомендуется обеспечить доступ к наиболее конфиденциальной информации, которая не должна покидать корпоративный периметр и обрабатываться в автономном режиме на мобильных устройствах.

- Встроенные приложения, предустановленные на мобильных устройствах.

При аналогичном уровне безопасности преимуществами являются функциональность, стабильность и удобство приложений, которыми уже пользуются сотни тысяч людей.

- Специализированные корпоративные приложения, распространяемые на устройства с помощью систем UEM. Такие приложения разрабатываются для тех систем, для которых нет встроенных приложений для доступа на мобильных устройствах или с которыми неудобно работать из мобильного браузера.

Второй блок включает в себя антивирусный функционал и так называемую комплаенс, или, другими словами, проверку соответствия мобильных устройств требованиям безопасности.

В частности, удаление корпоративных данных при обнаружении признаков взлома устройства.

IV. Клиентские устройства могут быть какими угодно.

Вместе с традиционными мобильными устройствами на базе Android и iOS современные системы UEM позволяют управлять ноутбуками на базе Windows и macOS. Российская действительность добавляет к этому ноутбуки и планшеты под управлением Astra Linux, а также мобильные устройства на базе ОС Aurora. Всем этим «зоопарком» нужно управлять и крайне желательно иметь для этого единую платформу, а не эклектическую «похлебку» решений от разных вендоров.

Например, СейФофон .В.

Поскольку ИТ-отделы практически всех компаний сейчас перегружены, им нужен UEM-инструмент, не требующий постоянного внимания.

Вы согласовывали со службой безопасности политики ограничения, настраивали их, определяли типовые приложения и их настройки по группам пользователей и лишь изредка отслеживали, как пользователи автоматически подключаются.

Это то, к чему нам следует стремиться.

Еще несколько скучных рекомендаций вместо выводов

Если вы используете корпоративные устройства iOS, переведите их в контролируемый режим, прежде чем предоставлять их пользователям.Это специальный режим, в котором доступны базовые ограничения и настройки, не требующие подтверждения пользователя.

Это делает использование технологий Apple более безопасным и удобным.

Важно перейти в контролируемый режим непосредственно перед выдачей устройства.

, поскольку резервные копии устройств iOS содержат признак присутствия контролируемых.

Это означает, что пользователь не сможет восстановить данные из резервной копии устройства до тех пор, пока оно не будет переведено в нужный режим.

Страшно представить реакцию руководителя, которому год назад подарили корпоративный iPad, а теперь просят передать его айтишникам на прошивку с потерей данных из резервной копии.

Учитывайте «корпоративность» приобретаемых мобильных устройств.

Популярность мобильных устройств на потребительском рынке зачастую определяется соотношением «цена/качество», а понятие качества в основном включает в себя аппаратную составляющую – количество ядер, тактовую частоту процессора, разрешение экрана и т. д. Устройства, используемые в корпоративной сфере рынке необходимо выбирать иначе, поскольку их реальная стоимость складывается не только из цены оборудования, но и человеко-часов, необходимых для его подключения, настройки и последующего обслуживания, а также косвенно из рисков информационной безопасности, которые связаны с их использование.

Не покупайте слишком дешевые устройства.

Денег, сэкономленных на их покупке, недостаточно для выплаты зарплаты обслуживающему их персоналу.

Выбирайте надежных производителей, которые смогут обеспечить быстрое и безопасное использование мобильных устройств в вашей компании.

Часто при оформлении стандартных банов служба безопасности руководствуется принципом «не знаю, почему так, значит надо забанить».

Это правильно с точки зрения информационной безопасности, но после очередного поворота винта у пользователя может «сорваться резьба» и он поставит корпоративный телефон на зарядку навсегда, а сам будет пользоваться личным телефоном с услугами, которые не мешайте, а помогайте ему работать.

Не переусердствуйте с безопасностью .

Не бойтесь перехода к корпоративной мобильности.Если у вас есть какие-либо сомнения или вопросы, обратитесь к профессионалу НИИ СОКБ .

Теги: #информационная безопасность #кибербезопасность #ИТ-инфраструктура #Удаленная работа #удаленная работа #защита данных #информационная безопасность #корпоративная безопасность #безопасный телефон #корпоративная мобильность #центр исследований и разработок

-

Переезд В Индию

19 Oct, 24 -

Облачные Технологии И Мое Будущее

19 Oct, 24 -

Угадай Последовательность

19 Oct, 24 -

Пятая Часть Порно Находится В Интернете

19 Oct, 24 -

Дом На Миллион Долларов

19 Oct, 24