Приветствую всех и спасибо, что сделали мою презентацию частью DEFCON в этом году.

Я очень ценю это и постараюсь вас не разочаровать.

Меня зовут Мэтт Вейр, я аспирант Университета штата Флорида.

Прежде чем мы начнем говорить непосредственно о взломе паролей, хочу сказать, что я работаю с очень хорошей командой, и прямо сейчас назову ее участников.

Это мой научный руководитель, профессор доктор Сидир Огрвол, приложивший руку к моей презентации, и профессор Брено де Медейрос.

Я также хотел бы поблагодарить Национальный институт юстиции и Национальный центр по борьбе с преступностью среди белых воротничков за финансирование моего исследования.

Я очень ценю это, потому что это придало моему исследованию некоторую легитимность.

Потому что, когда я пошел на ученый совет, чтобы он утвердил тему моего исследования, я начал разговор с того, что оно посвящено взлому паролей.

Эти слова вызвали возмущенную реакцию, поэтому мне пришлось объяснять, что это необходимо для того, чтобы, например, поймать и привлечь к ответственности растлителей малолетних и других преступников такого рода.

Таким образом, основная цель моего исследования – помочь судебной практике.

Правоохранительные органы довольно сильны в шифровании, поэтому я не собирался им с этим помогать, у меня просто не хватило бы мозгов это сделать.

Я решил исследовать проблемы, связанные с атаками на пользователей, потому что это гораздо проще, чем взламывать сложные шифры.

Я хотел разработать лучшую модель того, как люди создают свои пароли в реальной жизни, а затем использовать ее в стратегии создания паролей, устойчивых к атакам.

Первое, что нам нужно, — это понять, как люди создают свои пароли.

Мы потратили немного времени, просто зайдя в Интернет и поискав общедоступные списки паролей.

Они появляются там по разным причинам, например, какой-нибудь хакер взломает сайт и выложит список паролей пользователей, чтобы сказать всем: «смотрите, какой я крутой»! Мы собрали эти пароли и проанализировали их.

В Интернете существует множество хакерских форумов, электронных досок объявлений и тому подобного, где мы также собрали «подвох» паролей.

Сейчас редко можно увидеть пароли в виде простого текста, но они великолепны, потому что все, что нам нужно сделать, это просто найти их и прочитать.

Однако большинство паролей хешируются, поэтому, чтобы понять, как люди их создают, нам сначала нужно их взломать.

На самом деле это хорошо для нас, потому что заставляет нас сосредоточиться на практических целях.

Я имею в виду, что мы просто не можем сидеть сложа руки и писать научные статьи, попивая вино.

На самом деле нам следует попробовать то, что есть в наших списках паролей, и посмотреть, как это работает. Меня действительно интересовало, как создать эффективную защиту от взлома и улучшить пароли, используя более эффективные стратегии создания паролей, основанные на знаниях, полученных в результате их взлома.

Я думаю, что гораздо проще что-то взломать, чем исправить.

В этой презентации я постараюсь не вдаваться в подробности об инструментах и деталях, которые я использовал.

Я не собираюсь тратить следующие 50 минут на анализ каждой командной строки в программе J. о, Потрошитель , который используется для восстановления паролей с использованием их хэшей или анализа страницы за страницей того, как часто люди используют названия спортивных команд в качестве паролей.

Я не хочу тратить ваше время.

Если вас интересуют более подробные сведения, вы можете посетить блог по взлому паролей, который я веду.

www.reusablesec.blogspot.com или сайт с моими инструментами и документацией, которые свободно размещены в Интернете по ссылке www.reusablesec.sites.google.com .

Пожалуйста, оставляйте свои комментарии и не стесняйтесь сообщать нам, если вы думаете, что мы делаем что-то глупое.

Я очень ценю подобные комментарии, потому что это лучший способ оценить эффективность нашей работы.

Вам также не придется лихорадочно делать заметки или беспокоиться о том, что вы пропустите какой-либо слайд, мигающий на экране, поскольку эта презентация доступна на компакт-диске конференции, и вы можете загрузить эти слайды из Интернета.

Я также записал на диск несколько дополнительных инструментов.

Коротко расскажу об используемых инструментах: это наш словарь, созданный на основе онлайн-версии.

Столы для радужных трещин , несколько сценариев взлома паролей, сценарии анализа, которые мы использовали для анализа списков паролей, а также несколько пользовательских списков паролей, которые мы составили сами.

Примечательно, что у нас, вероятно, самая большая коллекция примеров паролей в однострочной кодировке ASCII в Интернете.

Так что можно сказать, что мои родители мной гордятся.

Обратите внимание, что люди таким образом даже создают пароли, так что вы можете воспользоваться этим и взломать их.

Вы можете сказать: «Боже мой, пароли — отстой! Пользователи идиоты, потому что создают дурацкие пароли, и вообще мы все обречены! Да, я мог бы тратить время на подшучивание над пользователями, потому что это весело, но это совершенно непродуктивно.

Я имею в виду, что мы уже много лет знаем, что огонь горячий, вода мокрая, что пользователь просто выберет пароль 1-2-3. Это не ново.

Но нам, как сообществу безопасности, необходимо понять, что с этим делать.

Не скажу, что я оптимист, но и не слишком пессимистично смотрю на будущее паролей.

Я имею в виду, что мы застряли в этих звездах, которые нужно заполнить, и мы будем использовать их вечно, потому что они действительно хороши.

Существует множество различных факторов, позволяющих избавиться от любой «воды», оставив только безопасность.

Взлом паролей становится все сложнее, поскольку люди начинают использовать более надежное шифрование, более надежные хэши паролей и более ответственно относятся к паролям.

Я думаю, именно поэтому существует такой большой интерес к взлому паролей.

я надеюсь Windows 7 наконец воткну в сердце осиновый кол XP , и мы начинаем видеть все меньше и меньше применений алгоритма безопасности.

WEP для сетей Wi-Fi, несмотря на то, что он до сих пор довольно широко распространен.

Я имею в виду, что нам следует работать над проблемой защиты паролей от взлома, а не ломать существующую систему.

Этот подход действительно улучшит ситуацию, поэтому я хочу сосредоточиться на том, что такое сеанс взлома паролей, какие методы он использует и какие шаги нужно предпринять для взлома списков паролей.

Я хочу сосредоточиться на двух разных тематических исследованиях.

Прежде всего мы создали базу паролей для взлома с использованием данных ЦИССП — независимая сертификация в области информационной безопасности.

Мы собрали много паролей повсюду, но эти два источника, phpbb.com И webhostingtalk.com , были лучшими, поскольку у них были очень большие списки паролей в открытом доступе.

Итак, сначала поговорим о взломе паролей из списка.

phpbb.com , а потом о результатах взлома webhostingtalk.com .

Я не буду проводить вводный курс ЦИССП , потому что вы знаете язык и терминологию.

После этого я сделаю небольшой перерыв, и вы сможете задать вопросы, связанные с исследованием, с помощью программы.

TrueCrypt , а также поговорим о некоторых кодовых фразах и нестандартных паролях.

Итак, давайте поговорим об основах взлома паролей.

Существует два разных типа паролей и, следовательно, два способа их взлома, и они сильно отличаются друг от друга.

Первый — онлайн-пароли.

Из фильмов вы знаете, что у вас может вообще не быть доступа к сайту, если вы не знаете пароля.

Итак, вы пытаетесь попасть туда, угадывая разные имена пользователей и пароли.

Главное в этом то, что создатели сайтов стараются защититься от хакеров с помощью дополнительных функций, например, ограничения количества попыток ввода авторизационных данных.

Второй метод — это взлом пароля в автономном режиме, при котором вы загружаете хэш пароля и взламываете его на своем компьютере.

Это большие проблемы в компьютерной криминалистике, поэтому вам нужно попытаться взломать пароли, прежде чем полиция ворвется с ордером на арест и выбьет вашу дверь.

При этом они захватят жесткий диск, на котором будет установлена ваша программа для взлома.

TrueCrypt вместе со взломанными паролями.

Кроме того, для взлома паролей в автономном режиме требуется очень мощный компьютер и много времени.

В действительности, как только злоумышленник взломал сайт и скачал все пароли и имена пользователей, он ограничен только временем, прежде чем его можно будет поймать.

Вопрос в том, зачем хакеру взламывать пароли, если он может просто получить полный доступ к сайту через роутер.

Ответ в том, что люди везде используют один и тот же пароль, поэтому вам будет проще получить доступ к своей электронной почте, банковскому счету и учетной записи.

PayPal .

Мы этого не сделали.

Взломав пароли, мы никогда не использовали их для проверки или для входа на какой-либо сайт или в чей-то аккаунт. Я говорю это не потому, что думаю, что в зале много федеральных агентов, а потому, что это действительно нехорошо.

Итак, взлом пароля состоит из трех разных этапов.

Я хочу различать их, потому что я буду обращаться к ним позже.

У меня были проблемы на каждом из этих трёх этапов.

Первый этап касается взлома паролей в автономном режиме.

Компьютерная криминалистика предполагает, что у вас уже есть хэш пароля; в нашем случае этими данными был заполнен весь жесткий диск компьютера.

Итак, первый шаг, который вам следует сделать, — это попытаться угадать, какой пароль придумал пользователь.

Для этого вы используете первую попытку, предположим пароль123 .

Затем вы хешируете его и получаете набор букв и цифр.

52F8A73082B1290 .

В большинстве случаев используется простой и быстрый алгоритм хеширования.

MD5 .

После этого вы сравниваете этот набор с имеющимся у вас хешем реального пароля пользователя, например, 82503CA693453D1 .

Если он совпадает, вы взломали пароль.

Но с тех пор 52F8A73082B1290 ≠ 82503CA693453D1 , вы пытаетесь еще раз и используете предположение обезьяна123 .

Вы повторяете это снова и снова, пока вам не надоест и вы не бросите.

Слева: как это представляют эксперты по шифрованию.

— «Его ноутбук зашифрован.

Давайте создадим взломщик кодов стоимостью в миллион долларов и взломаем его! — «Не получится, это 4096-битный шифр!» - «Чёрт! Наш преступный план провалился! Справа: Как это обычно бывает. — «Его ноутбук зашифрован.

Давайте напоим его и будем бить этим пятидолларовым гаечным ключом, пока он не скажет нам пароль!» - "Соглашаться"! Поговорим об «изюминках» в паролях.

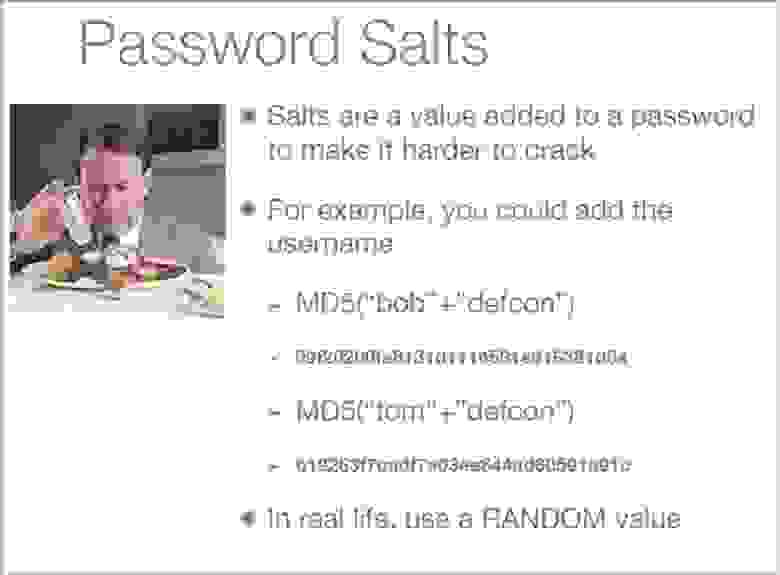

Ээта информация, которая добавляется к паролю, чтобы его было сложнее взломать.

Бывает, что два разных человека решают использовать один и тот же пароль.

В этом случае, например, к паролю "дефкон" вы можете добавлять разные имена пользователей, и в этом случае хеши будут сильно отличаться друг от друга.

Это особенно важно для паролей, которые хранятся в Интернете.

Часто как «изюминка» к паролю "Майкрософт" люди добавляют свое имя пользователя, но на самом деле это плохая идея.

Потому что изюминки также защищают от атак с поиском по хешу.

Обычно хакер просто копирует все хеши паролей за один раз, и если ему нужно взломать пароль, он просто смотрит на украденный хэш, и это происходит очень быстро.

Но если вы используете варианты, хакер не сможет этого сделать, если он не просмотрит хэш каждого отдельного пользователя, чтобы увидеть, есть ли там вариант. Предположим, что у людей есть «изюминка» для каждого пароля, например "Майкрософт" , то хакер может не захотеть создавать целую таблицу имен пользователей.

Однако он знает, что среди них может быть очень популярное имя.

"администратор" , люди привыкли ему доверять, поэтому в этом случае хакер может добиться успеха.

Поэтому при создании «изюминок» нужно учитывать следующие важные вещи:

- это не секрет. Хорошо, если вы сохраните в секрете принцип создания «ароматов» для паролей, но в первую очередь необходимо обеспечить безопасность самого пароля;

- пользователям не обязательно это знать.

Я не имею в виду, что пользователь не должен знать, что пароли хранятся на сервере, я имею в виду, что «изюминка» должна быть уникальной для каждого пользователя;

- «Изюминка» защитит, если атакующий нацелен только на одного пользователя, а не на целую кучу паролей.

В этом случае это предотвращает атаки с поиском хеша.

Теперь перейдем непосредственно к вопросам взлома паролей.

Меня обычно спрашивают, какое оборудование я использую при взломе паролей.

У меня есть настольный компьютер с двухъядерным процессором 2,4 ГГц, 3 ГБ оперативной памяти и видеокартой.

Нвидиа GeForce 8800GTS , которому уже 2 года.

Это не какая-то специальная машина для взлома паролей.

я тоже этим немного пользуюсь Макбук .

Итак, у меня всего 2 компьютера.

К сожалению, после пары недель исследований счет за электроэнергию увеличился на 75%.

Трудно объяснить соседу по комнате, что кулеры вашего компьютера последние 2 недели буквально ревели без остановки.

Однако после того, как я закончил работу, энергопотребление вернулось в норму.

Сейчас почти все операции по взлому паролей я провожу на компьютере в институтской лаборатории.

Раньше я использовал генерацию словаря Радужный стол для трещин .

Когда ты слышишь, как люди говорят о тебе так, будто у тебя целые полки с чем-то вроде PlayStation 3 и целый ботнет для взлома паролей, хочется ответить: «знаешь, чувак, у меня просто лаборатория Делла».

Поэтому, когда вы смотрите на моделирование угроз, вы должны учитывать, что злоумышленник определенно может потратить на это гораздо больше ресурсов.

Например, чтобы взломать такой сайт, как phpbb.com .

Это сайт разработчика программного обеспечения phpbb .

Его взломали еще 14 января 2009 года, а этот список был опубликован в Интернете в начале февраля.

Злоумышленник опубликовал много информации о хешах паролей, именах пользователей сайта, учетных записях электронной почты, а также очень подробное описание самой атаки.

Это было довольно хорошее чтение, а сам список содержал примерно 259 тысяч MD5-хэшей паролей без «ароматов» и 83 тысячи хешированных паролей с «ароматами», которые были созданы с помощью алгоритма хеширования.

phpbb3 .

Однако это новый и достаточно редкий алгоритм, поэтому в наших исследованиях мы взламывали только пароли с традиционными хэшами.

MD5 .

Пароли с «накрутками» мы исключили из рассмотрения, поскольку их взлом слишком трудоемкий и мы в этом не особо разбираемся.

Итак, мы сосредоточились на списке паролей MD5 .

Так что пароли с подкруткой гораздо лучше защищены, и любой хакер предпочтет разобраться с чем-то попроще.

Но я хочу еще раз подчеркнуть, что если вы подверглись нападению и ваш список паролей скомпрометирован, вам все равно следует его «вылечить» и отнестись к атаке как к серьезному событию, ведь злоумышленник может впоследствии воспользоваться результатом своей кражи.

Далее мы рассмотрели список паролей взломанного сайта.

разговор о веб-хостинге .

За период от одной до двух недель хакер использовал онлайн-взлом паролей, пытаясь взломать примерно 117 000 учетных записей.

В результате ему удалось получить 28 635 паролей, что составило 24% от общего числа.

Итак, проанализировав результат, можно сказать, что даже в результате мощной онлайн-атаки хакеру удается взломать не более четверти всех доступных паролей.

Далее я сравню эффективность онлайн-взлома паролей.

Результаты взяты с сайта http://www.hashkiller.com/ , большинство из них касаются Германии.

Но Вавилонская рыба работает намного лучше — у них не только есть свои собственные онлайн-форумы по взлому паролей, но они также отслеживают эффективность большинства других сообществ по взлому паролей.

По статистике, успешность онлайн-взлома колеблется от 20 до 40% всех паролей, доступных хакерам.

Есть инструменты для взлома MD5 , которые собирают хеши онлайн-паролей со многих сайтов.

Их можно скачать по этой ссылке: http://sourceforge.net/projects/md5-utils/ .

В настоящее время существует 33 сайта, где можно использовать эти утилиты.

Я хочу предупредить вас, что здесь есть серьезные проблемы с конфиденциальностью, потому что, если вы думаете, что те, кому вы отправляете хэши паролей, будут просто хранить их для своей коллекции, то вы очень доверчивый человек.

Сегодня доступно несколько популярных инструментов для взлома паролей.

Самым популярным является Джон Потрошитель (Джон Потрошитель), это бесплатное программное обеспечение, и я рекомендую его в первую очередь.

Но главная причина ее популярности, почему она опережает даже платные программы, — это наличие открытого исходного кода.

Если вы хотите взломать пароли, эта программа справится со всем, что вы захотите.

Мой любимый вариант в JtR является СТАНДИН .

Если вы помните вступительные слайды, то в этом случае мне не нужно делать шаги 1 и 2, я могу написать свою программу "угадай" и потом передать результаты JtR .

И он будет расшифровывать хеши и пытаться взломать пароли.

Итак, если вы думаете о способе генерации «угаданий», то есть вариантов паролей пользователей, вы можете написать код и использовать эту программу, она чрезвычайно мощная.

Вначале я вел себя как идиот, хотя в это трудно поверить.

Я использовал старую версию этой программы, не проверяя наличие обновлений, и не осознавал, что у нее были проблемы с обработкой большого списка паролей, и это занимало вечность.

Создатели выпустили патч еще в январе, но я узнал о нем слишком поздно.

Поэтому я попытался пойти с JtR для программы Каин и Авель (Каин и Авель), за что мне до сих пор немного стыдно.

Потому что JtR постоянно обновляется, и на обновления можно подписаться, и если бы не моя глупость, все было бы просто идеально.

Именно столько времени я потратил на взлом паролей, несмотря на проблемы с JtR :

- 4 часа – взломано 38% паролей;

- 1 неделя – взломано 62% паролей;

- 1 месяц и 1 неделя – 89%;

- всего на сегодняшний день взломано 98% паролей, из них 95% имеют уникальный хэш MD5 .

На самом деле это очень плохо.

Но я не единственный, кто добился в этом успеха.

Я использовал контакты DefCon поговорить на эту тему с разными людьми.

Например, Брэндон Райт взломал 95% паролей с помощью хеша.

MD5 , и он взломал 2525 паролей, с которыми мне не удалось, и я взломал 2677 паролей, которые он не смог взломать.

Из соображений конфиденциальности мы обменивались с ним не текстовыми списками паролей, а цифровой формой данных.

Я получил письмо от другого человека, который сообщает, что его результат достиг 97%, и я ему верю.

Потому что мы еще учимся взламывать пароли, а я не самый крутой хакер, а всего лишь студент, который учится этому делу.

Вероятно, есть более эффективные методы взлома.

Нам удалось взломать достаточное количество паролей не потому, что у меня было много денег или я был элитным хакером, а потому, что они были очень слабыми: средняя длина этих паролей составляла всего 7,2 символа.

Только 6% этих паролей содержали заглавные буквы, только 1% содержали специальные символы, а 51% содержали только строчные буквы.

Это не считая 5% паролей, которые нам не удалось взломать.

Хочу отметить, что мы были ограничены в ресурсах.

Мы не могли использовать такую атаку, как грубая сила потому что они были ограничены во времени.

Поэтому нам пришлось выбирать между различными стратегиями атаки, потому что мы просто не могли опробовать их все.

Нам нужно было сначала сформировать в голове представление о том, как пользователь создал свой пароль, и в зависимости от этого выбрать метод атаки.

Поэтому мы постарались взломать не все пароли, а только самые типичные.

Я пытаюсь сказать, что человеку легко создать действительно надежный пароль, ему просто нужно придать ему немного уникальности.

Делайте то, что не делают другие, и хакеру будет сложно взломать ваш пароль.

Обычно все, что вам нужно сделать, это создать достаточно длинный пароль, чтобы его было трудно взломать с помощью грубая сила .

Но заставить каждого быть уникальным сложно, эта черта не «встроена» в человека по умолчанию.

Именно это позволяет взламывать пароли.

Я хочу рассказать вам о таком виде атаки на пароли пользователей, как Атака по словарю или атака по словарю.

Когда я говорю о «атаке по словарю», я имею в виду не только ввод слов, которые есть в словаре, но и использование правил словообразования, таких как добавление двух цифр в конце слов или использование заглавных букв.

Есть две основные причины, почему Атака по словарю может потерпеть неудачу.

Первый — «неграмотность», когда вы просто не пишете слово так, как оно указано в словаре.

Например, вы пишете зибра123 , а такое слово как зибра , нет в словаре.

Второй — когда вы не используете правила словообразования при написании сложных слов, то есть не просто добавляете 123 в конец пароля.

Поэтому, если вы хотите создать действительно надежный пароль, вам не следует использовать слова из словаря.

Если вы хотите использовать много словоформ, вам следует уменьшить размер входного словаря, и наоборот, чем меньше правил словообразования вы используете, тем больше может быть словарь.

Люди имеют тенденцию создавать чрезмерную коллекцию входных словарей.

Это делает их уязвимыми для атак грубая сила .

Я называю это синдромом «сумасшедшей кошатницы», у которой в доме 50-60 кошек, и они портят все вокруг.

Поэтому, используя входные словари при создании паролей, подумайте, насколько они должны быть большими, и не «раздувайте» словарный запас слишком сильно.

Подумайте, что лучше использовать для безопасности — 1 словарь или 40. 25:15 мин.

Продолжение: Конференция DEFCON 17. Взлом 400 000 паролей, или как объяснить соседу по комнате, почему у тебя увеличился счет за электроэнергию.

Часть 2 Спасибо, что остаетесь с нами.

Вам нравятся наши статьи? Хотите увидеть больше интересных материалов? Поддержите нас, разместив заказ или порекомендовав друзьям, Скидка 30% для пользователей Хабра на уникальный аналог серверов начального уровня, который мы придумали для вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от 20$ или как правильно расшарить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40 ГБ DDR4).

VPS (KVM) E5-2650 v4 (6 ядер) 10 ГБ DDR4 240 ГБ SSD 1 Гбит/с бесплатно до декабря при оплате на срок от шести месяцев и более вы можете заказать здесь .

Dell R730xd в 2 раза дешевле? Только здесь 2 x Intel Dodeca-Core Xeon E5-2650v4 128 ГБ DDR4 6x480 ГБ SSD 1 Гбит/с 100 ТВ от 249 долларов США в Нидерландах и США! Прочтите об этом Как построить корпоративную инфраструктуру класса, используя серверы Dell R730xd E5-2650 v4 стоимостью 9000 евро за копейки? Теги: #информационная безопасность #ИТ-инфраструктура #Конференции #грубая сила #Взлом пароля #Взлом пароля #Атака по словарю #Атака по словарю #CISSP #CISSP

-

Цифровой Маркетинг Для Роста Вашего Бизнеса

19 Oct, 24 -

Черный Цвет – Табу, Миф Или Необходимость?

19 Oct, 24 -

Как Искать Бесплатные Жж С Тиками

19 Oct, 24 -

Captcha: Любые Идеи Для Реализации

19 Oct, 24