В начале 2017 года Максим Малютин из Embedi обнаружил уязвимость в Intel AMT, о которой Intel официально объявила 1 мая и получила номер CVE-2017-5689 (INTEL-SA-00075 в кодификации Intel).

Уязвимости присвоен тип «Повышение привилегий» и критический уровень опасности.

Многие СМИ отреагировали заголовками вроде «Серверные чипсеты Intel имели уязвимость в течение 9 лет», видимо, начиная с фразы «Эта уязвимость не существует на потребительских ПК на базе Intel» в описании.

Однако это не совсем так с переходом на совсем не верно.

Поэтому ниже приведено подробное техническое описание уязвимости, ее реализации и, самое главное, способов защиты систем, не имеющих обновления прошивки.

Intel ME, AMT, ISM, SBT

Не вдаваясь в подробности о том, что такое Intel Active Management Technology (AMT), следует отметить, что Intel ME и Intel AMT не следует путать, поскольку AMT — это всего лишь один из модулей (условно говоря, плагин), работающих на Intel ME. двигатель.Основная версия Intel ME меняется с каждым поколением процессоров, а вместе с ней меняется и основная версия Intel AMT. Уязвимости подвержены все версии от Intel AMT 6 (соответственно Intel ME 6 и выше) до новейших (Intel ME 11.6 на момент написания статьи).

Также следует добавить, что Intel Standard Manageability (ISM) — это урезанная версия Intel AMT (с ограниченной функциональностью, но это AMT), а вот Intel Small Business Technology (SBT) — это технология, использующая для своей работы функциональность AMT. (неточное определение, но в целом смысл именно такой), но это совсем не оно (это другой, отдельный плагин в составе движка Intel ME).

Аппаратное обеспечение

Для поддержки Intel AMT требуется три компонента:- Поддержка AMT в чипсете

- Поддержка AMT в процессоре

- Поддержка AMT в BIOS

- Обычный — чипсеты Hxx и Zxx

- Малый бизнес — чипсеты с Bxx

- Бизнес/Корпоративный бизнес – чипсеты Qxx

- «Для энтузиастов» — чипсеты Xxx

- Сервер — чипсеты C2xx

выше).

).

Соответственно, практически всегда, при наличии Intel AMT, речь будет идти только о чипсетах Qxx. В системах SoC (System on Chip – когда процессор и набор микросхем интегрированы) узнать поддержку AMT сложнее, поскольку это зависит от конкретной модели.

Как правило, процессоры, поддерживающие Intel AMT, можно найти на сайте ark.intel.com/ru/Search/AdvancedЭExtendedPageTables=True , выбрав в самом низу галочку «Intel vPro Technology» (но также не следует забывать и о требованиях поддержки в BIOS).

Доступ

Уязвимость может быть использована:- Локально на компьютере AMT — требуются установленные драйверы AMT, в частности драйвер LMS.

- В локальной сети межсетевой экран не защищает, поскольку технология AMT перехватывает трафик ДО его обработки ОС.

Кроме того, компьютер может быть полностью выключен (но подключен к сети + блоку питания)

- Через Интернет – если компьютер был настроен на Работа AMT через Intel MPS (плюс ранее указанное в пункте 2)

Отдельным неприятным моментом является тот факт, что ненастроенный компьютер, начиная с Intel AMT версии 7 и выше, может быть программно инициализирован локально в клиентский режим (т.е.

даже из ненастроенного состояния).

Поэтому в рекомендациях Intel по борьбе с уязвимостью CVE-2017-5689, помимо различных жестов из категории «выключить все», есть дополнительные «Отключить CCM» — отключить клиентский режим и «Отключить HBE» — отключить автоматический режим.

Инициализация AMT (неприменимо для обычных компьютеров).

ноутбуки — это только для встраиваемых систем).

Потому что с помощью этих возможностей, призванных упростить инициализацию программного обеспечения, данную процедуру можно проделать на любой системе, поддерживающей AMT (за исключением AMT, запрещенного в BIOS).

Разборка

Все подробности о том, где находится уязвимость, указаны в первоисточник , они выполнены на примере системы Intel AMT 9. Если коротко, то была разобранная часть, которая обрабатывала запросы к встроенному в Intel AMT веб-серверу с использованием характерных заголовков (имя пользователя, область, nonce и т. д.) процесса аутентификации:

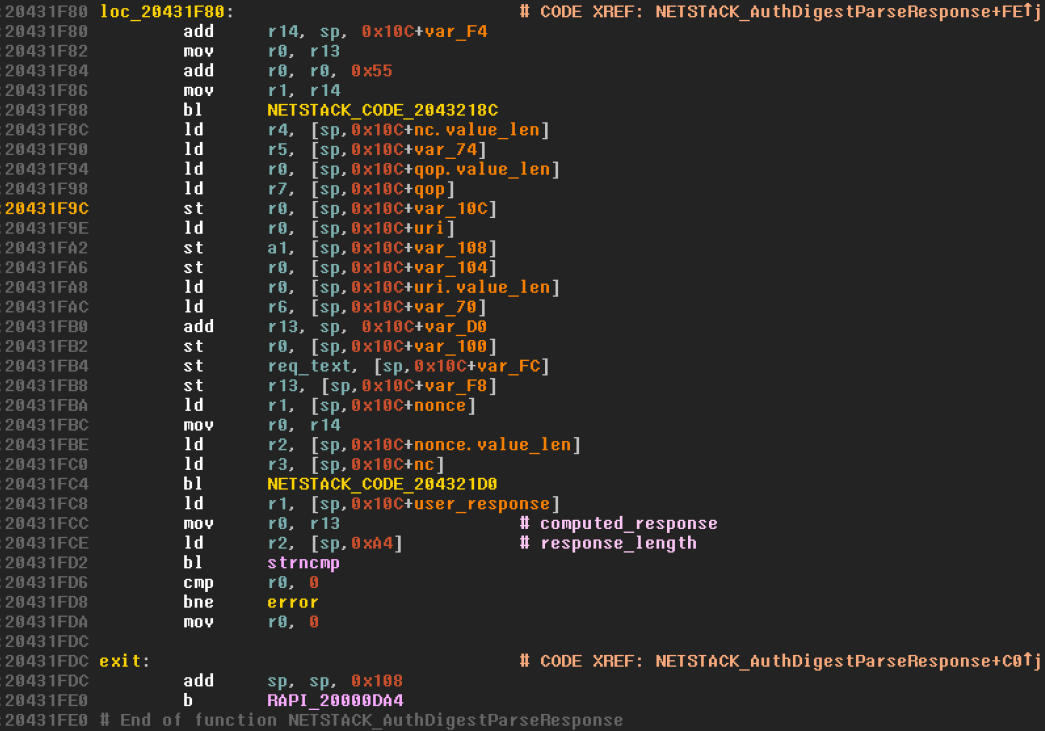

При исследовании вывода функции проверки авторизации (заголовок «Authorization»), где пароли сравниваются (передаются с заданным), был обнаружен код проверки пароля:

Теги: #amt #intel amt #Intel Active Management Technology #уязвимость AMT #защита AMT #информационная безопасностьld

-

Онлайн-Удобства Многочисленны И Полезны

19 Oct, 24 -

Законы Робототехники Сегодня

19 Oct, 24 -

Eset Обнаружила Новые Версии Трояна Danabot

19 Oct, 24 -

Виброрезонансный Синтез Звука

19 Oct, 24 -

Мебель Для Ноутбука

19 Oct, 24 -

«Яндекс» Оценил Московские Пробки

19 Oct, 24