Администраторы малых и средних компаний часто не используют большинство возможностей корпоративного межсетевого экрана.

По статистике, этому есть несколько основных причин.

В 25% случаев основные настройки выполнены, а на другие у администратора не хватает времени.

Еще в 34% случаев с настройками не получилось.

А в 41% случаев им просто не нужны все доступные функции.

Отсюда можно сделать вывод: шлюз безопасности следует выбирать только в соответствии с собственными задачами и возможностями, не зацикливаясь на всем перечне функций.

Для нужд большинства компаний – как малых и средних, так и крупных с территориально распределенной инфраструктурой – они идеально подходят. Шлюзы безопасности Cisco Meraki MX .

Они просты в настройке, не требуют присутствия администраторов безопасности в удаленных филиалах и при этом используют те же наборы сигнатур, что и топовые решения Cisco Firepower. Давайте рассмотрим некоторые основные варианты использования Meraki MX в организации.

Их можно настроить всего в 4 щелчка мыши на интуитивно понятной панели Meraki Cloud без сложных настроек или командной строки.

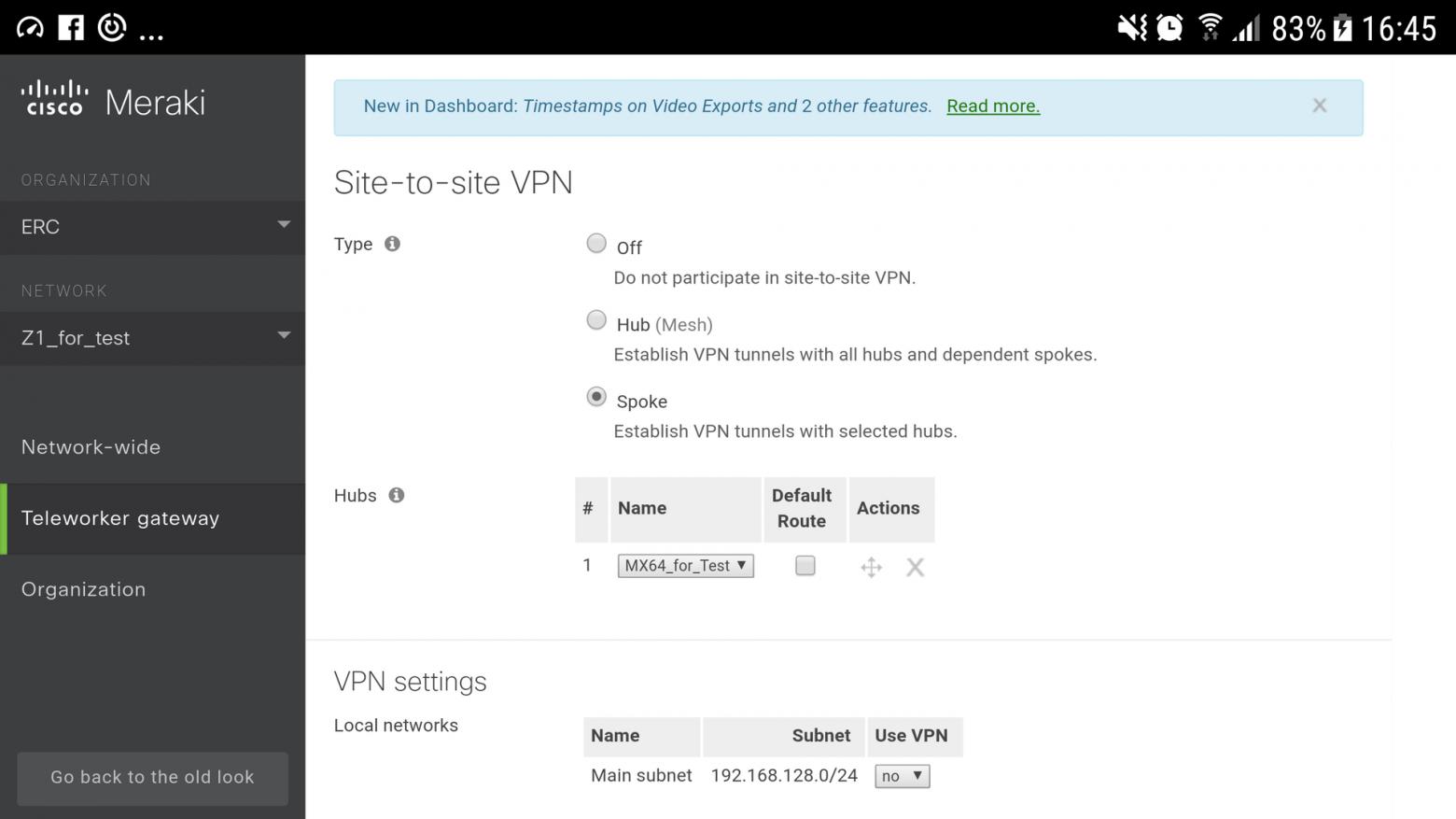

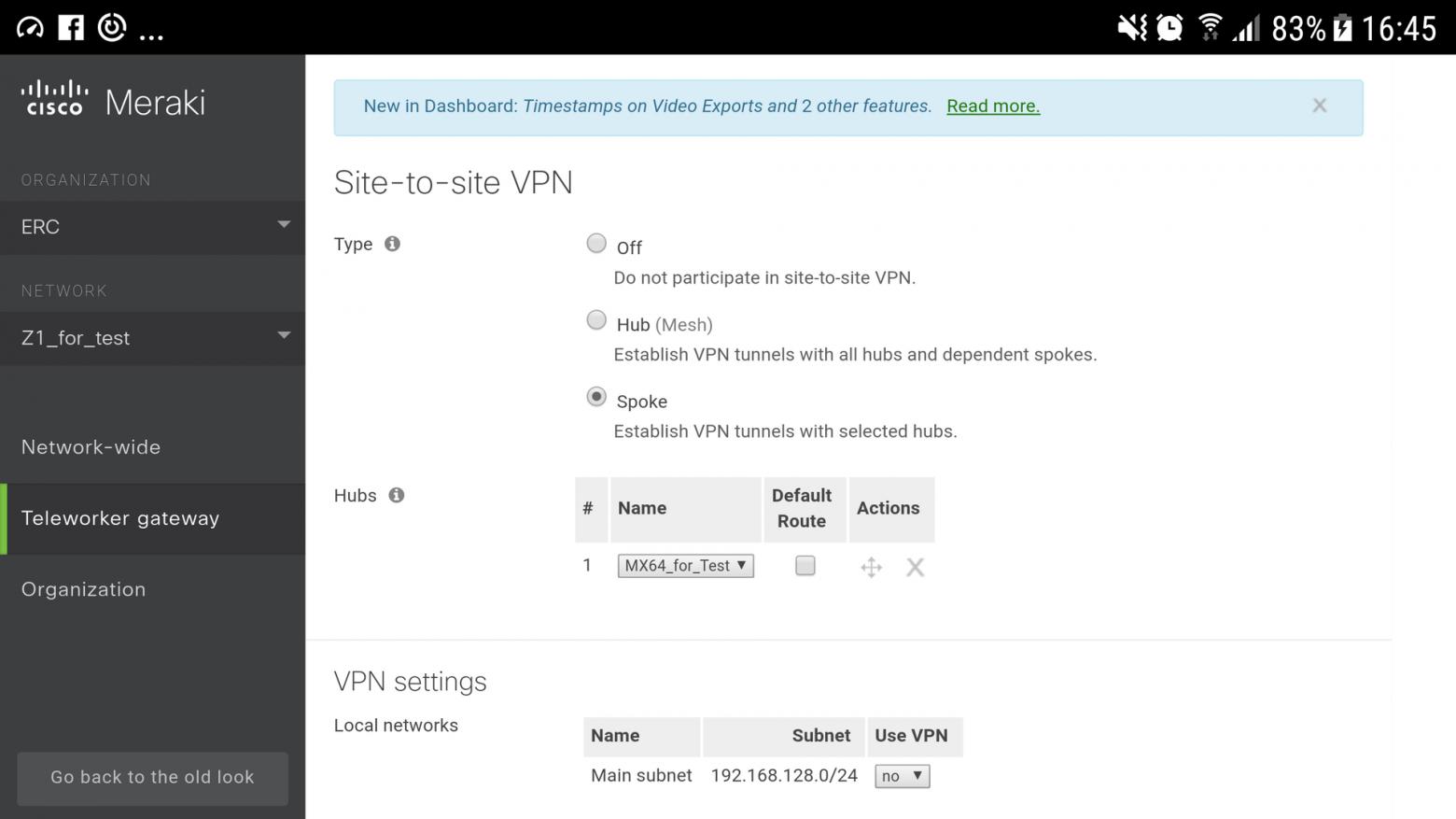

Подключение к новому партнеру – AutoVPN

Один из наиболее типичных сценариев использования VPN — подключение удаленного сотрудника к корпоративной сети.Это позволяет пользователю чувствовать себя как на работе и без проблем пользоваться корпоративными сервисами.

При этом он не сможет просто унюхать, что именно делает этот пользователь, какие данные он передает и получает. Второй, не менее распространенный вариант использования аналогичен первому, только к корпоративной сети подключаются не отдельные пользователи, а целые офисы или здания.

Цель одна – надежно и безопасно объединить географически удаленные элементы одной организации в единую сеть.

При создании таких подключений необходимо учитывать массу нюансов: метод аутентификации, протокол шифрования, сети и тип трафика, который будет использовать туннель и многое другое.

Устройства семейства Meraki MX имеют необходимый набор инструментов для автоматического создания таких VPN-туннелей.

Настройка в 4 клика

1. Выберите режим работы VPN-концентратора (в центре выбирается режим Hub, поэтому нажмите Spoke).2. Для Spoke выберите режим разделенного туннелирования, чтобы использовать VPN-туннель только для трафика в центральный офис и выпускать интернет-трафик напрямую «в мир».

3. Все подсети уже рассчитаны; вам просто нужно выбрать, какие из них могут использовать VPN (напротив указать да/нет).

4. Сохраните.

Облако Meraki теперь будет согласовывать адресацию и параметры туннелей IPsec AES128 и распространять информацию о маршруте VPN на устройство MX по сети (рис.

1).

Рисунок №1

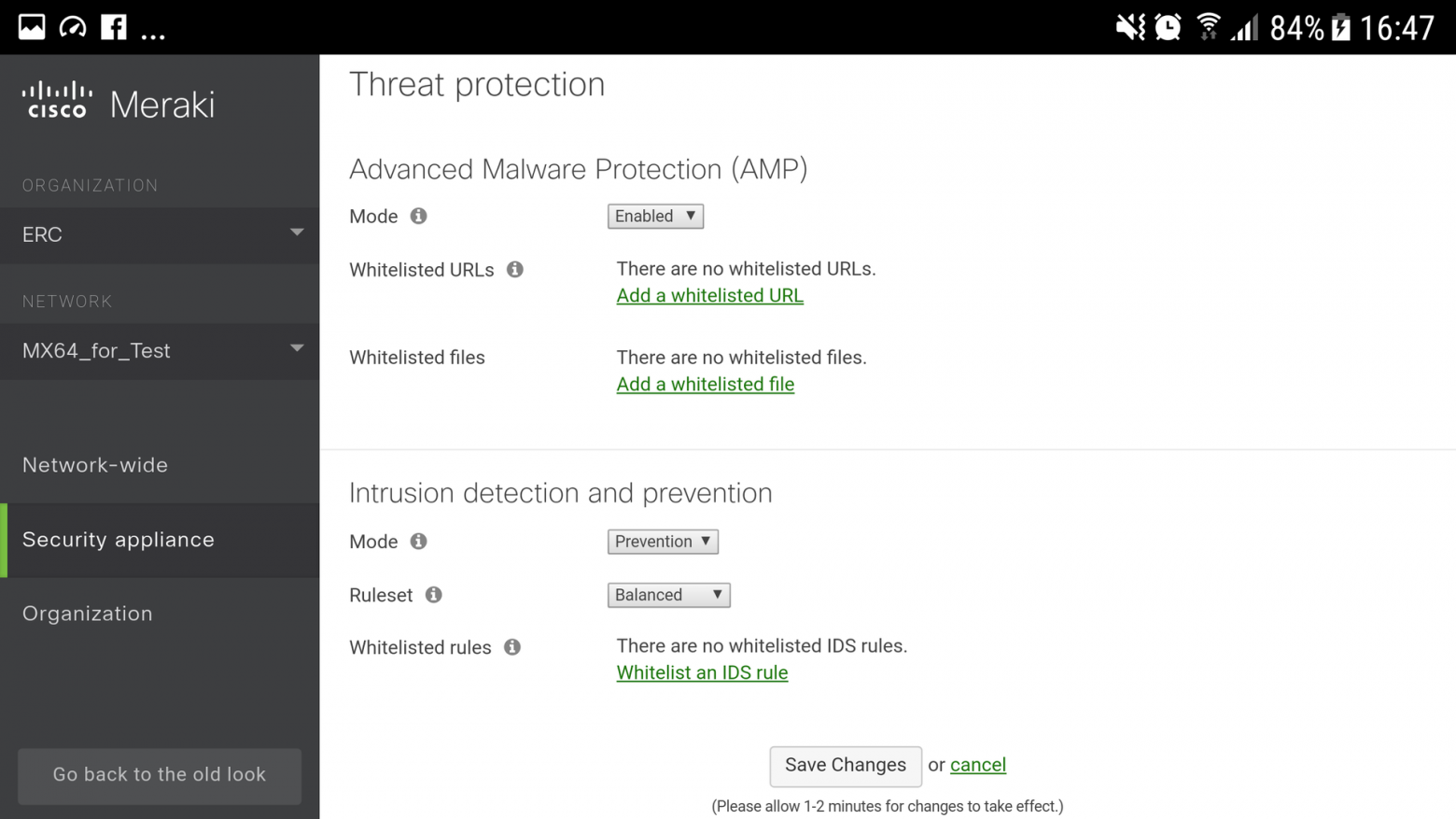

Защита от угроз

Любая сеть является объектом вторжений и злонамеренных атак.Такие вторжения вызывают утечку конфиденциальной информации, завершение работы критически важных бизнес-приложений и даже сбои в работе предприятия.

Meraki MX оснащен передовыми и легко настраиваемыми инструментами для борьбы с такими угрозами.

Тандем IPS на SourceFire Snort, Cisco Advanced Malware Protection и ежедневное обновление базы сигнатур защитят корпоративную сеть от возможных рисков.

А система ретроспективного анализа позволит вам принять меры даже в случае атаки 0Day.

Настройка в 4 клика

1. Включите антивирусное сканирование (предотвращение вредоносного ПО – включено).2. Включить защиту от несанкционированного доступа на базе SourceFire (Обнаружение и предотвращение вторжений – выбрать Режим Предотвращение).

3. Выберите один из трех предустановленных наборов правил IPS от самого лояльного до ограничительного (Подключение/Сбалансированный/Безопасность).

4. Сохраните.

Теперь вы защищены и можете просматривать свою аналитику (рис.

2).

Рисунок №2

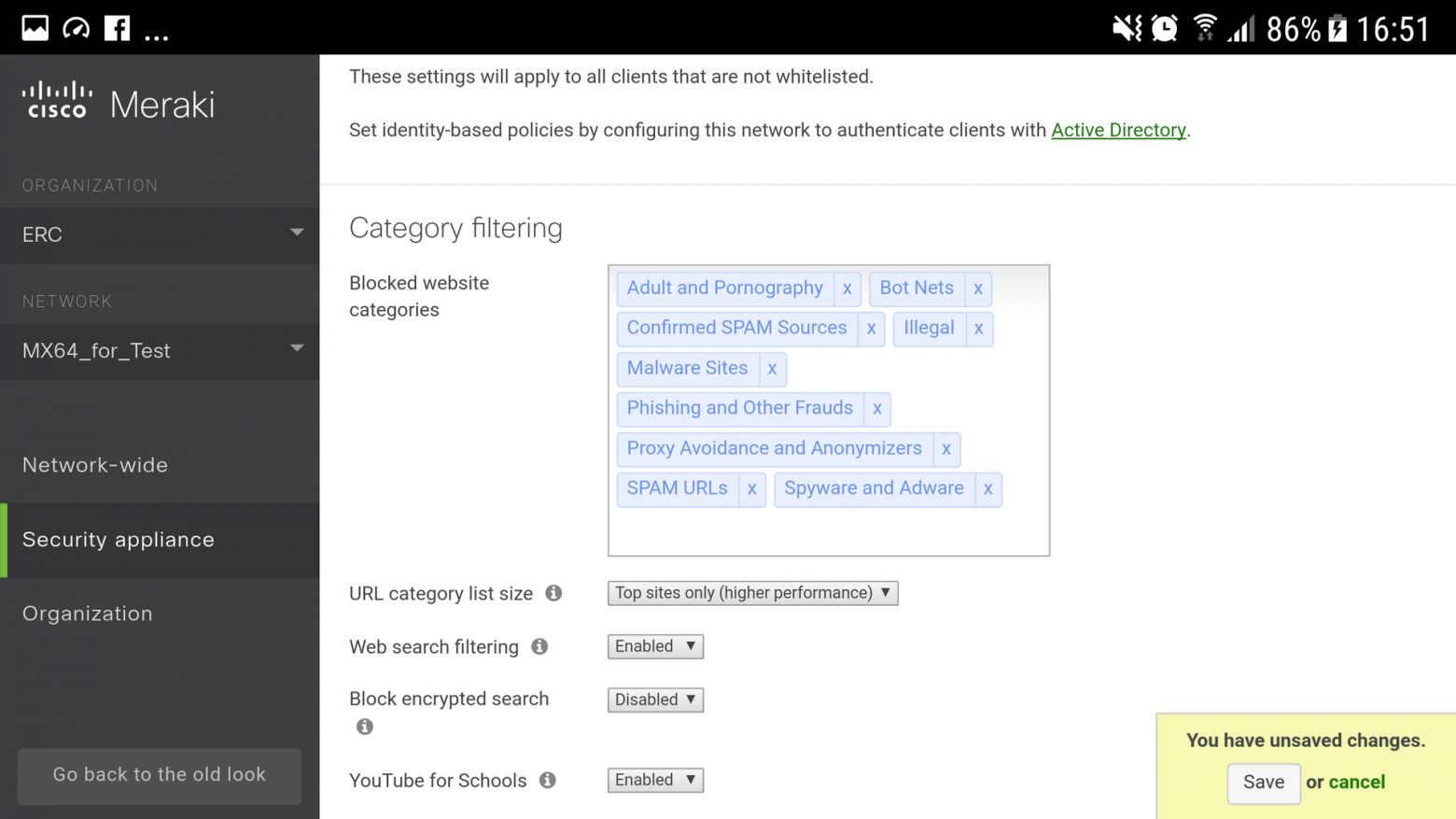

Допустимое использование Интернета

Система фильтрации контента обеспечивает безопасное использование Интернета пользователями внутри сети.Когда пользователь запрашивает URL-адрес, он проверяется в несколько этапов и может быть заблокирован к просмотру из-за наличия вредоносного или нежелательного контента.

Настройка в 4 клика

1. Выберите категории веб-сайтов, которые необходимо заблокировать (мы рекомендуем блокировать только для взрослых, бот-сети, подтвержденные источники спама, незаконные, сайты с вредоносным ПО, фишинг, предотвращение прокси-серверов, URL-адреса СПАМ, шпионское ПО).2. Включите фильтрацию поисковых запросов (фильтрация веб-поиска – включена).

3. Включите фильтрацию YouTube (YouTube для школ – включено).

4. Сохраните.

Теперь сотрудники вашей компании (или учащиеся вашей школы) имеют ограниченный доступ к сайтам, использование которых на рабочем месте запрещено (рис.

3).

Рисунок №3

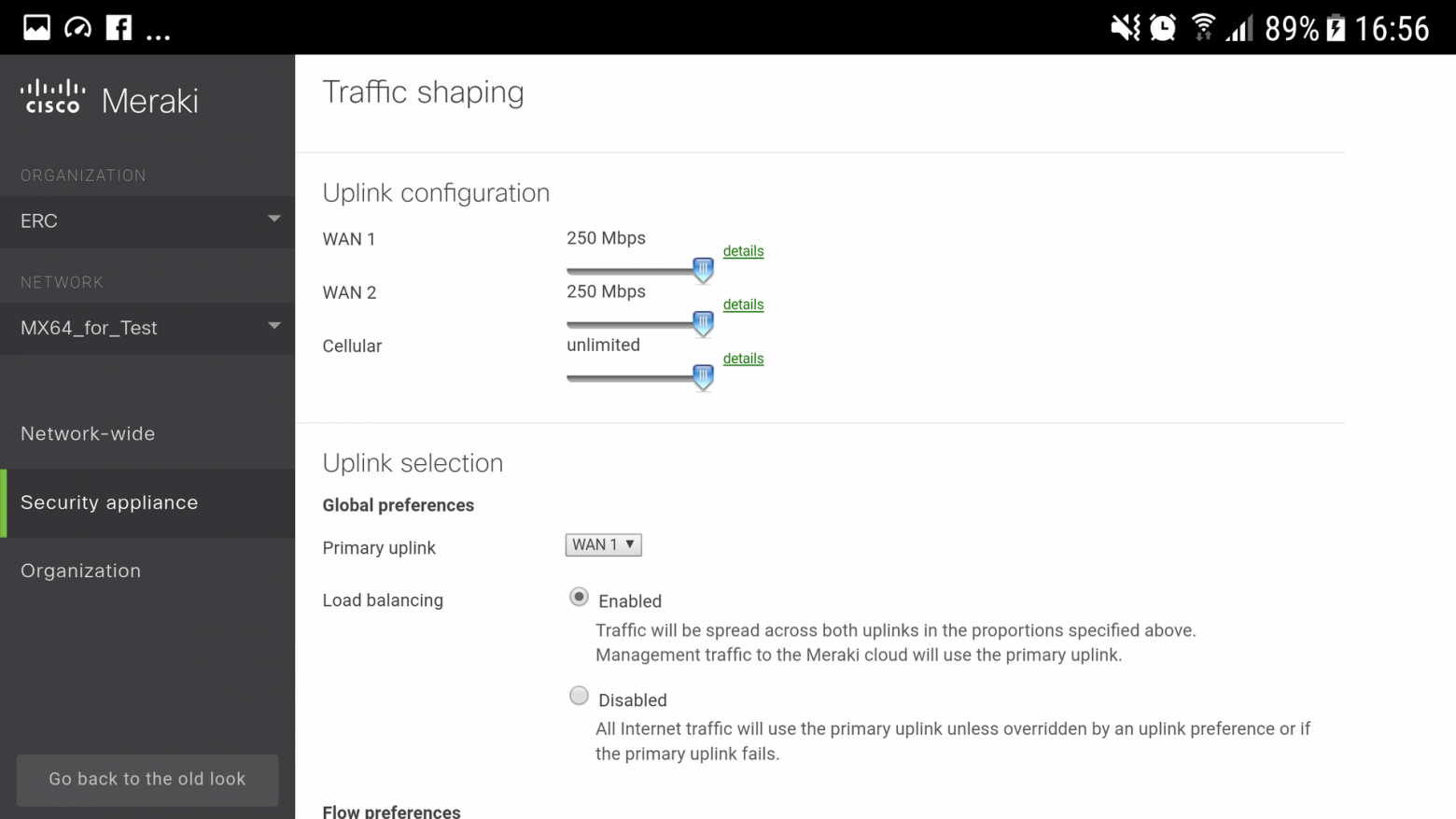

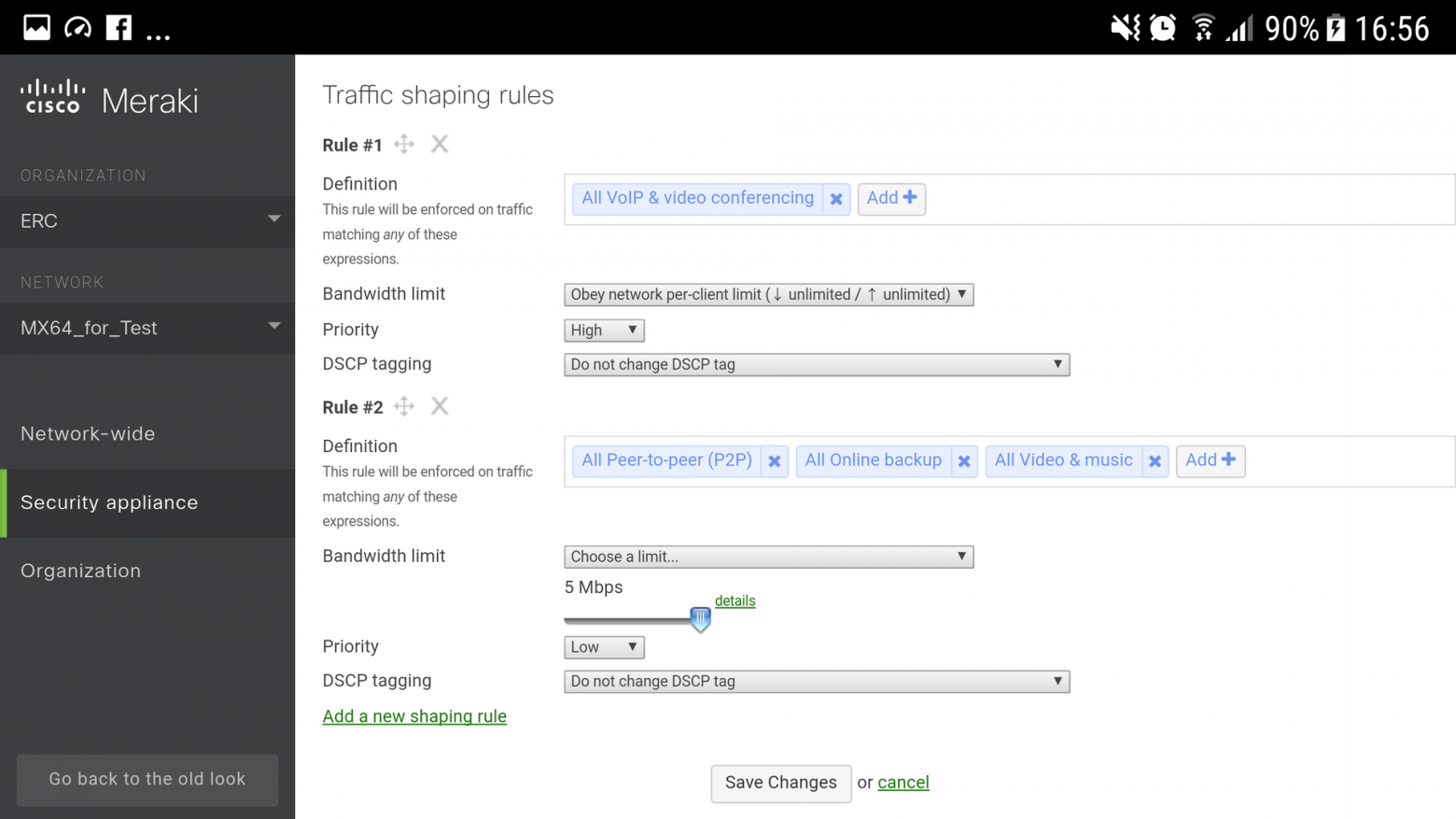

Формирование трафика и приоритезация

В настоящее время, наряду с планомерным увеличением скорости передачи данных в телекоммуникациях, увеличивается доля интерактивного трафика, который крайне чувствителен к параметрам транспортной среды.Поэтому задача обеспечения качества обслуживания (QoS) становится все более важной.

Нам нужно, чтобы критически важные для бизнеса приложения имели приоритет над различными мультимедийными приложениями и не страдали от заполнения каналов.

Настройка в 4 клика

1. Выбрать параметры приемлемой загрузки входящего и исходящего трафика для обоих аплинков WAN (также есть возможность подключить 3G/4G модем в качестве дополнительного аплинка для обеспечения отказоустойчивости).2. Включите балансировку нагрузки между восходящими каналами (Load Balancing – включено).

3. Включите правила формирования трафика.

Для VoIP и видеоконференций установите высокий приоритет. Для категорий «Одноранговая сеть», «Резервное копирование онлайн», «Видео и музыка» установите ограничение пропускной способности и Низкий приоритет. 4. При таких настройках, даже если пропускная способность канала ограничена, ваши пользователи не заметят снижения скорости передачи данных: канал для бизнес-приложений не будет забит исходящим трафиком.

Эти функции доступны на всех шлюзах безопасности Cisco Meraki MX; вам останется только выбрать нужную модель в зависимости от ваших потребностей, наличия WiFi, PoE и конкретных портов (рис.

4, 5).

Рисунок №4

Рисунок №5

В России решение Cisco Meraki на данный момент недоступно для заказа.

В Украине, Азербайджане, Грузии Cisco Meraki можно приобрести напрямую у местные партнеры Cisco .

Теги: #информационная безопасность #cisco #cisco #Сетевые технологии #безопасность #сетевая безопасность #безопасность данных #безопасность данных #шлюз безопасности #meraki #meraki mx

-

От Четырех До Тридцати Двух

19 Oct, 24 -

Генерация Документов - Личный Опыт

19 Oct, 24