На рынке существует ряд технологий, необдуманное использование которых может привести к проблемам.

Никто не говорит, что в них нет положительных сторон, но.

Эта статья была задумана довольно давно, но непосредственным поводом для нее стал простой эксперимент, позволивший проверить давно существовавшие подозрения.

Первым делом были заказаны и получены на складе три флешки из партии, предназначенной для подарков всем и вся.

Особо отметим, что работник склада не был в курсе нашего эксперимента и доставал из ящика случайные флешки.

Внимание! Данная статья не преследует цели очернить тот или иной продукт. Все места на скриншотах, позволяющие указать конкретный товар, тщательно замазаны.

Информация о технологиях получалась из бесед на конференциях или (что, к сожалению, было крайне редко) из документации.

Всем известно, что бесконтрольное использование съемных носителей ни к чему хорошему не приводит. Инфекции, утечки файлов или даже сгоревшие порты.

Естественно, администраторы стремятся упростить использование съемных носителей, определяя белый список.

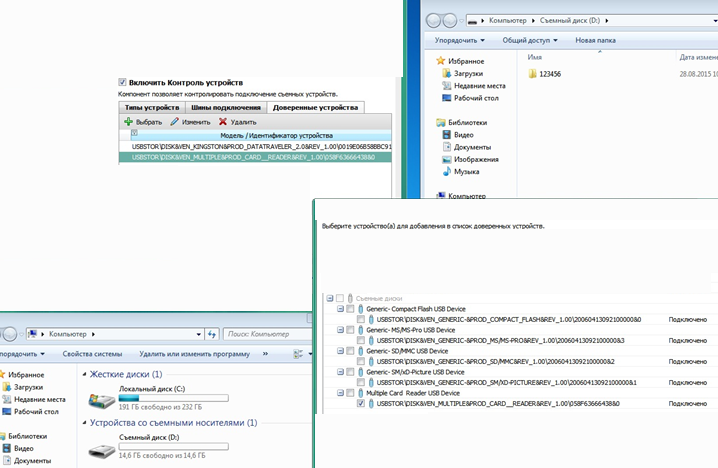

Но насколько это решает проблему? Итак, устанавливаем одно из решений, включающее в себя функционал создания белого списка (процедуру добавления в белый список мы не описываем и пропускаем, так как для каждого продукта она немного отличается).

Распечатываем и вставляем первую флешку из поступивших на склад. Добавьте его в белый список.

Вставляем вторую флешку:

Система не видит разницы! Вот ваш список доверенных лиц.

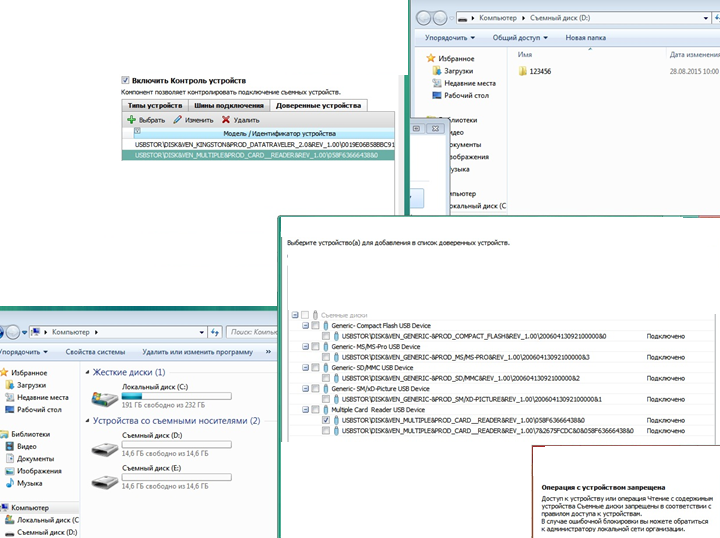

Попробуем подключить первую флешку (ту, которую мы вставляли ранее).

У нас она была включена, но теперь вторая флешка вставляется в тот порт, куда мы ее вставляли ранее.

Есть блокировка! Только правда та флешка, которая у нас в белом списке.

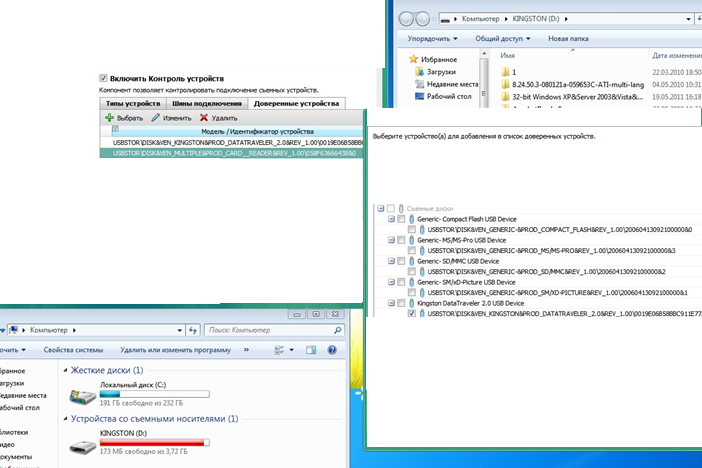

Ради интереса были найдены и протестированы два Кингстона (администраторы обычно приобретают уже понравившиеся модели, но по заказам, в разное время).

Вставьте первый, добавьте его в белый список

Вставляем второй Кингстон.

Есть блокировка!

Общий:

- Технология работает, но поскольку устройства из одной (а кто знает китайцев, может и не одной) партии идентифицируются одинаково, то перед созданием белого списка необходимо выбрать партию флешек, каждая из которых уникальна.

В противном случае, при определенных условиях, USB-устройство можно заменить, даже не прибегая к техническим хитростям с самим носителем.

- К сожалению, сохранить в тайне параметры флешек невозможно.

Поэтому администраторы не должны слепо полагать, что вставлена авторизованная флешка, а не вредоносная.

Также необходимо разграничить права доступа (Капитан Очевидность.

Да).

Секретность понятна — зная внутренности, злоумышленник может воспользоваться недостатками как архитектуры, так и уязвимостями.

Но что нельзя оправдать, так это отсутствие руководств для специалистов по информационной безопасности, в которых четко описывается, какие ограничения имеет та или иная технология.

Практически на каждой встрече приходится доказывать участникам, что их система безопасности дырявая! И самое печальное, что время от времени возникают волны смеха из-за того, что в том или ином продукте не используются модные или «нужные всем» технологии.

Пройдемся по списку (эти технологии используются в антивирусах, но почему-то кажется, что аналогичный список можно составить и для других типов продуктов)? Фильтрация спама на основе баз данных DNSBL .

Один цитировать :

При фильтрации спама некоторые почтовые администраторы полагаются на так называемые DNSBL (RBL) — черные списки хостов, рассылающих спам.Такие базы данных не контролируются ни поставщиком, предоставляющим решение для защиты от спама, ни клиентом, использующим это решение.Так что никогда не добавляйте проверки DNSBL на свои почтовые серверы.

Хосты добавляются в эти списки совершенно случайно и нет никакой гарантии, что обычный хост (который в какой-то момент мог заразиться вирусом, рассылающим спам) туда не попадет, но сейчас вирус уже вылечен, или всё проще и гораздо реалистичнее - один внешний IP для большой сети, в которую зашёл спамер).

Реальная ситуация — когда кто-то подделывает отправителя и отправляет его в ловушки базы данных (скажем, организуя поток спама от ботнета).

Последний раз о подобном случае мне рассказывали в Самаре.

В результате очередного обновления базы DNSBL письма на домены/адреса, включенные в базу данных, больше не будут поступать.

Не могу говорить за всех владельцев баз DNSBL, но они также говорили о ситуациях, когда удаление из баз происходит за деньги.

Фильтрация спама на основе технологии «серых списков» .

Здесь мнения расходятся.

Кто-то говорит, что это эффективно, кто-то говорит, что на данный момент спамеры тупо игнорируют задержки в получении писем.

Вполне возможно, что это связано с технологиями рассылки спама.

При отправке через ботнет задержки можно игнорировать; при использовании специального сервера они могут быть критичны.

Системы анализа уязвимостей .

Это нужная вещь, но слепо доверять ей нельзя.

Как показывает практика, они знают только известные уязвимости — не стоит полагаться на них в поиске всех уязвимостей.

Соответственно, проникнет неизвестное вредоносное ПО.

Опять же, есть очень большие сомнения в том, что системы сканирования уязвимостей, используемые в персональных антивирусах, соответствуют уровню специальных продуктов.

Я не видел никаких описаний технологии или ее ограничений.

Виртуальные клавиатуры .

Их пропагандируют как один из столпов защиты личной информации, паролей для ДБО и т.д.

Виртуальная клавиатура защищает от перехвата личной информации только при работе с браузерами Microsoft Internet Explorer, Mozilla Firefox и Google Chrome. При работе с другими браузерами Виртуальная клавиатура не защищает введенные персональные данные от перехвата.Многие ли слышали о таких ограничениях?Виртуальная клавиатура недоступна в Microsoft Internet Explorer 10 из Магазина Windows или в Microsoft Internet Explorer 10, если в настройках браузера выбран параметр «Включить расширенный защищенный режим».

В этом случае рекомендуется вызывать виртуальную клавиатуру из интерфейса Kaspersky Internet Security. Виртуальная клавиатура не сможет защитить ваши личные данные, если взломан сайт, требующий ввода таких данных, поскольку в этом случае информация попадет непосредственно в руки злоумышленников.

Многие шпионские программы обладают возможностями создания снимков экрана, которые автоматически передаются злоумышленнику для последующего анализа и извлечения личных данных пользователя.Очень интересное сочетание двух абзацев.Виртуальная клавиатура защищает введенные персональные данные от перехвата, делая снимки экрана.

Виртуальная клавиатура не мешает вам делать снимки экрана с помощью клавиши Print Screen и других комбинаций клавиш, указанных в настройках операционной системы, а также делать снимки экрана с использованием технологии DirectX.

Таким образом, вредоносная программа, умеющая делать скриншоты информации, будет полностью записывать нажатия клавиш на виртуальной клавиатуре.

А теперь цитата из маркетингового документа:

Также для обеспечения безопасного ввода данных используется виртуальная клавиатура и специальный драйвер для защиты ввода данных на аппаратной клавиатуре.Менеджеры паролей .В результате обеспечивается защита от программ, записывающих нажатия клавиш (кейлоггер) и делающих снимки экрана (скриншот).

Идея хранения паролей на компьютере сама по себе неплохая, но такие программы тоже имеют уязвимости и могут быть взломан .

Облачные антивирусы .

В Интернете огромное количество хвалебных отзывов об облачных технологиях.

Насколько можно понять, облачные системы базируются на двух китах – файл (ссылка) получает положительную репутацию, если он не вызвал проблем у большого количества пользователей и репутация из облака имеет приоритет над мнением локальной системы .

Теоретически возможна ситуация, когда пока неизвестный (необнаружимый) вирус распространяется среди пользователей (скажем, в ботнете), приобретает высокую репутацию и только потом внедряется в нужную жертву - и мнение местного антивируса будет решающим.

игнорируется.

Если в момент внедрения системный администратор попытается изменить репутацию файла, не факт, что это удастся.

Мнение миллиона леммингов.

Пока файл не попадет в лабораторию для анализа, он будет распространяться свободно.

Есть ли у технологии какие-либо преимущества? Да.

- Возможность оценить репутацию файла между обновлениями антивирусных баз;

- При организации локального облака данная технология позволяет исключить перепроверку одинаковых файлов на разных машинах, подключенных к облаку.

По сути, контрольные суммы кэшируются.

На основе расчета контрольных сумм.

Технология на момент своего появления была прорывной, позволяя сократить время проверки, но сейчас обновления происходят каждый час и даже чаще.

Поскольку при поступлении нового обновления в системе может оказаться неизвестный ранее вредоносный файл, контрольные суммы файлов необходимо пересчитывать после каждого обновления, то есть примерно раз в час, что увеличивает замедление работы системы.

Плюс, опять же, не все системы управления одинаковы.

Контроль файлов просто обходится простым изменением пути запуска программы.

Самым большим недостатком продуктов, основанных на состоянии, является неспособность защитить от неизвестной угрозы.

Они не могут удалить уже запущенное вредоносное ПО.

Проактивные системы, основанные на знании профилей поведения программы .

Они требуют, чтобы в базах данных были все профили всех существующих в мире программ (с учетом их обновлений - ведь у пользователей могут еще работать старые версии), что нереально - еще и из-за того, что программы постоянно обновляются.

В результате у пользователя время от времени запрашивается разрешение на выполнение определенного действия.

Пользователь не способен отличить запрос действия от вируса от запроса действия от обычной программы.

Интеграция антивируса с корпоративными системами управления и обновлениями .

Использование таких систем, как Microsoft Update, MMC и др.

Интеграция с корпоративными системами управления позволяет, в частности, отслеживать состояние всей сети без переключения между интерфейсами систем управления.

Огромный плюс.

Но возможна ситуация, когда хакер, получив доступ к корпоративной системе управления, уничтожает тот же антивирус и оставляет сеть незащищенной.

Все эти системы не находятся под контролем системы самообороны и могут быть перехвачены злоумышленником.

Конечно, колеса теперь резиновые:

для работы.Но насколько безопасна ситуация, когда система управления построена на внешней библиотеке, которую хакер может в любой момент модифицировать? Запрет входящих каналов при работе ДБО .у вас должен быть пакет Microsoft .

NET Framework 4. Если он недоступен.

начинается его установка, для которой требуется еще как минимум 800 МБ дискового пространства.

Нет смысла, если перехват ДБО осуществляется вредоносной программой.

Подтверждение оплаты через СМС .

SMS-сообщения могут быть изменены вредоносным ПО, внедренным посредством фишинга, например.

Защита платежных данных при передаче - шифрование данных.

Отличная вещь, но очень часто забывают, что данные могут быть изменены еще до того, как они попадут в защищенный канал — вирус может находиться между клиентской программой и доверенным каналом.

Безопасная среда выполнения .

Вредоносные программы могут распознать, что они находятся в защищенной среде, и за это время не сделать ничего плохого.

Что ж, сама безопасная среда может быть взломана.

Опять же не панацея.

Антивирусы для систем виртуализации .

Во-первых, антивирусная защита поддерживается только для Windows. Чтобы реализовать безагентный сценарий для виртуализации Linux/Unix/…, вам придется дождаться VMware. Во-вторых,.Цитата из статьи: Евгений Касперский Амбиции, лень и жадность в ИТ-бизнесе Самое интересное, что для систем на базе VmWare API совершенно непонятно — смогут ли эти системы бороться с ранее известными вредоносными программами? Могут ли они удалить уже запущенное вредоносное ПО и т.п.не работает функция карантина файлов и зараженных виртуальных машин.

Те.

После обнаружения вредоносную программу можно только уничтожить, вылечить или подать сигнал системному администратору.

В-третьих.

Увы, все это тоже особенности VMware API.

? Защита от вирусов путем форматирования системы .

Вирус может быть не только в виде файла.

Естественно, это не все, что используется для обеспечения безопасности, но приведенного списка вполне достаточно, чтобы сделать вывод. Панацеи не существует. Нельзя слепо доверять журналистам и маркетологам.

Вы всегда должны проверять любые утверждения.

Особенно, когда поднимется очередная волна моды.

Теги: #информационная безопасность #антивирусы #информационная безопасность

-

Мюллер, Фридрих Максимилиан

19 Oct, 24 -

Фоккер, Энтони Герман Джерард

19 Oct, 24 -

Aws: Архивирование S3 В Amazon Glacier

19 Oct, 24