В этой статье я расскажу о том, как реализовать МиТМ любое устройство Apple в сети Wi-Fi. Прежде чем читать эту статью, я настоятельно рекомендую вам прочитать первый И второй часть.

Ограничения остались прежними:

- Мы должны подключиться к атакуемой точке доступа.

- Мы должны иметь возможность прослушивать широковещательный трафик в сети.

DHCP .

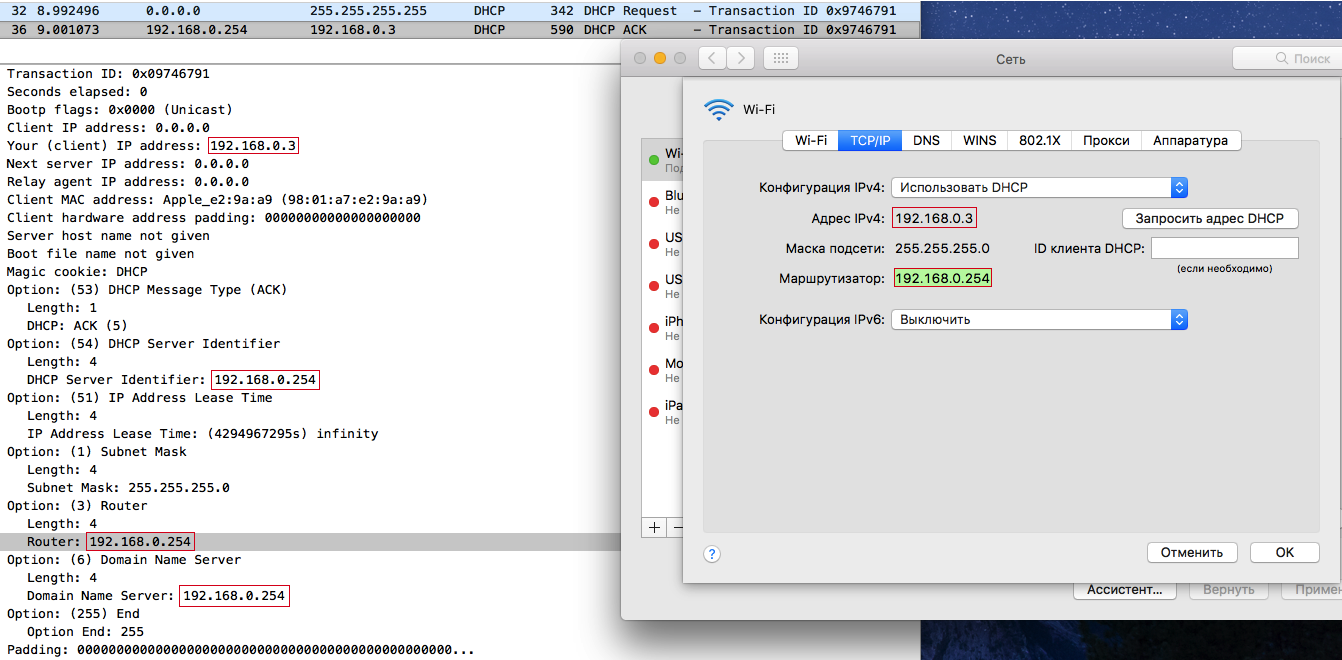

Когда эти операционные системы отправляют DHCPREQUEST , DHCP-сервер на них отвечает DHCPACK , и они устанавливают настройки сети из ответа сервера.

Вроде бы пока у всех все одинаково:

Но проблема в том, что DHCPREQUEST трансляция и злоумышленник, как правило, без проблем может ее перехватить и извлечь из нее поля XID И Чаддр сформировать правильный DHCPACK .

Но злоумышленник отправит DHCPACK , конечно, позже легитимного DHCP-сервера, то есть его ответ будет вторым.

Все остальные DHCP-клиенты в других ОС просто проигнорируют второй DHCPACK, но не macOS и iOS. Как вы думаете, какие сетевые настройки установлены в этих операционных системах? Отвечать : те настройки, которые будут содержаться во втором DHCPACK (в DHCPACK злоумышленника).

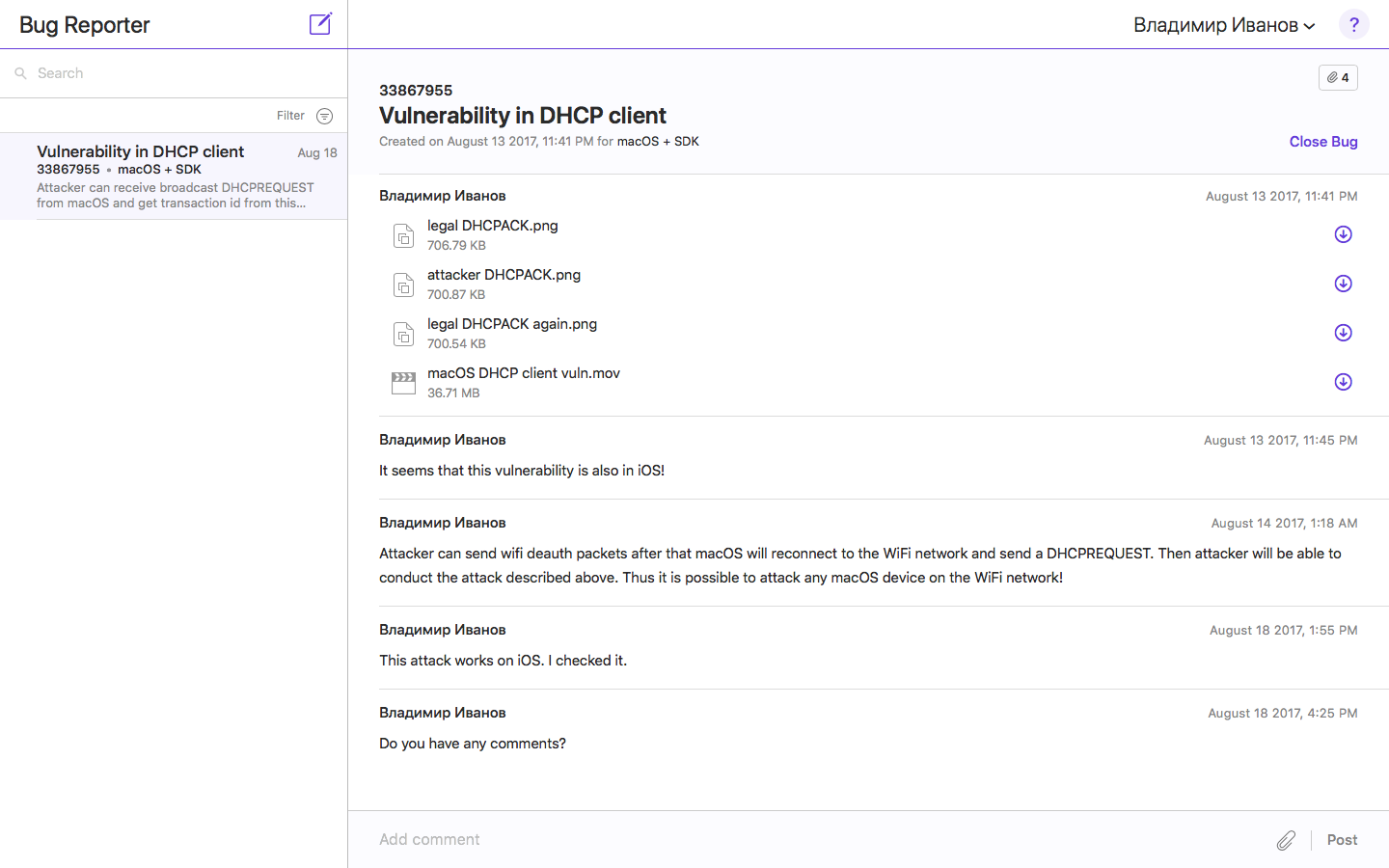

Видео, демонстрирующее ошибку в DHCP-клиенте на macOS: Как вы думаете, это баг или особенность? Я подумал, что это ошибка, и на всякий случай отправил запрос в Apple Bug Reporter. Этот запрос существует уже больше месяца, но я не получил ни одного комментария от специалистов Apple.

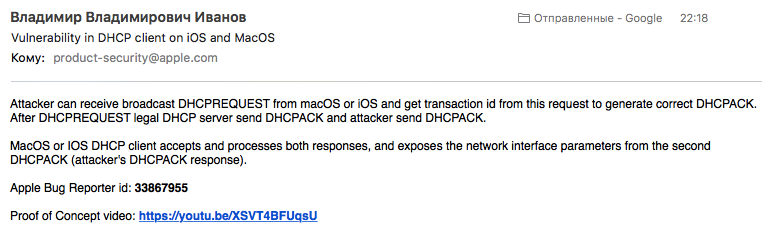

Я не стал останавливаться на просьбе Apple Bug Reporter и написал письмо на адрес [email protected].

Специалисты Apple совсем не расторопились, но все же отреагировали и сказали, что их DHCP-клиент работает в соответствии с RFC 2131. То есть это вовсе не баг, это особенность.

У меня все.

Послесловие

Для самых ленивых подготовил скрипт apple_wifi_mitmer.py , который автоматически находит все устройства Apple в сети Wi-Fi, деаутентифицирует их и создает MiTM. В аргументах скрипта достаточно указать имя беспроводного интерфейса, который уже подключен к исследуемой сети Wi-Fi, и еще одного беспроводного интерфейса для отправки пакетов деаутентификации.Видео демонстрация скрипта apple_wifi_mitmer.py : Это работает на новой iOS 11? Отвечать: Да, это работает. Теги: #Беспроводные технологии #Сетевые технологии #Apple #wifi #dhcp #mitm

-

Cmms Может И Улучшит Ваш Бизнес

19 Oct, 24 -

Теория Бессмысленных Чисел!

19 Oct, 24 -

Глобальная Среда

19 Oct, 24 -

Затмение

19 Oct, 24 -

Офис Компании Баду

19 Oct, 24