Допустим, сотрудник Петя со скандалом увольняется, и вам нужно сделать так, чтобы он в итоге ничего не сломал.

Либо Васю переведут в другой отдел, и он больше не должен копаться в файлах своего бывшего отдела.

Теперь самое интересное: нужно как-то запомнить, к каким конкретно данным имели доступ эти товарищи, и что следует охватить в первую очередь.

Если с доступом к приложениям все очевидно и просто, то этого нельзя сказать о файловых ресурсах.

Наш корпоративный файл сервер представляло собой довольно печальное зрелище.

С одной стороны, это объемы данных, накопленные годами, а с другой — наследие в виде нигде не учтенных прав доступа, предоставленных предыдущими поколениями администраторов.

Все это произошло до внедрения системы подачи заявок на доступ и быстро разобраться нет возможности.

В то время мы рассмотрели несколько программ для сбора информации о разрешениях.

Но обработка тонн данных файлового сервера занимала очень много времени, а сформированные отчеты требовали дополнительной модификации файлом.

Вот что мы попробовали:

- Sysinternals AccessEnum (Бесплатное ПО)

- Уведомитель об изменениях Netwrix для файловых серверов (Бесплатное ПО)

- Netwrix Auditor для файловых серверов

- Обозреватель безопасности ScriptLogic

- Инспектор 1 XP

Но сразу же выявился ряд недостатков:

- Слишком неудобно каждый раз запускать скрипт и часами ждать, пока сформируется матрица доступа;

- Вариант ведения учета в виде бумажных заявлений не подошел.

В основном из-за отсутствия механизма автоматического поиска;

- Использование различных систем учета означает дополнительную работу по периодической проверке и обновлению данных.

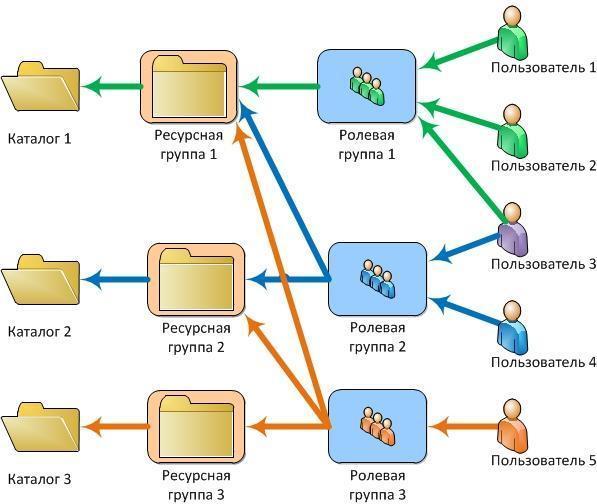

О группах ресурсов Обычно администраторы используют два метода предоставления доступа:

- Непосредственно в учетную запись пользователя.

Если не вести подробный протокол передачи прав, то быстро возникнет путаница;

- Права на группу доступа к роли.

Тот же недостаток, что и в предыдущем случае.

Кроме того, без протокола назначения прав сложно понять, используется ли кем-то конкретная группа или ее можно удалить.

Это обычные группы безопасности, отвечающие следующим требованиям:

- Предоставлять права доступа только к одному сетевому ресурсу или подкаталогу, который может иметь несколько групп доступа с разными правами;

- Может быть вложенным;

- При необходимости дайте права только на каталоги.

Желательно избегать присвоения прав отдельным файлам.

Давайте копнем немного глубже На первый взгляд система доступа на основе групп ресурсов избыточна и требует дополнительных манипуляций при создании общих сетевых ресурсов и подкаталогов со своими правами.

Но все это компенсируется легкостью управления правами и возможностью делегировать полномочия ответственным сотрудникам без прав администратора на сервере или домене.

За годы использования такой системы я ни разу не пожалел о времени, потраченном на подготовку.

Теперь вы можете в любой момент просмотреть членство пользователя в группах и сразу определить, куда у него есть доступ.

Система структурированного доступа ориентирована на файловые серверы Windows, но может быть легко адаптирована и к другим операционным системам.

Структурированная система доступа на основе групп ресурсов — это не вариация на тему ролевого доступа, а ее важный элемент.

Как выдаются пропуска? Доступ к сетевому ресурсу или подкаталогу предоставляется только соответствующим группам ресурсов — локальным «Администраторам» и «Системе».

Каждый общий каталог следует рассматривать как корень дерева, в котором все доступы наследуются подкаталогами родительской папки.

Разрешения для подкаталога могут предоставляться независимо от прав на родительский каталог.

Я проиллюстрирую основные идеи, используя свой собственный сервер и структуру его папок.

Если вам необходимо отключить наследование на каком-то подуровне или установить ограничения доступа, это означает, что с точки зрения ИБ структура каталогов выбрана неправильно.

Информацию ограниченного доступа не следует размещать на ресурсе с более широким доступом из-за риска ее компрометации.

Глубина вложенности каталогов на файловом сервере может быть произвольной.

Но если вам часто приходится предоставлять права на подкаталоги ниже 3–5 уровней, то такая структура станет перегруженной и потребует оптимизации.

Имя нового файлового сервера — «FILESRV1».

На файловом сервере в корне диска для данных создан каталог с именем «Shares».

Наследование прав доступа от родительского каталога отключено и доступ ограничен.

Общие каталоги будут созданы только в папке «Общие ресурсы».

Имя такого каталога должно совпадать с именем соответствующего общего файлового ресурса — например, «Public».

Для упорядоченного размещения данных в Active Directory создана структура организационных единиц «.

\Группы\Общие ресурсы.

».

Организационные подразделения создаются для каждого файлового сервера и файлового ресурса.

Для подкаталогов не создаются организационные подразделения.

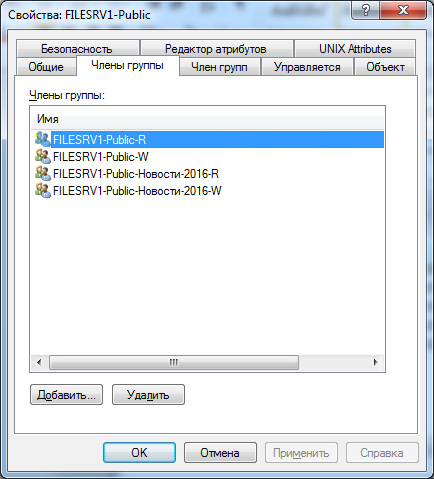

Например, я создал следующие группы ресурсов:

- FILESRV1-публичный

- FILESRV1-Public-R

- FILESRV1-Public-W

- FILESRV1-Public-News-2016-R

- FILESRV1-Public-News-2016-W

Теперь нужно все это включить в группу «FILESRV1-Public».

Несколько слов о выборе имени Группы безопасности создаются в организационном подразделении с именем общего файлового ресурса:

- «имя_сервера-имя_файла_общего_ресурса» для просмотра дерева каталогов без доступа к данным;

- «имя_сервера-имя_файла_общего_ресурса-R» для доступа к данным с правами чтения;

- «имя_сервера-имя_файла_общего_ресурса-W» для доступа к данным с разрешениями на чтение и запись.

Если вы хотите предоставить права, начинающиеся с имени подкаталога, то в организационной единице файлового ресурса создаются две группы безопасности:

- "имя_сервера-имя_файла_общего_ресурса-тире-разделенный_каталог_имя_цепочки-R"

- "имя_сервера-имя_файла_общего_ресурса-тире-разделенный_каталог_имя_цепочки-W"

Группы безопасности с особыми правами создаются только для тех каталогов, где это действительно необходимо.

Предложенные правила именования групп ресурсов позволяют по их именам определить каталог, к которому предоставляется доступ.

Создаваемые вами группы должны быть включены в общую группу с правами только на просмотр дерева каталогов.

Для обеспечения доступа по сети лучше предоставить права на общие ресурсы группе «Прошедшие проверку», но можно использовать и «Пользователи домена» или «Все».

Разрешения на уровне файловой системы предотвращают несанкционированный доступ к данным без явного разрешения.

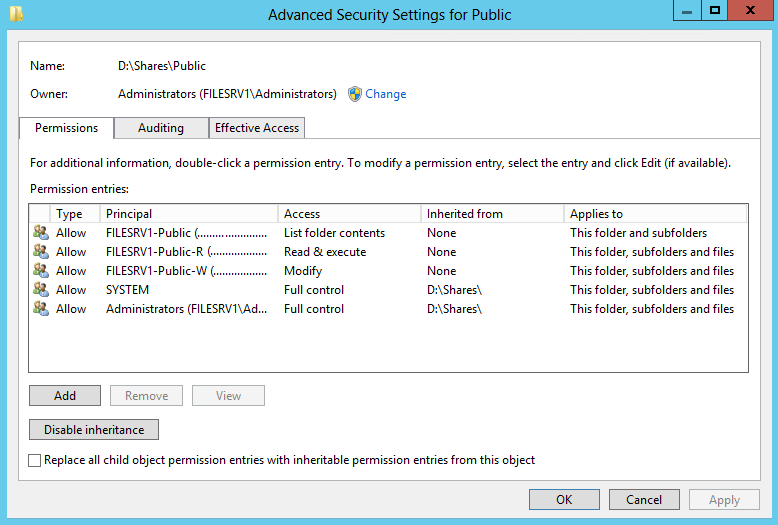

На уровне файловой системы каталогу «Public» предоставляются соответствующие права доступа для групп.

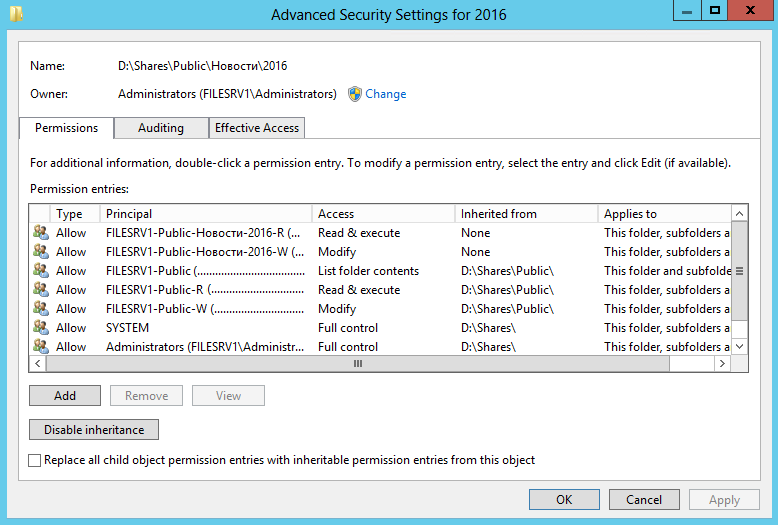

Аналогично устанавливаются права доступа к каталогу «2016».

Никаких дополнительных действий с каталогом «Новости» не требуется.

Теперь участники групп «FILESRV1-Public-News-2016-R» и «FILESRV1-Public-News-2016-W» будут иметь доступ только к папке «2016», а пользователи из «FILESRV1-Public-News-R» и «FILESRV1-Public» -W» — к общему сетевому ресурсу «\FILESRV1\Public» и всем его подкаталогам.

Каков результат? Конечно, при создании ресурсов на подготовку уходит много времени, но мы получаем следующие преимущества:

- Мы освобождаем себя от постоянной работы по предоставлению доступа, делегируя эти функции ответственным сотрудникам;

- Мы можем в любой момент увидеть, какие права и папки есть у пользователя.

Если вы знаете более простые способы организации и контроля прав доступа, обязательно поделитесь своим опытом в комментариях.

Теги: #Оптимизация сервера #ИТ-инфраструктура #Системное администрирование #Администрирование сервера #Права доступа #файловый сервер #группы ресурсов

-

Малый Бизнес И Ноутбуки Идут Рука Об Руку

19 Oct, 24 -

Как Очистить Сайт От Грязи

19 Oct, 24 -

Как Вы Оцениваете Свои Собственные Навыки?

19 Oct, 24 -

Субстики #82

19 Oct, 24 -

Потенциальная Уязвимость В Telegram Android

19 Oct, 24 -

Asp.net Mvc Урок F. Работа Как Есть

19 Oct, 24