Введение | Тор | Тарзан и МорфМикс | Низкая стоимость атаки | Недорогая атака на Тарзана и Морфмикса | Принципы построения безопасных систем (заключение) В этом разделе мы рассмотрим низкозатратную атаку.

8 на Tor, описанном в (Murdoch & Danezis 2005).

Термин «недорогая атака» означает, что для успеха злоумышленнику достаточно иметь возможность наблюдать за частью сети, например за одним из узлов Tor. Мердок и Данезис показали уязвимость Tor к некоторому варианту тайминговой атаки, не выходящей за рамки модели угроз.

Они опровергли утверждение о том, что анонимность в Tor невозможно нарушить без помощи глобального пассивного наблюдателя.

Основная идея состоит в том, чтобы использовать, казалось бы, неизбежное ограничение всех систем анонимизации с малой задержкой: время.

Цель атаки — определить, какие узлы в данный момент используются для организации цепочек Tor. В случае успеха это станет серьезным ударом по анонимизирующим свойствам Tor. Авторы подтверждают теоретические расчеты результатами реальных экспериментов.

И в итоге приходят к выводу, что их атаке подвержены все анонимизирующие сети с низкой задержкой, включая Tarzan и MorphMix.

Идея атаки

Атака основана на том факте, что системы с низкой задержкой не могут позволить себе вносить какие-либо задержки в поток.Таким образом, временная диаграмма пакетов сохраняется по всей цепочке.

Атака стала возможной, поскольку разработчики Tor посчитали невозможным появление в сети глобального пассивного наблюдателя.

Данная ситуация не рассматривалась и не была включена в модель угроз.

Однако Low-Cost Attack выявила ошибку разработчиков и показала, что Tor по-прежнему уязвим для некоторых вариантов тайминговых атак.

Действительно, злоумышленник не видит всех соединений в сети.

Но ничто не мешает ему выступать в роли одного из узлов Tor и измерять задержки между собой и всеми остальными узлами.

Используя знание этих задержек, можно косвенно оценить объем трафика, который передает каждый узел в каждый момент времени.

Кроме того, зная распределение объема трафика во времени для всех частей сети, можно с помощью методики (Danezis 2004) сделать достаточно точные предположения о том, какие узлы передают трафик с одинаковыми характеристиками.

Другими словами, выявите анонимизирующие цепочки.

Архитектура Tor облегчает атаку.

Узел Tor выделяет отдельный буфер для каждого соединения; буферы обрабатываются циклическим способом * .

Если в буфере нет потока, он игнорируется и начинается обработка следующего буфера.

Обратите внимание, что смешивание было удалено по соображениям производительности.

Таким образом,

- когда устанавливается новое соединение;

- или существующее соединение удалено;

- или при изменении трафика на текущем соединении

По тем же причинам меняется и нагрузка на другие узлы Tor. Оказывается, изменения нагрузки трафиком на узле Tor отражаются на загрузке подключенных к нему узлов.

Следовательно, узлы в одной цепочке будут иметь схожие модели распределения нагрузки с течением времени.

Обратите внимание, что изменения нагрузки по трафику могут происходить не только так, как описано выше, но и по внутренним причинам узла Tor, например, загрузке процессора — такие задержки не учитываются и могут снизить эффективность атаки.

Участники нападения

Для успешной атаки злоумышленнику достаточно быть одним из клиентов сети Tor. Такой узел называется вредоносным узлом или узлом-зондом.

Модель атаки

Основные этапы атаки:- Вредоносный узел Tor устанавливает соединения с другими узлами Tor для измерения задержек этих соединений.

- Вредоносный узел Tor некоторое время отслеживает задержки во всех этих соединениях.

- Измерения задержки используются для оценки объема трафика, передаваемого каждым узлом Tor (трафиковая нагрузка на узлы Tor), с которым имеет соединение злонамеренный узел.

- На основе знаний об объемах трафика выводятся модели трафика.

- Когда злоумышленник знает структуру трафика всех узлов, он может провести атаку (Danezis 2004, Levine et al. 2004).

Цель атаки — обнаружить путь между клиентским узлом жертвы и захваченным сервером.

Это снизит анонимизирующую способность системы до уровня обычного прокси.

В результате авторы приходят к выводу, что атака будет эффективна для всех анонимизирующих систем с низкой задержкой, включая Tarzan и MorphMix. В следующем разделе мы проверим это утверждение и покажем, что оно истинно только при соблюдении определенных условий.

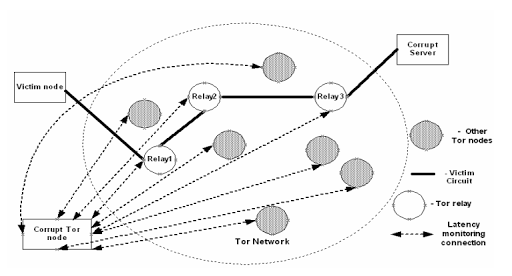

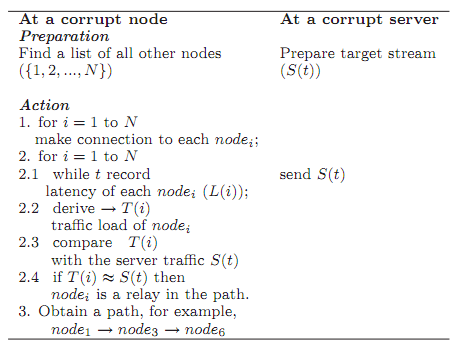

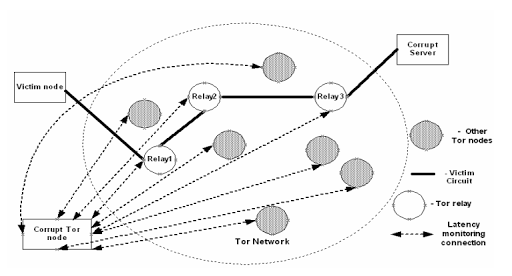

На рисунке 5 показана модель атаки, а в таблице 6 — ее алгоритм.

Рисунок 4. Модель недорогой тайминг-атаки на Tor.

Рисунок 5. Недорогой алгоритм атаки.

Примечание переводчика 8 «Бюджетная атака» — имя собственное в данном контексте.

* что такое круговая мода, см.

Теги: #Tor #анонимность #анонимность в Интернете #информационная безопасность #информационная безопасность

-

Pokemon Go Превысило 100 Миллионов Загрузок

19 Oct, 24 -

Арракис, Которого Мы Заслуживаем

19 Oct, 24 -

Часы На Кнопке Старт

19 Oct, 24 -

Geek Picnic: Ура, Это Случилось!

19 Oct, 24