Поэтому этот пост не о самой уязвимости, а о наблюдении за тем, как люди на нее реагируют. Но сначала несколько слов о «виновнике торжества».

Критичную уязвимость в популярном движке для ведения блогов WordPress обнаружили в сентябре финские специалисты компании со смешным названием.

Используя эту дыру, хакер может написать в качестве комментария к блогу специальный код, который будет выполняться в браузере администратора сайта при чтении комментариев.

Атака позволяет тайно перехватывать управление сайтом и делать разные неприятные вещи под администраторским доступом.

Вот как легко это выглядит на практике.

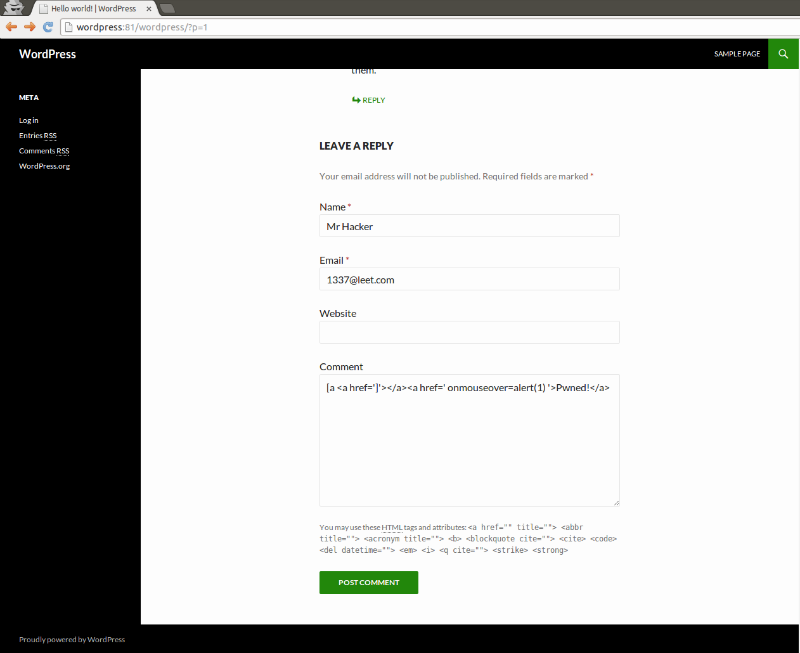

Заходим в блог на WordPress и вводим плохой комментарий:

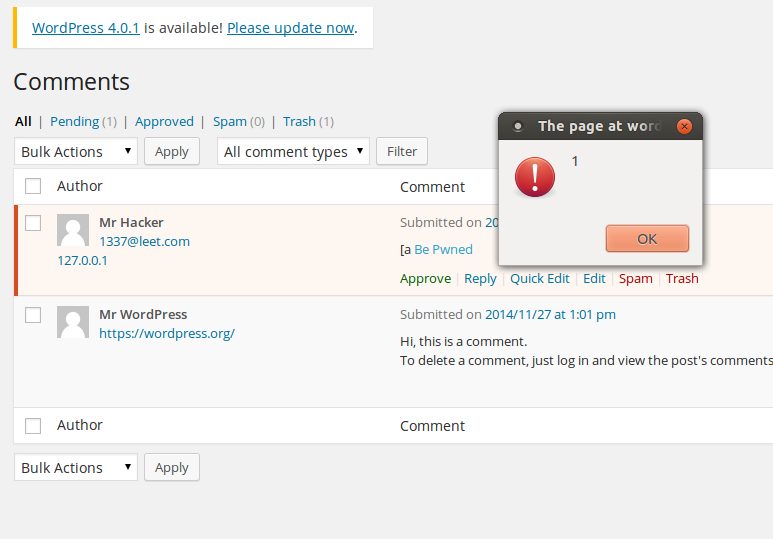

Далее мы видим, как специально созданный комментарий позволяет обойти проверку и провести XSS-атаку:

Захватив права администратора, злоумышленник может запустить свой код на сервере, где размещен атакуемый блог — то есть развивать атаку на более широком фронте.

Сейчас самое время вспомнить, что совсем недавно 800 тысяч кредитных карт был украден банковский троян, распространявшийся через сайты WordPress. Эта уязвимость затрагивает все версии WordPress начиная с 3.0 и выше.

Проблема решается обновлением движка до 4 версии, где такой проблемы нет. Ну а теперь о самой реакции.

Обнаружившие уязвимость финские эксперты по безопасности сообщили о ней производителю 26 сентября.

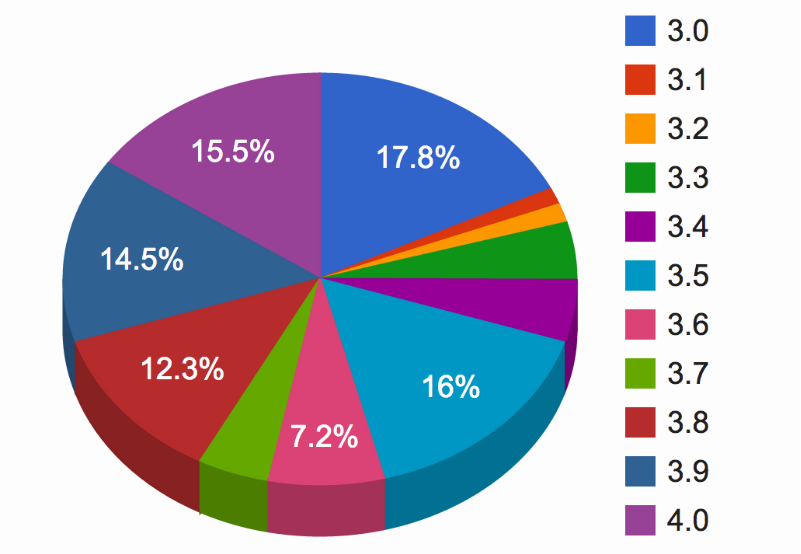

На момент написания статьи это через два месяца после открытия , обновились не более 16% пользователей WordPress (см.

диаграмму в заголовке поста).

Из чего финские эксперты делают вывод, что оставшиеся 84%, то есть несколько десятков миллионов пользователей этого движка по всему миру, остаются потенциальными жертвами.

В реальности жертв конечно будет меньше, потому что есть небольшое дополнительное условие для эксплуатации – нужна возможность комментировать посты или страницы (доступно по умолчанию без авторизации).

Однако нас здесь интересует время жизни уязвимости, и в данном случае это можно наблюдать в режиме реального времени — следите за статистикой обновлений WordPress. ты можешь здесь .

Хотя смысл этих цифр вы, наверное, уже поняли: пока не грянет гром, мужчина не перекрестится.

Мы также отслеживаем попытки злоумышленников воспользоваться этой уязвимостью в реальных условиях.

Для этой цели используется сеть обнаружения атак приложений на основе Брандмауэр приложений PT л.

Механизм обнаружения атак, основанный на анализе аномалий, в данном случае сработал идеально, и нам даже не пришлось добавлять сигнатуры.

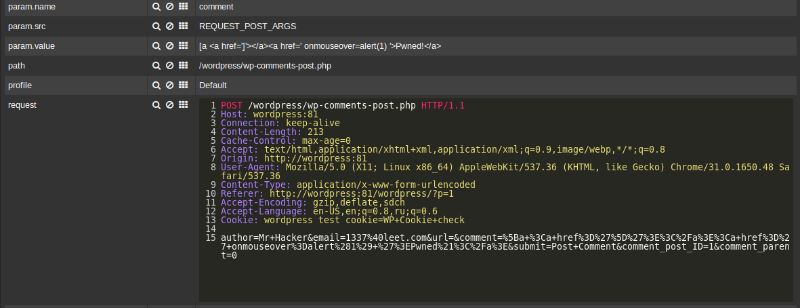

Другими словами, PT AF с самого начала обнаружил этот «0 день»:

На данный момент уже встречались попытки эксплуатации описанной уязвимости.

Распространенными их пока назвать нельзя — но если у вас старый WordPress, его все равно стоит обновить.

Теги: #wordpress #уязвимость #Брандмауэр приложений PT #информационная безопасность #информационная безопасность #wordpress

-

Почему Глюкометр Alphabet Не Сработал

19 Oct, 24 -

Набор Драйверов Для Гостей Windows Под Kvm

19 Oct, 24 -

Древовидная Структура Комментариев На Хабре

19 Oct, 24 -

Доставка Из Ru-Center

19 Oct, 24