Встретиться: Веста Матвеева — эксперт в области информационной безопасности Group-IB. Специализация: расследование киберпреступлений.

Известен: Веста регулярно участвует не только в расследованиях, но и в задержаниях, допросах и обысках членов хакерских группировок.

За 6 лет она провела десятки экспертиз – технических анализов происшествий в качестве криминалиста, после чего перешла в следственное управление Group-IB, успешно раскрыла несколько дел и продолжает работать в этом направлении.

Предыстория появления этого материала: Веста приехала в Университет Иннополис по приглашению преподавателей и студентов магистратуры Разработка безопасных систем и сетей в рамках курса «Киберпреступность и криминалистика» (Киберпреступность и компьютерная криминалистика).

Она прочитала лекцию о том, как глобализируется киберпреступность, какие тактики и инструменты используются для атак на финансовые и промышленные организации и какие методы киберкриминалистики используют для поиска злоумышленников.

Ребята из отдела по связям с общественностью Иннополиса встретились с Вестой и задали много вопросов.

Самое интересное, что мы включили это в этот материал в виде цитат. Моя работа – это не просто выбор в пользу работодателя, это скорее моральный выбор, соответствующий моим жизненным ценностям и образу жизни.

У нас есть глобальная цель — мы боремся с киберпреступностью, помогая предприятиям и отдельным пользователям, ставшим жертвами кибератаки, найти тех, кто стоит за ней, и привлечь злоумышленников к скамье подсудимых.

Мы работаем с такими инцидентами каждый день, знаем, как думает злоумышленник, какие методы он использует, какую тактику выбирает и какие инструменты использует для взлома.

Масштаб последствий атаки зависит от качества нашей работы.

Мы с коллегами много времени проводим на работе: исследуем, изучаем, изучаем, читаем, делимся опытом.

Постоянное самообучение, совершенствование инструментов и обновление знаний – единственный правильный путь.

для того, чтобы иметь возможность противостоять преступникам и расследовать даже самые сложные компьютерные преступления.

Криминалистика — это спринт, а расследование — это марафон.

Специалисты Лаборатории компьютерной криминалистики Group-IB занимаются реагированием на инциденты информационной безопасности, происходящие в режиме реального времени: им зачастую приходится быстро выезжать на место преступления, восстанавливать хронологию атаки, искать скомпрометированные данные.

Часто рабочий день не нормирован: в случае происшествия нельзя бросить все и пойти домой, потому что рабочее время закончилось.

У злоумышленников нет рабочего графика и выходных: простой с нашей стороны может оказаться фатальным для пострадавшей компании.

Схема работы в рамках оперативно-розыскной деятельности аналогична, например, когда мы участвуем в обыске, исследуя информацию дисков, образов, серверов с технической точки зрения.

Все подведено к концу: если нам нужно работать 24 часа, мы работаем 24 часа; если нам нужно работать несколько дней, то мы работаем несколько дней.

А в остальное время, когда нет необходимости «спасать» условный банк, мы проводим исследования данных, проводим обследования и работаем в обычном режиме, как все нормальные люди.

Ну или почти то же самое.

Проработав 6 лет в лаборатории компьютерной криминалистики Group-IB, мне захотелось попробовать свои силы в расследованиях.

Здесь другая специфика работы: больше аналитики, более масштабные задачи.

Цель расследования — выявить преступную группировку, стоящую за нападением, и ее инфраструктуру.

Из-за возможности анонимизации в Интернете компьютерные преступления быстро не расследуются.

Бывает, что мы задерживаемся, когда необходимо срочно оказать помощь пострадавшему.

Например, ребенок ушел из дома, и наши родители или правоохранительные органы просят нас проанализировать его активность в социальных сетях и на форумах, чтобы понять, с кем он общался, кто мог знать о побеге и предполагаемое место, где он может находиться.

момент. Другой пример: произошла мощная DDoS-атака на какой-то ресурс, связанный с электронной коммерцией.

Час простоя такого сайта может стоить компании сотни тысяч, а иногда и миллионы рублей.

От нас требуется быстро выявить источники атаки и заблокировать ее.

Расследование – длительный процесс.

Наиболее длительные дела обычно связаны с крупными преступными группировками, которые занимаются целенаправленными атаками, кражей денег через онлайн-банкинг или мобильные приложения финансовых учреждений.

Они уделяют большое внимание тому, как скрыть свою личность — используют несколько цепочек серверов для доступа к ресурсам, используют шифрование и постоянно переписывают программы для атак.

Таких людей по одному происшествию не найти.

Лишь в немногих случаях получается материал, с которым можно работать, но и тогда процесс поиска занимает много времени.

Чтобы понять, кто стоит за преступлением, обычно требуется около полугода (иногда и дольше), а для сбора доказательной базы для задержания и обыска требуется длительное время (обычно годы).

Задержание членов хакерской преступной группировки Cron — результат совместной работы МВД и Group-IB. Самое быстрое расследование длилось один день.

Нам сообщили, что злоумышленники получили доступ к серверам банка.

Мы зашли на сайт и несколько часов исследовали, пока не поняли, что в банке проводится тест на проникновение.

Такие тесты проводятся для оценки защиты инфраструктуры компании.

Руководство обычно знает о них, проверяя, как команда справится с ситуацией.

Тогда нетрудно было понять, что именно эта проверка и стала причиной обращения к нам.

Каждое расследование уникально.

Начиная от технических аспектов, когда мы пытаемся разобраться в используемых сервисах, выявить инструменты для оценки технического уровня злоумышленника, и заканчивая зацепками по IP-адресам, телефонам, почте, анализом социальных сетей, форумов, рекламы на публичных и скрытых площадках.

хакерские ресурсы в даркнете.

Не существует шаблона, который можно было бы использовать для решения дела.

Это всегда анализ большого количества источников информации.

Например, в инцидентах, связанных с использованием вредоносного ПО, нужно понимать, как оно работает, куда попадает, кто зарегистрировал эти серверы, кто и как распространял программы (зараженные устройства).

Основные подходы к нашей работе не меняются, но меняются инструменты и то, что мы изучаем.

Одни и те же данные в операционных системах меняются от версии к версии: структура, формат, подходы.

Например, если раньше все пользовались ICQ, переписка в которой хранилась в открытом виде и при проверке диска была доступна, то сейчас многие мессенджеры используют шифрование.

Это значительно затрудняет получение так называемых «цифровых доказательств».

Иногда в своей работе мы упираемся в стену, но, по моему опыту, в ней есть дверь.

Есть запросы, решение которых не очевидно в силу их технических особенностей.

Именно такие случаи не отпускают: приходишь домой и в свободное время ищешь выход из ситуации, думаешь, как распутать дело.

По моему опыту была экспертиза, в которой нужно было доказать, что злоумышленник действительно причастен к инциденту, ведь одного наличия вредоносной программы на компьютере недостаточно для возбуждения уголовного дела.

Этим пользуется защита подозреваемых, строя позицию по принципу: программа не работала на компьютере или подозреваемый не был к нему подключен во время происшествия.

В этом случае логи программы, предоставлявшей удаленный доступ, некоторое время хранились в зашифрованном виде на компьютере жертвы, а затем отправлялись на сервер злоумышленника и удалялись.

Мне потребовалось несколько дней, чтобы придумать, как решить проблему: восстановить логи программы до шифрования (фрагменты оперативной памяти) из свободной области файловой системы.

Мне повезло, что момент происшествия не был затерт. Это позволило мне доказать, что во время кражи средств злоумышленник подключался к компьютеру параллельно с жертвой.

«Хакер» — собирательный образ.

Когда речь идет о преступлениях, этот термин используют для простоты, но на самом деле так называют всех специалистов, умеющих обходить системы компьютерной безопасности.

Наиболее серьезные преступники в этой сфере делятся на несколько категорий: Финансово мотивированные хакеры.

Их цель – деньги.

Они крадут данные доступа к интернет-банку, данные платежных карт или атакуют серверы организаций, где осуществляются платежные операции; Проправительственные хакеры.

Эти люди ведут слежку в промышленных и финансовых организациях, часто остаются незамеченными и крадут документацию, корреспонденцию, секреты и технологии.

Считается, что за такими группами стоят государства: Lazarus Group, Equation Group, Black Energy, Fancy Bear. Известны случаи, когда такие группы осуществляли слежку на энергетических предприятиях, пытаясь получить доступ к средствам контроля оборудования.

В 2010 году Equation Group заразила компьютеры в Иране, чтобы предотвратить производство ядерного оружия.

Это был первый известный случай промышленной атаки, в ходе которой злоумышленники получили доступ к оборудованию Siemens, влияя на технологический процесс.

Energetic Bear и Black Energy — еще две группировки, работающие в зоне атак на промышленные объекты.

Последний создал инструмент «Индустройер», позволяющий контролировать протоколы, по которым общается оборудование, и отправлять им команды.

Их громким «достижением» стало отключение электричества на Украине, когда в некоторых регионах страны отключили электричество на 75 минут. Самая крупная сумма хищения в российском банке, в расследовании которого я участвовал как технический специалист, составила 700 миллионов рублей.

Во-первых, деньги идут на оплату всех частей преступной группы, обеспечение, поддержку услуг и инфраструктуры.

Остальные ключевые члены группы тратят деньги на обеспечение своей безопасности, а иногда и на предметы роскоши – автомобили, яхты, квартиры.

Лидер группы всегда осознает риски того, что он делает, знает, что его могут прийти и обыскать в любой момент, поэтому, думаю, у него нет чувства полной безопасности.

Сложности интересны.

Есть преступники, которые тщательно изучают техническую реализацию краж.

Они учитывают, как их будут искать, как работает механизм атаки, меняя способы проникновения.

Подобные случаи очень интересны специалистам.

Один инцидент произошел в банке, из которого были украдены деньги.

На первый взгляд обычно это так: получение доступа к АРМ КБР (АРМ клиента Банка России).

Эту схему использовали несколько группировок, начиная с 2013 года.

Особенность этого случая заключалась в том, что злоумышленники имели доступ к каждому компьютеру внутри организации, в том числе в филиалах.

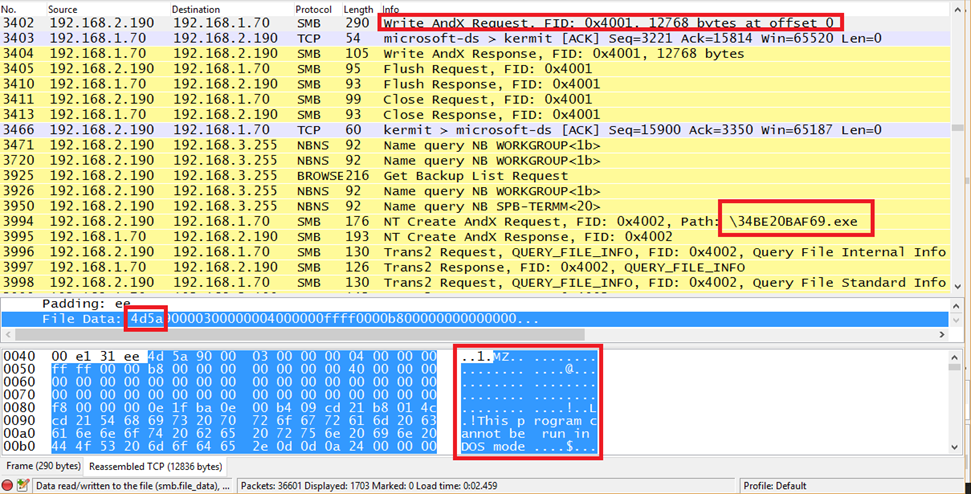

Для этого на одном компьютере в сети был запущен компьютерный червь, работавший исключительно в оперативной памяти компьютера.

То, что сейчас модно называть бесфайловым (бестелесная программа).

Другими словами, они создали внутри банка контролируемый ботнет. Пока хотя бы один зараженный компьютер включен, он будет заражать машины компании снова и снова.

Возник логичный вопрос: как почистить сеть? Попробовав технические методы, мы поняли, что лучшим решением в данной ситуации было одновременное выключение всех компьютеров во всех отделениях банка, на что банк согласился.

Таким образом, нам удалось очистить оперативную память; червя при запуске не было.

Это было уникальное по масштабу событие.

Обычно мы никогда не сможем отключить все серверы компании одновременно.

Фрагмент червя, передаваемый при заражении в сетевом трафике Все хакеры совершают ошибки.

Вам просто нужно дождаться этого момента.

Случай с группой Cobalt — самой агрессивной и успешной хакерской группировкой последних лет — я считаю одним из самых интересных за время своей работы.

Он начал действовать в России в 2016 году, атакуя банки и финансовые учреждения по всему миру и похищая огромные суммы денег.

По данным Европола, за весь период своей работы ей удалось вывести со счетов своих жертв около 1 миллиарда евро.

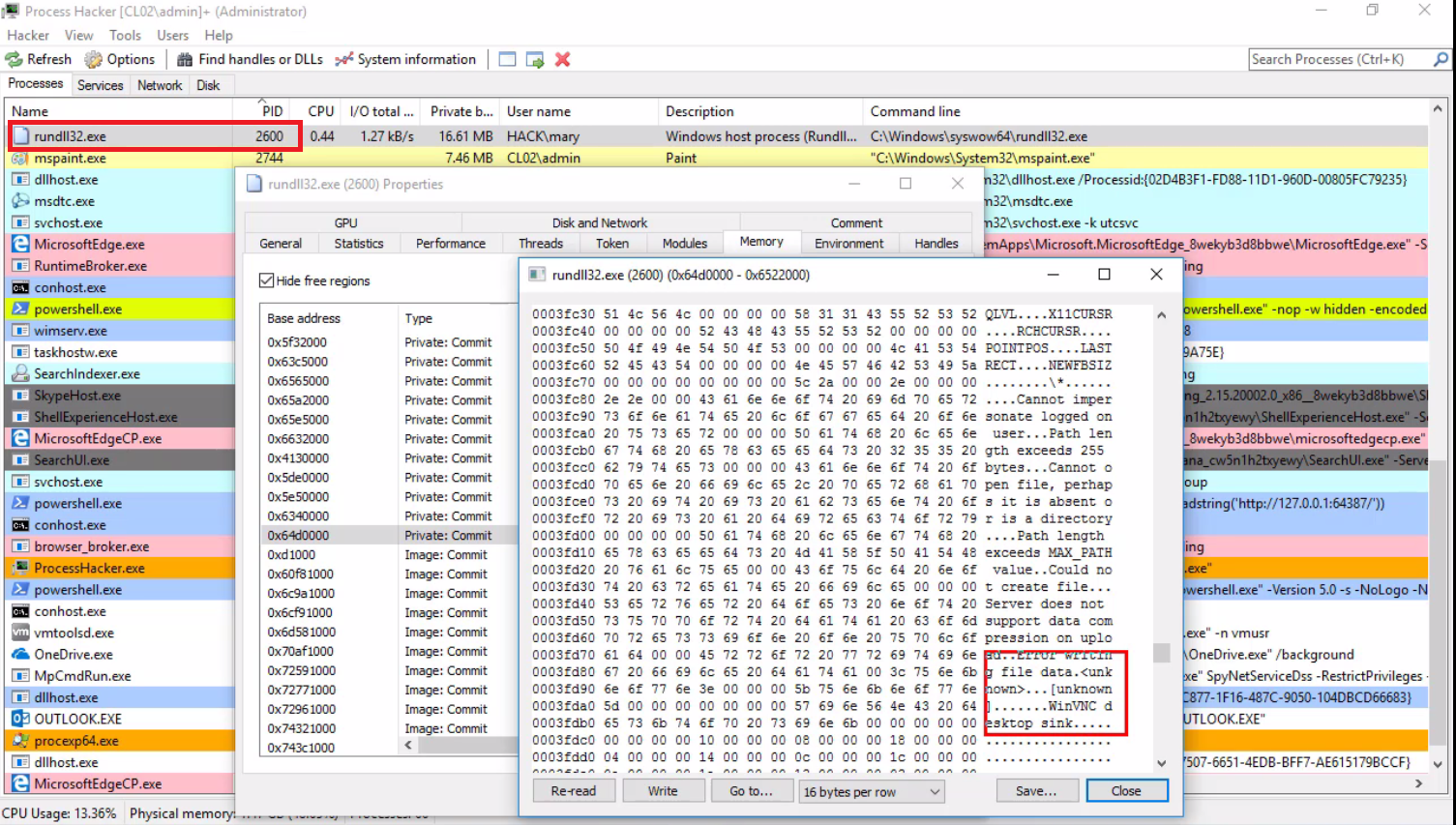

Кобальт — пример таргетированных (целевых) атак.

В своей работе они использовали полностью легальный инструмент для тестирования на проникновение Cobalt Strike. Интересной особенностью полезной нагрузки, которую установили злоумышленники при получении доступа к компьютеру в организации, стала возможность контролировать компьютеры в сети, даже те, которые не подключены к Интернету.

Это отличалось от других преступных группировок, с которыми мы столкнулись.

Cobalt постоянно меняла локации своих атак, тестировала новые инструменты и почти 2 года они были неуловимы для киберкриминалистов и правоохранительных органов.

Лидер «Кобальта» был арестован этой весной в испанском городе Аликанте.

Сейчас он ожидает суда.

Внедренный код полезной нагрузки, обеспечивающий доступ к VNC. При обысках и при задержании подозреваемого важна внезапность.

Хакеры часто технически подкованы, и, если их не застать врасплох, они могут активировать защиту данных на устройствах (например, шифрование), которую сложно обойти, или, наоборот, попытаться уничтожить данные.

Обычно задержание происходит рано, еще до того, как человек успел выйти из дома: в 6-7 утра или наоборот, когда он точно проснулся и включил компьютер – это зависит от специфики его работы.

Если в компании происходит обыск, то приезжает оперативная группа для открытия офиса.

Способы задержания зависят от правоохранительных органов: в бизнес-центрах иногда правоохранителям достаточно просто предъявить служебное удостоверение, чтобы пропустить в определенную компанию.

Задержание человека является более сложной процедурой, поскольку подозреваемого необходимо заставить открыть дверь, например, чтобы представиться курьером.

В некоторых случаях, чтобы избежать уничтожения данных, в квартиру проникают более радикально: с крыши по тросам, разбивая окна.

Только лидер хакерской группы знает всю схему готовящегося преступления.

В хакерских группах роли четко распределены и фрагментированы, поэтому киберпреступления от начала до конца совершаются более чем одним человеком.

Руководитель группы нанимает исполнителей для выполнения определенных задач: настройка сервера, написание и распространение программы, обеспечение защиты вредоносного ПО от антивирусов.

Такими людьми могут быть и обычные мальчики, которые интересуются информационными технологиями и иногда даже не подозревают, что участвуют в преступной группе.

Как правило, с человеком связывается аноним и предлагает деньги за определённую работу по принципу: «Можете ли вы настроить сервер? - Можно».

Скорее всего, организатор не расскажет исполнителю, для чего нужен этот сервер.

Другое дело, когда человек разрабатывает программу, которая перехватывает данные, и при этом знает, что ее можно использовать в мошеннических целях.

Иногда такие программы приобретаются у третьих лиц и автор не информируется о том, как их используют мошенники: для перехвата пароля к аккаунту ВКонтакте или данных банковской карты.

Та же история и с человеком, который «шифрует» антивирусную программу — он должен осознавать, что такие программы созданы не для легальных целей.

Лицо, распространяющее вредоносную программу, уже может быть привлечено к ответственности по статье 273 УК РФ.

В России требует совершенствования законодательство об уголовном преследовании лиц, совершивших киберпреступления.

Раньше за подобные правонарушения чаще всего назначали условные сроки, даже если хакеры похищали значительные суммы денег.

Это не пугало и не мотивировало людей бросать то, что они делали.

С 2014 года ситуация улучшилась, после того как члены группировки Carberp были приговорены к очень длительным срокам заключения.

Карьера в области киберкриминалистики или расследования компьютерных преступлений — это карьера самоучки.

Чтобы получить работу в области компьютерной криминалистики, человек должен иметь техническое образование.

Я закончил МИФИ, факультет информационной безопасности, когда в России еще не преподавали криминологию.

Нас научили основам системного администрирования, защите периметра, инструментам безопасности и тому, как они работают. Мы также изучали языки программирования, принципы работы вредоносных программ и способы преодоления защитных механизмов операционных систем.

Человек с техническим опытом, который понимает, как работают операционные системы, как строится сеть и как данные передаются, крадут и защищаются, будет иметь достаточно знаний, чтобы получить работу в области компьютерной криминалистики.

При условии, что он глубоко вникает в специфику местности.

В нашей компании есть примеры, когда люди приходили без технического образования — им было сложнее, потому что сначала нужно было освоить базовые знания.

Тем, кто интересуется криминалистикой, я рекомендую прочитать «Криминалистический анализ файловых систем» (Брайан Кэрриер) — базовую книгу о работе файловых систем, что важно для этой области.

«Сетевая криминалистика» (Шерри Давидофф) и «Искусство криминалистики памяти» (Майкл Хейл Лай) — еще две книги, которые должен изучить каждый уважающий себя криминалист, чтобы участвовать в расследовании современных киберпреступлений.

Для исследования мобильных устройств могу порекомендовать Practice Mobile Forensics (Олег Скулкин).

Чтобы понять, что происходит в криминалистике, нужно читать тематические статьи и блоги об успешных случаях и личном опыте.

Но рассчитывать на то, что секреты поимки хакеров будут опубликованы в Интернете, не приходится – эти дела классифицируются как часть уголовных дел.

А о том, как люди анализируют данные, можно прочитать на международных и российских ресурсах: блоге SANS Institute (есть еще курс по криминологии, они издают книги и пишут статьи), ForensicFocus и Хабр.

Но самое интересное в моей работе — это решение «загадки»: придумывать инновационные способы и нестандартно мыслить, чтобы найти бреши в уловках злоумышленников.

Теги: #информационная безопасность #вирусы #хакеры #компьютерная криминалистика #расследования #Группа-ИБ #Группа-ИБ #компьютерные преступления #веста Матвеева

-

Игроделов О Субтитрах: Теория И Практика

19 Oct, 24 -

Советы По Именованию Ресурсов В Android

19 Oct, 24 -

Должен Ли Быть Новый Географический Домен?

19 Oct, 24 -

Lenovo Thinkpad T60: На Заметку Владельцу

19 Oct, 24 -

Проблема Эйнштейна

19 Oct, 24