В последних нескольких постах нашего блога мы говорили о уязвимости сетей мобильной связи , а также о возможность прослушивания телефонных разговоров на основе таких уязвимостей.

При этом читатели в комментариях не раз выражали сомнение в том, что можно так легко проникнуть во внутреннюю технологическую сеть оператора.

Однако недавний пример трояна Regin показывает, что это не только возможно, но и делается систематически на протяжении многих лет. Сообщения об этом троянце недавно были опубликованы компанией Symantec ( в воскресенье ) и Лаборатория Касперского ( в понедельник ).

Они отличаются некоторыми деталями, но общая картина такова: троянец является очень серьезной разработкой и хорошо скрыт, скорее всего, он создан на государственном уровне (Symantec прямо говорит о Западное разведывательное агентство ), ее основная цель – шпионаж, а основными объектами атаки были операторы связи, через которых этот шпионаж осуществлялся.

Согласно отчету Symantec, троянец Regin действует скрытно с 2008 года.

При этом установка шпионского ПО осуществляется в четыре этапа, следы его присутствия тщательно уничтожаются, поэтому на данный момент даже сложно сказать, как именно осуществлялась атака.

начинается – возможно, через зараженные сайты или через мессенджеры.

После установки Regin может перехватывать трафик и логи, делать скриншоты, записывать клики и движения мыши, читать удаленные файлы — в общем, полный шпионский набор.

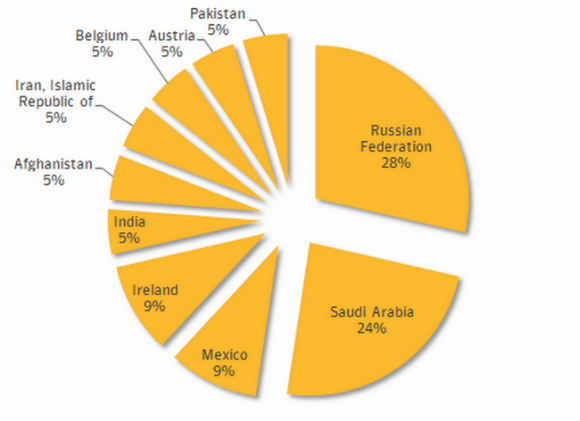

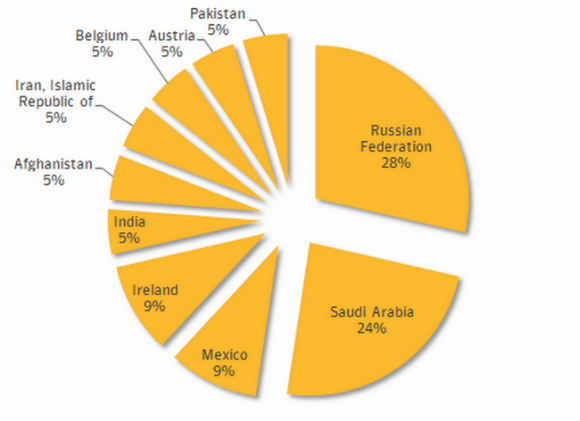

Эксперты Symantec обнаружили большинство жертв этого трояна в России (28%) и Саудовской Аравии (24%), затем следуют Мексика и Ирландия (9%), затем Индия, Иран, Пакистан, Афганистан, Бельгия и Австрия (5%).

.

«Лаборатория Касперского» предоставляет более обширную географию — следы трояна были обнаружены в 14 странах, к предыдущему списку добавились Германия, Бразилия, Индонезия, Малайзия, Сирия, Алжир, а также безобидные тихоокеанские острова Фиджи и Кирибати.

При этом ни Symantec, ни LC прямо не говорят, кто мог разработать подобный троян.

Но они подчеркивают, что столь серьезная разработка, занявшая месяцы, а то и годы, скорее всего, велась «на государственном уровне».

Однако в отчетах есть и дополнительные намеки.

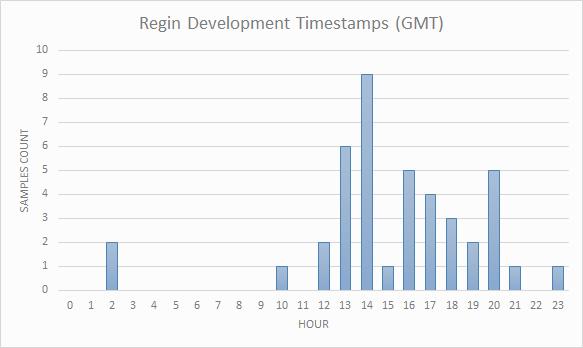

Например, «Лаборатория Касперского» предоставляет статистику по временным меткам (отметкам о времени обновления кода вредоносной программы во время разработки).

На основании полученной статистики можно сделать вывод, что авторы трояна работают полный рабочий день в офисе.

И даже с обеденным перерывом:

По статистике Symantec, 28% жертв троянов — телекоммуникационные компании, 48% — частные лица и малый бизнес.

Остальные зараженные — государственные, энергетические, финансовые и исследовательские компании.

В «Лаборатории Касперского» уточняют, что среди «физических лиц» троянский шпион особенно интересовался персонажами, которые занимаются математическими или криптографическими исследованиями.

В качестве наиболее интересного случая эксперты "ЛК" также отмечают атаку на крупного GSM-оператора.

Они нашли лог, согласно которому злоумышленники с помощью Regin получили доступ к контроллеру базовой станции (Base Station Controller) и смогли изменить настройки, а также выполнить различные команды управления.

Лог датирован 2008 годом, но это не означает, что вирус перестал работать.

Просто с тех пор злоумышленники смогли усовершенствовать технику «заметания следов» и перестали оставлять подобные логи.

Таким образом, мы возвращаемся к тому, с чего начался этот пост: попасть во внутреннюю сеть оператора не так уж и сложно.

Например, потому, что компоненты сотовой сети, в том числе упомянутые выше базовые станции, построены по модульному принципу – новые программные элементы управления накатываются поверх существующего программного обеспечения, которое не обновляется.

В результате система не только сохраняет все свои уязвимости, но и приобретает новые.

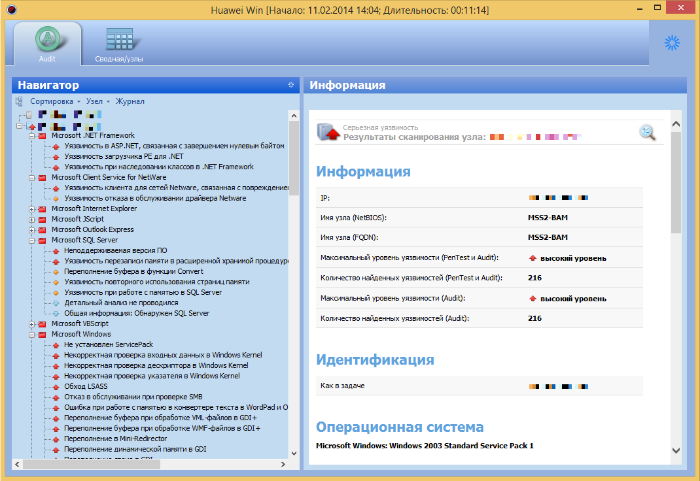

В частности, у некоторых операторов большое количество критически важных систем, в том числе OSS, работает на устаревшей и непропатченной MS Windows. Подробнее о подобных проблемах безопасности мы говорили в докладе «Пять кошмаров для телекоммуникаций» на PHDays III ( слайды , видео ).

И здесь мы приведем лишь один наглядный пример такой «находки» — это был один из аудитов безопасности, проведенных экспертами Positive Technologies:

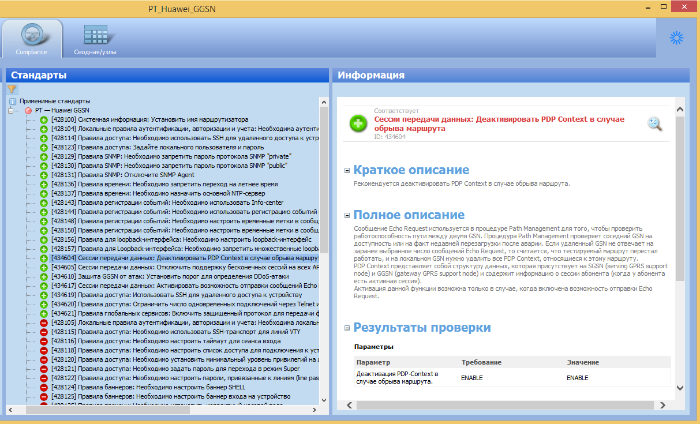

Уязвимости могут присутствовать не только в операционной системе, но и в телекоммуникационном оборудовании, правильная настройка которого очень важна.

Кстати, для конспирологов еще одна интересная деталь из отчета Symantec. В пользовательском модуле троянца Regin был обнаружен пакетный файл, обладающий следующим функционалом: Skip Russian or English Microsoft files when scanning

— то есть шпионскую программу почему-то не интересуют файлы на русском и английском языках.

В связи с этим некоторые эксперты предполагают, что основной целью этого трояна является не Россия, а другие страны – арабские страны.

Однако идея спорная.

Ведь речь идет лишь об одной из конфигураций трояна, попавших в Symantec. Как отмечают сами исследователи, это шпионское программное обеспечение предоставляет широкие возможности по адаптации под конкретного «клиента».

Теги: #Троян #regin #наблюдение #информационная безопасность #информационная безопасность #Разработка веб-сайтов #Разработка систем связи

-

Gt03B Gps — Что Внутри

19 Oct, 24 -

Зоклок 1.1.0

19 Oct, 24 -

Пилотный Выпуск Подкаста Appleinsider

19 Oct, 24 -

Теперь По Нажатию — Подсказки И Показы

19 Oct, 24