Другой мир раскрыта киберугроза эксперты «Лаборатории Касперского».

На этот раз речь идет о целенаправленной атаке, а точнее о разветвленной сети кибершпионажа против дипломатических и государственных учреждений, научно-исследовательских институтов, промышленных компаний и военных ведомств разных стран.

Этому событию предшествовало расследование «Красного Октября», которое началось в октябре 2012 года, когда по запросу одного из наших партнеров мы проанализировали атаку и вредоносные модули неизвестного на тот момент вредоносного кода.

Это помогло нам определить истинный размер кампании, которая, как оказалось, охватила около 20 стран мира.

В ходе расследования было выявлено использование как минимум четырех различных эксплойтов для уже известных уязвимостей: CVE-2009-3129 (MS Excel), CVE-2010-3333 (MS Word) и CVE-2012-0158 (MS Word), CVE-2011- 3544 (Ява).

Эксплойты используются в документах, отправляемых во время целевых фишинговых атак.

После открытия такого файла загружается основной модуль вредоносного кода, который выступает «точкой входа» в систему и позволяет загружать дополнительные модули для следующих этапов атаки.

На сегодняшний день мы выявили около 1000 вредоносных файлов, принадлежащих 30 различным группам модулей.

Все они были созданы в период с 2007 по начало 2013 года, а самые последние датированы 8 января 2013 года.

Теперь наши антивирусные продукты, в том числе мобильные для Windows, обнаруживают файлы этой вредоносной программы с сигнатурами типа Backdoor.Win32.Sputnik. И такие эксплойты, как Trojan-Dropper.MSWord.Agent.ga, Exploit.MSWord.CVE-2010-3333.bw, Exploit.Win32.CVE-2012-0158.j и Exploit.Java.CVE-2011-3544.l в эвристический способ.

«Историческое обнаружение» — технология, которая позволяет обнаруживать множество вредоносных файлов с одной сигнатурой, включая ранее неизвестные модификации вредоносного ПО, одновременно позволяя повысить качество обнаружения и уменьшить размер антивирусных баз.

Остается чрезвычайно интересный вопрос: был ли обнаружен этот вредоносный код до октября? Как показывают данные Kaspersky Security Network (КСН) , часть вредоносных файлов Red October уже блокировалась нашими продуктами, до октября 2012 года.

Компоненты (dll, exe) блокировались подписями, которые мы применяли к файлам, полученным из наших стандартных источников (КСН, вирусные коллекции, почта и т.д.) .

Вердикты назывались, например: Trojan.Win32.Monzat.ac, Trojan.Win32.Genome.afykf, Trojan.Win32.Agent2.fhqq, Net-Worm.Win32.Kolab.baih. Анализ атаки позволил систематизировать имеющиеся знания, собрать недостающую информацию, а также объединить существующие и новые экземпляры вредоносных файлов под одним названием: Backdoor.Win32.Sputnik. Эксплойты, использованные для заражения, были заблокированы технологией автоматического предотвращения эксплойтов (AEP) под названием PDM:Exploit.Win32.Generic, которое является общим для всех типов эксплойтов, если только они не были специально идентифицированы нашими аналитиками.

Прототип технологии AEP реализован в Kaspersky Internet Security 2012 и Kaspersky Endpoint Security 8, а полная версия включена в Kaspersky Internet Security 2013 и Kaspersky Endpoint Security 10. Чтобы понять, как система автоматического предотвращения эксплойтов обнаруживает эти угрозы, давайте посмотрим, как работает эта технология.

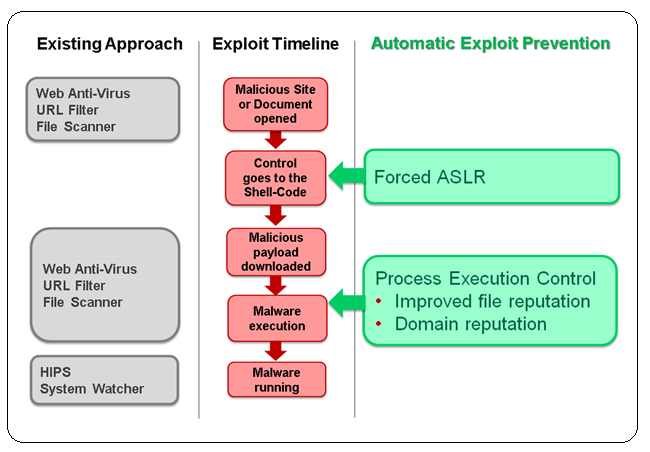

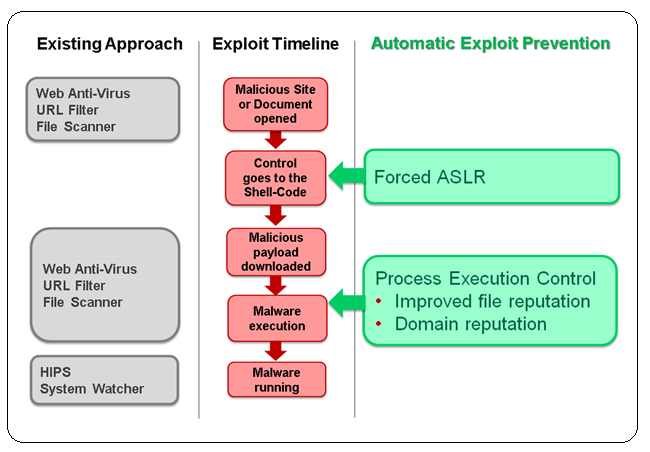

Технология автоматического предотвращения эксплойтов

Автоматическое предотвращение эксплойтов (AEP) — это комплексный набор технологий, которые предотвращают запуск эксплойтов, использующих уязвимости в различных программах и операционной системе.AEP также предотвращает развитие вредоносного поведения, если эксплойт работает. Технология основана на анализе поведения эксплойтов, а также информации о приложениях, которые чаще всего подвергаются атакам злоумышленников, таких как Adobe Acrobat, Java, компоненты Windows, Internet Explorer и другие.

За такими программами устанавливается особый контроль – как только одна из них пытается запустить подозрительный программный код, процедура прерывается и начинается проверка.

Рис.

1 Как работает технология автоматического предотвращения эксплойтов Довольно часто эксплойты предварительно загружают файлы перед непосредственным заражением системы.

AEP отслеживает программы, обращающиеся к сети, и анализирует источник файлов.

Технология также позволяет отличать файлы, созданные при участии пользователя, от новых, несанкционированных.

Соответственно, будет заблокирована и попытка запуска файла, скачанного из подозрительного источника и без ведома пользователя.

Другой метод, используемый в AEP, основан на технологии рандомизации адресного пространства (ASLR).

Поддержка этой технологии встроена в операционную систему Windows (начиная с Vista) и обеспечивает случайное расположение ключевых данных (например, системных библиотек) в адресном пространстве, что значительно усложняет злоумышленникам эксплуатацию тех или иных уязвимостей.

Технология предлагает пользователю функцию Forced Address Space Layout Randomization, которая выполняет те же операции и способна работать в тех случаях, когда подобная система в Windows бессильна.

В частности, Forced ASLR может работать в Windows XP. Поставщиком информации о событиях, происходящих на компьютере пользователя для AEP, является компонент Системный наблюдатель , входящий в состав KAV, KIS, Pure, Endpoint 10. System Watcher в реальном времени анализирует действия всех программ и системных служб, установленных на компьютере, и в случае подозрительной активности блокирует их выполнение.

Делает это на основе так называемых шаблонов BSS (Behavior Stream Signatures) — моделей вредоносного поведения, которые можно использовать для идентификации неизвестного экземпляра вредоносного кода.

Рис.

2 Обнаружение эксплойтов с помощью технологии автоматического предотвращения эксплойтов Поведенческий подход к защите чрезвычайно эффективен против часто меняющихся вредоносных программ.

Если что-то не удается обнаружить методами статического обнаружения или облачными технологиями, вредоносное ПО будет обнаружено технологиями поведенческого анализа, даже если это ранее неизвестный эксплойт, использующий уязвимость нулевого дня.

Именно такой подход позволил заблокировать эксплойты, которые впоследствии оказались частью атаки Red October.

Технология борьбы с уязвимостями нулевого дня

Информация о друг Громкий инцидент, на этот раз связанный с использованием уязвимости 0-day CVE 2013-0422 в версиях 1.7 и 10 Java-приложения, стал достоянием общественности 10 января 2013 года из публикации Отключить плагин Java сейчас .Используя эту уязвимость, злоумышленники могут запустить на атакуемом компьютере произвольный программный код. Кампания по распространению эксплойта для этой уязвимости огромна.

При клике на рекламные баннеры, которые в большом количестве размещены в разных странах на легальных сайтах, например, новостных сайтах, сайтах погоды или сайтах с контентом для взрослых, посетители попадают на веб-ресурс, содержащий эксплойты одного из самых популярных наборов эксплойтов.

Черная дыра , включая этот Java 0-day. Согласно статистике, опубликованной владельцами Blackhole, эффективность этого эксплойта составляет более 83%.

Рис.

3 Ээффективность эксплуатации 0 день Java Подразделение по борьбе с киберугрозами Министерства внутренней безопасности США рекомендует пользователям отключить надстройку Java в своих веб-браузерах для защиты от атак злоумышленников, которые используют ранее неизвестную уязвимость в программной платформе Java. Как обстоят дела с защитой от этого эксплойта? Согласно статистике Kaspersky Security Network, проникновение этого эксплойта на компьютер пользователя было заблокировано продуктами «Лаборатории Касперского», а именно технологией AEP, еще до того, как инцидент стал достоянием общественности.

Блокировка осуществлялась с помощью поведенческого анализа, т.е.

проактивно.

Рис.

4 Данные КСН об активации технологии АЭП Впервые этот эксплойт был обнаружен технологией AEP в начале декабря, т.е.

пользователи наших продуктов были защищены еще до того, как его начали активно использовать вирусописатели.

Результаты независимых испытаний

Большинство независимых испытательных лабораторий сегодня тестируют три ключевых параметра антивирусной защиты: качество обнаружения вредоносного кода, ложные срабатывания и производительность.Лишь немногие из них тестируют более специализированные области, включая качество обнаружения эксплойтов.

Одно из таких испытаний было проведено MRG в 2012 году.

Методика тестирования заключалась в использовании Metasploit Framework и предоставляемого им набора эксплойтов, основанных на уязвимостях, для которых на тот момент не было патча от официального вендора.

Система считалась безопасной, если инициализация ее полезной нагрузки была заблокирована во время запуска эксплойта.

Рис.

5 результатов теста МРГ Результаты теста продемонстрировать преимущество продуктов «Лаборатории Касперского» в качестве защиты от различных типов эксплойтов.

Заключение

Сегодня эксплойты являются наиболее распространенным способом проникновения вредоносного кода на компьютер пользователя.Они используются как в целевых атаках, таких как Red October, так и при массовых заражениях через наборы эксплойтов, таких как Blackhole. Чтобы обеспечить надежную защиту пользователей, производители продуктов для обеспечения безопасности конечных точек должны уделять особое внимание борьбе с этим типом угроз.

Традиционных методов на основе сигнатур недостаточно, поскольку они могут блокировать только известные эксплойты.

Поэтому наиболее эффективным методом защиты является технология, основанная на поведенческом анализе.

«Лаборатория Касперского» имеет набор технологий защиты от эксплойтов под названием «Automatic Exploit Prevention» (AEP), он реализован в продуктах KAV, KIS, Pure, Endpoint. AEP блокирует выполнение эксплойтов, использующих уязвимости в различных программах и операционной системе.

AEP также предотвращает развитие вредоносного поведения, если эксплойт работает. Успешная блокировка вредоносного кода, используемого в Red October, эксплоитах 0-day для Java, а также результаты независимых тестов доказывают, что AEP действительно эффективен в борьбе с неизвестными уязвимостями, в том числе с уязвимостями 0-day. При этом мы считаем, что не существует единой технологии, способной защитить пользователя от всех типов угроз.

И последние проценты в обороне самые тяжелые.

Поэтому мы, как компания, движимая технологическим развитием, продолжаем бороться за последний процент в защите пользователей и регулярно выпускаем новые технологии, такие как Белый список , Контроль приложений , Запретить по умолчанию , Безопасные деньги .

Это позволяет продуктам «Лаборатории Касперского» обеспечивать надежную и комплексную защиту от компьютерных угроз, в том числе новых и ранее неизвестных.

Результаты тестирования этих технологий также можно найти.

• Тестирование технологии белого списка компанией , организованный West Coast Labs • Сравнительная степень Тест технологии Контроля приложений , организованный West Coast Labs • Сравнительная степень Тест технологии «Безопасные деньги» , организованный Matousec.com Теги: #информационная безопасность #вирусы #Касперский #Лаборатория Касперского #эксплойт #антивирусы #лаборатория Касперского #касперского #эпидемия #красный октябрь #красный октябрь

-

Ловит Рыбу

19 Oct, 24 -

Прямая Трансляция Запуска Visual Studio 2017

19 Oct, 24 -

Платное Телевидение Объединится Со «Стримом»

19 Oct, 24 -

Социальная Сеть: Поиск Предмета Исследования

19 Oct, 24