Введение В 2003 году хакеру, известному как «HD Moore», пришла в голову идея разработать инструмент для быстрого написания эксплойтов.

Так родился известный во всех кругах проект Metasploit. Первая версия фреймворка была написана на Perl и содержала псевдографический интерфейс, основанный на библиотеке проклятий.

К 2007 году разработчики объединились, основав ООО «Метасплоит»; при этом проект был полностью переписан на Ruby и частично на C, Python и ассемблере.

В октябре 2009 года проект Metasploit был приобретен Rapid7 с условием, что HD Moore останется техническим директором фреймворка, на что Rapid7 согласился.

На сегодняшний день Metasploit — одна из самых популярных программ, имеющая самую большую базу эксплойтов, шеллкодов и кучу разнообразной документации, что не может не радовать.

Metasploit позволяет моделировать сетевую атаку и выявлять уязвимости системы, проверять эффективность IDS/IPS или разрабатывать новые эксплойты, создавая подробный отчет. Люди даже успели прозвать его «швейцарским армейским ножом хакера».

Благодаря переписанию кода фреймворка, преимущественно на Ruby, он остаётся кроссплатформенным, то есть не привязан конкретно к какой-либо ОС.

HD Moore однажды продемонстрировал запуск Msfconsole на часах с прошивкой Linux. Сегодня Metasploit содержится в нескольких дистрибутивах Linux: - Кали Линукс ( Кали.

орг ); -Откат Linux ( backtrack-linux.org (поддержка прекращена)); — Пенту ( pentoo.ch ); —БлэкАрч www.blackarch.org ); — Задний ящик ( backbox.org ).

С момента приобретения Framework многое изменилось.

Например, появились версии PRO и Community, а в 2010 году — более упрощенная версия для «низкоквалифицированных» пользователей — Metasploit Express. Инструмент имеет несколько конфигураций: 1) Командная оболочка (msfconsole); 2) Веб-интерфейс (Metasploit Community, PRO и Express); 3) Графическая оболочка (Армитаж, и более продвинутая версия - Кобальт страйк).

Рамки: практика

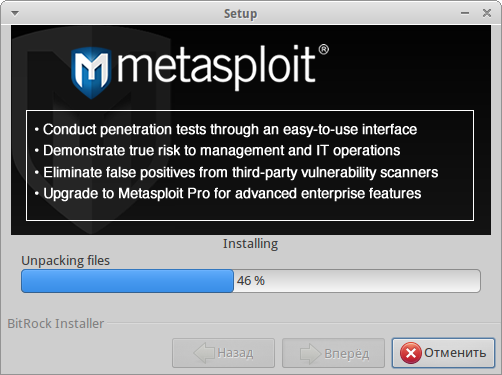

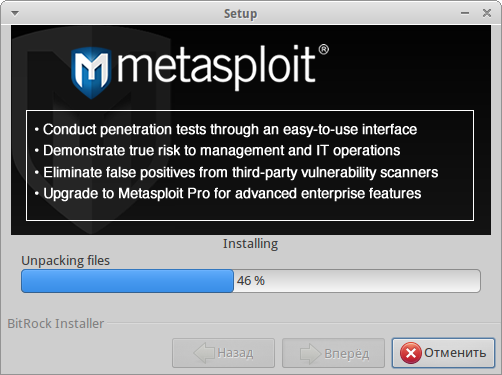

Если у вас еще нет Metasploit, не проблема, вы можете скачать его на официальном сайте.Стоит отметить, что msf корректно работает только с базой данных PostgreSQL. После того, как мы скачали пакет, открываем консоль и запускаем следующее: 1) cd Download/ (перейти в каталог загрузки); 2) chmod +X Metasploit-latest-linux-installer.run (даем разрешение на запуск); 3) sudo .

/metasploit-latest-linux-installer.run (запустите графическую установку).

(Более подробную документацию по установке можно найти на сайте Metasploit).

В качестве краткого описания давайте познакомимся с основными понятиями, а также рассмотрим некоторые команды MSF. Эксплойт — фрагмент кода, который использует уязвимость в программном обеспечении или ОС для атаки на систему.

Модуль — Модуль, автоматизирующий процесс любой атаки.

Шеллкод — Шеллкод. Используется в качестве полезной нагрузки эксплойта, обеспечивающей доступ к командной оболочке ОС.

Payload — Полезная, или смысловая нагрузка.

Это код, который выполняется после успешной атаки.

В MSF есть много типов нагрузки.

«Стагер» — груз, разделенный на части.

При установлении соединения оболочка загружается полностью.

«Обратная оболочка» — выполнялось обратное соединение.

«Meterpreter» — Пожалуй, одна из популярных, если не самая популярная оболочка.

Имеет кучу возможностей: миграция в процессы; XOR-шифрование для обхода IDS и антивирусов; два типа внедрения dll и т. д. Вы также можете выбрать загрузку «metsvc», которая загрузит и зарегистрируетmeterpreter как службу.

Подробнее оmeterpreter вы можете прочитать в статьях, ссылки на которые будут в конце статьи.

Давайте закончим наш краткий обзор Meterpreter и перейдем к консоли MSF. использовать — Выбор эксплойта поиск - Поиск.

Команда поиска более расширена; если вы забыли точное имя или путь к эксплойту, он может отобразить всю доступную информацию показать варианты — Просмотр опций для настройки.

После выбора эксплойта вы увидите, какие опции доступны для настройки.

показать полезную нагрузку — Просмотр полезной нагрузки.

Msf содержит множество полезных данных; с помощью этой команды вы также можете увидеть рекомендуемые нагрузки для конкретного эксплойта или ОС.

Информация - Просмотр подробной информации о полезной нагрузке (информация имя_полезной нагрузки) набор — Настройка параметров.

Команда set устанавливает желаемые параметры, такие как RHOST (удаленный) и LHOST (локальный), или полезную нагрузку.

(установите ПОЛЕЗНУЮ НАГРУЗКУ windows/shell/reverse_tcp) проверять — Проверка хоста на уязвимость эксплуатировать — Запуск эксплойта.

Когда цель выбрана и все возможное настроено, остается только финальный этап — команда эксплойта.

Также стоит отметить малоизвестную, но полезную особенность msf — возможность создания скриптов ресурсов.

Сам скрипт ресурса представляет собой текстовый файл, содержащий последовательность команд, которые необходимо выполнить; он также позволяет выполнять код Ruby. Эти файлы очень удобны и позволяют практически полностью автоматизировать и без того простой процесс тестирования.

Например, это может быть полезно для автоматического запуска сервера или очистки «мусора».

Заключение

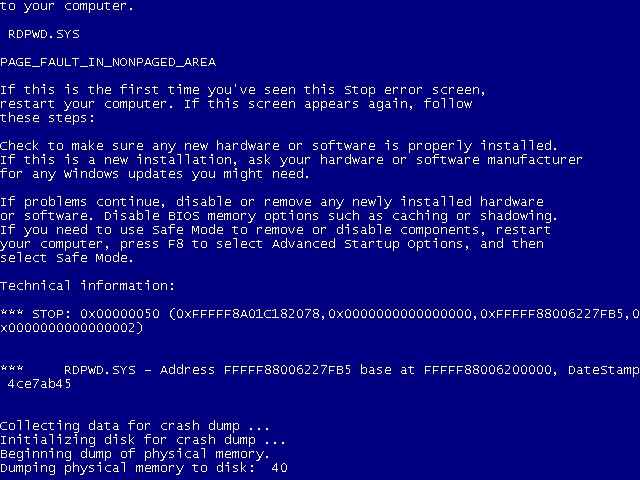

Уязвимость в протоколе RDP позволяет выполнять код в удаленной системе.

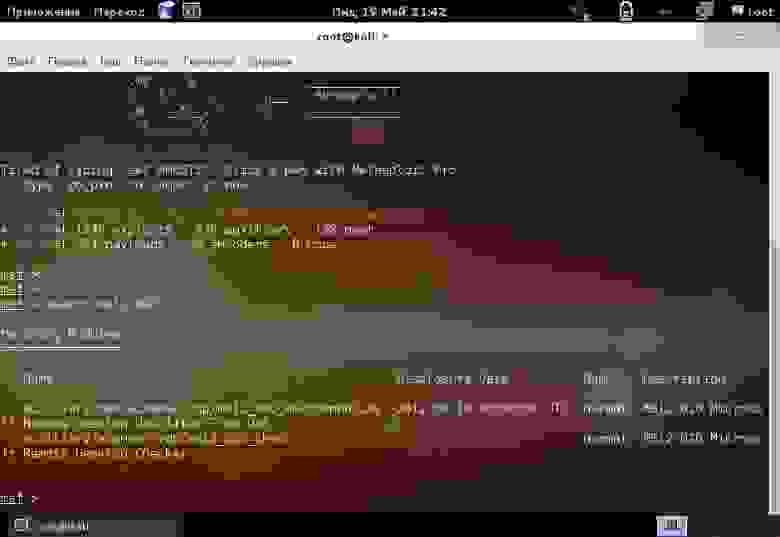

Давайте рассмотрим эксплойт ms12_020, который приводит к BSOD.

Эксплойт находится по адресу вспомогательный/dos/windows/rdp/ms12_020_maxchennelids:

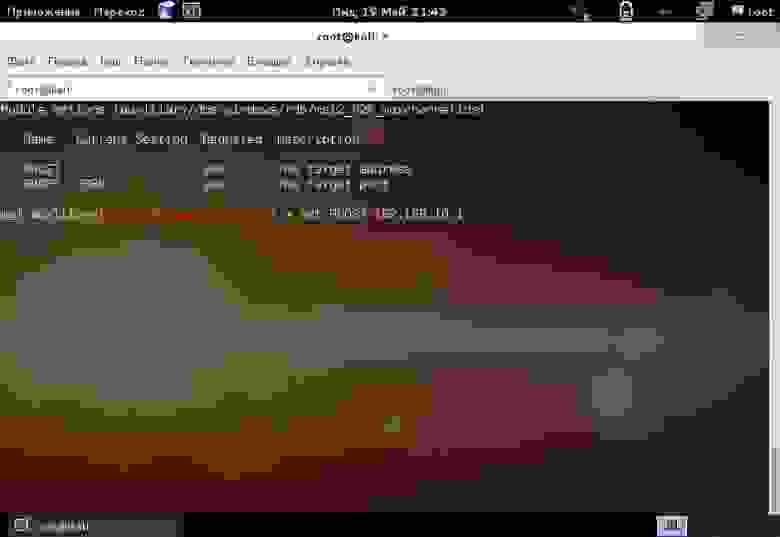

Выбрав спред, приступим к его настройке.

Достаточно указать удаленный хост:

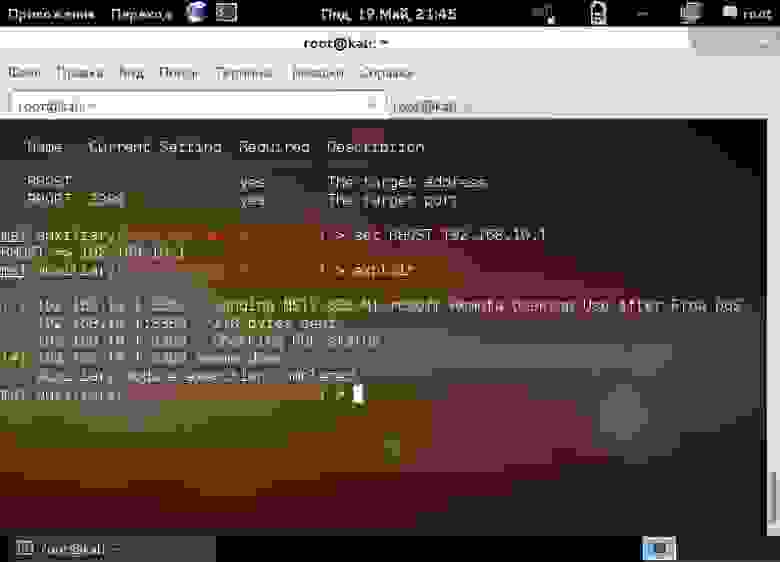

Как мы видим на скриншоте выше, сессия установлена.

Правильно выполненный эксплойт приводит к аналогичной картине:

По умолчанию в текущих версиях Windows протокол RDP не включен.

Поэтому сначала вам следует включить его

Ссылки

www.metasploit.com — Официальный сайт Metasploit www.offensive-security.com/metasploit-unleashed/Main_Page — Официальная документация по метасплоиту www.rapid7.com/products/metasploit/editions-and-features.jsp — Сравнение версий метасплоита www.exploit-db.com — Самая большая база публичных эксплойтов в Интернете.www.offensive-security.com/metasploit-unleashed/Meterpreter_Basics — Документация Meterpreter github.com/darkoperator/MSF-Installer — Скрипт автоматической установки Metasploit Community.rapid7.com/docs/DOC-2100 — Детальная установка метасплоита (linux) Оригинал: Пентест Журнал Журнал .

Теги: #пентест #Kali Linux #Metasploit Framework #HD Мур #информационная безопасность #тестирование ИТ-систем

-

Медленный Компьютер?

19 Oct, 24 -

Флешка 0.0

19 Oct, 24 -

Про М И Про В И Может Быть Про С

19 Oct, 24 -

Частотный Словарь Запрещенных Сайтов

19 Oct, 24