Друзья, вот стенограмма доклада Елены Клочковой с Встреча на Авито о безопасности.

Привет! Меня зовут Елена Клочкова, я работаю в команде Безопасности приложений.

Два года назад, когда я пришел в отдел безопасности Тинькофф, было заметно, насколько интенсивно компания разрабатывает продукты.

Количество команд разработчиков пропорционально увеличилось: проекты «Тинькофф Инвестиции», «Путешествия» и «Страхование» нанимали все больше специалистов.

Более того, эти проекты связаны с деньгами и важными пользовательскими данными.

Процессов управления безопасностью еще не было, потому что наше подразделение существовало на тот момент всего полгода и состояло из трех человек.

При этом кое-что нам уже удалось сделать: о нас знали тимлиды, был план по внедрению SDLC. Разработчики знали, что теперь каждый выпускаемый продукт должен пройти аудит безопасности.

Мы выбрали SAST и DAST, провели три или четыре ручных аудита и установили связь с внешними исследователями через программу Bug Bounty.

Проблемы

В то же время у нас были проблемы.Вот лишь некоторые из них:

- Не все команды знали о нас.

- Мы не успевали успевать за всеми изменениями в приложениях из-за высоких темпов разработки продукта.

Очевидно, нам нужно было рассказать о команде AppSec как можно большему количеству продуктовых команд. Для достижения этой цели мы уделяем приоритетное внимание разработке продуктов, защищенных дизайном, с постоянным обучением и обучением сотрудников.

Решение

Вот хорошо известная модель, которая отображает все методы обеспечения безопасности на протяжении всего цикла разработки безопасного программного обеспечения.

Мы решили сосредоточиться на трех компонентах:

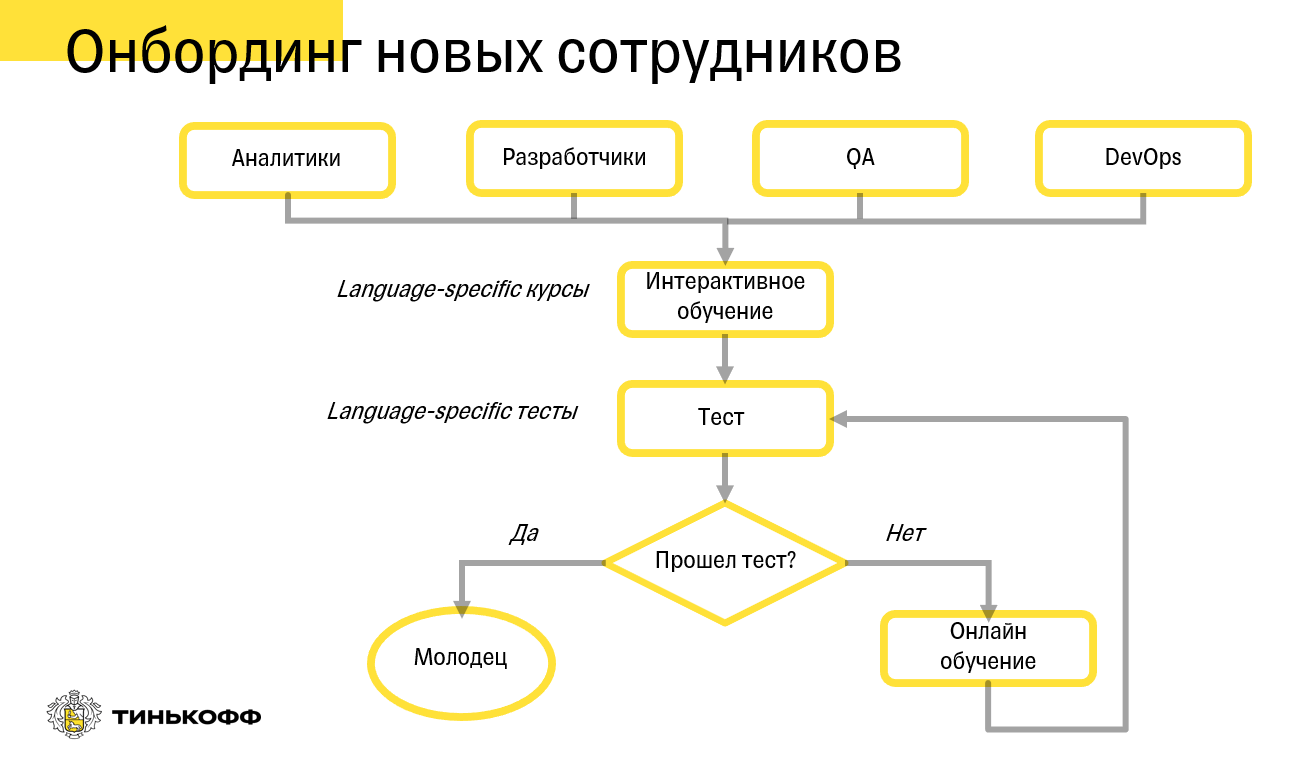

Чтобы погрузить разработчиков в основы безопасности, мы создали для них процесс адаптации.

Все iOS, Android и веб-разработчики проходят интерактивное обучение по безопасной разработке.

В конце обучения их ждет тестирование.

Сдал успешно – молодец, ты закончил обучение.

Если вы провалили тест, вот вам видеокурс в формате внешнего обучения, изучите его еще раз, а затем снова сдайте тест. Что ж, мы можем извлечь тестовые данные и посмотреть, какая область в компании требует особого внимания с точки зрения безопасности.

Внешнее обучение .

Для обучения сотрудников мы привлекаем лучших специалистов по безопасности на российском рынке.

Два дня эксперты рассказывают о том, как эффективно взламывать приложения и предотвращать уязвимости.

Эксперты подробно знакомят студентов с методологией OWASP и отвечают на вопросы.

Обучение интерактивное – студенты активно участвуют в «ломании» и «чинении» непосредственно в процессе.

На сегодняшний день около 350 разработчиков прошли обучение по всем направлениям.

Путеводители

У нас есть подробные руководства по каждой области: защита мобильных приложений, Интернета, криптографии и так далее.Мы также храним в нашей базе знаний руководства по передовому опыту и контрольные списки для проверки приложений на уязвимости (ASWS и MASWS).

Мы стараемся привлекать тестировщиков, используя эти чек-листы.

Чемпионы по безопасности

Мы внедрили в компании практику борьбы с уязвимостями с помощью самих членов команд — она называется Security Champions (применяется в Google, Яндексе и других крупных компаниях).Человек из команды имеет гораздо лучшее представление о «внутренней работе» проекта, чем мы.

Мы собрали около 20 самых опытных разработчиков и архитекторов с ощутимым интересом к безопасности и активным командным настроем.

Потом с ними стали проводить встречи, на которых рассказывали о типичных и нетипичных уязвимостях.

На встречах, помимо теории, участники практиковали навыки взлома на специально подготовленных виртуальных машинах.

Чемпионы безопасности получили ощутимую прибыль:

- Обучение у лучших специалистов.

- Опыт работы с SSDL и разработки безопасной архитектуры приложений.

- Расширяем свой кругозор.

- Повышение собственной ценности как специалиста.

Каждый «Чемпион», заряженный знаниями, возвращается в команду и внедряет новые знания там, в своих продуктах.

Вознаграждение за внутренние ошибки

Мы создали программу, стимулирующую сотрудников Тинькофф к поиску уязвимостей.Каждому, кто нашел уязвимость и прислал ее нам, мы вручаем специальные значки: «Хакер», «Сыщик» и «Исследователь», которые дают доступ к подаркам.

С помощью этой программы мы нашли 15% всех ошибок за 18 месяцев.

Кроме того, два раза в год мы проводим «месяц ошибок» со специальными призами.

В месяц мы находим 5% уязвимостей от их общего количества.

Обзор уязвимостей

Иногда мы сталкивались с одними и теми же уязвимостями в разных продуктах.Чтобы снизить такую вероятность и минимизировать типичные уязвимости, мы начали публиковать дайджест — «Дневник хакера».

В нем помимо обзора типичных уязвимостей мы даем рекомендации по их устранению.

Различные специалисты дают весьма положительные отзывы.

Вместо результатов

Все эти меры помогли нам существенно повысить качество безопасности в развитии.Поиск уязвимостей стал для сотрудников игрой, в которой они не только с пользой проводят время, но и привлекают внимание коллег и получают призы от работодателя.

Настоящий беспроигрышный вариант во всех смыслах.

Теги: #информационная безопасность #ИТ-компании #ИТ-компании #безопасность #bug bounty #чемпионы по безопасности #ssdlc

-

Экслер Не Блоггер?!

19 Oct, 24 -

101 Бесплатный Сервис Для Дизайнеров

19 Oct, 24 -

Кое-Что Об Опере

19 Oct, 24 -

Форматы Электронной Подписи

19 Oct, 24 -

Конференция Dump-2015: Секция «Тестирование»

19 Oct, 24