Как вы знаете, bug bounty — это программа вознаграждения за информацию о проблемах безопасности в продукте.

С помощью вознаграждений разработчик поощряется сообщать ему о найденных уязвимостях, а не продавать информацию на черном рынке, и выигрывает время для устранения проблемы до того, как она станет известна более широкой аудитории.

Ведь чем более распространен и востребован ваш продукт, тем больше будет людей, желающих использовать его в личных целях.

Для социальных сетей наличие дыр в безопасности крайне нежелательно, поскольку подрывает доверие пользователей.

И если вы хотите, чтобы ваше творение жило долго и имело большую аудиторию, вам нужно уделять много внимания поиску ошибок и своевременным исправлениям.

Поэтому год назад «Одноклассники» тоже запустили такую программу.

Меня зовут Александра Сватикова, и как специалист по информационной безопасности я расскажу о том, с чем мы столкнулись и чего нам удалось достичь в ходе программы сканирования уязвимостей.

История программы

В нашей программе может принять участие любой желающий.Основная задача — найти и нейтрализовать ошибки в сфере безопасности и конфиденциальности в Одноклассниках.

Вы можете присылать нам свои отчеты об ошибках, и мы обязательно их изучим, исправим и выплатим вознаграждение.

Награда вручается за сообщение о ранее неизвестной проблеме безопасности в Одноклассниках.

Идеальный отчет пишется кратко, по делу, содержит сценарий репликации или подтверждение концепции, а не является копипастом сканеров уязвимостей.

Более подробную информацию о правилах можно найти на нашей странице по адресу ХакерУан .

Несколько лет назад мы уже запускали подобную программу — пользователи присылали свои выводы по электронной почте.

Акция прошла достаточно успешно, однако мы столкнулись с организационными трудностями, в том числе связанными с доставкой вознаграждений участникам.

С тех пор появился американский стартап HackerOne. Это платформа, своего рода социальная сеть для специалистов по безопасности со встроенным трекером задач и платежной платформой.

Этот проект призван объединить авторов программного обеспечения и охотников за ошибками и берет на себя всю организационную часть процесса.

О популярности платформы можно судить по списку компаний, работающих с HackerOne. В результате мы также решили переместить туда нашу программу сканирования уязвимостей.

Преступники не спят

Итак, мы добровольно пригласили толпу хакеров искать уязвимости в «Одноклассниках».Для нас в целом ситуация почти не изменилась: нас постоянно атакуют не только багхантеры.

Мы постоянно боремся с вредоносной деятельностью, с теми, кто причиняет вред нашим пользователям.

Но нынешнюю ситуацию нельзя назвать типичной только для «Одноклассников»; все популярные ресурсы так живут. Взлом аккаунтов, кража личных данных и рассылка спама — прибыльный бизнес.

Так что мы не можем сказать, что до запуска Bug Bounty мы жили спокойно.

Особенности поиска уязвимостей

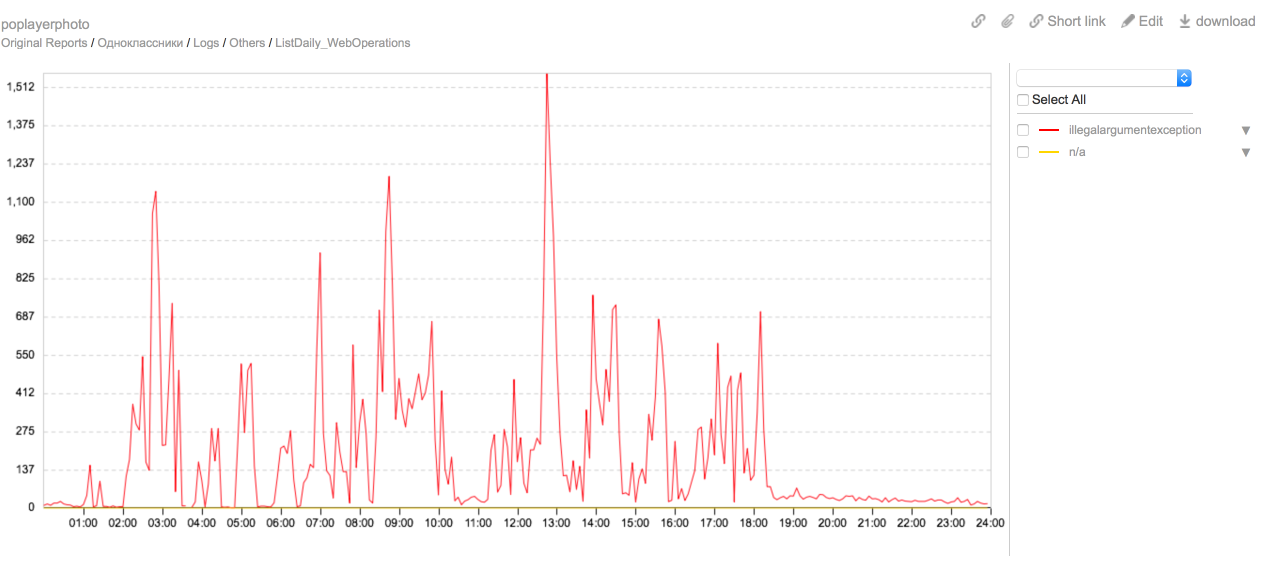

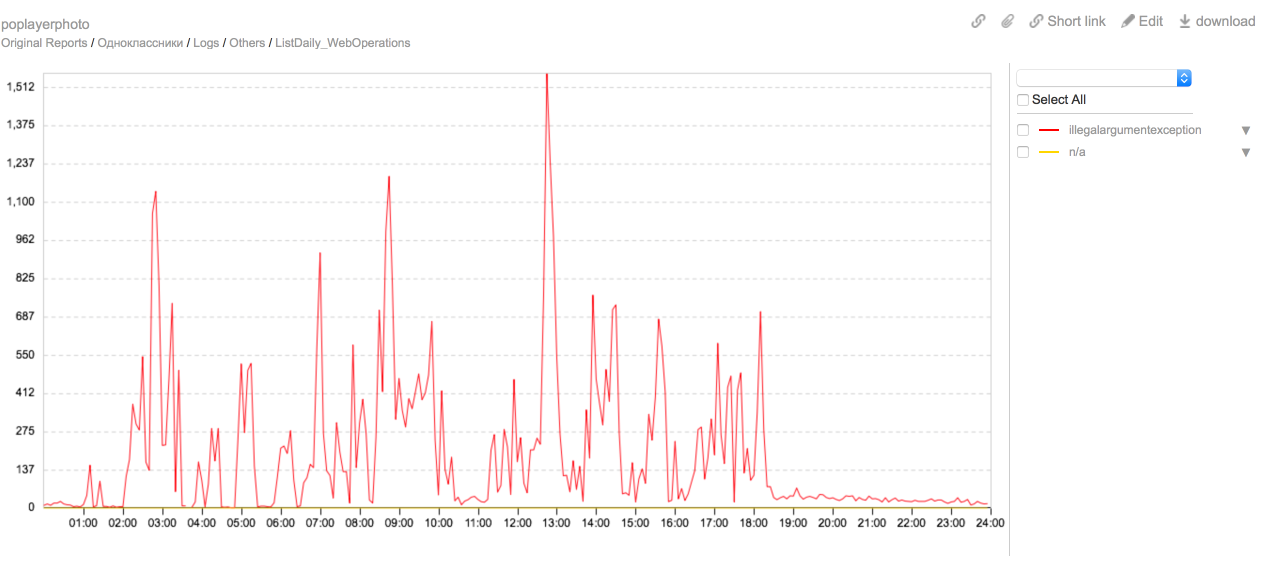

Надо сказать, что технически поиск уязвимостей в исследовательских и криминальных целях ничем не отличается.С момента нашего листинга на HackerOne резко возросло количество конкретных запросов к нашим ресурсам, что указывает на работу инструментов автоматизированного тестирования безопасности.

Кто-то запустил Акунетикс На фронтендах периодически фиксируется всплеск количества ошибок, соответствующий фаззингу с миллионами глупых запросов, но ни одного примечательного автогенерируемого отчета от сканеров мы пока не получили.

Мы не предоставляем особых условий искателям уязвимостей.

Они, как обычно, попытают счастья; для наших систем безопасности их исследования ничем не отличаются от атак злоумышленников.

Система мониторинга также была «проверена» в рамках публичного поиска уязвимостей и прошла проверку достойно: все успешные попытки атак, так или иначе затронувших инфраструктуру, например DOS и SSRF, были выявлены еще до отправки соответствующего отчета в нас.

Первые результаты

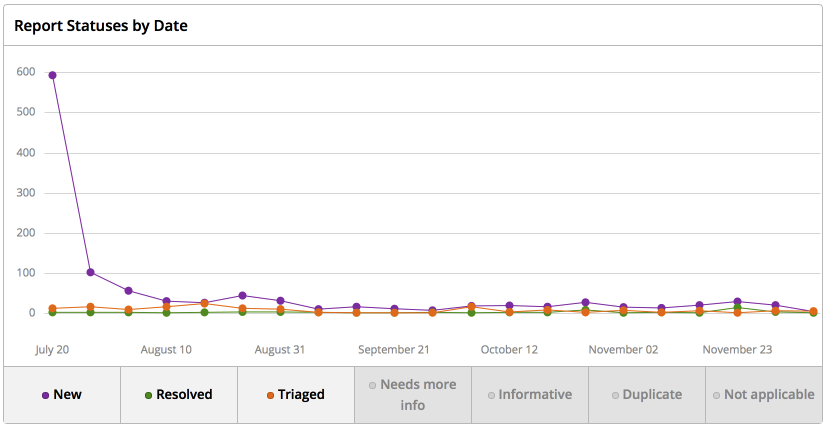

Сегодня, спустя почти год после запуска программы, мы получаем около десяти отчетов в неделю.А за первые две недели мы получили около 700 (сиреневый график).

- Новый — это новые представленные отчеты;

- сортировка — проверено нами и поставлено в очередь на исправление;

- Решено - исправлены ошибки.

У нас был не только собственный опыт проведения bug bounty, но и опыт Mail.Ru Group, которая запустила поиск уязвимостей в 2014 году.

Но реакция превзошла наши ожидания и за первый месяц мы едва успевали обрабатывать и реагировать на сообщения.

.

Как и ожидалось, большинство отчетов в первые недели представляли собой стандартные тексты о ложных срабатываниях популярных сканеров уязвимостей и не имели никакой ценности.

Однако мы также получили полезные данные.

За первый месяц работы программы мы открыли тикеты около 50 ошибок разной степени критичности.

Еще был забавный случай: накануне запуска программы сохраненный XSS миновал двухэтапный процесс проверки кода, ручное тестирование и автоматическое сканирование и проник в продакшн.

За полтора дня мы получили 11 сообщений об этой ошибке, своего рода бенчмарк для новой программы.

Также мы получили несколько интересных отчетов об уязвимостях в старых неиспользуемых версиях кода, сценариях атак на нас через ошибки в экзотических браузерах и даже сообщениях о неопубликованных проблемах (0day) в используемых нами библиотеках.

Будни охотников за уязвимостями

После того, как первая волна сообщений схлынула, их количество в месяц стало более стабильным, колеблясь в небольших пределах.Через несколько недель стало гораздо меньше сообщений о ложных срабатываниях автоматических сканеров и меньше дубликатов.

Прежде всего, это результат наших усилий по исправлению обнаруженных ошибок.

Но Hackerone также работает над дисциплинированием хакеров и поощрением их к предоставлению более качественных отчетов.

Мы рады, что сообщество охотников за ошибками регулярно изучает Одноклассники и присылает нам самые качественные и информативные отчеты.

Вновь отправленная ошибка (New) проходит процедуру проверки: ошибочные отчеты и дубликаты устраняются, проблема воспроизводится и анализируется.

Мы оцениваем вероятность эксплуатации и возможного ущерба, иногда уточняем дополнительные детали у отправителя.

Если проблема подтверждается, приложение переходит в статус Triaged и передается разработчикам.

Соотношение хороших и плохих отчетов, а также время, необходимое для принятия решения и его исправления, можно оценить на графике выше.

Интересная энтомология

Каких «насекомых» нашли участники? Помимо стандартного набора OWASP Top 10, мы также получили несколько очень интересных отчетов.Перечислю самые запоминающиеся:

- способ купить внутреннюю валюту Одноклассников дешевле официального курса, стало возможным из-за ошибки округления (4лимона)

- обойти csrf-токены в заголовках с помощью открытого перенаправления (ragnar)

- обойти та же политика происхождения в основном домене с использованием уязвимого флэш-накопителя в домене CDN (zoczus)

Полученные результаты

За год работы мы получили 1328 сообщений от участников.Всего насчитывается 143 хакера и 167 реальных уязвимостей разной степени критичности.

Можем ли мы организовать такой же масштабный и эффективный аудит внутри компании? Очевидно нет. Из этого я могу с уверенностью сделать вывод, что наша затея удалась.

Если у вас есть вопросы или вы хотите поделиться своим опытом, пишите в комментариях! Теги: #bugbounty #одноклассники #информационная безопасность

-

О Будущем Шеринга В России И В Мире

19 Oct, 24 -

Ux-Команда Mailchimp: Дизайн [Часть 4 Книги]

19 Oct, 24 -

Gmail Взломали?

19 Oct, 24