Эта статья написана несколько лет назад, когда блокировка мессенджера Telegram активно обсуждалась сообществом и содержит мои мысли по этому поводу.

И хотя сегодня эта тема практически забыта, надеюсь, что, возможно, она еще кому-то будет интересна Этот текст появился в результате моих размышлений на тему цифровой безопасности, и я долго сомневался, стоит ли его публиковать.

К счастью, есть огромное количество специалистов, которые правильно понимают все проблемы, и я не могу им сказать ничего нового.

Однако, кроме них, есть еще огромное количество публицистов и других блоггеров, которые не только сами допускают ошибки, но и порождают своими статьями огромное количество мифов.

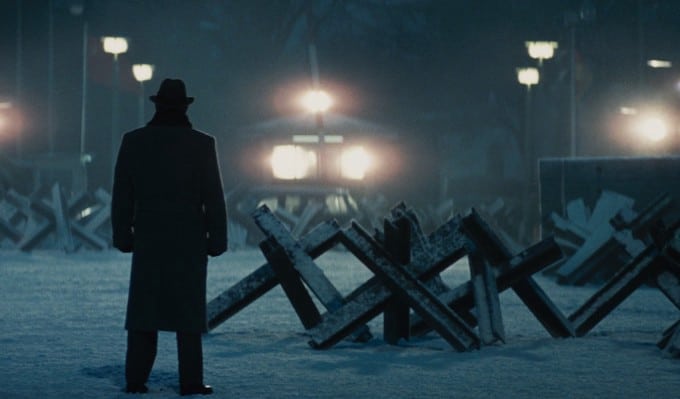

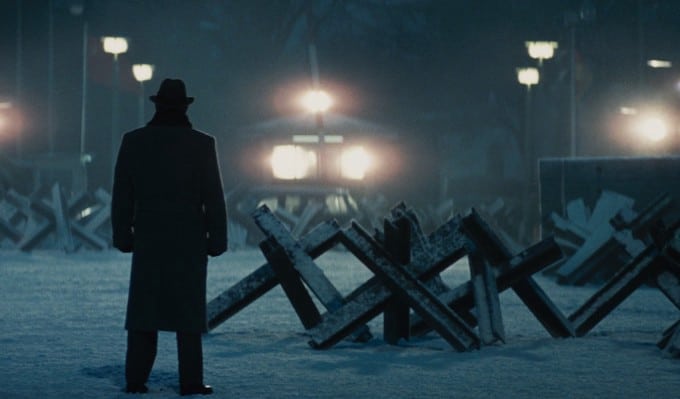

Ни для кого не секрет, что в последнее время на цифровом театре военных действий бушуют нешуточные страсти.

Мы, конечно, имеем в виду одну из самых обсуждаемых тем в российском современности, а именно блокировку мессенджера Telegram. Противники блокировки представляют это как противостояние человека и государства, свободы слова и тотального контроля над личностью.

Сторонники, напротив, руководствуются соображениями общественной безопасности и борьбы с криминальными и террористическими структурами.

Для начала давайте представим, как именно работает мессенджер Telegram. Мы можем зайти на их домашнюю страницу и прочитать о том, как они себя позиционируют. Одним из основных преимуществ использования именно этого решения станет бескомпромиссный акцент на безопасности конечного пользователя.

Но что именно под этим подразумевается? Как и во многих других госсервисах, ваши данные передаются в зашифрованном виде, но только на центральные серверы, где они находятся в полностью открытом виде и любой администратор, если очень захочет, легко сможет увидеть всю вашу переписку.

У вас есть сомнения? Затем подумайте, как реализована функция синхронизации между устройствами.

Если данные секретные, как они попадают на третье устройство? Ведь вы не предоставляете никаких специальных клиентских ключей для расшифровки.

Например, как это сделано в почтовом сервисе ProtonMail, где для работы с сервисом необходимо предоставить ключ, который хранится на вашей локальной машине и который используется браузером для расшифровки сообщений в вашем почтовом ящике.

Но это не так просто.

Помимо обычных чатов, есть еще и секретные.

Здесь переписка действительно осуществляется только между двумя устройствами и ни о какой синхронизации речи не идет. Эта функция доступна только в мобильных клиентах, а скриншоты чата блокируются на уровне приложения, а чат уничтожается через определенное время.

С технической стороны данные по-прежнему проходят через центральные серверы, но не сохраняются там.

Причем само сохранение бессмысленно, так как ключи расшифровки есть только у клиентов, а зашифрованный трафик не представляет особой ценности.

Эта схема будет работать до тех пор, пока клиенты и сервер реализуют ее честно и пока на устройстве нет различного рода программ, отправляющих скриншоты вашего экрана третьим лицам без вашего ведома.

Так может быть, причину такой нелюбви к Telegram со стороны правоохранительных органов следует искать в секретных чатах? В этом, на мой взгляд, и заключается корень непонимания большинства людей.

И мы не сможем до конца понять причину этого недоразумения, пока не разберемся, что такое шифрование вообще и от кого оно предназначено для защиты ваших данных.

Давайте представим, что злоумышленник хочет отправить секретное сообщение своим друзьям.

Настолько важно, что стоит и заморачиваться, и перестраховаться.

Является ли Telegram таким уж хорошим выбором с точки зрения специалиста по информационной безопасности? Нет, не является.

Я утверждаю, что использовать для этого любой из популярных мессенджеров – худший вариант, который вы можете выбрать.

Основная проблема – использование системы обмена сообщениями, где в первую очередь будет искать вашу переписку.

И даже если он достаточно хорошо защищен, сам факт его присутствия может вас скомпрометировать.

Напомним, связь между клиентами по-прежнему происходит через центральные серверы и, как минимум, еще можно доказать факт отправки сообщения между двумя пользователями.

Поэтому нет смысла использовать электронную почту, социальные сети и любые другие государственные сервисы.

Как же тогда организовать переписку, отвечающую всем требованиям безопасности? В рамках нашего обзора мы намеренно отбросим все незаконные или спорные методы, чтобы показать, что проблему можно решить исключительно в рамках закона.

Вам не понадобится шпионское, хакерское или труднодоступное программное обеспечение.

Почти все инструменты входят в набор стандартных утилит, поставляемых с любой операционной системой GNU/Linux, и их запрет будет означать запрет компьютеров как таковых.

Всемирная паутина напоминает огромную сеть серверов, на которых обычно работает операционная система GNU/Linux и правила маршрутизации пакетов между этими серверами.

Большая часть этих серверов недоступна для прямого подключения, однако, кроме них, существуют еще миллионы серверов со вполне доступными адресами, которые обслуживают всех нас, пропуская через себя огромный объем трафика.

И никто и никогда не будет искать среди всего этого хаоса вашу переписку, особенно если она ничем особым не выделяется на общем фоне.

Желающие организовать секретный канал связи просто купят VPS (виртуальную машину в облаке) у одного из сотен игроков, присутствующих на рынке.

Цена вопроса, как нетрудно заметить, составляет несколько долларов в месяц.

Разумеется, анонимно это сделать невозможно, и в любом случае эта виртуальная машина будет привязана к вашему платежному средству, а значит, и к вашей личности.

Однако большинству хостеров все равно, что вы запускаете на их оборудовании, если вы не превышаете их базовые ограничения, такие как объем отправляемого трафика или подключения к порту 23. Хотя такая возможность и существует, ему просто невыгодно тратить те несколько долларов, которые он от вас заработал, на то, чтобы еще и следить за вами.

И даже если он хочет или вынужден это сделать, он должен сначала понять, какое конкретно программное обеспечение вы используете, и на основе этих знаний создать инфраструктуру отслеживания.

Вручную это сделать не составит труда, а вот автоматизировать этот процесс будет крайне сложной задачей.

По этой же причине экономия всего трафика, проходящего через ваш сервер, будет экономически невыгодна, если вы предварительно не обратите на это внимание соответствующих структур, желающих это сделать.

Следующим шагом будет создание безопасного канала с использованием одного из множества существующих методов.

- Самый простой способ — создать безопасное SSH-соединение с сервером.

Несколько клиентов подключаются через OpenSSH и общаются, например, с помощью команды wall. Дешево и сердито.

- Поднятие VPN сервера и подключение нескольких клиентов через центральный сервер.

Как вариант, поищите любую программу-чат для локальных сетей и вперед.

- Простой FreeBSD NetCat неожиданно получил встроенную функциональность для примитивного анонимного чата.

Поддерживает шифрование с использованием сертификатов и многое другое.

Любой из этих способов реализуется за 5-10 минут и не является технически сложным.

Сообщения будут выглядеть как простой зашифрованный трафик, который составляет большую часть трафика в Интернете.

Такой подход называется стеганографией — сокрытие сообщений в местах, где никто даже не подумает их искать.

Это само по себе не гарантирует безопасность переписки, но сводит вероятность ее обнаружения к нулю.

Кроме того, если ваш сервер также находится в другой стране, процесс получения данных может быть невозможен по другим причинам.

И даже если кто-то все-таки получит к нему доступ, то ваша переписка до этого момента, скорее всего, не будет скомпрометирована, поскольку, в отличие от госуслуг, она нигде не хранится локально (это, конечно, зависит от выбранного вами способа передачи данных).

коммуникация).

Однако мне могут возразить, что я не там ищу, мировые спецслужбы уже давно все продумали, а все протоколы шифрования давно имеют дыры для внутреннего использования.

Вполне разумное заявление, учитывая историю вопроса.

Что делать в этом случае? Все системы шифрования, лежащие в основе современной криптографии, обладают определенным свойством — криптографической стойкостью.

Предполагается, что любой шифр можно взломать — это лишь вопрос времени и ресурсов.

В идеале необходимо добиться того, чтобы этот процесс был просто невыгоден злоумышленнику, независимо от того, насколько важны данные.

Или это заняло так много времени, что на момент взлома данные уже не будут важны.

Это утверждение не совсем верно.

Это правильно, если говорить о наиболее распространенных протоколах шифрования, используемых сегодня.

Однако среди всего разнообразия шифров есть тот, который абсолютно устойчив к взлому и в то же время очень прост для понимания.

Взлом теоретически невозможен, если соблюдены все условия.

Идея шифра Вернама очень проста — заранее создаются последовательности случайных ключей, с помощью которых сообщения будут зашифрованы.

При этом каждый ключ используется только один раз для шифрования и дешифрования одного сообщения.

В простейшем случае мы создаем длинную строку случайных байтов и преобразуем каждый байт сообщения посредством операции XOR с соответствующим байтом в ключе и отправляем его дальше по незашифрованному каналу.

Легко видеть, что шифр симметричен и ключ для шифрования и дешифрования один и тот же.

Этот метод имеет недостатки и используется редко, но его преимущество заключается в том, что если две стороны заранее согласовывают ключ и этот ключ не скомпрометирован, то вы можете быть уверены, что данные не будут прочитаны.

Как это работает? Ключ генерируется заранее и передается между всеми участниками по альтернативному каналу.

Его можно передать при личной встрече на нейтральной территории, если это возможно, чтобы полностью исключить возможную проверку, или просто отправить по почте вместе с флешкой.

Мы все еще живем в мире, где нет технической возможности проверять все носители информации, пересекающие границы, все жесткие диски и телефоны.

После того как все участники переписки получили ключ, может пройти довольно много времени, прежде чем произойдет собственно сеанс связи, что еще больше усложняет противодействие этой системе.

Один байт ключа используется только один раз для шифрования одного символа секретного сообщения и его расшифровки другими участниками.

Использованные ключи могут быть автоматически уничтожены всеми участниками переписки после передачи данных.

Обменявшись один раз секретными ключами, вы сможете передавать сообщения общим объемом, равным их длине.

Этот факт обычно называют недостатком этого шифра; гораздо приятнее, когда ключ имеет ограниченную длину и не зависит от размера сообщения.

Однако эти люди забывают о прогрессе, и хотя во времена «холодной войны» это было проблемой, сегодня это уже не проблема.

Если предположить, что возможности современных носителей практически безграничны и в самом скромном случае речь идет о гигабайтах, то защищенный канал связи может работать бесконечно долго.

Исторически сложилось так, что шифр Вернама, или одноразовое шифрование, широко использовался во время холодной войны для передачи секретных сообщений.

Хотя известны случаи, когда по неосторожности разные сообщения были зашифрованы одними и теми же ключами, то есть процедура шифрования была нарушена и это позволило их расшифровать.

Сложно ли использовать этот метод на практике? Это достаточно тривиально, и автоматизировать этот процесс с помощью современных компьютеров по силам начинающему дилетанту.

Так может быть, цель блокировки — нанести ущерб конкретному мессенджеру Telegram? Если да, то передайте его еще раз.

Клиент Telegram «из коробки» поддерживает прокси-серверы и протокол SOCKS5, что дает пользователю возможность работать через внешние серверы с разблокированными IP-адресами.

Найти публичный SOCKS5-сервер для короткой сессии несложно, но настроить такой сервер самостоятельно на своем VPS еще проще.

Хотя удар по экосистеме мессенджера всё равно будет, так как для большинства пользователей эти ограничения всё равно создадут непреодолимый барьер и пострадает его популярность среди населения.

Итак, подведем итоги.

Вся шумиха вокруг Telegram — это хайп и не более того.

Блокировать его из соображений общественной безопасности технически неграмотно и бессмысленно.

Любые структуры, жизненно заинтересованные в безопасной переписке, могут организовать собственный канал с помощью нескольких взаимодополняющих технологий, и, что самое интересное, делается это предельно просто, лишь бы был хоть какой-то доступ к сети.

Фронт информационной безопасности сегодня охватывает не мессенджеры, а обычных пользователей сети, даже если они этого не осознают. Современный Интернет – это реальность, которую необходимо учитывать и в которой перестают действовать законы, еще недавно казавшиеся незыблемыми.

Блокировка Telegram — еще один пример войн за информационный рынок.

Не первый и уж точно не последний.

Всего несколько десятилетий назад, до массового развития Интернета, ключевой проблемой, стоящей перед всеми видами агентурных сетей, было установление защищенного канала связи как между собой, так и координация их работы с центром.

Строгий контроль над частными радиостанциями времен Второй мировой войны во всех странах-участницах (регистрация требуется и сегодня), номерные радиостанции времен Холодной войны (некоторые действуют и по сей день), мини-фильмы в подошве обуви - все это выглядит просто смешно на новом этапе развития цивилизации.

А также инерция сознания, заставляющая государственную машину жестко блокировать любое неподконтрольное ей явление.

Вот почему блокировку IP-адресов не следует считать приемлемым решением, а лишь показывает некомпетентность людей, принимающих такие решения.

Основной проблемой современности является не хранение или анализ данных личной переписки третьими лицами (это вполне объективная реальность, в которой мы сегодня живем), а то, что люди сами готовы предоставить эти данные.

Каждый раз, когда вы выходите в Интернет из любимого браузера, на вас смотрит десяток скриптов, записывающих, как и куда вы нажимали и на какую страницу заходили.

При установке другого приложения на смартфон большинство людей рассматривают окно запроса на предоставление привилегий программе как досадную преграду перед тем, как начать ею пользоваться.

Не замечая того, что безобидная программа проникает в вашу адресную книгу и хочет прочитать все ваши сообщения.

Безопасность и конфиденциальность легко обмениваются на простоту использования.

А сам человек зачастую совершенно добровольно расстается со своей личной информацией, а значит и со своей свободой, заполняя тем самым базы данных мировых частных и государственных организаций ценнейшей информацией о своей жизни.

И они, несомненно, будут использовать эту информацию в своих целях.

А еще, в погоне за прибылью, они будут перепродавать его всем желающим, игнорируя любые морально-этические нормы.

Надеюсь, что информация, представленная в этой статье, позволит вам по-новому взглянуть на проблему информационной безопасности и, возможно, изменить некоторые свои привычки при работе в сети.

А эксперты строго улыбнутся и пойдут дальше.

Мир вашему дому.

Теги: #информационная безопасность #Популярная наука #ИТ-инфраструктура #VPN #Настройка Linux #Telegram #Криптография #openSSH #стеганография #шифр Вернама

-

Как Же Все-Таки Писать Эти Чертовы Дела?

19 Oct, 24 -

Опенсш. Монтаж

19 Oct, 24 -

Как Сделать Робота За 24 Часа

19 Oct, 24