Исследование уязвимостей Spectre и Meltdown было опубликовано в январе 2018 года.

С тех пор появилось множество работ, развивающих общую идею использования механизма предсказания ветвей в процессоре (или других аппаратных возможностей) для выполнения произвольного кода и кражи секретов.

Теоретическая возможность подтверждена удаленное управление , были варианты работы процессоров всех основных производителей.

Были решены многочисленные проблемы как в программном обеспечении, так и в новом аппаратном обеспечении.

Свежая работа исследователей из Vrije Universiteit Amsterdam ( описание и часто задаваемые вопросы, источник в PDF) показан новый вариант атаки Spectre v2, позволяющий обходить как программные, так и аппаратные исправления.

Незначительная, но интересная деталь этого исследования: Intel допущенный наличие проблемы в собственных процессорах и присвоение красивых номеров соответствующим уязвимостям CVE-2022-0001 И CVE-2022-0002 .

Обнаружен в конце 2017 года.

Призрак v2 считается наиболее опасным вариантом уязвимости Spectre. Среди более чем десяти различных вариантов Spectre он подходит для метода атаки Branch Target Injection. Атака Spectre работает следующим образом: пользователь с минимальными привилегиями с помощью многочисленных запросов «обучает» систему предсказания ветвей процессора так, чтобы в какой-то момент выполнялась инструкция вне его привилегий.

За четыре года было реализовано как программное, так и аппаратное обеспечение, что усложнило эксплуатацию Spectre v2. Во всех случаях механизм программного обеспечения или самого процессора был усложнен, чтобы обеспечить соблюдение привилегий доступа к данным.

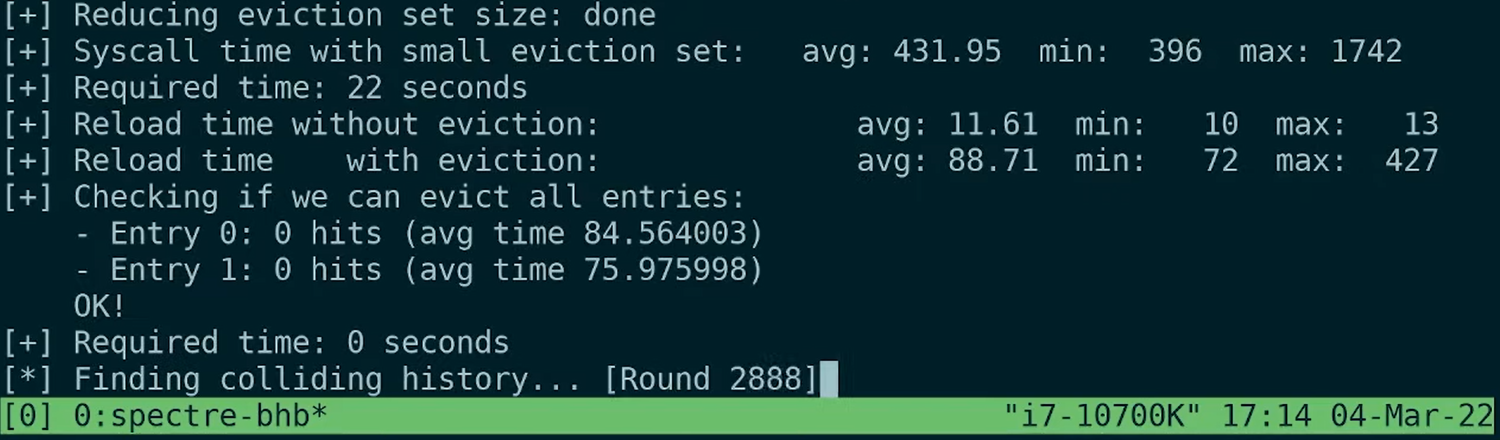

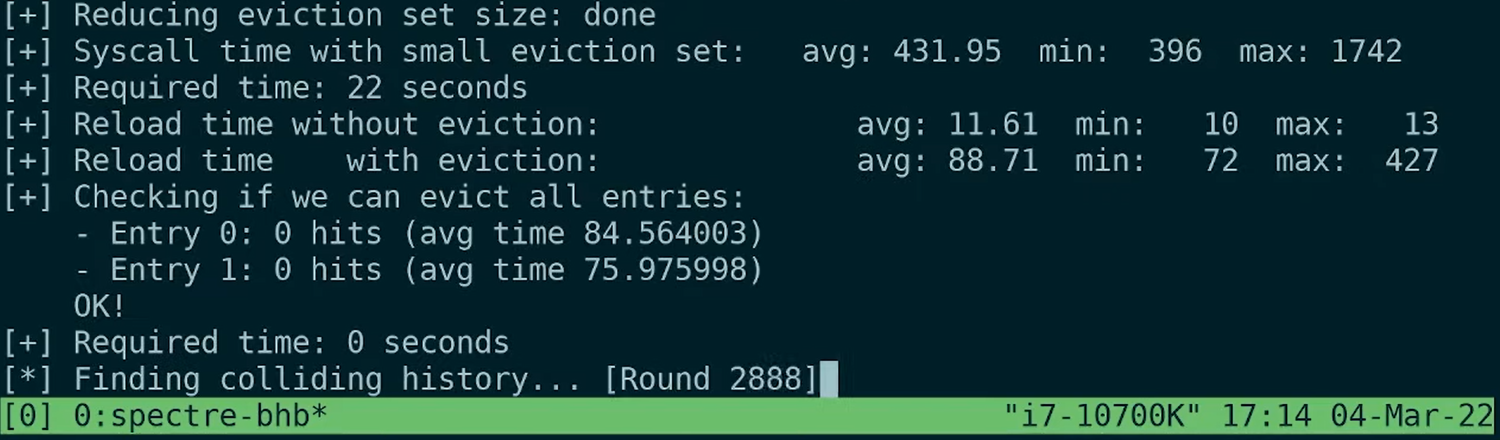

Новое исследование демонстрирует метод обхода этих ограничений, называемый внедрением истории ветвей.

Как следует из названия, новая атака особым образом модифицирует историю предсказаний, на основании которой процессор принимает решения о спекулятивном выполнении данных.

Помимо Intel, подробное описание новой атаки (также известной как Spectre-BHB), примененной к ее процессорам опубликовано РУКА.

Немного сложнее стала тема уязвимостей процессоров: по сути, «выведена из строя» аппаратная защита от таких атак.

Однако после четырех лет исследований Spectre и подобных уязвимостей практического крупномасштабного использования так и не произошло.

Работа, которая ближе всего подошла к «реальной проблеме» Spook.js , где данные были украдены из браузера.

Но она была устранена так же, как и любая другая тривиальная уязвимость — патчем для уязвимого ПО.

Теги: #информационная безопасность #spectre v2 #spectre-bhb