Защититься от «акустической криптоатаки» можно, но очень сложно

Оборудование, используемое при акустических криптоатаках

Известный эксперт в области криптографии Ади Шамир (Ади Шамир) уже несколько лет работает над проектом акустического извлечения криптографических ключей.

Он начал исследования в этой области еще в 2004 году и сейчас продолжает совершенствовать методы «акустического криптоанализа».

Проблема, над которой работают Шамир и его команда, — это возможность извлекать ключи RSA с помощью микрофона — высококачественного выделенного или микрофона смартфона.

Ранее эксперт и команда коллег (в том числе разработчик программного обеспечения Лев Пахманов) опубликовали работу, демонстрирующую практическую реализацию их идеи.

Им удалось извлечь ключи RSA с расстояния 4 метров с помощью обычного параболического микрофона и с расстояния 30 сантиметров с помощью микрофона смартфона.

Теперь специалисты улучшили результат, научившись извлекать ключи с расстояния 10 метров.

Как уже говорилось выше, теперь разработчики добились нового результата в плане акустического извлечения ключей.

Работа основана на эффекте генерации высокочастотных звуков работающими ноутбуками и настольными ПК.

Эти звуки генерируются рядом электронных компонентов компьютерных систем, и именно эти акустические сигналы после анализа раскрывают все тайны вашего ПК, включая идентификацию программного обеспечения, криптографические ключи и ряд других данных.

Более 10 лет назад Ади Шамир указал на теоретическую возможность проведения такой работы.

Но практическая реализация проекта последовало 9 лет спустя , когда к исследовательской группе присоединился разработчик Лев Пахманов.

Исследователи все еще работают в той же команде, и в этом месяце они опубликовали новую статью с результаты внедрения вашего проекта.

По словам специалистов, долгое время считалось, что прочитать информацию с ПК или ноутбука можно только при наличии прямого физического (или удаленного) доступа к нему.

Но проблема в том, что процессоры наших ПК и ноутбуков состоят из миллиарда транзисторов, а на материнской плате имеется множество миниатюрных полупроводниковых элементов.

Все это во время работы издает высокочастотный звук, который служит источником информации о компьютере «жертвы».

Авторы работы решили найти ответы на два вопроса.

Первый – можно ли провести успешную атаку на компьютер, не получая к нему физического доступа и даже не проникая в систему.

Второй вопрос – цена, стоимость оборудования, программного обеспечения и всего остального, что может понадобиться для такой работы.

Как уже говорилось выше, оба ответа на эти вопросы были найдены успешно.

При проведении «акустической атаки» экспертам удалось извлечь 4096-битный ключ примерно за час.

Работа проводилась с расстояния 10 метров с использованием параболического микрофона.

Провести подобную работу также можно было с расстояния 30 сантиметров, используя только микрофон смартфона.

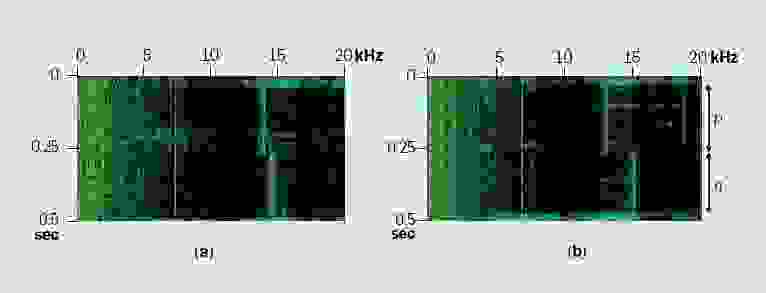

Звуковой сигнал от ноутбука при работе

Соавторы исследования утверждают, что акустическая атака — не единственный способ получить ключи шифрования.

Это можно сделать и другими, более быстрыми методами — например, анализируя электрические или электромагнитные поля целевого ПК или ноутбука.

Это гораздо более быстрый канал получения информации.

Исследователи подтверждают свои слова делом: та же команда доказала возможность извлечения ключей от GnuPG на ноутбуках за несколько секунд путем анализа электромагнитного излучения при расшифровке зашифрованного текста на ноутбуке.

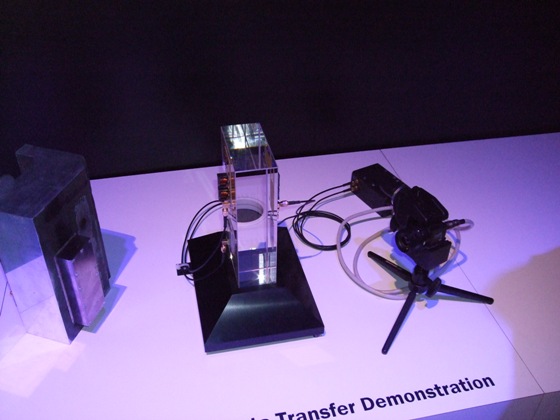

Ученые использовали Funcube Dongle Pro+, подключенный к небольшому компьютеру Rikomagic MK802 IV Android. Система работала только в диапазоне 1,6-1,75 МГц.

Как оказалось, работать можно даже с обычным АМ-радио, подключенным к смартфону.

Такая система практически ничего не стоит, однако для практической реализации идеи необходимо специальное программное обеспечение, написать которое сможет не каждый.

Но криптографы справились и получили действительно работающую систему.

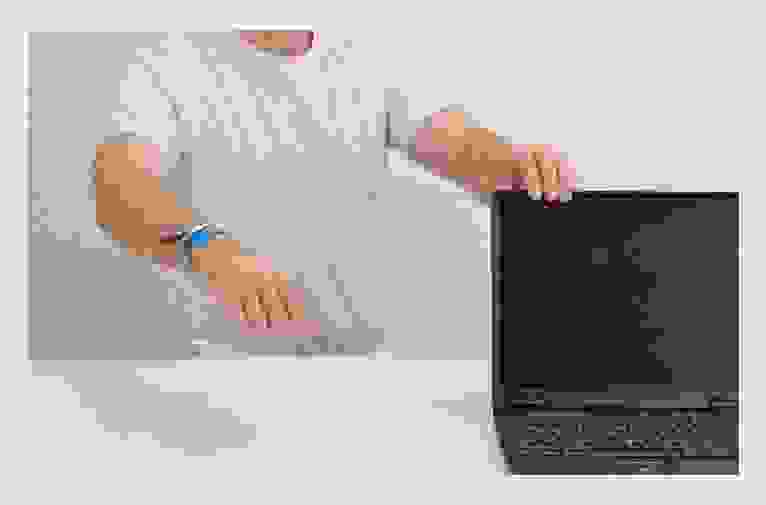

«Ээлектрическая криптоатака», где основным инструментом перехвата электрических сигналов является человек

Правда, для этого уже необходим физический доступ к компьютеру или ноутбуку жертвы — нужно подключить либо обычный проводник, либо какие-то дополнительные системы вроде Funcube Dongle Pro+.

Это не всегда возможно сделать.

Однако эксперты успешно провели атаку на ПК или ноутбуки под управлением разных версий GnuPG, использующих разные типы реализаций целевых алгоритмов шифрования.

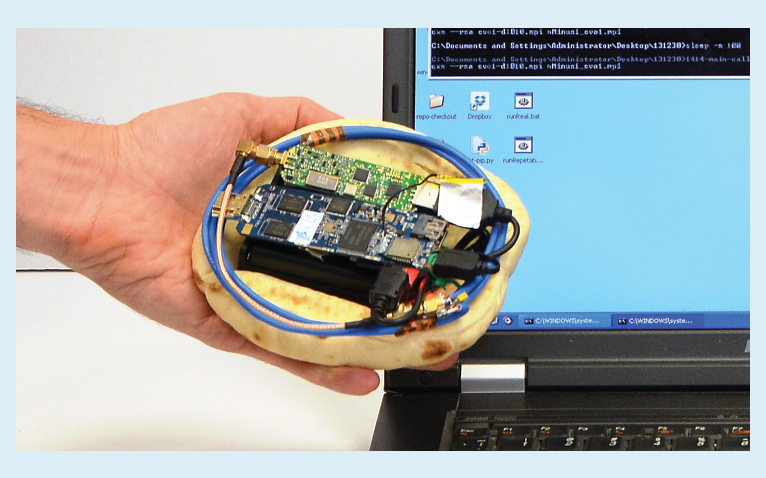

А это электромагнитная криптоатака (приемник спрятан в хлебе, да) Как защитить себя?

Да, авторы работы также предлагают методы защиты от обнаруженных ими типов атак.

Это, например, звукопоглощающее покрытие для компьютерного оборудования при акустической атаке.

В случае электромагнитной атаки может помочь «клетка Фарадея», плюс оптоволоконное подключение к сети и оптоэлектронная изоляция.

Правда, такие способы защиты не всегда удобны и стоят достаточно дорого.

Поэтому вопрос защиты обычных ноутбуков и настольных ПК остается открытым.

Вы также можете использовать программную защиту.

По мнению исследователей, программная реализация криптографических алгоритмов должна быть выполнена таким образом, чтобы исключить возможность анализа и расшифровки акустического или электромагнитного сигнала.

Это может быть «цифровой шум» с заведомо неверными данными, алгоритмические модификации, усложняющие анализ, и другие методы.

Теги: #Популярная наука #взлом #физика #RSA #криптоатака #криптографические ключи

-

Инженерное Чудо Систем Сбора Данных

19 Oct, 24 -

Shell 3D В Первом Смартфоне На Базе Intel

19 Oct, 24 -

Пояснения К «Карма» И «Хабрасила»

19 Oct, 24 -

Nimbus Note – История Проб И Ошибок

19 Oct, 24