Как определить степень защищенности системы (информационного объекта)? На сегодняшний день существует два наиболее распространенных типа аудита информационной безопасности: первый — оценка соответствия, второй — моделирование угроз и оценка рисков.

Оба типа имеют недостатки, которые могут привести к неверным оценкам.

В первом случае мы проверяем соответствие нашей системы требованиям широкого спектра систем.

Эти требования не могут учитывать специфику конкретной системы, в связи с чем существует вероятность наличия ненужных требований или отсутствия необходимых.

Во втором случае результат зависит только от квалификации и осведомленности аудитора.

Ниже приведено описание методологии аудита информационной безопасности, которая минимизирует эти недостатки.

Предлагаемая методология основана на построении деревьев неисправностей и причин (из теории графов).

Ниже приведены действия аудитора пошагово.

1. Подготовительные мероприятия

- выбрать стандарт информационной безопасности (российский, международный, отраслевой);

- записываем требования, предъявляемые выбранным стандартом к нашей системе;

- Для каждого требования мы создаем нарушение (событие, в результате которого требование не будет выполнено).

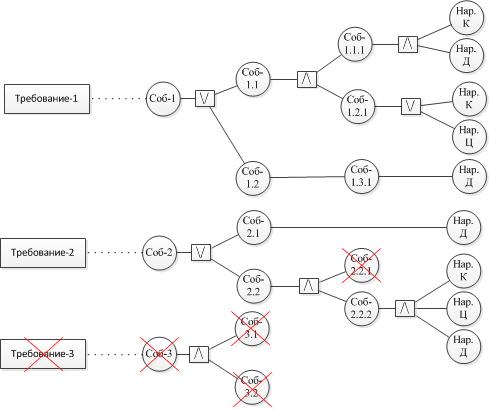

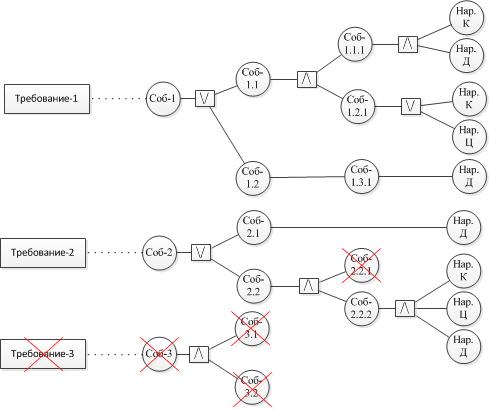

- для каждого нарушения, составленного на подготовительном этапе, строим дерево неисправностей (таким образом описываем события, следующие за нарушением);

- Мы выявляем события, не приводящие к нарушениям свойств информационной безопасности, и снимаем их с дальнейшего рассмотрения.

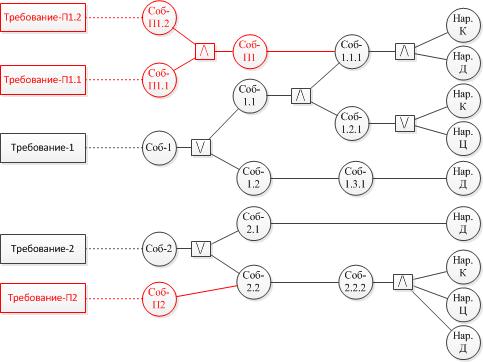

- для всех узлов дерева отказов, не являющихся листьями или корнями (в нашем случае листьями являются события, которые непосредственно приводят к нарушениям свойств ИБ, корнями — исходные нарушения), мы строим деревья причин (таким образом мы описываем события, которые могут привести к конкретному нарушение);

- Если при построении деревьев причин возникли нарушения, которых нет в деревьях неисправностей, то для таких нарушений строим требования, ведущие к их устранению.

- Оцениваем выполнение требований (стандартные требования минус требования, снятые на этапе построения деревьев неисправностей плюс требования, построенные на этапе построения деревьев причин).

Пример построения дерева неисправностей:

Пример построения дерева причин:

Теги: #информационная безопасность #аудит безопасности #информационная безопасность

-

Яндекс.картинки – Больше Не Дальтоник!

19 Oct, 24