Как ранее сообщалось , компания Кодекс защиты обнаруженный уязвимость нулевого дня в маршрутизаторах Cisco Linksys. Представители компании уведомили продавца и взял тайм-аут на пару недель прежде чем раскрывать подробности уязвимости.

Время вышло, раскрылись некоторые подробности и оказалось, что уязвим не только Cisco Linksys. Вот лишь некоторые из вендоров, у которых присутствует уязвимость

- Бродком

- Асус

- Циско

- ТП-Линк

- Зиксель

- Д-Линк

- Netgear

- Робототехника США

- CVE-2012-5958

- CVE-2012-5959

- CVE-2012-5960

- CVE-2012-5961

- CVE-2012-5962

- CVE-2012-5963

- CVE-2012-5964

- CVE-2012-5965

- CVE-2013-0229

- CVE-2013-0230

А поскольку многие маршрутизаторы взаимодействуют с UPnP через WAN, это делает их уязвимыми не только для атак из локальной сети, но и из удаленных сетей.

Те.

практически с любого компьютера в Интернете.

Уязвимыми могут быть не только роутеры, но и вообще любое оборудование, использующее UPnP: принтеры, медиасерверы, IP-камеры, NAS, Smart TV и т. д. Т.

е.

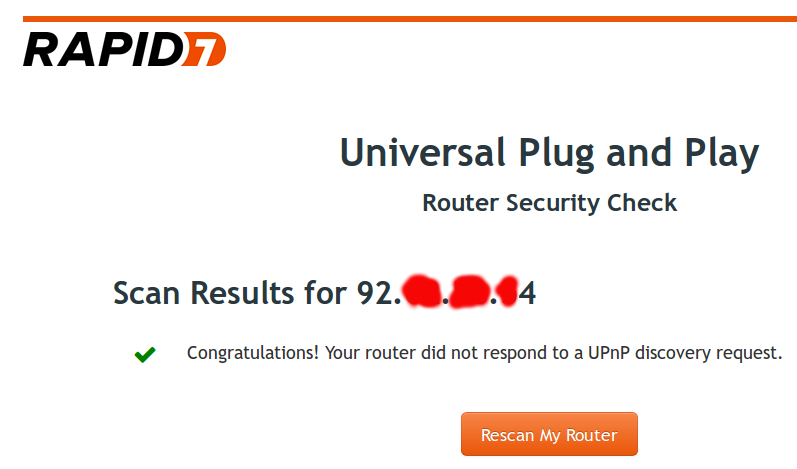

Речь идет о миллионах устройств! Компания рапид7 выпустила сканер для проверки своих устройств на наличие уязвимостей.

Доступна онлайн-версия Здесь .

Я счастливчик.

А ты? Проверяется IP-адрес, с которого зашел пользователь.

Те.

Ввести произвольный адрес для проверки не получится.

Офлайн-версию сканера уязвимостей можно скачать по адресу эта ссылка .

Этот сканер поддерживает только ОС Microsoft Windows. Пользователи Mac OS X и Linux могут использовать Метасплоит для этой цели.

Пример использования Metasploit:

$msfconsole MSF> msf > используйте вспомогательный/сканер/upnp/ssdp_msearch msf вспомогательный (ssdp_msearch) > установите RHOSTS 192.168.0.0/24 вспомогательный файл msf (ssdp_msearch) > запуститьответ будет примерно таким:

[*] 192.168.0.9:1900 SSDP Net-OS 5.xx UPnP/1.0 | 192.168.0.9:3278/etc/linuxigd/gatedesc.xml

[+] 192.168.0.254:1900 SSDP miniupnpd/1.0 UPnP/1.0 | vulns:2 (CVE-2013-0229, CVE-2013-0230)В настоящее время известно, что TP-LINK выпустила бета-версию прошивки , закрывающий уязвимость в оборудовании TD-W8960N. Официальную прошивку планируют выпустить к концу февраля.

В как временная мера Рекомендуется отключить поддержку UPnP на сетевом оборудовании.

Ссылки по теме: 1. Список устройств с подтвержденными уязвимостями 2. Отчет Rapid7 об уязвимостях UPnP 3. Отчет об уязвимостях DefenseCode UPnP УПД: и сегодня стало известно о Последние уязвимости нулевого дня в различных маршрутизаторах Теги: #0day #маршрутизатор #уязвимость #маршрутизаторы #DefenseCode #RAPID7 #Metasploit Framework #информационная безопасность

-

Шанют, Октава

19 Oct, 24 -

Узнайте, Как Зарабатывать На Блогах

19 Oct, 24 -

Обзор Блога № 47. В Мире Блогов

19 Oct, 24 -

5 Лучших Твитов, Которыми Управляют Не Люди

19 Oct, 24 -

Опровержение

19 Oct, 24 -

Skype Остается Независимым Внутри Microsoft

19 Oct, 24 -

Сайт Базы Данных Пластинок Beatles

19 Oct, 24 -

Экскурсионные Подкасты: Почему Не В России?

19 Oct, 24