Вредоносная программа удаляет файлы раз в час и при попытке перезагрузить компьютер.

Вредоносных программ, угрожающих безопасности пользовательских данных, становится все больше.

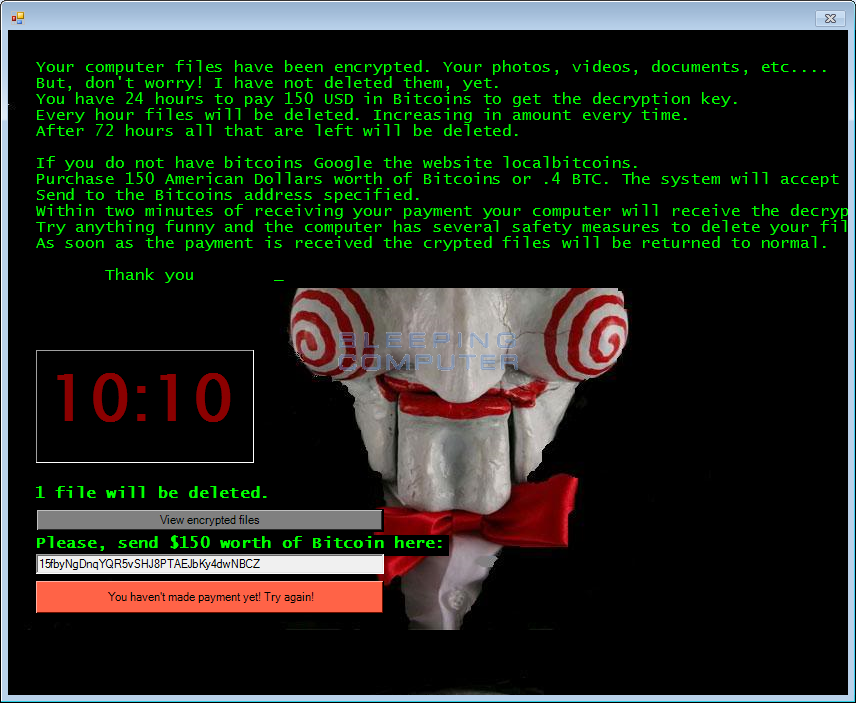

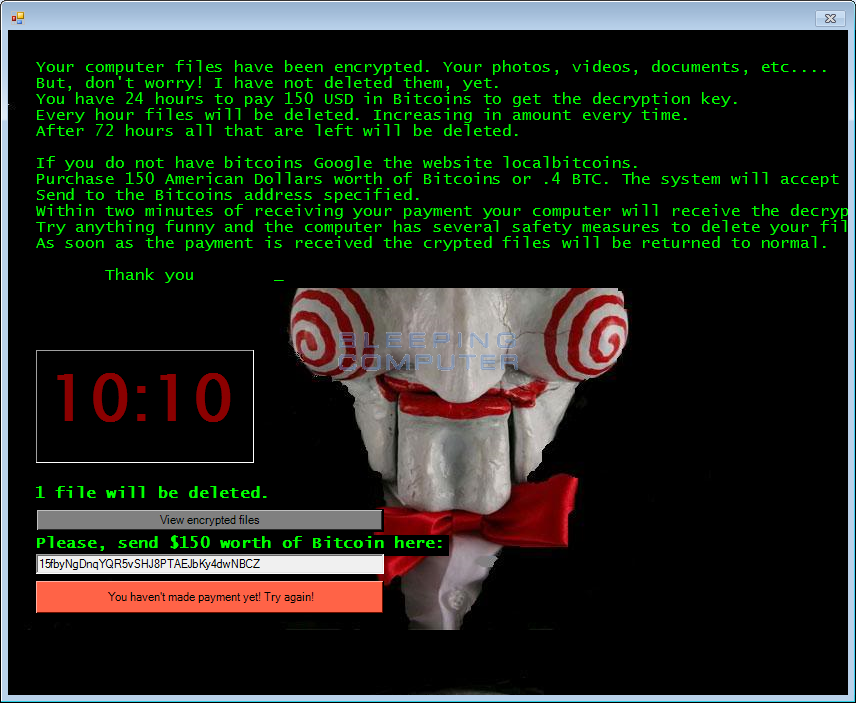

У нас не было времени решить проблему с криптовымогатель Petya , который шифрует жесткий диск пользователя, а не отдельные файлы, например появился еще один программа-вымогатель — программа-вымогатель Jigsaw. Это программное обеспечение не просто шифрует файлы пользователя и требует выкуп за их расшифровку.

Каждые 60 минут удаляется один пользовательский файл, а также данные уничтожаются программой-вымогателем при попытке перезагрузки ПК.

Через некоторое время ежечасное «исполнение» затрагивает не один, а несколько файлов.

При перезагрузке удаляются не один и не два файла, а сразу тысяча.

Все это очень сильно влияет на пользователя, и он в большинстве случаев предпочитает платить.

В то же время на экране отображаются инструкции о том, сколько вам нужно заплатить (биткойн-эквивалент 150 долларов США) и где вы можете получить биткойны для оплаты «выкупа».

Уже испугались? В общем, все это может коснуться технически подготовленного пользователя.

Но выход есть — как и в случае с «Петей», нашлись пользователи, которые научились обезвреживать вымогателей.

Теперь эти пользователи делятся своим опытом с другими.

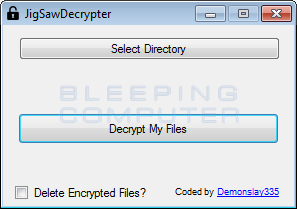

Что делать? Благодаря анализу, проведенному пользователями Twitter Вредоносное ПООхотникКоманда , DemonSlay335 , и BleepinКомпьютер , найден способ нейтрализации ПО.

Был выпущен дешифратор, который может расшифровать файлы, затронутые Jigsaw. Изначально вам необходимо завершить процессы firefox.exe и drpbx.exe в диспетчере задач.

Это позволит избежать удаления файлов.

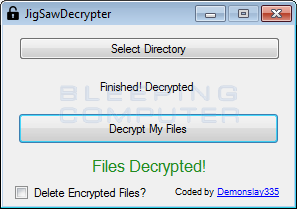

Затем запускаем MSConfig и останавливаем процесс firefox.exe, который находится в %UserProfile%\AppData\Roaming\Frfx\firefox.exe. Далее мы расшифровываем файлы с помощью эта программа .

Это довольно просто:

Если вам нужно расшифровать все файлы на диске, выберите не папку, а корень диска и нажмите «Расшифровать мои файлы».

А потом запускаем антивирус с новыми базами и проверяем ПК.

Технические детали лобзика

Как только вредоносная программа попадает на компьютер пользователя, она начинает искать файлы с определенным расширением и шифрует их с помощью AES-шифрования.

Собственные расширения заменяются на .

FUN, .

KKK или .

BTC. Следующие файлы зашифрованы: .

jpg, .

jpeg, .

raw, .

tif, .

gif, .

png, .

bmp, .

3dm, .

max, .

accdb, .

db, .

dbf, .

mdb, .

pdb, .

sql, .

dwg, .

dxf , .

c, .

cpp, .

cs, .

h, .

php, .

asp, .

rb, .

java, .

jar, .

class, .

py, .

js, .

aaf, .

aep, .

aepx, .

plb, .

prel, .

prproj, .

aet, .

ppj, .

psd, .

indd, .

indl, .

indt, .

indb, .

inx, .

idml, .

pmd, .

xqx, .

xqx, .

ai, .

eps, .

ps, .

svg, .

swf, .

fla, .

as3, .

as, .

txt, .

doc, .

dot, .

docx, .

docm, .

dotx, .

dotm, .

docb, .

rtf, .

wpd, .

wps, .

msg , .

pdf, .

xls, .

xlt, .

xlm, .

xlsx, .

xlsm, .

xltx, .

xltm, .

xlsb, .

xla, .

xlam, .

xll, .

xlw, .

ppt, .

pot, .

pps, .

pptx, .

pptm, .

potx, .

potm, .

ppam, .

ppsx, .

ppsm, .

sldx, .

sldm, .

wav, .

mp3, .

aif, .

iff, .

m3u, .

m4u, .

mid, .

mpa, .

wma, .

ra, .

avi, .

mov, .

mp4, .

3gp, .

mpeg, .

3g2, .

asf, .

asx, .

flv, .

mpg, .

wmv, .

vob, .

m3u8, .

dat, .

csv , .

efx, .

sdf, .

vcf, .

xml, .

ses, .

Qbw, .

QBB, .

QBM, .

QBI, .

QBR, .

Cnt, .

Des, .

v30, .

Qbo, .

Ini, .

Lgb, .

Qwc, .

Qbp, .

Aif, .

Qba, .

Tlg, .

Qbx, .

Qby, .

1pa, .

Qpd, .

Txt, .

Set, .

Iif, .

Nd, .

Rtp, .

Tlg, .

Wav, .

Qsm, .

Qss, .

Qst, .

Fx0, .

Fx1, .

Mx0, .

FPx, .

Fxr, .

Fim, .

ptb, .

Ai, .

Pfb, .

Cgn, .

Vsd, .

Cdr, .

Cmx, .

Cpt, .

Csl , .

Cur, .

Des, .

Dsf, .

Ds4,, .

Drw, .

Dwg.Eps, .

Ps, .

Prn, .

Gif, .

Pcd, .

Pct, .

Pcx, .

Plt, .

Rif, .

Svg, .

Swf, .

Tga, .

Tiff, .

Psp, .

Ttf, .

Wpd, .

Wpg, .

Wi, .

Raw, .

Wmf, .

Txt, .

Cal, .

Cpx, .

Shw, .

Clk, .

Cdx, .

Cdt, .

Fpx, .

Fmv, .

Img, .

Gem, .

Xcf, .

Pic, .

Mac, .

Met, .

PP4, .

Pp5, .

Ppf, .

Xls, .

Xlsx, .

Xlsm, .

Ppt, .

Nap, .

Pat , .

Ps, .

Prn, .

Sct, .

Vsd, .

wk3, .

wk4, .

XPM, .

zip, .

rar Их список находится в %UserProfile%\AppData\Roaming\System32Work\EncryptedFileList.txt. Биткойн-адрес сохраняется в файле %UserProfile%\AppData\Roaming\System32Work\Address.txt. Файлы, связанные с этим вредоносным ПО: %UserProfile%\AppData\Roaming\Frfx\ %UserProfile%\AppData\Roaming\Frfx\firefox.exe %UserProfile%\AppData\Local\Drpbx\ %UserProfile%\AppData\Local\Drpbx\drpbx.exe %UserProfile%\AppData\Roaming\System32Work\ %UserProfile%\AppData\Roaming\System32Work\Address.txt %UserProfile%\AppData\Roaming\System32Work\dr %UserProfile%\AppData\Roaming\System32Work\EncryptedFileList.txt Наконец, элементы реестра: HKCU\Software\Microsoft\Windows\CurrentVersion\Run\firefox.exe %UserProfile%\AppData\Roaming\Frfx\firefox.exe Как видите, шифровальщик не самый опасный, но идея, конечно, сильная.

Если будущие версии программ-вымогателей будут лучше защищены, бороться с Jigsaw будет гораздо сложнее.

Теги: #Сделай сам или сделай сам #Программное обеспечение #вымогатели #головоломка #криптовалюты-вымогатели

-

Реальность Успешного Веб-Сайта Сегодня

19 Oct, 24 -

Заполнение Пикселей При Наложении Текстур

19 Oct, 24 -

Бесшовный Wi-Fi-Роуминг: Теория На Практике

19 Oct, 24 -

Внешняя Аутентификация Для Веб-Приложения

19 Oct, 24 -

Первый Планшет Hp Под Управлением Windows 8

19 Oct, 24 -

Корейцы Создали Надувную Компьютерную Мышь

19 Oct, 24