Какие проблемы решают системы IAM?

Терминология

Чаще всего мы сталкиваемся с термином Identity Management (IdM), который означает управление учетными записями пользователей или электронными представлениями.Обычно система IdM требуется для управления не только учетными записями, но и доступом к системам.

Поэтому, когда мы обычно говорим об IdM, мы имеем в виду управление идентификацией и доступом.

Управление идентификацией и доступом (IAM) — это набор технологий и программных продуктов, которые решают задачи управления жизненным циклом учетных записей и управления доступом к различным системам в компании.

Аналитические агентства (Gartner, Forrester, KuppingerCole) и разработчики систем IAM выделяют как минимум две области в рамках IAM: администрирование и обеспечение пользователей (UAP) и управление идентификацией и доступом (IAG).

Современное решение IAM должно обеспечивать функциональность в обеих областях.

Решения UAP появились в конце 1990-х годов как средство автоматизации служб каталогов.

UAP решает задачу автоматизации создания, изменения и удаления учетных записей в информационных системах организации, а также обеспечивает доступ к приложениям и ресурсам, необходимым пользователю для работы.

Типичные задачи IAM

Задачи UAP Представим себе процесс организации доступа к ИТ-ресурсам (приложениям, данным, сервисам) в компании без автоматизации.При приеме на работу сотрудника отдел кадров вводит его в 1С.

Затем информация об этом поступает в ИТ-отдел.

ИТ-отдел создает учетную запись в службе каталогов Active Directory. Новый сотрудник получает доступ к папкам, приложениям и рассылкам, обратившись к системному администратору или в службу поддержки по электронной почте; в некоторых случаях требуется согласие менеджера или владельца ресурса.

При этом сотрудник никогда не просит «отнять доступ» и за годы работы в компании может «получить» доступ к различным системам.

Если в небольшой компании организация доступа решается посредством прямых коммуникаций и новичок может получить доступ ко всему, что требуется для работы, в течение суток, то в территориально-распределенной компании со штатом более 500 человек на это могут уйти дни.

Сотрудники могут менять должности, номера телефонов, фамилии, и эти изменения должны быть отражены в информационных системах.

В некоторых компаниях есть контрактные или сезонные работники.

При расторжении договора или смене должности доступ к ресурсам должен быть прекращен.

Если в компании имеется несколько информационных систем, например, система документооборота, система учета или внешний портал, появляется задача управления паролями.

Каждой системой управляют разные люди.

Пароль в каждой системе создается отдельно (т.е.

назначаются персональные пароли).

Пользователю сложно запомнить несколько паролей, и это приводит к тому, что они хранятся на бумаге.

Если пароль необходимо сменить, нужно найти владельца приложения, который может быть в отпуске, но доступ нужен сейчас.

Представим себе ситуацию, когда сотрудник в командировке решил подключить доступ к почте на своем мобильном телефоне и допустил ошибку при вводе пароля.

Его аккаунт будет заблокирован, если он неоднократно попытается ввести неверные данные, и он не сможет самостоятельно получить доступ к своей почте.

При увольнении сотрудника необходимо заблокировать ему доступ ко всем системам компании, иногда важно сделать это в течение минуты.

Подобный процесс в масштабах крупной организации отнимает у ИТ-подразделения много времени и неизбежно приводит к ошибкам и, как следствие, финансовым потерям.

Довольно часто в Интернете можно прочитать о судебных делах, связанных с тем, что у уволенного сотрудника остался доступ к системам предприятия, например: www.kuzbass85.ru/2012/04/11/uvolennyiy-sistemnoyy-administrator-udalil-chetyirehletniy-arhiv-buhucheta-byivshego-predpriyatiya Суд установил, что в июле 2011 года Приходько, находясь у себя дома в Кемерово, получил несанкционированный доступ к почтовому серверу компании, где он ранее работал.

Затем он удалил программу «1С Предприятие» за период с 2007 по 2011 год. В результате были уничтожены учетные данные на серверах трех предприятий холдинга, расположенных в Прокопьевске.

О многих таких случаях мы не узнаем, потому что банки или страховые компании предпочитают не афишировать подобные инциденты.

Теперь посмотрим, как выглядит автоматизированный процесс.

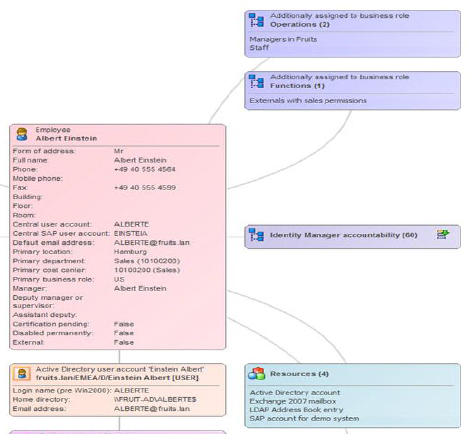

Как только учетная запись появляется в системе управления персоналом, решение UAP автоматически создает учетные записи в подключенных системах, предоставляя доступ на основе атрибутов пользователя (например, должности и отдела) и групп.

Система UAP позволяет проверять значения атрибутов на соответствие правилам и запрещать создание «неправильных записей», в частности, с незаполненной должностью.

При внесении изменений достаточно внести их в одном месте – и они автоматически отразятся во всех подключенных системах.

Так, например, пользователь, меняющий пароль в AD, автоматически получает один и тот же пароль во всех системах.

При переводе или увольнении сотрудника система практически мгновенно отзывает доступ во всех системах.

Важно отметить, что UAP изначально был нацелен больше на решение рутинных задач ИТ-подразделений по администрированию пользователей и ресурсов.

Однако подобные решения не были предназначены для организации контроля доступа к системам и не были предназначены для не-ИТ-пользователей.

То есть системы UAP автоматически предоставляли и отзывали доступ, но не могли ответить на вопрос, к каким ресурсам сейчас имеет доступ пользователь.

Также важно было дать пользователям возможность самостоятельно запрашивать доступ к ресурсам (приложениям, данным, сервисам), а их менеджерам (или владельцам ресурсов) — подтверждать право доступа по запросу, организовывать аттестации для проверки того, кто имеет доступ к тому или иному ресурсу.

конкретный ресурс.

Эти потребности изначально покрывались набором расширенного функционала продуктов UAP, но было понятно, что подобные задачи требуют новых решений.

Цели IAG В середине 2000-х годов начали появляться специализированные предложения IAG. Система IAG решает задачи запроса, подтверждения, аттестации и аудита доступа к приложениям, данным и сервисам, а также обеспечивает контроль и предоставляет бизнес-аналитику о процессах создания учетных записей, управлении этими записями и о том, как эти записи использовались для доступа.

В отличие от UAP, где права в системах были привязаны напрямую к учетным записям, решения IAG оперируют ролями, связанными с организационной структурой предприятия.

Можно сказать, что в решениях UAP за предоставление доступа отвечал ИТ-отдел, а системы IAG возвращали бразды управления доступом бизнес-пользователям.

Давайте рассмотрим конкретные примеры использования решений IAG. Допустим, вы хотите использовать Adobe Photoshop на своем рабочем компьютере.

Сначала пользователь отправляет запрос в техническую поддержку.

Ее сотрудники ждут подтверждения от менеджера, которое добавляется в переписку.

В результате пользователь получает установленное приложение, потратив на него пару дней.

Бывает, что согласованием занимаются несколько человек (так, чтобы получить новый ноутбук, нужно подтверждение от руководителя и директора).

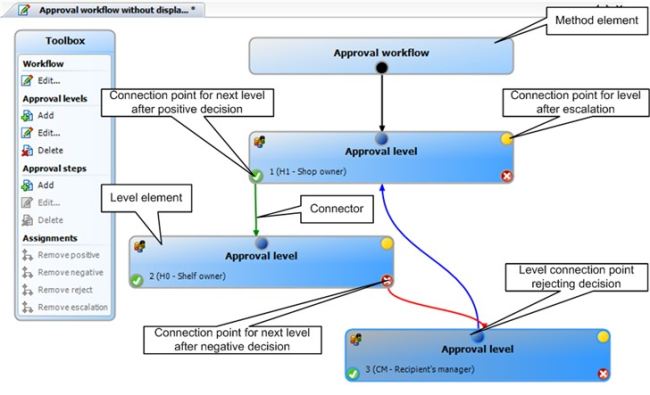

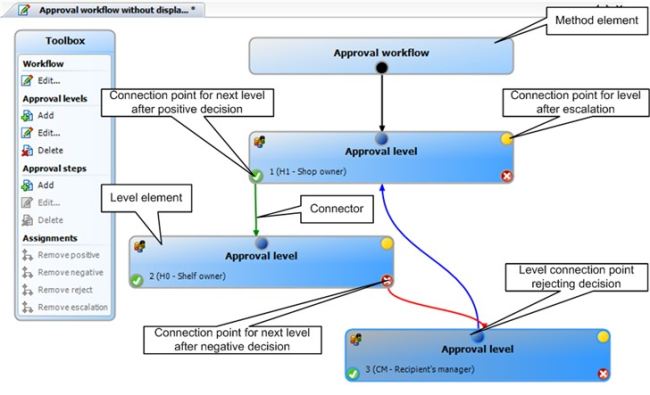

Решения IAG предлагают автоматизацию таких процессов с помощью веб-портала, где можно запросить ресурс, затем запустится «невидимый» процесс, который при необходимости запросит подтверждение у менеджера и, получив его, автоматически внесет необходимые изменения.

Система IAG позволяет менеджеру или сотруднику службы безопасности видеть, к каким системам имеет доступ пользователь, а также управлять этим доступом.

Доступ также может предоставляться на основе «расчетных» правил, то есть, если сотрудник закреплен за работой над конкретным проектом и имеет соответствующую роль, он автоматически получит доступ к необходимой документации, что позволит избежать «ручного согласования».

».

Если у пользователя есть дополнительные права (например, администратор Active Directory добавил пользователя в группу), не соответствующие его роли, служба безопасности будет уведомлена об этом и сможет подтвердить исключение или принять меры по его устранению.

Важным компонентом процесса управления ролями является политика разделения обязанностей (SoD).

Эти политики запрещают совмещение определенных ролей.

Например, сотрудник, делающий заказ, не должен участвовать в финансовых операциях.

Некоторые направления развития IAM

Решения IAM быстро развиваются в новых областях, таких как управление данными на основе контента, управление мобильными устройствами, авторизация на основе рисков и многие другие.Как мы видим, существующие решения IAM хорошо справляются с управлением доступом к централизованным ресурсам.

Однако современные компании имеют огромные объемы неструктурированных данных, хранящихся на компьютерах пользователей в сетевых папках.

Пользователь может легко скопировать ценные данные на свой компьютер, а затем бесконтрольно распространить их.

Для решения этой проблемы в продуктах IAM представлены модули, которые позволяют классифицировать данные по содержимому и атрибутам документа и обеспечивают доступ на основе сравнения данных, предоставленных пользователем (кто пользователь и какое устройство он использует) и данных классификации документов ( какие данные содержит документ).

Еще одно перспективное направление — управление и взаимодействие с мобильными устройствами.

В современных компаниях пользователи используют для работы не только настольные компьютеры, но также смартфоны и планшеты.

Во многих случаях это не корпоративные устройства, а персональные.

Политика BYOD (Принеси свое собственное устройство) набирает популярность за счет сокращения затрат компании на поддержку инфраструктуры и покупку устройств.

С популяризацией этой политики возникают новые проблемы.

Как защитить данные компании, хранящиеся на устройстве, сохраняя при этом конфиденциальность вашего сотрудника? Технология использования логина и пароля для доступа к ресурсам компании уже давно подвергается критике, но достойную замену никто предложить не смог.

Методы двухфакторной аутентификации (например, сочетание традиционного метода и SMS) не получили широкого распространения.

Сегодня поставщики IAM-решений переходят к аутентификации на основе контекстных данных о пользователе, устройстве, приложении, откуда поступил запрос.

Эти данные анализируются и принимается решение о личности пользователя.

Такой алгоритм работы существует в некоторых социальных сетях.

Так, при вводе логина из другой страны вам могут предложить указать дополнительные данные (номер телефона, например).

Как правильно выбрать IAM-систему

Рынок IAM-решений

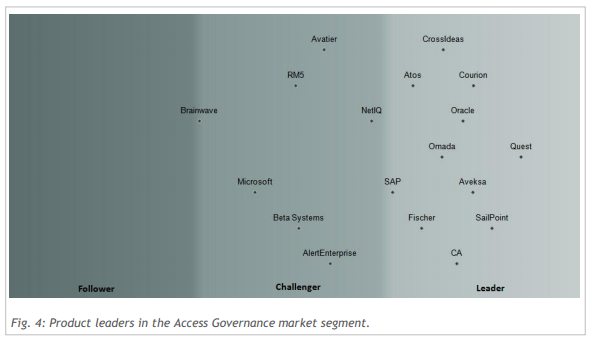

Рынок IAM активно развивается, происходят слияния и поглощения.Сложность систем IAM существенно возрастает с каждым годом.

Оценка современных предложений IAM требует значительных знаний не только в области информационных технологий, но и в области бизнес-аналитики.

Есть несколько аналитических агентств, специализирующихся на исследованиях и сравнениях IAM-решений: Forrester, KuppingerCole, Gartner. Обычно они выпускают годовой отчет о рынке IAM-решений, а также отдельные документы о тенденциях отрасли и анкеты, которые помогут вам выбрать наиболее подходящую систему.

Хотя годовые отчеты можно найти на веб-сайтах поставщиков решений, специализированная документация обычно стоит от сотен до десятков тысяч долларов.

Для годовых отчетов каждое агентство имеет собственную методологию сравнения и визуального представления результатов.

Например, Gartner оценивает IAM-провайдеров по шкале «Видение» (видение того, как рынок развивается и будет развиваться, способность к инновациям) и «Способность к внедрению» (способность занять долю рынка, продать систему).

В отчете KuppingerCole есть несколько диаграмм, на которых поставщики IAM-решений оцениваются по одной шкале (общий рейтинг продукта на скриншоте ниже).

Такие отчеты дают представление о предметной области, тенденциях рынка и обзор основных игроков рынка IAM.

Важно понимать, что многие системы вообще не представлены на российском рынке.

Могут быть и локальные решения, которые достаточно успешны на российском рынке, но не получили широкого распространения во всем мире.

Критерии выбора систем

Как не бывает двух одинаковых предприятий с одинаковым набором приложений и бизнес-процессов, так не существует универсальных и лучших IAM-систем.Каждая система IAM имеет уникальный набор функций, разъемы для целевых систем и платформы для расширения функциональности.

Начать выбор можно с формальных требований, таких как стоимость владения (стоимость лицензий, внедрения и поддержки в течение нескольких лет), лицензионная политика, наличие успешно реализованных проектов на предприятиях схожих по размеру/отрасли, наличие внедрения.

и специалисты поддержки в России.

Также могут помочь технические требования: наличие коннекторов к общим системам, используемым на предприятии, веб-интерфейс для бизнес-пользователей, автоматизация бизнес-процессов (например, согласований), механизм сертификации, требования к расширению открытого функционала (когда система может расширяться без производителя).

Выбрав несколько наиболее подходящих провайдеров, вы сможете увидеть, как система работает с основными и наиболее важными сценариями, которые вы хотите автоматизировать.

Обычно это сценарии жизненного цикла сотрудника: прием на работу, перевод в другой отдел или офис, отпуск, увольнение.

Важен также набор сценариев контроля доступа: выдача временного и постоянного доступа к системам по запросу, автоматически или по договоренности исходя из ролей в компании или проекте, контроль доступа по расписанию (аттестации) и запросу.

При работе с данными учетной записи важно проверять их корректность (например, формат номера телефона), а также преобразовывать данные при синхронизации, в частности, транслитерировать имена при синхронизации кадровой системы и Active Directory. Для автоматизации жизненного цикла пользователя в целевых системах обычно используются коннекторы.

Это специализированные модули IAM, которые взаимодействуют с внешней системой, обеспечивая создание, изменение, удаление учетных записей и предоставление доступа путем перевода ролей в системе IAM в набор прав, понятный целевой системе, например, группе.

Коннекторы часто меняются из-за изменений в целевой системе.

Будет ли IAM поддерживать новую версию 1С или SalesForce? Насколько дорого стоит переделка разъема? Важно понимать, что система IAM не является пакетным продуктом и в большинстве проектов стоимость услуг может в несколько раз превышать стоимость лицензий.

Проекты IAM никогда не заканчиваются (за исключением неудачных), поскольку целевые системы, управляемые предложением IAM, постоянно меняются и требуют реконфигурации, обновлений или улучшений.

Поэтому расширяемость системы является очень важным критерием выбора.

Будет ли поставщик участвовать в каждом изменении или с этим смогут справиться администраторы и бизнес-пользователи клиента?

Примеры сценариев оценки системы IAM

Набор персонала Сценарий: После того, как отдел кадров создает учетную запись для нового сотрудника в кадровой системе (например, 1С), сотрудник не позднее, чем за n минут должен получить учетные записи и наборы прав во всех системах, соответствующих его роли.Результат: Сотрудник может использовать все системы в рамках своей должности.

Запросить доступ к ресурсу Сценарий: После того как сотрудник запросил ресурс через веб-портал, он должен получить ответ в течение n часов.

Временный доступ к ресурсу регулируется посредством ручного согласования.

То есть запрос получает владелец ресурса и/или его заместитель.

Если запрос остается без ответа в течение определенного времени, происходит эскалация.

Результат: а) Сотрудник получает доступ к ресурсу; б) Работник получает отказ.

Сертификация Сценарий: Раз в месяц владелец ресурса удостоверяет список тех, кто имеет доступ к ресурсу.

Для каждого члена списка он продлевает или прекращает доступ.

Результат: Сертификация проведена, доступ к ресурсу имеют только сотрудники, подтвержденные владельцем.

Отпуск Сценарий: доступ сотрудника, находящегося в отпуске, должен быть автоматически прекращен на время его отсутствия.

Прекращение доступа не требует ручных действий.

Результат: Сотрудник не имеет доступа к системам компании во время отпуска.

Увольнение Сценарий: доступ сотрудника ко всем системам предприятия должен быть отозван не позднее, чем через n минут после того, как менеджер инициирует процесс на веб-портале.

Результат: Сотрудник не имеет доступа к системам компании.

Разделение властей Сценарий: Менеджер назначает сотруднику роль, несовместимую с существующими ролями.

Сотрудник не может совмещать взаимоисключающие роли.

Результат: система отклоняет изменение и фиксирует нарушение политики.

Восстановление пароля Сценарий: Сотрудник забыл свой пароль.

Он заходит на сайт, где после ответов на вопросы системы инициирует сброс пароля и получает новый пароль в виде СМС.

Новый пароль должен автоматически синхронизироваться с подключенными системами.

Результат: Сотрудник получает новый пароль, который он может использовать во всех системах, к которым у него есть доступ.

Это первая часть статьи, будет продолжение.

Автор: Александр Цветков, инженер-программист Dell. Теги: #управление паролями #безопасность #администрирование #контроль доступа #информационная безопасность

-

Происхождение Вашего Ника (Драйв, Ники)

19 Oct, 24 -

Семь Тенденций Кибербезопасности На 2019 Год

19 Oct, 24 -

История Создания «Мобильной Рекламы»

19 Oct, 24