Пандемия еще раз продемонстрировала, что индустрия кибербезопасности — это не застывшая в тишине дата-центров дуэль «хорошего» и «плохого».

Индустрия меняется вместе с реальным миром и реагирует на происходящие в нем события.

Мы рассмотрели наиболее значимые тенденции киберугроз 2020 года, чтобы понять, чего ожидать от новой реальности.

В этом посте собраны самые интересные цифры и факты из наше исследование .

Ландшафт киберугроз

Делая прогнозы на 2020 год, мы не могли предвидеть, как новая реальность, обрушившая мировую экономику, повлияет на нашу жизнь.Однако уже сейчас мы можем подвести итоги первого полугодия и показать, как за это время изменился ландшафт киберугроз.

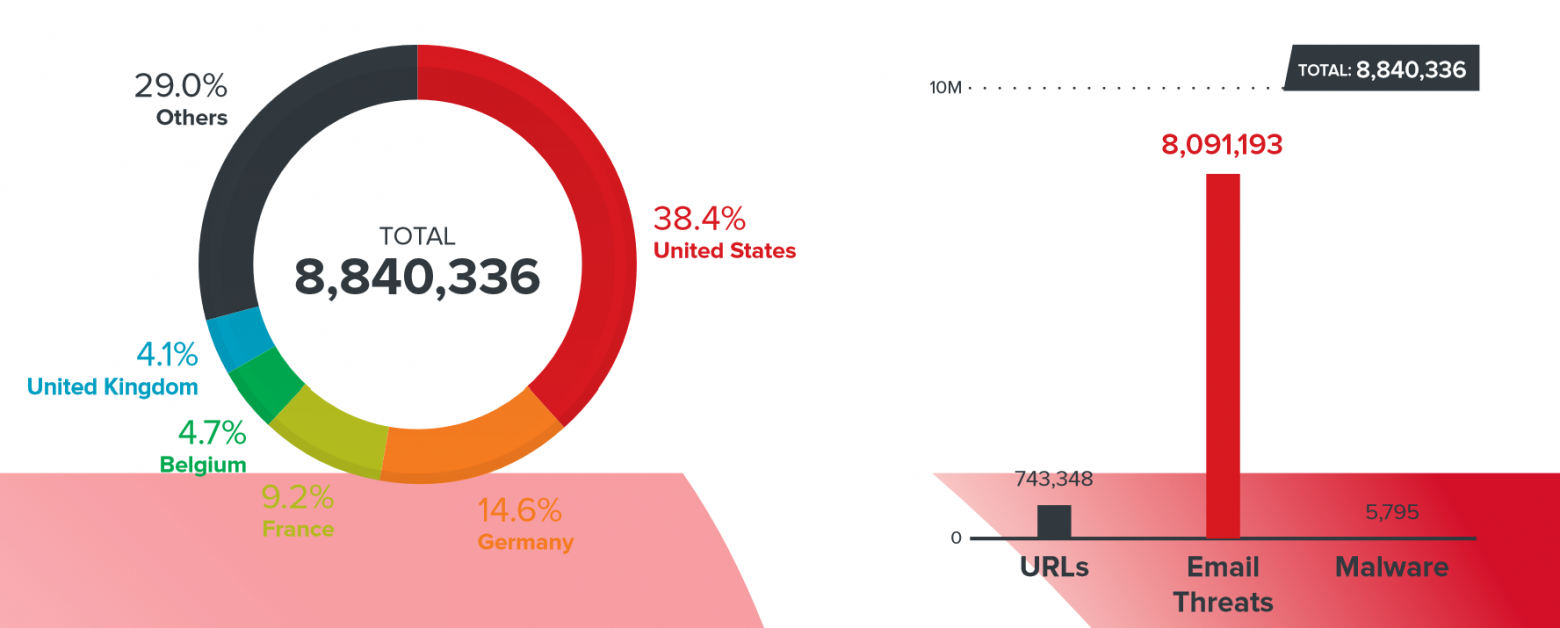

Количество угроз, заблокированных Trend Micro Smart Protection Network в первом полугодии 2020 года.

Источник здесь и далее: Trend Micro В первой половине 2020 года решения безопасности Trend Micro заблокировали более 27 миллиардов мошеннических электронных писем, содержащих вредоносные вложения и фишинговые ссылки.

Во втором квартале наблюдался значительный рост количества вредоносных сообщений по сравнению с началом года.

Виды вредоносных вложений в спам-рассылках в первом полугодии 2020 года

Самым популярным типом вредоносных вложений в первой половине 2020 года были PDF-файлы, на которые приходилось более 50% электронных писем.

Вторым по популярности типом вложений были HTML-файлы.

Около шести процентов электронных писем содержали вложения XLS, а файлы JavaScript, исполняемые файлы и документы MS Word были немного менее популярны.

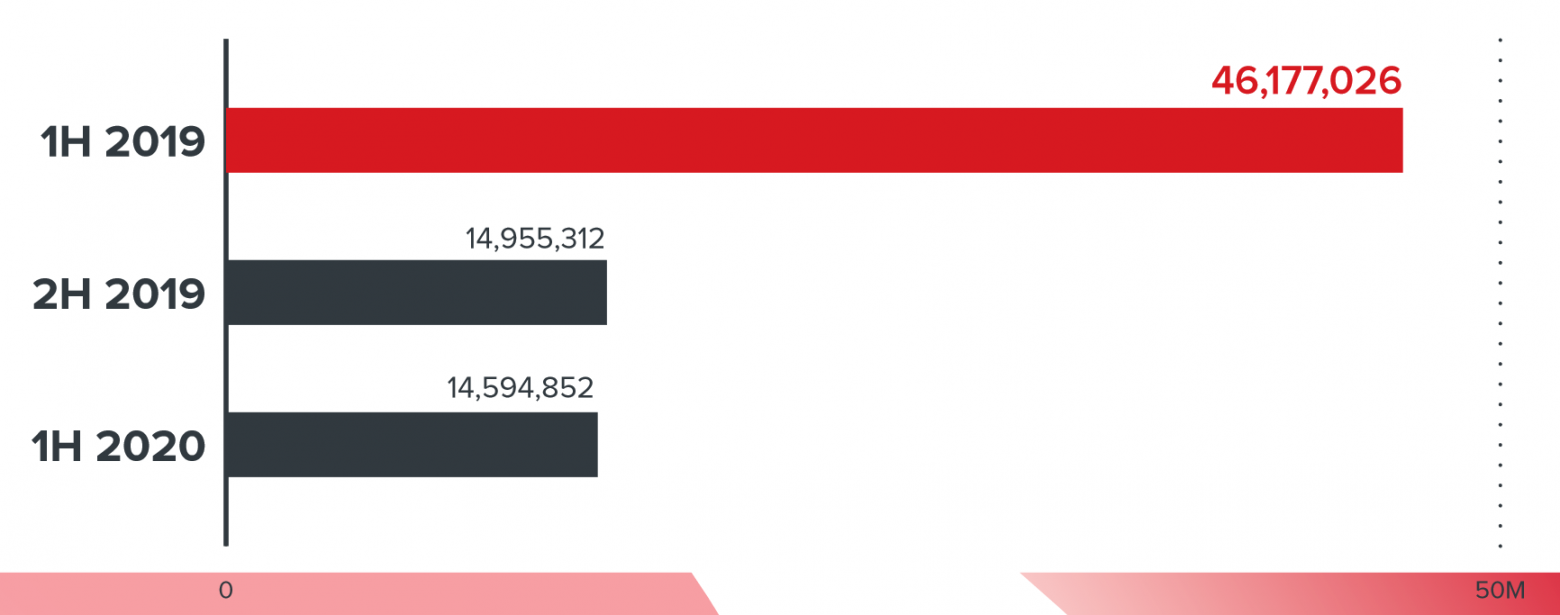

Количество программ-вымогателей в кампаниях 2019 и 2020 годов

Характерной особенностью 2020 года стал рост популярности программ-вымогателей.

По сравнению с 2019 годом их число выросло на 45% — с января по июнь этого года было обнаружено 68 новых семейств вредоносного ПО этого типа.

Количество образцов мобильного вредоносного ПО, выявленных за шесть месяцев

Число мобильных угроз также продолжает расти, а кампании становятся все более изощренными.

Например, в конце марта мы обнаружили мошенническую кибератаку под названием Operation Poisoned News. Это была атака на водопой, нацеленная на пользователей iOS в Гонконге.

Пользователи iOS-устройств получали ссылки на новости на различных форумах в социальных сетях и мессенджерах.

Эти ссылки на самом деле вели на соответствующие новостные сайты, но содержали скрытые iframe с вредоносным кодом, эксплуатирующим уязвимости в iOS 12.1 и 12.2. В результате атаки устройства были заражены программой LightSpy, которая позволяла злоумышленникам выполнять команды и манипулировать файлами на устройствах.

Рекламное мошенничество остается самым популярным видом атак на пользователей мобильных устройств.

Вредоносные приложения в Google Play маскируются под полезные утилиты, а после установки показывают пользователю рекламу и выполняют другие нежелательные действия, в том числе крадут данные банковских карт и личные данные пользователя.

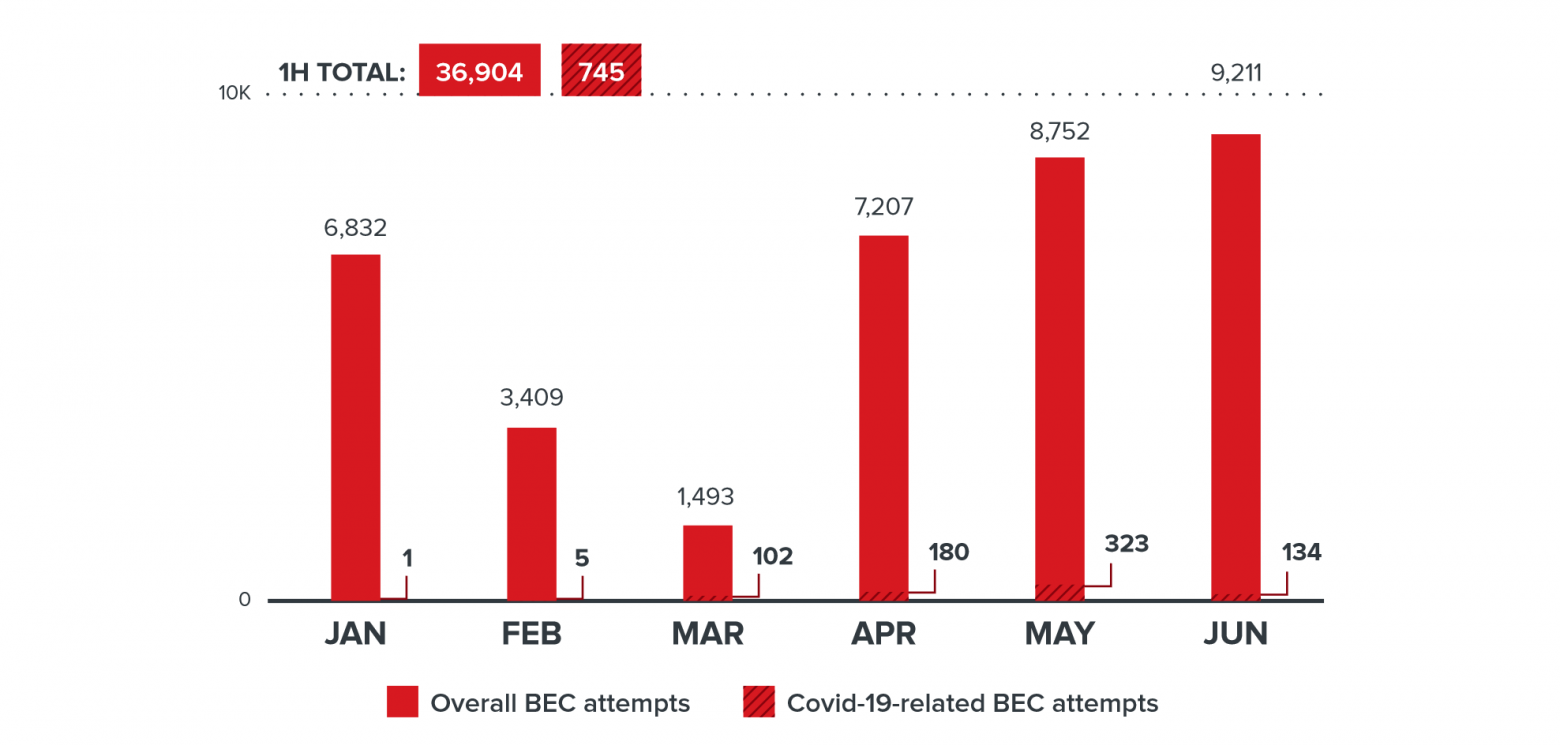

Изменение количества попыток BEC-атак в 2019-2020 гг.

на графике Еще одной характерной особенностью 2020 года является рост количества атак, направленных на компрометацию деловой переписки (Business Email Compromise, BEC).

По сравнению со второй половиной 2019 года количество кампаний BEC выросло на 19%.

Самой популярной целью атак BEC был главный исполнительный директор (CEO) компании.

На эту категорию сотрудников приходится 30% всех происшествий.

Любопытно, что писем «от генерального директора» стало меньше: в 2019 году доля таких писем составила 41%.

Возможно, мошенники экспериментируют с другими позициями, чтобы оценить их эффективность.

Естественно, что наиболее востребованными остаются люди, связанные с финансами, например, финансовые менеджеры и финансовые директора.

Увеличение количества атак, замаскированных под COVID-19

За период с января по июнь 2020 года сеть Trend Micro Smart Protection Network (SPN) выявила около 9 миллионов угроз, связанных с COVID-19. Эти угрозы представляли собой электронные письма, содержащие ссылки и вредоносные файлы, которые прямо или косвенно использовали тему пандемии.Это могут быть, например, приложения-информаторы или уведомления о задержках оказания услуг из-за вируса.

Количество атак под брендом COVID и их распределение по странам

Лидером по количеству подобных угроз — 38% случаев — стали США.

В тройку лидеров также вошли Германия с 14,6% и Франция с 9,2%.

Большинство выявленных случаев пришлось на апрель, что соответствует пику заболеваемости во многих странах.

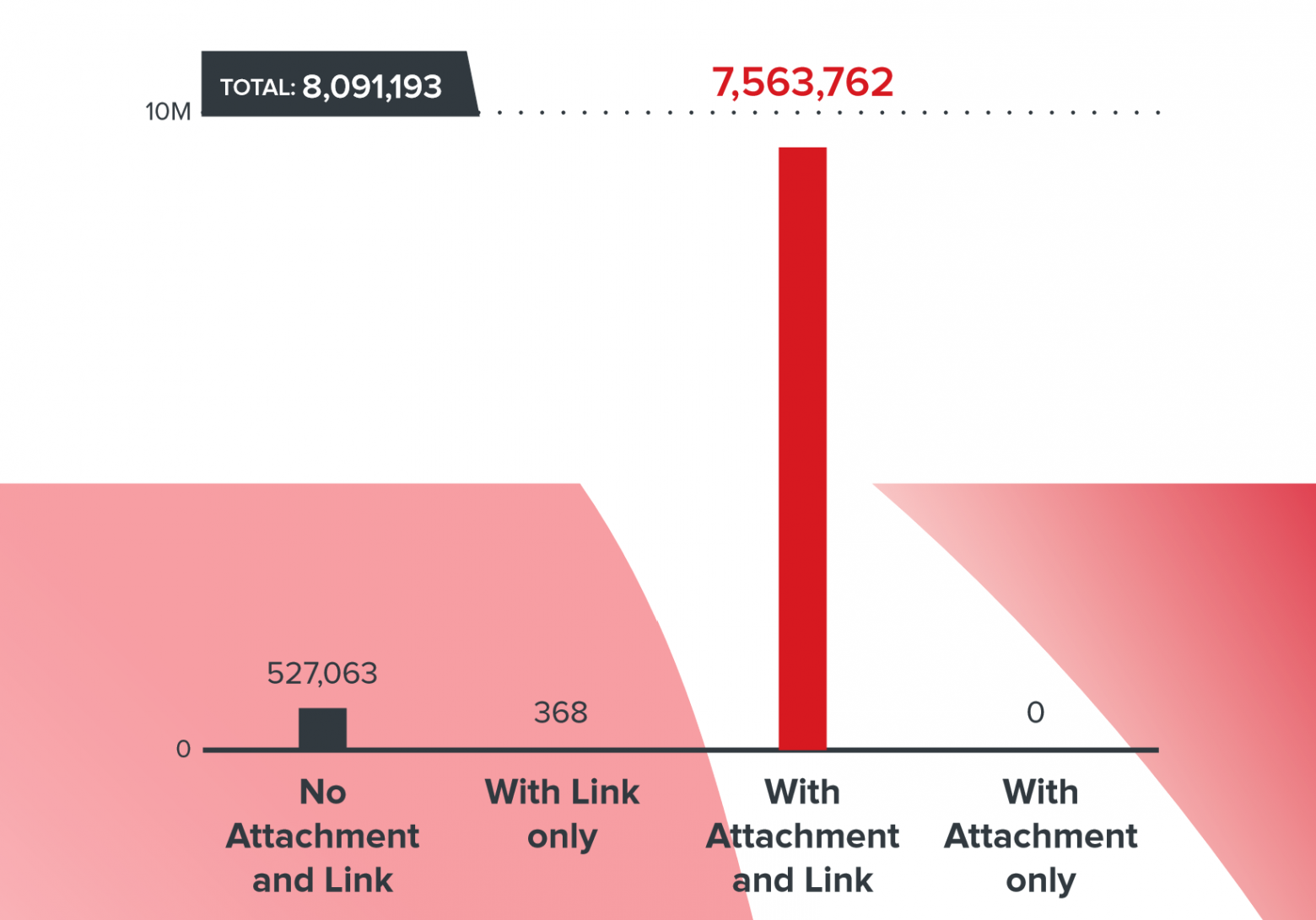

Распределение типов вредоносного контента мошеннических писем в кампаниях по борьбе с COVID-19

Подавляющее большинство угроз по электронной почте (93,5%) содержали как вредоносное вложение, так и вредоносную ссылку.

Письменных писем, содержащих ссылку или файл, было значительно меньше.

Тема COVID-19 также широко использовалась в атаках BEC. Эффективность этих схем была подкреплена тем, что переход на удаленную работу затруднил отслеживание коммуникаций между сотрудниками и организациями.

Количество кампаний BEC, связанных с COVID-19

Например, во время одной из атак БЭК преступники отправили сотрудников потенциальной жертвы уведомление о смене банка в связи с пандемией, указав в качестве счета получателя счет «мула» в Гонконге.

Попытки разместить ссылки на вредоносные сайты, связанные с COVID-19, увеличились в течение года, достигнув пика в апреле.

Большинство этих сайтов использовались для того или иного мошенничества, связанного с пандемией, например: приложения, которые якобы защищали своих пользователей от заражения коронавирусом, но вместо этого добавляли устройство жертвы в ботнет; продажа несуществующих наборов вакцин, одобренных ВОЗ, всего за 4,95 доллара; выдача ложных компенсаций за различные виды ущерба, причиненного пандемией; кража учетных данных и данных банковских карт для получения «налоговых льгот» в США.

Адаптация к новой реальности

Столкнувшись с карантинными ограничениями, компании были вынуждены перевести значительную часть своих сотрудников на удаленную работу.Для обеспечения безопасности такого режима пришлось решить сразу несколько задач: Скорость интернет-соединения и безопасность домашней сети; использование уязвимых личных устройств для подключения к рабочей сети и работы с документами; необходимость отслеживать, чем занимаются удаленные сотрудники в рабочее время; организация онлайн-встреч; разделение личных и рабочих задач на одном устройстве.

Киберпреступники также воспользовались новой реальностью и стали активнее атаковать роутеры и устройства домашних пользователей.

Количество атак на устройства домашних пользователей в 2019-2020 гг.

Большинство всех атак — это перебор атак на различные сервисы удаленного доступа: RDP, SSH, FTP. Доля таких атак составила почти 90%.

Распределение типов атак на устройства домашних пользователей

Компрометация маршрутизаторов и других устройств домашних пользователей, работающих удаленно, дает злоумышленникам возможность использовать их для атаки на корпоративные сети.

Зумбомбинг и другие атаки на сервисы видеоконференцсвязи

Потребность в постоянном общении вызвала взрывной рост использования Zoom, Cisco Webex, Google Meet, Microsoft Skype и других платформ для видеоконференций.Одним из нашумевших явлений, которые даже стали причиной появления нового термина, стали тролльские атаки на конференции, проводимые с помощью сервиса Zoom. Во время таких нападений посторонние присоединялись к частным звонкам и встречам, а затем устраивали шоу разной степени непристойности, например, проигрывали порновидео или оскорбляли других участников.

Популярность видеосервисов эксплуатировали и другим способом: мошенники регистрировали фишинговые домены, название которых каким-то образом связано с Zoom или другим подобным сервисом, а затем предлагали скачать дистрибутив Zoom или Skype, загруженный вредоносной добавкой.

Кампании по вымогательству

Количество случаев вымогательства в этом году значительно снизилось по сравнению с прошлым годом, но изменилось их качество.

Количество выявленных компонентов, связанных с вымогательскими атаками в 2019-2020 гг.

Операторы программ-вымогателей больше не легкомысленны, рассылая всем подряд тысячи спам-писем и требуя небольшой выкуп.

Современные злоумышленники предпочитают атаковать крупные компании, организации здравоохранения или государственные учреждения и требуют крупные суммы выкупа.

Такой подход увеличивает вероятность того, что выкуп будет получен, а значит, атака окупится многократно.

«Старый» и новый вариант атаки вымогателя

Сенсационный За время своей работы WannaCry собрала значительно меньше выкупа сколько, скажем, Ryuk-вымогатель может заработать за одну атаку.

Рюк нацелен на компании, работающие в критически важных отраслях.

Важность данных, хранящихся и обрабатываемых этими организациями, позволяет операторам вредоносных программ требовать огромные суммы выкупа: согласно отчету Coveware, в первом квартале 2020 года средний размер выкупа при использовании Ryuk увеличился до $1,3 млн.

.

Еще одним характерным изменением современных программ-вымогателей является преимущественное распространение посредством целевых кампаний, использующих уязвимости или украденные учетные данные для взлома.

Выводы и Рекомендации

Пандемия изменила не только нашу жизнь, но и образ мышления компаний-разработчиков программного обеспечения.Признавая новые реалии, они приняли новый подход к безопасности.

Высвободившиеся от поддержки Windows 7 ресурсы Microsoft направила на устранение уязвимостей Windows 10: уже в феврале 2020 года количество исправлений составило 99, а начиная с марта их стало выпускаться более сотни (июньский максимум — 129 патчей).

во вторник обновлений); Компания Zoom, которая была скандализирована зумбомбингом и другими проблемами, одобрила новую концепцию и сосредоточилась на повышении безопасности своего продукта; Компании стали более активно вознаграждать независимых исследователей за ошибки, обнаруженные в их продуктах.

Сложные времена требуют использования надежных технологий безопасности.

Разрозненных инструментов и одноуровневой защиты отдельных компонентов информационной системы компании уже недостаточно.

Только многоуровневые решения могут обеспечить комбинированную защиту от многокомпонентных и мультиплатформенных угроз электронной почте, пользовательским устройствам, серверам, сетевой и облачной инфраструктуре.

В идеале такие решения будут предоставлять широкий спектр показателей и аналитики, которые позволят ИТ-персоналу видеть общую картину без необходимости тратить значительную часть своего времени и ресурсов на анализ гор предупреждений и других данных.

Методы, которые злоумышленники используют для получения прибыли от пандемии, остаются прежними.

Социальная инженерия стала еще более эффективной из-за страха и неуверенности, вызванных вирусом.

В текущей ситуации организациям просто необходимо сосредоточиться на обучении удаленных пользователей безопасному поведению с помощью программ повышения осведомленности о кибербезопасности.

Со своей стороны, пользователи должны проявлять бдительность и здравый смысл при удаленном взаимодействии с информационными ресурсами компании.

Еще один вопрос, требующий обязательного решения, — оперативная доставка обновлений на персональные устройства пользователей.

Учитывая растущее количество атак, нацеленных на удаленных пользователей, своевременное обновление их устройств повысит безопасность корпоративной сети.

Теги: #информационная безопасность #кибербезопасность #ИТ-исследования и прогнозы #Антивирусная защита #киберугрозы #хакерские атаки #trend micro #BEC-атаки

-

Сивелкирия Ос: Пример Построения Программы

19 Oct, 24 -

Youtube Назван «Изобретением Года»

19 Oct, 24