В нашем почта , посвященный уязвимости Heartbleed, мы указали, что одной из дополнительных мер безопасности при работе с HTTPS-соединением является возможность проверки отозванного цифрового сертификата в браузере.

Особенно это актуально для Heartbleed, поскольку после обновления уязвимой версии OpenSSL на сервере специалистам компании необходимо заново получить новый закрытый ключ (SSL/TLS) и сгенерировать новый сертификат, а старый отозвать.

Браузеры должны распознавать такие ситуации (используя отозванный цифровой сертификат в HTTPS) и уведомлять своих пользователей о том, что соединение, которое они используют с сервером, больше не является доверенным.

Цифровые сертификаты SSL или TLS используются для привязки криптографического открытого ключа к информации об организации (компании, услуге и т. д.).

Таким образом, будучи выданным центром сертификации, он гарантирует клиенту этой организации, что используемый открытый ключ шифрования принадлежит этой организации.

Безопасное соединение HTTPS использует преимущества системы шифрования с открытым ключом, в которой сертификаты SSL/TLS, а также закрытый ключ сервера используются для установления полностью безопасного соединения, которому пользователь может безоговорочно доверять при передаче своих данных.

Ранее была опубликована информация о том, что исследователям, использующим уязвимость Heartbleed, удалось успешно скомпрометировать такие защищенные сервисы, как CloudFlare, OpenVPN, а также почту Yahoo. Похитив секретный ключ, злоумышленники могут расшифровать данные сеанса пользователя и впоследствии выдать себя за сервер, при этом пользователь будет думать, что работает с легитимным источником.

В этом случае сам сертификат открытого ключа скомпрометирован и ЦС, выдавший сертификат, не может гарантировать, что пользователь работает с настоящим сервером.

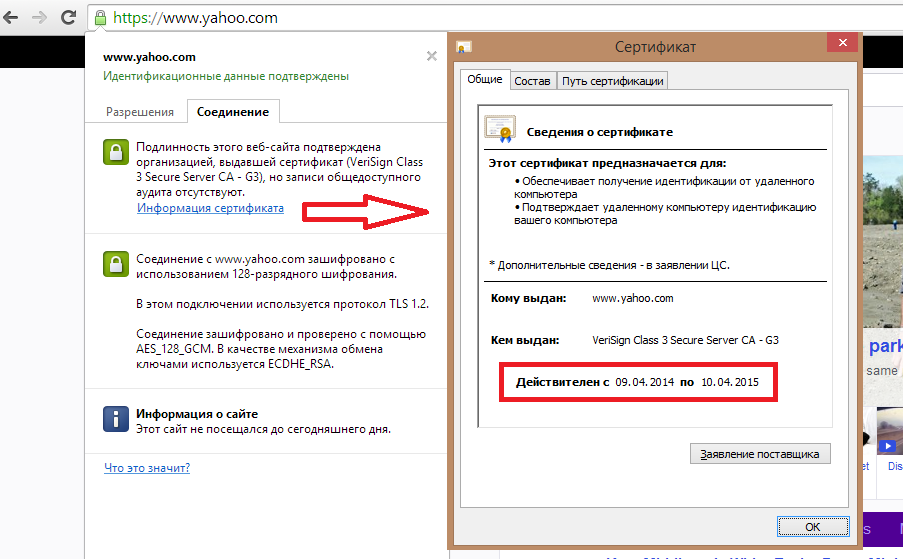

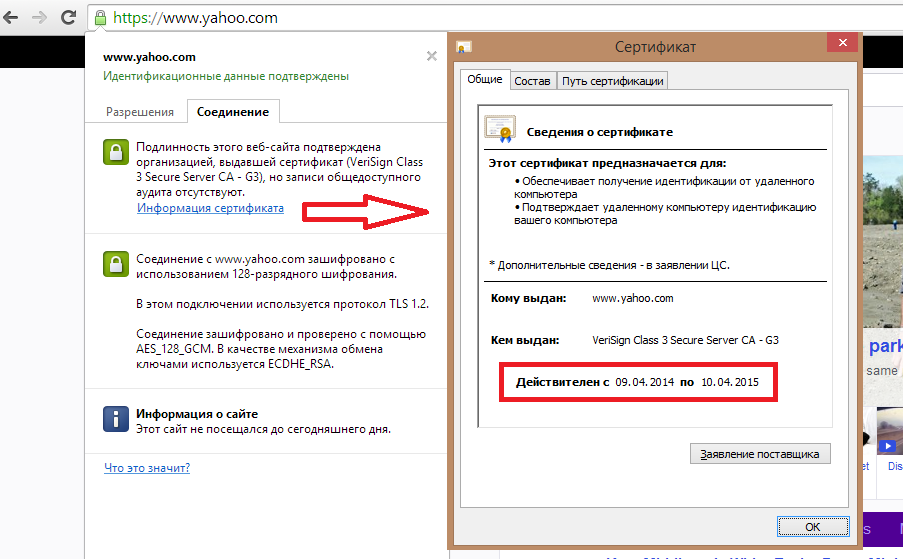

Рис.

Перевыпущен цифровой сертификат Yahoo. Когда сервер обновил одну из уязвимых версий OpenSSL до необходимой версии 1.0.1g, был получен новый сертификат открытого ключа (и соответствующий ему закрытый ключ сервера), старый сертификат был отозван, а пользователь сменил пароль.

с их точки зрения, они все еще могут оставаться уязвимыми.

работа с вашим браузером.

Мы отметили, что злоумышленники могут позже использовать украденный закрытый ключ, чтобы выдать себя за сервер или запустить атаку «Человек посередине», тем самым скомпрометировав HTTPS. Это может произойти потому, что используемый вами браузер не обновил информацию об отозванном цифровом сертификате и продолжает считать его доверенным.

Существует два основных способа, с помощью которых браузер может проверить информацию о состоянии сертификата (т. е.

является ли он действительным или отозван): протокол состояния сертификата ( Протокол статуса онлайн-сертификата, OCSP ) и список сертификатов отзыва ( Список отзыва сертификатов, CRL ).

Через OCSP клиент может получить информацию от ЦС о состоянии сертификата перед созданием HTTPS-соединения с соответствующим сервером.

CRL содержит список отозванных цифровых сертификатов, и этот список кэшируется браузером во время работы.

Гугл Хром В феврале 2012 года Google отключил проверку отзыва цифровых сертификатов Chrome в новых версиях браузера.

Это решение было связано с медлительностью и задержками, необходимыми для обработки запроса статуса сертификата через OCSP. Проверка статуса занимала около 300 миллисекунд или почти секунду для каждого нового HTTPS-соединения.

В Google также посчитали, что такая задержка может помешать переходу сервисов на использование HTTPS из-за того, что немногим из их клиентов понравится такая задержка каждый раз при подключении к серверу (установлении нового соединения).

Компания также отказалась от постоянного мониторинга состояния сертификатов, поскольку исследования показали, что большинство сертификатов были отозваны не потому, что они были скомпрометированы злоумышленниками, а из-за других административных решений компаний.

Браузер проверяет статус сертификатов с помощью списков отзыва сертификатов, но эта практика предполагает кэширование, и браузер не будет иметь самой последней информации об используемых сертификатах.

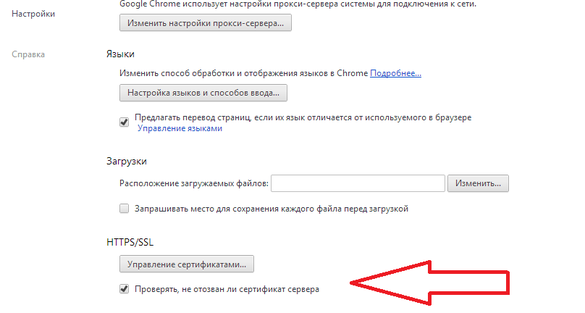

Чтобы включить своевременную проверку цифровых сертификатов перед их использованием в HTTPS, необходимо установить опцию «Проверять, не был ли отозван сертификат сервера» в настройках браузера.

По умолчанию эта опция отключена.

Когда этот параметр включен, браузер будет использовать упомянутые запросы OCSP для проверки статусов сертификатов при попытке установить новое соединение HTTPS. Браузер не позволит пользователю просмотреть веб-страницу с отозванным сертификатом, отображая предупреждающее сообщение.

Рис.

Настройка Гугл Хрома.

Мозилла Фаерфокс Разработчики Firefox отказались от постоянной проверки статуса сертификата с помощью списков CRL в последних версиях браузера, вместо этого он использует протокол OCSP, который включено по умолчанию .

При этом CRL по-прежнему присутствуют в браузере и информация для них обновляется на регулярной основе (асинхронно, независимо от устанавливаемых соединений, через так называемый механизм Push-список отзыва ).

Как и Chrome, Firefox предупреждает пользователя о том, что сервер использует отозванный сертификат, блокируя тем самым доступ пользователя к запрошенной странице.

Как вы можете видеть на скриншоте ниже, в браузере присутствует опция «Если возникла ошибка соединения с OCSP-сервером, считать сертификат недействительным», которая по умолчанию отключена.

Таким образом, если запрошенный ЦС недоступен для проверки статуса сертификата, пользователь получит сообщение об ошибке при работе с любым сертификатом, поскольку невозможно определить, действителен он или отозван.

Рис.

Соответствующая опция для проверки статуса цифрового сертификата с помощью Mozilla Firefox. MS Интернет Эксплорер Поведение браузера зависит от соответствующей версии и используемой операционной системы.

В современных выпусках Windows 7 и Windows 8 Internet Explorer (начиная с версии 8) поддерживает проверку сертификатов новых подключений через OCSP, а также использует CRL в качестве запасного варианта.

По умолчанию OCSP используется для проверки статуса сертификата.

Подобно Google Chrome и Mozilla Firefox, Internet Explorer не позволяет пользователю просматривать веб-страницы, для подключения к которым используется отозванный цифровой сертификат.

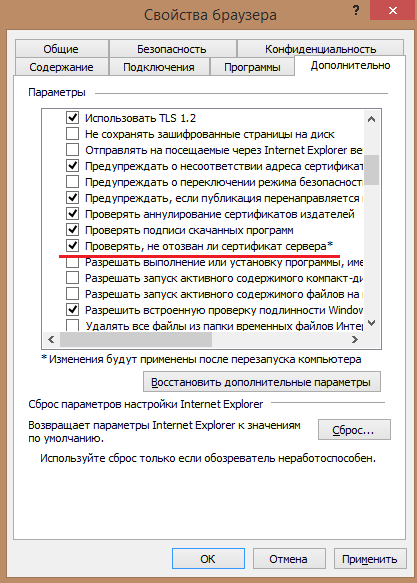

Рис.

Настройка проверки отозванных сертификатов в IE 8+ на Windows 7+ ( включено по умолчанию ).

Яблочное Сафари В этом браузере нет встроенных механизмов проверки отозванных сертификатов.

Вместо этого он использует т. н.

Яблоко Доступ к брелку .

Настройки, связанные с проверкой отозванных сертификатов, находятся в меню «Настройки» -> «Сертификаты».

Параметр Best Try используется для указания проверок сертификатов с использованием проверок OCSP и CRL. Проверка сертификатов отключена по умолчанию .

В отличие от трех упомянутых выше браузеров, Safari позволяет пользователю пропустить предупреждение об отзыве сертификата.

Для этого пользователю необходимо во всплывающем окне нажать на пункт «Продолжить».

Судя по первоисточнику: blog.cisecurity.org/how-browsers-handle-certificate-revocation

Теги: #heartbleed #информационная безопасность

-

Нужна Ли Проверка Html?!

19 Oct, 24 -

Графический Информер Яндекс.деньги Для Сайта

19 Oct, 24 -

Мега: (Не)Проверка Безопасности

19 Oct, 24