Сегодня на конференции Hack In The Box в Амстердаме Хьюго Тесо, консультант по безопасности из n.runs AG, выступил с презентацией о вполне достоверном сценарии угона самолета с помощью простого Android-приложения.

Тесо работал в ИТ-индустрии последние 11 лет, но еще дольше был коммерческим пилотом, что позволило ему совместить две карьеры и изучить современное состояние безопасности авиационных компьютерных систем и протоколов связи.

.

Воспользовавшись преимуществами двух новых авиационных систем для обнаружения уязвимостей, сбора и использования разведывательных данных, создав платформу (SIMON) и приложение для Android (PlaneSploit), которое доставляет сообщение об атаке в системы управления полетом самолета, он продемонстрировал способность получить полный контроль.

самолета, заставляя виртуальный самолет «танцевать под его дудку».

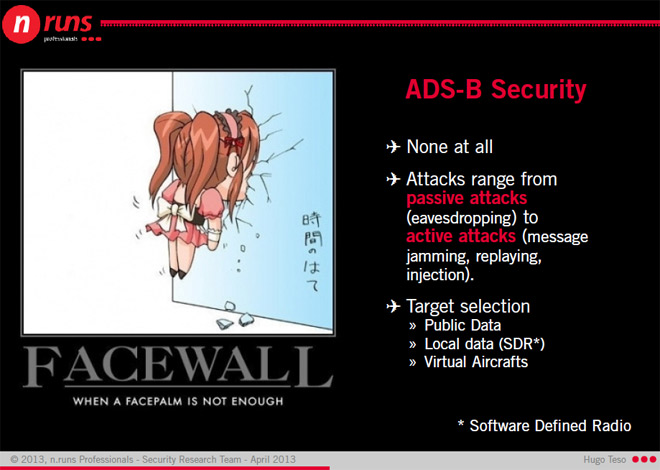

Одной из двух технологий, которыми он злоупотреблял, является автоматическое зависимое широковещание наблюдения (ADS-B).

Она отправляет информацию о каждом воздушном судне (идентификатор, текущее положение, высоту и т. д.) через бортовой передатчик авиадиспетчеру, что позволяет воздушному судну, оснащенному этой системой, получать информацию о полете и погоде обо всех других воздушных судах, находящихся в данный момент в воздухе в данный момент. область .

Вторая — это система адресации и отчетности авиационной связи (ACARS), которая используется для обмена сообщениями между самолетом и диспетчером по радио или спутнику, а также для автоматической доставки информации о каждом этапе полета в центр.

Обе эти технологии крайне небезопасны и подвержены целому ряду пассивных и активных атак.

Teso использовала ADS-B для выбора целей и ACARS для сбора информации о бортовом компьютере, а также для компрометации его уязвимостей путем передачи поддельного вредоносного сообщения.

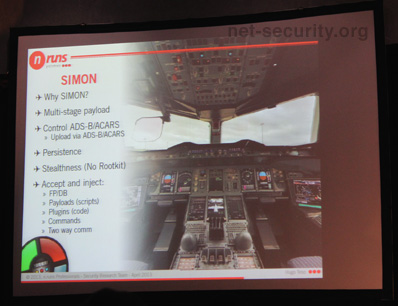

На основе собственных исследований Тесо разработал структуру SIMON, которую он намеренно заставил работать только в виртуальной среде, чтобы ее нельзя было применить к реальным самолетам.

Его испытательная лаборатория состоит из набора программного и аппаратного обеспечения, но соединения и коммуникации, а также методы взлома точно такие же, как те, которые можно было бы использовать в реальной жизни.

Поскольку обнаружить фреймворк в Flight Management System практически невозможно, нет необходимости маскировать его под руткит. Используя SIMON, злоумышленник может загрузить конкретный вредоносный код на удаленный FSM, загрузить планы полета, подробные команды или даже специальные плагины, которые можно разработать для платформы.

Чтобы сделать ситуацию еще более интересной или простой, компания Tesco продемонстрировала приложение для Android, которое использует SIMON для удаленного управления самолетом в движении.

Приложение с замысловатым названием PlaneSploit имеет простой интерфейс и множество различных функций.

И это достойный пример технологической эволюции — десять лет назад у нас не было телефонов с цветными экранами, а сегодня мы взламываем самолеты с помощью смартфонов.

PlaneSploit использует трекер Flightradar24, и вы можете нажать на любой самолет в этом районе.

В виртуальной среде расстояние до самолета не имеет значения, но в реальном мире все будет зависеть от используемой антенны (если речь идет о самом самолете) или системы (при использовании ACARS типа SITA или ARINC).

Пользовательский интерфейс приложения разделен на функции: обнаружение, сбор информации, эксплуатация и последующая эксплуатация.

Злоумышленник может нажать на любой активный самолет и получить его идентификатор, текущую позицию и пункт назначения полета.

В случае взлома системы самолета (исследователь указал ряд векторов атаки, но не уточнил способы) приложение предупреждает пользователя сообщением или push-уведомлением.

Полезная нагрузка может быть загружена простым касанием, и с этого момента хакер удаленно управляет системой управления полетом.

Также возможно взломать другие системы, связанные с FMS. Тесо продемонстрировал на конференции некоторые функциональные возможности своего приложения:

- полет в точку, указанную хакером;

- настройка фильтров – точек в пространстве, при приближении к которым самолет будет что-то делать;

- встреча с землей;

- оповещение пилотов о проблемах.

Однако он отмечает, что был приятно удивлен реакцией на его исследование отрасли, которая не отрицала его существования, но обещала помочь ему в исследованиях.

Он отмечает, что старые системы, построенные в 70-х годах, будет сложно, если не невозможно, исправить, но новые можно легко исправить с помощью новой прошивки и изменений программного обеспечения.

Решение для пилотов по восстановлению контроля над самолетом пока простое — подобная атака работает только при включенном автопилоте, поэтому нужно просто его отключить, а затем приземлиться по «аналоговым приборам».

Плохая новость в том, что новых самолетов не так много, и пилоты должны понимать, что компьютер взломан, чтобы выполнять маневры.

Теги: #авиация #безопасность #Android #приложение #информационная безопасность

-

Замена Ui Авторизации На Api Для Автотестов

19 Oct, 24 -

Что Такое Селен?

19 Oct, 24 -

Как Не Дать Алгоритму Продать Банк

19 Oct, 24 -

Русская Документация Для Mootools 1.2

19 Oct, 24 -

Новый Мини От Dell

19 Oct, 24