Мобильный банкир, о котором говорим впервые сказал в начале года обзавелась новыми функциями и снова распространяется через Google Play. В течение года BankBot развивался, его версии появлялись в Google Play и на неофициальных платформах.

Наконец, 4 сентября мы обнаружили в Google Play первый вариант, сочетающий в себе все особенности эволюции: улучшенную обфускацию кода, сложные функции доставки основных компонентов, сложный механизм заражения, использующий службу Android Accessibility Service.

Возможность использования службы Android Accessibility Service ранее была продемонстрирована несколькими троянами, распространявшимися преимущественно за пределами Google Play. Недавнее исследование СфайЛабс И Zскалер подтвердили, что операторы BankBot добавили в Google Play приложение, использующее специальные возможности, но без компонента банкира.

«Сложенный пазл» с функцией банкира попал в Google Play под видом игры Jewels Star Classic. Важно отметить, что злоумышленники использовали название популярной легальной линейки игр от разработчика ITREEGAMER, не связанной с вредоносной кампанией.

Мы уведомили Google Security о вредоносном приложении.

Однако до того, как оно было удалено, приложение установили около 5000 пользователей.

Принцип действия

Когда пользователь загружает Jewels Star Classic от GameDevTony (изображение ниже), он получает работающую игру для Android со скрытыми дополнениями — банковским компонентом, скрывающимся среди ресурсов игры, и вредоносным сервисом, ожидающим своего часа после заданной задержки.

Рисунок 1. Вредоносное приложение в Google Play

Вредоносный сервис активируется через 20 минут после первого выполнения Jewels Star Classic. На зараженном устройстве отображается сообщение с просьбой включить так называемый сервис Google (вредоносное уведомление появляется независимо от текущей активности пользователя, без явной связи с игрой).

Единственный способ убрать уведомление с экрана — нажать «ОК».

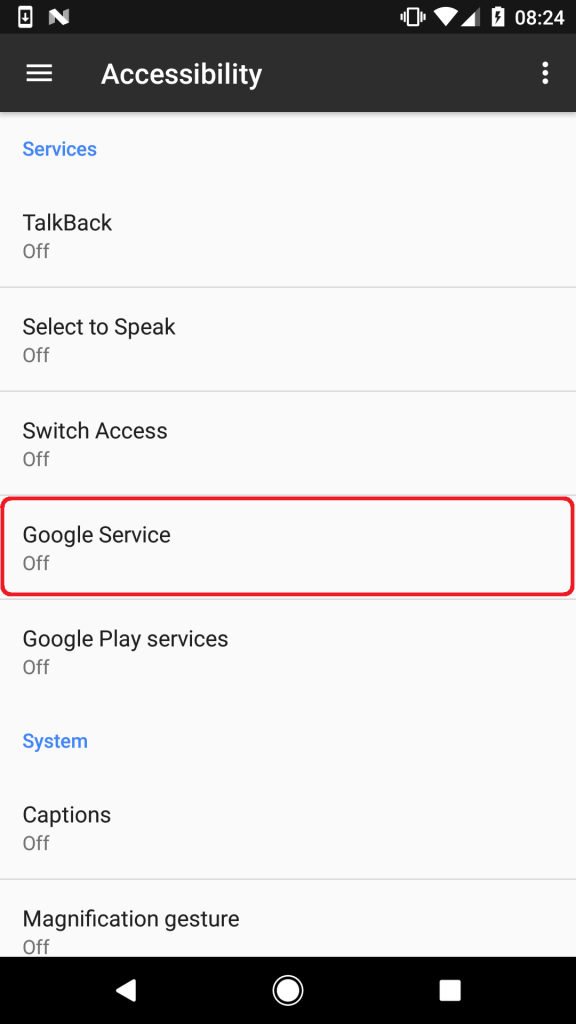

После этого пользователь перенаправляется в меню «Специальные возможности Android», где осуществляется управление сервисами с этими функциями.

Среди легитимных в списке фигурирует сервис под названием Google Service, созданный вредоносным ПО.

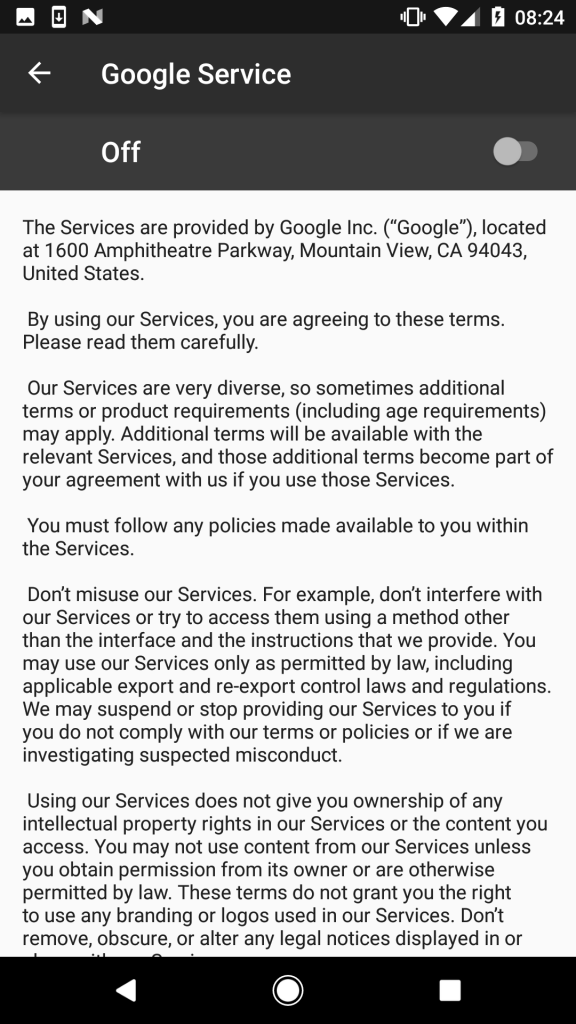

Описание услуги копирует оригинальное Условия эксплуатации Google.

Рисунок 2. Уведомление, предлагающее пользователю включить службу Google.

Рисунок 3. Служба Google в списке служб специальных возможностей Android.

Рисунок 4. Описание вредоносного сервиса взято из пользовательского соглашения Google

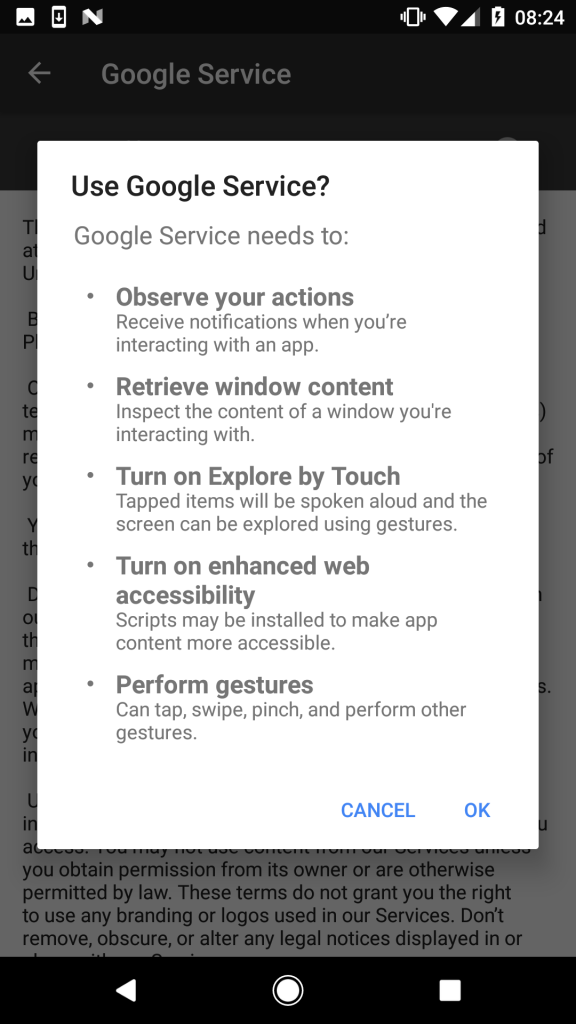

Как только пользователь решит активировать службу, он увидит список необходимых разрешений: отслеживать свои действия, получать содержимое окна, включать «Исследование касанием», включать расширенную веб-доступность и управлять жестами (рис.

5).

Нажатие кнопки «ОК» позволяет вредоносному ПО использовать службы специальных возможностей.

Предоставляя эти разрешения, пользователь предоставляет банкиру полную свободу действий, необходимую для продолжения его вредоносной деятельности.

Рисунок 5. Разрешения, необходимые для активации службы Google

На практике после принятия этих разрешений пользователю будет временно отказано в доступе к экрану из-за обновления службы Google; на самом деле он не связан с Google и выполняется как приоритетный процесс (рис.

6).

Рисунок 6. Кран, скрывающий вредоносную активность

Вредоносное ПО использует этот экран, чтобы скрыть дальнейшие действия — использование полученных разрешений доступа.

Пока пользователь ожидает загрузки поддельного обновления, вредоносная программа выполняет следующие задачи:

- Разрешает установку приложений из неизвестных источников.

- устанавливает BankBot из комплекта и запускает его

- активирует права администратора для BankBot

- устанавливает BankBot в качестве SMS-приложения по умолчанию

- получает разрешение показываться поверх других приложений

В отличие от других вариантов BankBot, ориентированных на мобильные банковские приложения и имитирующих формы входа и пароля, эта версия «специализируется» исключительно на Google Play — приложении, предустановленном на каждом устройстве Android. Когда пользователь запускает приложение Google Play, BankBot вмешивается и закрывает экран легального приложения поддельной формой для заполнения информации о кредитной карте пользователя (рис.

7).

Рисунок 7. Моделирование формы заполнения данных банковской карты пользователя

Если пользователь не распознал фейк и ввел данные банковской карты, злоумышленникам это удалось.

Установив BankBot в качестве приложения для обмена сообщениями по умолчанию, вредоносная программа перехватывает все SMS-сообщения, проходящие через зараженное устройство.

Это позволяет злоумышленникам обойти двухфакторную аутентификацию банка, которая является последним возможным препятствием между ними и банковским счетом жертвы.

Чем опасен BankBot?

В этой кампании злоумышленники объединили несколько приемов, которые становятся все более популярными среди авторов вредоносных программ для Android: использование службы специальных возможностей Android, маскировка под Google и установка таймера, задерживающего вредоносную активность для обхода мер безопасности Google. Эти методы мешают жертве своевременно распознать угрозу.Поскольку вредоносная программа выдает себя за Google и ждет 20 минут, прежде чем показать первое уведомление, у пользователя мало шансов связать свою активность с недавно загруженным приложением Jewel Star Classic. Наконец, множество названий, используемых вредоносным ПО в процессе заражения, затрудняют локализацию угрозы и ее удаление вручную.

Как очистить зараженное устройство?

Если вы часто скачиваете приложения из Google Play и других платформ, вам следует проверить наличие/отсутствие BankBot на вашем устройстве.Убедиться в отсутствии Jewels Star Classic недостаточно, так как злоумышленники часто меняют приложения, используемые для распространения BankBot. Чтобы узнать, заражено ли ваше устройство, рекомендуем проверить следующие признаки:

- Наличие приложения Google Update (рис.

8: находится в разделе меню Настройки > Диспетчер приложений/Приложения > Google Update)

- Активный администратор устройства вызвал обновление системы (рис.

9: расположен в разделе «Настройки» > «Безопасность» > «Администраторы устройства»).

- Повторное появление уведомления службы Google (рис.

2).

Рисунок 8. Вредоносные приложения в диспетчере приложений

Рисунок 9. BankBot, замаскированный под обновление системы, в списке активных администраторов устройств Любой из этих признаков указывает на возможное заражение новым вариантом BankBot. Чтобы удалить вредоносное ПО вручную, отзовите права администратора устройства для обновления системы, затем удалите Google Update и соответствующее троянское приложение.

Найти троянское приложение, запустившее заражение (в нашем случае Jewels Star Classic), сложно из-за 20-минутной задержки начала вредоносной активности, а также из-за того, что оно работает ожидаемо.

Для обнаружения и устранения угрозы и всех ее компонентов мы рекомендуем использовать надежное решение для обеспечения безопасности мобильных устройств.

Продукты ESET распознают этот вариант BankBot как Android/Spy.Banker.LA.

Как защитить себя?

Помимо использования надежного решения для обеспечения безопасности мобильных устройств, существует несколько других профилактических мер:- По возможности используйте официальные магазины приложений, а не альтернативные источники.

И хотя они не безупречны, Google Play использует передовые механизмы безопасности, которых нет в сторонних магазинах.

- Просматривайте приложения перед загрузкой — просматривайте количество загрузок, рейтинги и обзоры.

- После запуска любого установленного приложения обратите внимание на запросы разрешений.

Образцы/индикаторы компрометации

Имя пакета / Хэш com.mygamejewelsclassic.app B556FB1282578FFACDBF2126480A7C221E610F2F com.w8fjgwopjmv.ngfes.app 4D3E3E7A1747CF845D21EC5E9F20F399D491C724 Теги: #Android #Антивирусная защита #вредоносное ПО #банкбот

-

Habreffect.ru: Прощание С Пользователями

19 Oct, 24 -

Перейти На Устройства С Небольшой Памятью

19 Oct, 24 -

У Нас В Тагане Есть Саксофон, А У Вас?

19 Oct, 24 -

Кредиты Втб24 И Отношение К Клиентам

19 Oct, 24 -

Создайте Экземпляр Нереализованного

19 Oct, 24 -

О Флагах 0X41414141 Раз

19 Oct, 24