Введение | Тор | Тарзан и МорфМикс| Низкая стоимость атаки | Недорогая атака на Тарзана и Морфмикса | Принципы построения безопасных систем (заключение)

Тарзан

Тарзан — еще одна система анонимизации с малой задержкой.Он также основан на идеях Чаума и, как и другие, создан для обеспечения анонимности при использовании веб-приложений и мессенджеров.

В отличие от Tor, Tarzan основан на одноранговой архитектуре.

Каждый узел Tarzan может быть либо клиентом, либо узлом передачи.

Благодаря этому исключаются тайминговые атаки анализа трафика между входными и выходными узлами.

Ведь в любой момент любой может присоединиться или выйти из сети, и любой узел может быть потенциальным инициатором потока (клиентом).

Для распространения информации об узлах в сети используется протокол, основанный на механизме сплетен, аналогичный описанному в (Harchol-Balter, Leighton & Lewin 1999).

Из-за особенностей одноранговой архитектуры злоумышленник может создать столько узлов Tarzan, сколько пожелает. Таким образом, Tarzan предоставляет механизм, позволяющий снизить вероятность выбора вредоносного узла.

Механизм предполагает категоризацию узлов на основе хэшей их IP-адресов.

Конечным получателем анонимного потока не обязательно должен быть узел Tarzan — доступ к внешнему миру осуществляется с помощью PNAT (см.

ниже).

Авторы «Тарзана» утверждают, что их сеть способна противостоять глобальному наблюдателю.

Это достигается благодаря типу покрытия трафика, называемому «мимический трафик».

Чтобы предотвратить перегрузку сети ложным трафиком, каждый узел Tarzan устанавливает фиктивное соединение лишь с несколькими другими узлами.

Вот как это работает: когда узел присоединяется к сети, после получения списка всех остальных узлов Tarzan он выбирает некоторые из них для имитации трафика (генерирует список имитаторов).

Один из этих выбранных узлов будет использоваться позже, когда потребуется анонимное соединение, в качестве следующего узла пересылки.

Например, узел Тарзан.

а хочет установить анонимное соединение с веб-сервером серв .

В этом случае узел а хочет, чтобы длина туннеля была равна л +1, где л — количество узлов в туннеле.

Затем а выполняет следующие действия:

- а выбирает первый узел передачи n1 из числа его подражателей

- а запросы от n1 список его подражателей л n1

- а выбирает второй узел передачи n2 из списка л n1

- а запросы от n2 список его подражателей л n2 .

Запрос проходит n1 , в которой n1 не знает, что именно он передает.

- а выбирает третий узел передачи n3 из списка л n2

- Таким образом а расширяет туннель до тех пор, пока не останется л узлы

- В конце, а случайным образом выбирает последний узел среди всех узлов сети.

Этот последний узел в Торе называется выходным узлом, а в Тарзане он называется ПНАТ .

-> Нидерланды -> ПНАТ -> свр Важно, что ПНАТ выбрано из всех узлов, а не только из симуляторов узлов Нидерланды .

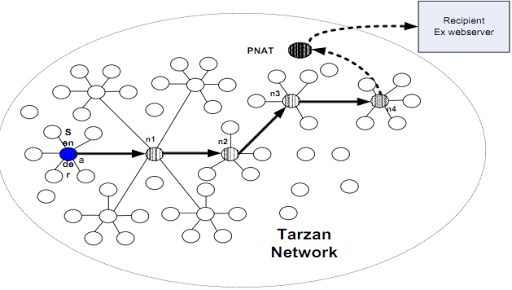

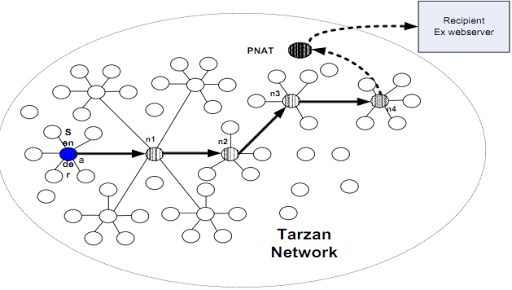

На рисунке 2 показана сеть Tarzan и созданный туннель.

В примере каждый узел Тарзана имеет 6 имитаторов.

Рисунок 2. Архитектура Тарзана на основе симуляторов

МорфМикс *

MorphMix (Rennhard & Plattner 2002, Rennhard & Plattner 2004) — еще одна система анонимной связи с малой задержкой.MorphMix использует одноранговую архитектуру.

Как и Tor, MorphMix использует цепочки ретрансляционных узлов фиксированной длины и послойное шифрование (каждый узел может развертывать только свой собственный уровень).

Как и Tor, MorphMix не имеет прикрывающего трафика — он считается неэффективным.

Разработчики MorphMix используют следующую терминологию: цепочка передаточных узлов - анонимный туннель ( анонимный туннель ) первый узел - инициатор ( инициатор ) последний узел - последний узел ( конечный узел ) узлы между первым и последним узлом — промежуточные узлы ( промежуточные узлы ) В отличие от Tor и Tarzan, где инициатор назначает узлы для организации туннеля, в MorphMix каждый промежуточный узел выбирает своего преемника.

Для подтверждения того, что выбор следующего узла происходит честно, предусмотрен механизм-свидетель.

Любой узел в сети может быть свидетелем.

Когда инициирующий узел а хочет установить анонимный туннель, он выбирает первый промежуточный узел б и свидетель ш из списка ваших соседей.

Свидетель ш выступает в качестве доверенной третьей стороны в процессе выбора следующего б туннельный узел - назовем его с .

ш позволяет инициатору а установить общий ключ с узлом с через б без раскрытия ключевого материала узлу б .

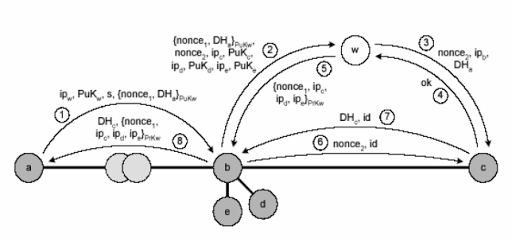

На рисунке 3 (из Rennhard & Plattner 2002) показано, как MorphMix использует свидетель для выбора следующего узла туннеля.

Предполагается, что связь между а И б уже установлено.

Рисунок 3. Следующий процесс отбора (после б ) туннельный узел в MorphMix.

1. а выбирает свидетеля ш из числа известных ему узлов.

Затем он генерирует половину ключевой информации.

Д.

Х.

а , добавляет к нему текущее значение времени ( одноразовый номер 1 ) и шифрует все это открытым ключом ш — {нонсовый раз 1 , Д.

Х.

а } ПуКв .

Обратите внимание, что указание текущего времени одноразовый номер 1 используется для предотвращения повторные атаки ( повтор атаки ).

с - указывает б сколько узлов ему следует выбрать (из этих узлов будет выбран следующий узел для туннеля).

б не получает никакой информации о ключевой информации Д.

Х.

а , поскольку он зашифрован открытым ключом ш .

2. После б получил сообщение, он пересылает Д.

Х.

а (как часть зашифрованного сообщения {нонсовый раз 1 , Д.

Х.

а } ПуКв ) свидетелю ш вместе с выбранными узлами и их открытыми ключами ( {IP с , ПуК с , айпи д , ПуК д , айпи е , ПуК е } ).

3. ш выполняет два действия.

Во-первых: он расшифровывает {нонсовый раз 1 , Д.

Х.

а } ПуКв , Чтобы получить Д.

Х.

а .

Затем ш случайным образом выбирает следующий узел туннеля с .

Дальше ш отправляет Д.

Х.

а и информация об узлах б и его открытый ключ {IP б , ПуК б } узел С .

4. Если С соглашается стать следующим узлом в туннеле, он отправляет ш Сообщение «ОК».

5. ш подписывает список избранных б завязать вместе с одноразовый номер 1 , а выбранный узел с указывается первым после одноразовый номер 1 .

И отправляет б .

6. б получает сообщение от ш .

Он узнает, что следующий узел в туннеле должен быть С .

Он генерирует идентификатор идентификатор анонимная связь между б И с .

Затем он отправляет идентификатор и новое значение текущего времени одноразовый номер 2 узел с .

7. В ответ с генерирует и отправляет б твоя половина ключевой информации Д.

Х.

С вместе с указанием идентификатор .

8. б отправляет а Д.

Х.

С и список выбранных узлов с подписью свидетеля ш .

В MorphMix узлам не обязательно знать обо всех других узлах сети.

Заметки переводчиков * При переводе мы столкнулись с некоторыми противоречиями в описании работы MorphMix. Мы постарались нивелировать их с помощью вольного, не дословного перевода, который дает достаточное представление о работе сети в данном контексте, но не может претендовать на 100% точность.

Поэтому, если вам нужна точная информация о том, как работает MorphMix, обращайтесь к соответствующим документам.

Теги: #Tor #анонимность #анонимность в Интернете #информационная безопасность #информационная безопасность

-

Гренландия

19 Oct, 24 -

Главная Страница В Отчете Яндекс Метрики

19 Oct, 24 -

W3C Выпускает Два Новых Проекта

19 Oct, 24