Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 1 Но что еще хуже.

Я попробовал разработать проект для своих учеников, и получилось забавно, но проблема была в том, что нельзя было увидеть "уничтожающие" адреса, так как именно это нужно было видеть в конфиге IP. Но если я проведу атаку очень-очень быстро, система отреагирует немедленно, и никто не увидит, что с ней произошло.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

Я сделал так, чтобы вы могли видеть всю сеть, все адреса этой сети постранично.

Этот список можно было бы сделать еще больше, поскольку в секунду к нему добавлялось 5 IP-адресов.

Когда я запустил этот проект в первый раз, казалось, что ничего не происходит, поскольку моя машина с Windows вообще не реагировала на то, что произошло.

Студентам это не было бы интересно, потому что они ничему не научились бы, если бы не увидели ущерб, нанесенный атакой.

Я подумал «ок, это плохой проект, что мне делатьЭ», но потом меня осенило — эта штука убивает контроллер домена, почтовый сервер и всё, это очень плохо.

Это настолько плохо, что я вообще не могу рассказать об этом своим ученикам, я лучше тихо расскажу об этом Microsoft! Поэтому я разослал твит, в котором говорилось, что Windows 7 содержит опасную уязвимость, что, впрочем, совсем неудивительно.

Я упомянул, что для этого мне нужны контакты по безопасности Windows, и люди в Твиттере помогли мне найти нужных людей в Microsoft.

Через 2 дня я получил официальный ответ от Microsoft, в котором говорилось, что Марк Хьюз рассказал им об этом год назад.

Но это не имеет значения, поскольку исправлять текущие версии Windows они не собираются, поскольку Vista, Windows 7, Windows Server 2003, Windows Server 2008, Windows XP постепенно вымирают и их прекращают поддерживать.

Вместо этого они исправят эту уязвимость в Windows 8 или Windows 9, если не придумают что-то еще.

Я подумал: отлично, если вы собираетесь сделать это таким образом, я расскажу об этом всему миру и попрошу своих учеников протестировать этот проект в качестве домашнего задания, предупредив их использовать его в изолированной сети, потому что в противном случае они могут убить всех компьютеры в колледже.

, включая наши серверы.

Они так и сделали, поэтому я до сих пор там преподаю, а не стою на улице с нищенствующей рожей.

В любом случае это очень мощная атака, и мне хотелось бы немного поговорить о том, как от нее можно защититься.

Но прежде чем я начну, я передам этот вопрос Мэтью, и все, чего я хочу, — это чтобы вы теперь сами испытали на себе последствия этого нападения.

Все машины под управлением Windows и компьютеры с одной из версий Free BSD Unix восприимчивы к атаке RA Flood, но машины с MAC OS и Open BSD к ней не уязвимы.

Если вы посмотрите конфигурацию моего MacBook, то увидите, что он также является хостом и присоединился к некоторым существующим здесь сетям, вы видите здесь сеть inet6 с адресом, начинающимся с 2001.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

Он подключался к некоторым из этих бесполезных сетей, но не ко всем сетям.

Я думаю, это могут быть сети DefCon.

Но в любом случае вы видите, что мой MacBook уже некоторое время подключен к первым 10 найденным сетям и уже не обращает внимания на RA. Это очень хорошая защита, и я думаю, что Microsoft следовало бы сделать то же самое с Windows, но мое мнение их не волнует.

Cisco выпустила патч, призванный защитить свое оборудование от атак такого рода, но Juniper пока этого не сделала.

Так что, если у вас есть устройства для тестирования, Райан собирается настроить свою изолированную сеть и убить там кого-нибудь.

Если вы хотите принять в этом участие, вы можете присоединиться к сети SSID под названием «Не использовать», которая использует шифрование WPA2, поэтому вам необходимо ввести пароль «Не использовать».

Если вы присоединитесь к этой сети, Райан увидит, сколько людей вошло в сеть, и убьет вас.

Это уничтожение весьма интересно, поскольку оно поможет выяснить, какие еще устройства уязвимы, помимо Windows и Free BSD.

Некоторые люди сказали, что собираются привезти сюда несколько классных гаджетов, и мне хотелось бы услышать об этом, поэтому я попрошу вас прийти в комнату вопросов и ответов после демонстрации и поговорить об этом.

Тогда мы могли бы сообщить производителю, чтобы побудить его выпустить патч для выявленной уязвимости его устройства.

Я думаю, что многие люди уязвимы для подобных атак, но не знают об этом.

Теперь я передам слово Мэтью, чтобы он рассказал о LulzSec, а затем продолжу говорить о защите, если у нас будет время.

Сейчас я закрою все окна, чтобы очистить рабочий стол.

Извините, имя сети «Не подключаться» и пароль тоже «Не подключаться»! Мэтью Принс: Сэм — единственный человек, которого я знаю, который может с таким обаянием провести DDoS-атаку.

Меня зовут Мэтью Принс, я знаю Сэма, мы оба живем в Сан-Франциско и оба вовлечены в историю LulzSec.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

Итак, я расскажу вам историю о том, как я в этом участвовал, о некоторых DDoS-атаках, которые мы наблюдали за 23 дня, и о том, что мы сделали, чтобы их остановить.

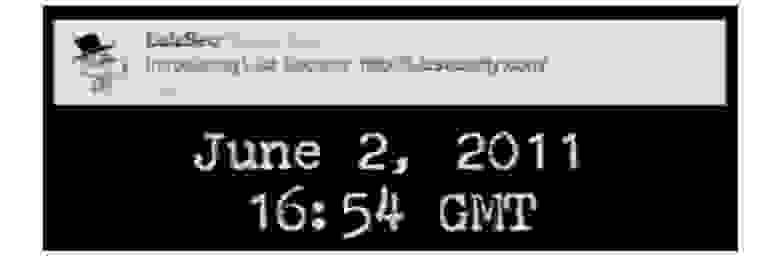

2 июня 2011 года примерно в 16:54 по Гринвичу компания LulzSec объявила в своем аккаунте в Твиттере, что они создали страницу Lulz Security по адресу

.

Удивительно то, что эта страница была отключена в течение 15 минут из-за мощной DDoS-атаки.

Я не знаю подробностей этой конкретной атаки, потому что мы в то время в ней не участвовали.

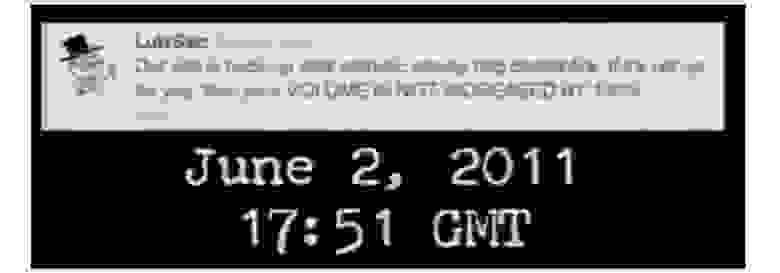

Примерно через час после публикации страницы компания LulzSec написала в Твиттере, что проблема с отказом в обслуживании решена.

Единственное, что изменилось за это время, как мне позже сообщили, это то, что за 9 минут до этого сообщения они подписались на наш сервис CloudFlare.

Мы делаем сайты быстрее и защищаем их от некоторых типов атак, но не считаем себя службой предотвращения DDoS-атак, поэтому некоторые из нас были удивлены шагом LulzSec.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

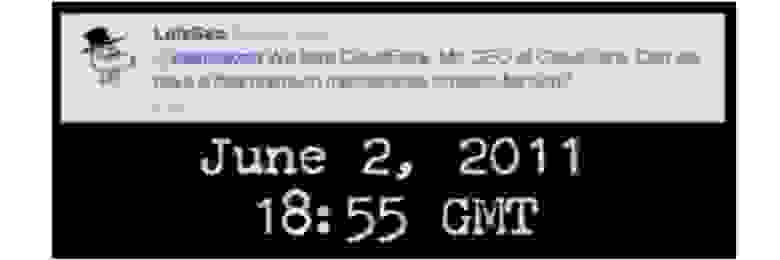

Еще большим сюрпризом стало то, что через час хакеры опубликовали адресованное мне сообщение, в котором заявляли о своей любви к CloudFlare и спрашивали, могут ли они рассчитывать на бесплатный премиум-аккаунт в обмен на ром.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

В то время я понятия не имел, кто такие эти LulzSec, поэтому написал в Твиттере сообщение, которое мой адвокат позже посоветовал мне удалить: «Это зависит от того, насколько хорош ром».

Скажу сразу, они нам никогда не присылали ром, и мы никогда не предоставляли им про-аккаунт. Но CloudFlare — бесплатный сервис, у нас ежедневно регистрируются тысячи сайтов, и обычно у нас не возникает с ними никаких проблем.

Итак, в течение следующих 23 дней эти парни сеяли хаос разными способами.

Наконец, 25 июня они опубликовали твит, ознаменовавший окончание атаки.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

Что было интересно, так это то, что CloudFlare работает как обратный прокси-сервер, поэтому весь трафик, поступающий в Lulz Security, сначала проходит через нашу сеть, что имеет два существенных эффекта.

Во-первых, на нас напали все, кто атаковал Lulz Security, во-вторых, благодаря нам Lulz Security смогла скрыть местоположение источника своей атаки, то есть место, где на самом деле находился их хостинг.

Это побочные эффекты нашей системной архитектуры, но хакеры использовали их в своих целях.

Сэм связался со мной некоторое время назад и сказал, что собирается поговорить о DDoS. Мы поговорили о нашем опыте, и он спросил, могу ли я поделиться некоторой информацией о нем.

У нас есть юрисконсульт, мы реальная компания со своей собственной политикой конфиденциальности, и даже если вас разыскивают на международном уровне за киберпреступления, мы стараемся уважать вашу конфиденциальность.

Поэтому я написал LulzSec электронное письмо и отправил его на адрес электронной почты, который они указали в своей учетной записи.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

Я рассказал им, что меня пригласили на DefCon в качестве докладчика, чтобы рассказать об атаках на CloudFlare, связанных с их общественной деятельностью.

Я написал, что некоторая информация, которой я хочу поделиться во время презентации, защищена нашей политикой конфиденциальности, поэтому я прошу согласия LulzSec на ее раскрытие.

11 дней спустя некто по имени Джек Воробей ответил мне: «У вас есть мое согласие».

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

И поэтому я здесь, чтобы поговорить о некоторых вещах, о которых я не мог бы говорить без этого разрешения.

Я могу говорить о том, как они повлияли на нас, но не скажу вам, какие хосты они атаковали или реальные IP-адреса.

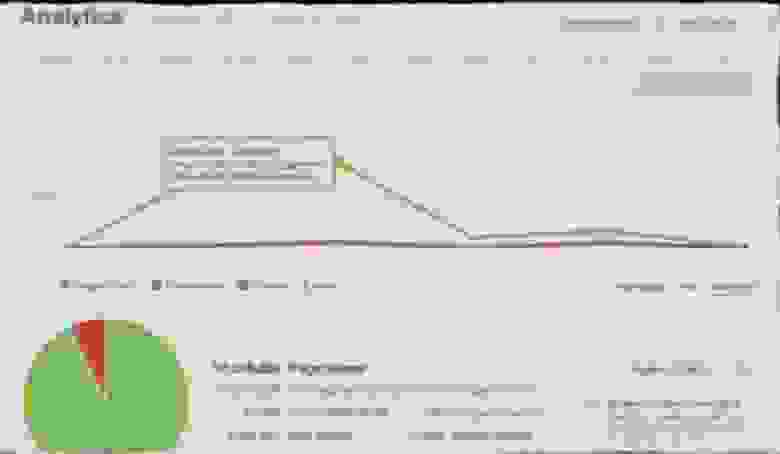

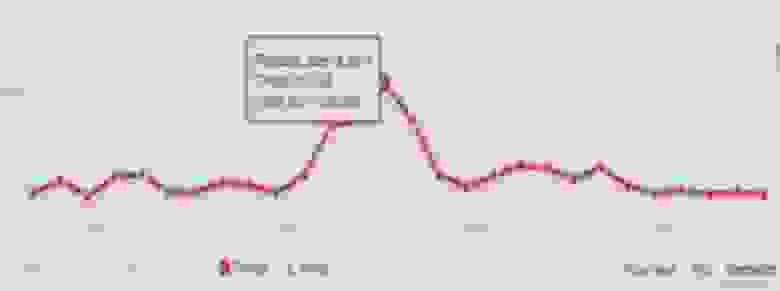

Позвольте мне рассказать вам немного больше о том, что произошло за эти 23 дня, и показать анализ реального трафика на сайт Lulz Security за это время.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

За это время было просмотрено более 18 миллионов страниц, когда люди посетили сайт.

Видно, что практически с самого начала атаки был пик обычного трафика с 22 июня по 5 июля, а затем сайт перестал работать, хотя по-прежнему использовал CloudFlare.

Если вы попытаетесь зайти на этот сайт сегодня, вы увидите только страницу конфигурации Apache, и я не знаю, что они планируют с ней делать дальше.

Интересно посмотреть на атакующий трафик, который вывел сайт из строя.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

Я бы сказал, что весь трафик до пика посередине был просто обычным фоновым шумом, в котором не было ничего особенного и который не предвещал ничего, что я покажу на слайде через пару секунд.

Фактически, три недели, в течение которых LulzSec использовала CloudFlare, были довольно спокойными с точки зрения DoS-атак.

Это странно, потому что многие люди говорили, что в это время они атаковали LulzSec. Пик в середине графика был вызван парой очень очевидных событий, о которых я расскажу дальше.

Также мы поговорим о типах атак, которые применялись против LulzSec, и о том, что мы сделали, чтобы защитить себя.

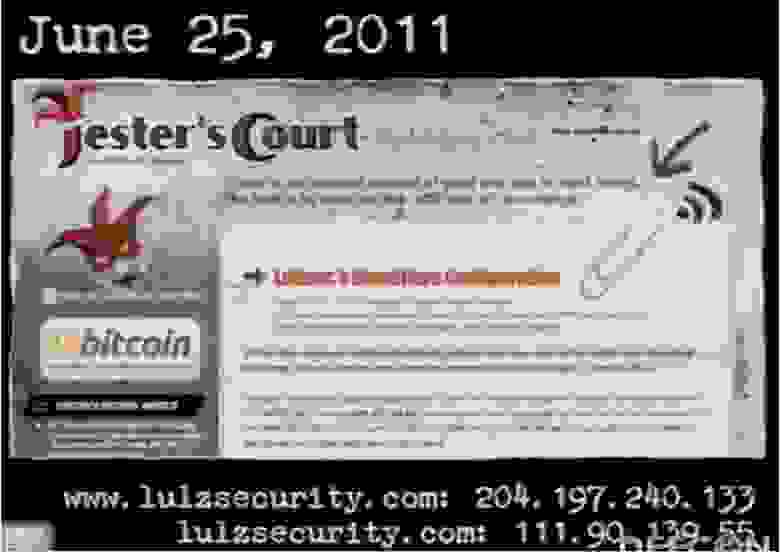

Особенно интересное событие произошло 25 июня.

Это было связано с Джестером.

Я не знал, кто он такой, поэтому Сэм дал мне некоторую информацию о нем.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

Jester якобы потратил немало времени, пытаясь узнать местонахождение сайта LulzSec, и с гордостью опубликовал на своей странице IP-адреса их ресурсов:

Часть 2"> www.lulzsecurity.com

: 204.197.240.133 и lulzsecurity.com: 111.90.139.55. Я знаю, на каком хосте находился сайт LulzSec 25 июня, и могу вам сказать, что эти адреса не имеют к нему никакого отношения.

В течение этих 23 дней они использовали 7 разных хостов, первоначальный хост находился в Монреале, Канада.

Некоторое время в начале июня использовался малазийский хостинг с IP-адресом 111.90.139.55. Большинство хостов, которые они использовали, находились в США, включая один крупный хост, который специализировался на предотвращении DoS-атак, и в конечном итоге они перешли на немецкий хостинг, где сайт находится до сих пор.

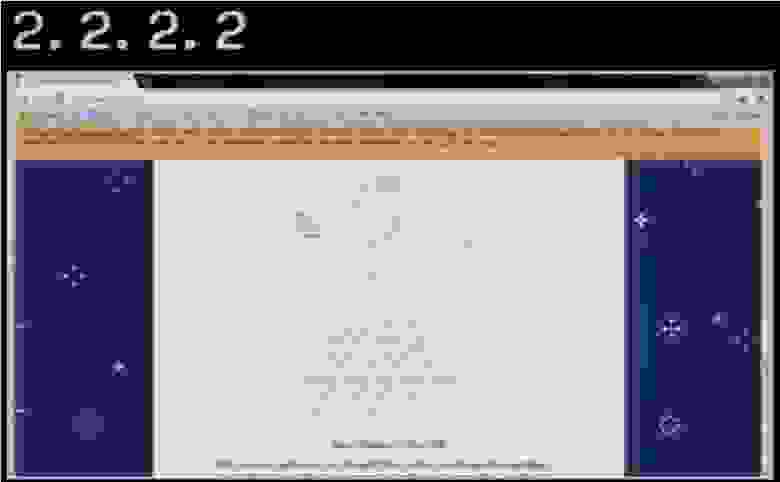

Интересно, что многие люди утверждали, что именно они обрушили сайт LulzSec, и размещали соответствующие фотографии в Интернете.

На самом деле это просто демонстрирует услугу, которую мы предлагаем в CloudFlare: если ваш внутренний сервер выходит из строя, мы показываем его кэшированную версию, о чем свидетельствует оранжевая полоса вверху страницы.

Он сообщает пользователю, что он просматривает кеш, точно так же, как кеш страниц Google.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

Я думаю, что когда люди заявили, что закрыли сайт LulzSec, на самом деле ребят из LulzSec просто выгнали со своих хостов.

Таким образом, на короткий 36-часовой период они фактически установили свой адрес на недействительный IP-адрес 2.2.2.2, поскольку под этим адресом нет хоста или активного веб-сервера.

Я думаю, что они просто выбрали случайный IP-адрес, чтобы наша система постоянно «подталкивала» их к сети, потому что версия кэша существует только в течение ограниченного периода времени, прежде чем истечет его срок действия.

В этот момент они ненадолго вернулись обратно на хост и предоставили поддельный адрес только для того, чтобы он появился в нашем кеше.

Я не знаю ни одного человека, который бы указал, что сайт LulzSec был отключен хотя бы на короткое время, несмотря на то, что многие люди пытались отключить его.

Фактически в это же время именно LulzSec валила чужие сайты, например, сайт ЦРУ, и за этими атаками было интересно наблюдать.

На слайде перечислены именно те атаки, которые мы наблюдали.

Мы были очень удивлены и буквально «поставили всех на уши» во время DDoS-атаки, которая пыталась вывести сайт из строя целых три недели, поскольку обычно мы наблюдали атаки, которые длились гораздо меньший период времени.

Насмешки над хакерами, пасущимися в Твиттере, не так опасны, как насмешки над китайской или восточноевропейской кибермафией или людьми, занимающимися онлайн-вымогательством, поскольку они способны на мощную DDoS-атаку.

Да, эти ребята тоже достаточно умны, но всё равно такие атаки не их уровня.

Мы наблюдали несколько относительно безопасных атак на уровень OSI 7 с использованием таких инструментов, как Slowloris. Но внутренний веб-сервер CloudFlare специально создан для того, чтобы не только «убивать» атаки 7-го уровня, но и фиксировать все IP-адреса, с которых эти атаки проводились.

Я имею в виду, что мы действительно рады, когда хакеры атакуют наш уровень 7, потому что у нас гораздо больше проблем с DDoS-атаками на уровне 3 или 4.

В этом случае мы смягчаем их последствия, поскольку используем сеть Anycast. Это означает, что у нас есть куча машин, сотни и сотни компьютеров, работающих в 14 различных центрах обработки данных по всему миру, и все они привязаны к одному и тому же IP-адресу.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

Это позволяет распределенной DoS-атаке или атаке с большим объемом трафика «распространиться» на большую поверхность сети, что очень затрудняет использование таких атак против нас.

Атаки другого рода принесли нам гораздо больше неприятностей.

Первый был осуществлен с использованием, по всей видимости, очень большой сети с огромным объемом трафика, который злоумышленники направили непосредственно на нас.

Эта сеть была географически близка к нашему дата-центру в Сан-Хосе, и они использовали почти всю ее пропускную способность.

Нам пришлось перевести наших клиентов в другие, менее загруженные дата-центры, чтобы они не пострадали.

Но дата-центр в Сан-Хосе в то время мог обслуживать только Lulz Security, продолжая поддерживать их в сети.

Еще более интересная атака, которая угрожала большинству подключенных к нам людей, использовала Google в качестве «отражателя трафика».

У нас есть специальные правила в отношении IP-адресов Google, которые гарантируют, что мы никогда не блокируем законный трафик, поступающий к нам оттуда.

Кто-то действительно умный обнаружил, что если мы отправим в Google много SYN-запросов с поддельными заголовками, указывающими на наш IP-адрес, Google отправит их обратно нам.

Решение этой проблемы было довольно простым и заняло всего несколько минут — мы заблокировали ACK, к которым не были прикреплены SYN, а затем позвонили нашим друзьям в Google и сказали им, что они никогда не будут получать трафик из этих источников, так что пусть они просто защищают их.

Это была действительно умная атака, которая приняла во внимание характер нашей инфраструктуры и воспользовалась тем, как она работает.

Последняя атака, которая доставила нам много неприятностей, была основана на том, что кто-то тщательно просканировал диапазоны наших IP-адресов и обнаружил там открытые интерфейсы маршрутизатора.

Воспользовавшись этим, злоумышленник провел атаку методом перебора по словарю и отключил несколько наших маршрутизаторов, сумев обойти Anycast.

Решение проблемы снова оказалось довольно простым — мы заблокировали эти IP-адреса, которые находились за пределами нашей сети, но атака все равно нанесла нам ущерб, так как вывела наши маршрутизаторы из строя на несколько минут.

Знаете, когда я сравнивал крупнейшие атаки, которые мы видели, я даже видел одну, в которой наш клиент получил электронное письмо, в котором говорилось: «Эй, мы — китайское правительственное агентство, которое обнаружило, что кто-то в Интернете планирует атаковать вас.

» , и если вы пришлете нам 10 000 долларов, мы, наверное, сможем решить эту проблему».

Очевидно, что это не агентство, но они действительно способны решить эту проблему, потому что сами ее создают. Однако таких атак было относительно немного.

Расскажу еще о некоторых интересных вещах.

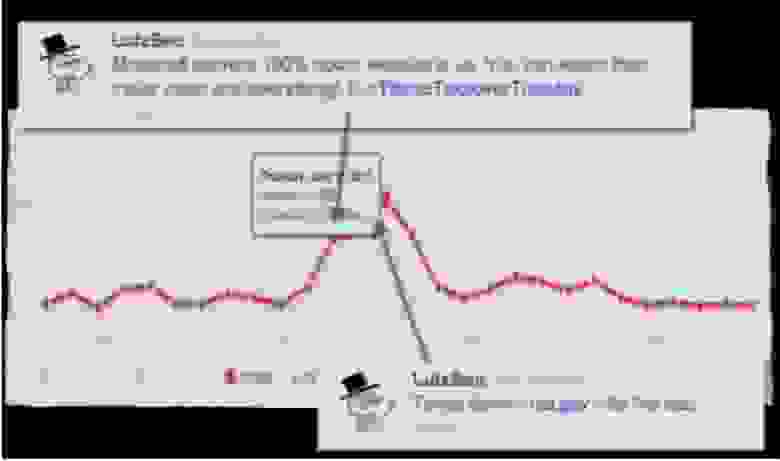

Всплеск обычного фонового трафика совпадает с объявлением LulzSec о том, что они привели к сбою серверов Minecraft. После окончания атаки трафик немного снизился.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

Сотрудники нашей конторы, фанаты Майнкрафта, затеяли большой спор о том, стоит ли LulzSec после этого покидать нашу сеть, ведь они сами нанесли много вреда и в общем, это совсем не круто.

Итак, урок, который следует усвоить, заключается в том, что если вы собираетесь провести DDoS-атаку на кого-то, лучше всего оставить Minecraft в покое.

У меня очень мало информации о том, кем на самом деле являются эти ребята из Lulz Security, для нас это всего лишь одно из имен пользователей, которые создают учетные записи в Cloudflare.

Оно очень похоже на имя того, кого арестовали, и я не знаю, просто ли это совпадение или эти люди действительно обрушили указанные сайты.

Мы не заметили с их стороны достаточной активности, чтобы оправдать перемещение их хостов, а их веб-сайт в настоящее время недоступен.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

Однако нам было интересно наблюдать, как весь мир на протяжении 23 дней пытался их «убить», и как бы то ни было, мы помогли им остаться на плаву.

Спасибо, что пригласили меня сюда! Сэм Боун: Спасибо, Мэтью, что решил приехать.

Теперь я вернусь к своей презентации.

Я слышал много разговоров о том, что атаковать легче, чем защищаться, поэтому я собираюсь показать вам атаку, которая разнесет все к чертям.

А если вам это не нравится, то сидите и ждите, пока Microsoft выпустит свой патч, иначе вы облажаетесь.

Это было основное послание моего выступления.

Однако я пойду дальше и расскажу вам, что существует несколько способов защиты от атаки RA Flood. На самом деле защитить себя сложнее, потому что если вы отключите IPv6, вы потеряете множество полезных функций, таких как возможность создавать домашние группы и возможность прямого доступа.

Вы можете отключить Router Discovery с помощью соответствующей консольной команды, и это будет означать, что вы устанавливаете статический IPv6-адрес, что, вероятно, хорошо для сервера.

Вы можете заблокировать несанкционированные RA с помощью брандмауэра Windows, после чего сеть сможет принимать рекламу только от авторизованного маршрутизатора.

Таким образом, вы можете легко защитить своих клиентов от атак.

Cisco выпускает коммутаторы с функцией RA Guard, которая представляет собой патч для уязвимости Windows, о которой говорил Марк Хьюз.

Таким образом, вы можете защитить свою сеть, просто купив коммутатор Cisco с этой функцией.

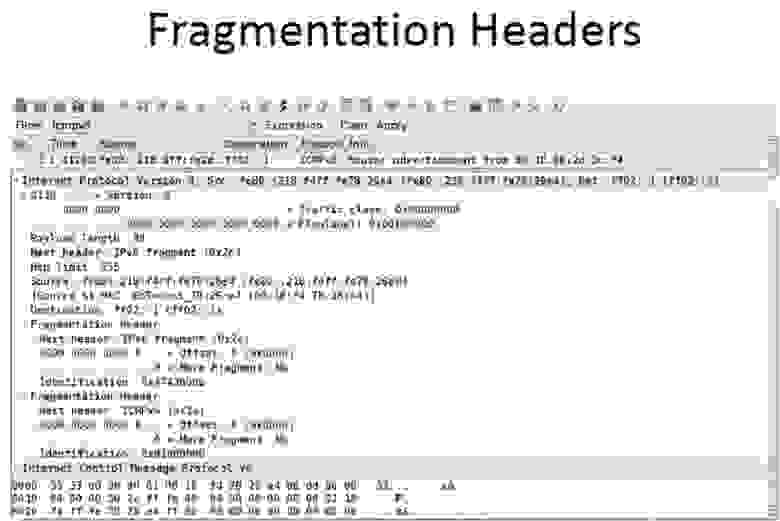

Однако RA Guard можно очень легко обойти, добавив фрагментированные заголовки в пакеты RA, так что каждая защита имеет свою собственную атаку.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

В любом случае, я пришел к следующим выводам: с вашим сайтом все будет в порядке, пока никто вас не ненавидит.

Но если вас ненавидит хотя бы один человек — и Jester это доказывает, именно поэтому Jester так важен для сетевой безопасности — то один разгневанный человек может обрушить множество сайтов, и вы будете перед ним беспомощны.

Вернее, вы не будете совсем беспомощны, но защита потребует от вас огромных усилий.

Я поигрался с некоторыми инструментами безопасности и обнаружил, что последняя версия бесплатного Mod Security, которая находится в стадии тестирования, имеет некоторую защиту от DDoS-атак уровня 7. Однако все, что он может сделать, это остановить слишком много подключений с одного и того же IP-адреса и предотвратить тестирование вашей сети, но он не остановит Шута, который использовал Tor или аналогичные сети, где все пакеты атаки поступали из разных сетей.

Вы можете заплатить за такую услугу, как Akamai, и они воспользуются несколькими приемами, чтобы защитить вас от атак такого типа.

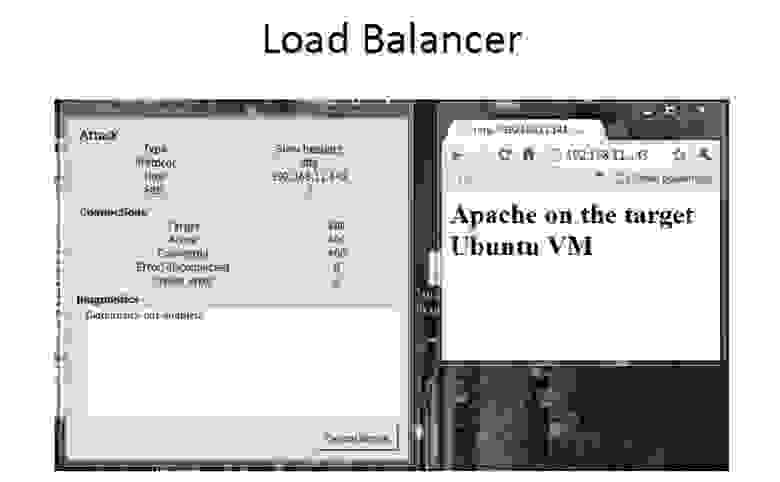

Вы можете установить балансировщик нагрузки, который защитит ваш сервер, разрешая только полные, нефрагментированные запросы.

Но балансировщик нагрузки сам по себе энергоемкий, он не является идеальной защитой, поскольку использует примерно в 4 раза больше пакетов, чем необходимо.

Часть 2" alt="Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв).

Часть 2">

Вы также можете использовать контратаку.

Например, кто-то пытался атаковать HT More с помощью ботнета, но в качестве адреса командного сервера указал свой DNS-адрес, чтобы взорвать себя.

В этом случае могут возникнуть некоторые юридические проблемы, но это работает. Это работает против атак Потопа, подобных тем, которые использует Anonymous с их низкоорбитальным ионным каноном.

Мне понравилось смотреть, как CloudFlare рассказывает о том же, о чем говорю я: везде происходят ужасные атаки, вы мало что можете сделать, поэтому вам нужно связаться с людьми, у которых есть уязвимости, и попытаться заставить их починить свое оборудование.

Это, как правило, малый бизнес, который мало что знает и не имеет своей службы безопасности.

Я не могу просить их купить и развернуть дополнительный сервер для защиты основного сервера, но могу порекомендовать использовать CloudFlare — бесплатную услугу.

Это несложно сделать, и это действительно защитит вас.

Мне доставило огромное удовольствие видеть, как этот сервис смог остановить Шута, который очень хотел обрушить этот сайт, но не смог.

Первое, что я увидел, это то, что можно легко развернуть сеть, не тратя денег на дорогую услугу безопасности.

Итак, в следующем семестре мы с моими студентами попробуем сыграть в игру, в которой мы расставим все эти защиты и попытаемся их прорвать, потому что защита гораздо сложнее, чем нападение.

Итак, Райан, сколько машин мы убили? Уцелела ли чья-то машина после нападения? Кто-нибудь хочет поговорить об этом? Нет добровольцев? Что ж, когда вам предлагают добровольно уничтожить свой компьютер, желающих это сделать обычно не так много.

Что ж, это вполне справедливо.

На этом все, увидимся в следующем году! Спасибо, что остаетесь с нами.

Вам нравятся наши статьи? Хотите увидеть больше интересных материалов? Поддержите нас, разместив заказ или порекомендовав друзьям, Скидка 30% для пользователей Хабра на уникальный аналог серверов начального уровня, который мы придумали для вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от 20$ или как правильно расшарить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40 ГБ DDR4).

Dell R730xd в 2 раза дешевле? Только здесь

в Нидерландах! Dell R420 — 2x E5-2430, 2,2 ГГц, 6C, 128 ГБ DDR3, 2 твердотельных накопителя по 960 ГБ, 1 Гбит/с, 100 ТБ — от 99 долларов США! Прочтите об этом Как построить корпоративную инфраструктуру класса, используя серверы Dell R730xd E5-2650 v4 стоимостью 9000 евро за копейки?

Теги: #информационная безопасность #dos-атаки #программирование #ИТ-инфраструктура #Конференции #Slowloris #Slowloris #R-U-Dead-Yet #R-U-Dead-Yet #Link-Local DoS #Link-Local DoS

-

Объединение Вашего Дома В Сеть

19 Dec, 24 -

Ванечка

19 Dec, 24 -

Эсперанто, Эльфийский И Клингонский

19 Dec, 24 -

Diphost — Хостинг Для Любителей Python

19 Dec, 24 -

Марио Не Для Слабонервных

19 Dec, 24 -

Бизнес-Кирпичики

19 Dec, 24 -

Внутренняя Навигация С Ibeacon В Ios7

19 Dec, 24