Добрый день, меня зовут Федор, я из InSecure.org и я автор проекта сканера безопасности Нмап , выпущенный в 1997 году.

Хочу поблагодарить всех, кто сюда пришел, и себя Дефкон за то, что пригласил меня сюда.

Я большой поклонник подобных конференций, куда могут прийти люди, которые действительно увлечены технологиями-любителями, но у которых нет компаний, готовых платить тысячи долларов за билет.

Хочу предупредить, что этот разговор не о том, как проводить межсайтовые скриптовые атаки на социальные сети или как взламывать каналы.

Твиттер .

Речь идет о сканировании портов и не только о сканировании портов, и если вам не нравится сканирование портов, следующие 50 минут станут вашим худшим кошмаром.

Потому что для меня говорить о чем-то другом будет так же необычно, как слышать, как Дэн Камински не говорит о DNS .

Я имею в виду, что могу сразу приступить к обнаружению ОС или действию обработчика сценариев.

Нмап точно так же, как Дэн может взять свое DNS и использовать его для туннелирования YouTube , чтобы обмануть какого-то идиота, но в обоих случаях мы просто расширяем нашу основную тему.

Моя тема, как видно из первого слайда, посвящена сканированию Интернета.

Этим летом я потратил много времени на сканирование десятков миллионов хостов в Интернете и сбор необходимых данных.

И когда я рассказываю об этом людям, они часто спрашивают: «Почему»? Для меня сканирование ценно само по себе, но если нужен какой-то повод, то в данном случае у меня были какие-то конкретные цели проекта.

Первый — собрать эмпирические данные и использовать их для расширения и улучшения функциональности.

Нмап , об этом поговорим чуть позже.

Вторая цель — использовать данные, чтобы помочь знающим людям более эффективно сканировать.

Многие люди собирают информацию о структуре и численности сетей, чтобы узнать, какие методы сканирования работают лучше всего.

Но обычно они задаются вопросом, как настроить существующие инструменты сканирования, не найдя ничего подходящего.

Так что вы можете использовать мои эмпирические данные для своих нужд, они помогут вам научиться проводить сканирования и собирать результаты.

Третья цель – обнаружение и устранение ошибок.

Нмап и повысить производительность при крупномасштабном сканировании.

Потому что миллионы хостов сканируются в самых разных ситуациях, и вы можете отслеживать, как Нмап реагирует на это.

Мне удалось исправить ошибки, приводившие к сбою или зависанию системы, ускорить процесс и выяснить, что именно является причиной замедления сканирования.

Четвертая цель — продемонстрировать технологии, которые можно использовать как для обычного сканирования, так и для крупномасштабного сканирования Интернета.

Идея состоит в том, что если это сканирование работает для 25 миллионов хостов, то оно наверняка справится со сканированием 25 тысяч хостов или любого количества, которое вам нужно просканировать.

Давайте посмотрим на проблемы, с которыми я столкнулся при сканировании.

Прежде всего хочу сказать, что лучше провести десятки крупных, но целенаправленных сканирований, а не одно огромное сканирование.

Каждая из этих целей позволяет собирать какие-то полезные данные, но проблема заключается в определении конкретных IP-адресов, которые необходимо сканировать.

Для этого есть много возможностей: таблицы маршрутизации BGP , которые позволяют узнать, какие сети маршрутизируются, файлы зон DNS, таблицы распределения регистров и т. д.

Я решил использовать собственный генератор IP-адресов по сценарию.

Нмап , который позволяет создать 25 000 000 IP-адресов, и я сделал дополнительно 200 тысяч из-за возможных дубликатов.

В данном случае на самом деле сканируются не компьютеры, а их список, потому что сами машины я сканирую позже.

Результатом стал список из 25 миллионов IP-адресов, которые я использовал для сканирования.

Это был способ генерировать случайные числа, но как только у вас появятся конкретные цели для сканирования, следующим вопросом станет, какой источник вы собираетесь использовать.

У меня было много идей, одна безумнее другой, например, сканирование P2P. Я собирался распространять клиент под названием Нмапстер , который люди могли скачать.

Он сканировал их компьютеры и говорил, что мы собираем данные для компиляции.

Но я решил, что ключевая цель – сделать это Нмап быстрее и эффективнее для повседневного сканирования и что лучше сосредоточиться на использовании наиболее Нмап , вместо того, чтобы создавать для него собственные программы.

Вторым большим препятствием стала незаконность подобных действий.

Когда вы сканируете множество хостов, люди могут разозлиться, и я не хочу, чтобы мой интернет-провайдер снова отказывал мне в обслуживании, но вероятность ареста кажется еще хуже.

Поэтому я решил выйти в сеть через бесплатную беспроводную точку доступа моего соседа (аплодисменты и смех в зале).

Нет, я просто шучу, и кроме того, у моего соседа не хватило бы пропускной способности, чтобы обработать необходимый мне объем трафика.

Поэтому я решил использовать своего интернет-провайдера для колокейшн и сканирования оттуда, то есть через оборудование, расположенное на их территории.

Через 15 минут после начала сканирования эти ребята лихорадочно связались со мной и спросили, что, черт возьми, происходит, может быть, мой компьютер заражен худшим червем в Интернете, потому что он сходил с ума и проверял тысячи машин в секунду по всему Интернету! Они предложили меня отключить, но я объяснил, что им не стоит волноваться, я не пострадал, я делаю это с определенной целью.

Тогда они подумали, что я какой-то спамер или того хуже, если такое возможно, и что меня надо арестовать.

Потом я испугался и подумал, что мне конец, придется бросить свой проект и заняться исследованием межсайтовых уязвимостей.

К счастью, оказалось, что это были пользователи Нмап и я смог объяснить, что это сканирование было необходимо для того, чтобы сделать мою программу более эффективной и продуктивной.

На что они сказали: «ну тогда можно продолжать»! Я немного замедлил скорость сканирования, потому что не хотел, чтобы они перегорели, и продолжил эту замечательную работу.

К сожалению, Министерство обороны США оказалось не столь любезным, им совершенно не понравилось мое сканирование, и они посоветовали мне прекратить сканирование секретных военных объектов.

Я подумал, что это будет полезная возможность Нмап пропустить сканирование определенных сетей, но они даже не позволили мне идентифицировать эти сети, потому что они также были военными целями.

Поэтому с тех пор я немного нервничаю, если над моей головой пролетают военные самолеты.

Следующим препятствием для сканирования стали брандмауэры.

Для некоторых случаев мне было достаточно получить результаты из незащищенного сегмента Интернета, а для других было бы неплохо изучить, как это выглядит за фаерволами компании.

Вы знаете, что они часто контролируют разные порты, поэтому открытая сеть изнутри выглядит совсем иначе.

Я рад сообщить, что мне удалось преодолеть ряд брандмауэров не с помощью чего-то вроде продвинутой атаки фрагментации, а с помощью технологий, которые просто «просили» их предоставить необходимые данные.

Многие крупные компании ежедневно сканируют свои сети, используя Нмап , и они были рады предоставить данные, которые помогут его улучшить.

Следующими проблемами были производительность и точность.

Сканирование Интернета – долгая и тяжелая работа.

Ключевой целью было улучшить производительность Nmap, поскольку статистика его использования была разочаровывающей:

- С момента начала сканирования прошло 93 часа 57 минут. 40 с (более 4 дней);

- всего за это время из 254 868 запланированных хостов было проведено UDP-сканирование 65 000 портов, расположенных на 2048 хостах;

- За это время выполнено UDP-сканирование около 11,34% от запланированного объема, время сканирования остальных хостов составит 688 часов 41 минута 48 секунд.

Это конкретное сканирование все еще продолжается, и, возможно, на DEFCON в следующем году я поделюсь тем, что из него вышло.

К счастью, некоторые из наших других сканирований закончились гораздо раньше, так что это своего рода введение в то, какие типы сканирований мы делали и почему.

Теперь давайте перейдем к более практическим советам, которые могут послужить полезной информацией и позволят вам узнать, как вы можете использовать их в качестве вспомогательного средства для собственного сканирования.

Обнаружение хоста — хорошее начало, поскольку первое, что вам нужно сделать при разведке сети, — это определить местоположение хоста и выяснить, какие сети доступны для сканирования.

Поэтому вам не следует тратить время на сканирование IP-адресов, которые не прослушиваются хостами, и решить, какие методы использовать для сканирования.

Было время, когда большинство хостов отвечали на ICMP пингованные или пингованные пакеты, которые Нмап по умолчанию отправляется на порт 80, но, к сожалению, это время закончилось 10 лет назад.

Сейчас большинство компаний блокируют пинг-пакеты, и мне пришлось использовать более эффективные методы.

Первым был TCP -метод обнаружения хоста с использованием синтетических пакетов СИН (-PS) , лучше всего работают против межсетевых экранов статической фильтрации, которые используют постоянный список исключений и используют пакеты ПОДТВЕРЖДЕНИЕ (-PA) , эффективен против межсетевых экранов с динамической фильтрацией.

Те межсетевые экраны, которые разрешают синтетические пакеты, обычно блокируют пакеты.

ПОДТВЕРЖДЕНИЕ , и наоборот. Я покажу вам быстрый пример использования Нмап с синтетическим пакетом для 80 порта сайта sun.com .

Как видите, ответ пришел очень быстро и показывает, что хост доступен.

Затем мы используем пакеты для того же хоста ПОДТВЕРЖДЕНИЕ , вы можете видеть, что сканирование заняло больше времени, и хост не ответил нам, поскольку заблокировал ping-зонд.

Таким образом, вы сможете понять, какой фаервол установлен на этом хосте – со статической или динамической фильтрацией.

В данном случае у нас есть статический брандмауэр, который пропускает пакеты через СИН и заблокировал пакеты ПОДТВЕРЖДЕНИЕ .

Может возникнуть вопрос, какой порт лучше всего использовать.

Мой ответ: вам нужно отправлять оба типа пакетов до тех пор, пока хост не пропустит один из них.

Следующий вопрос – какой порт использовать.

У вас 65 тысяч портов, и зачастую невозможно выбрать те, которые работают лучше всего.

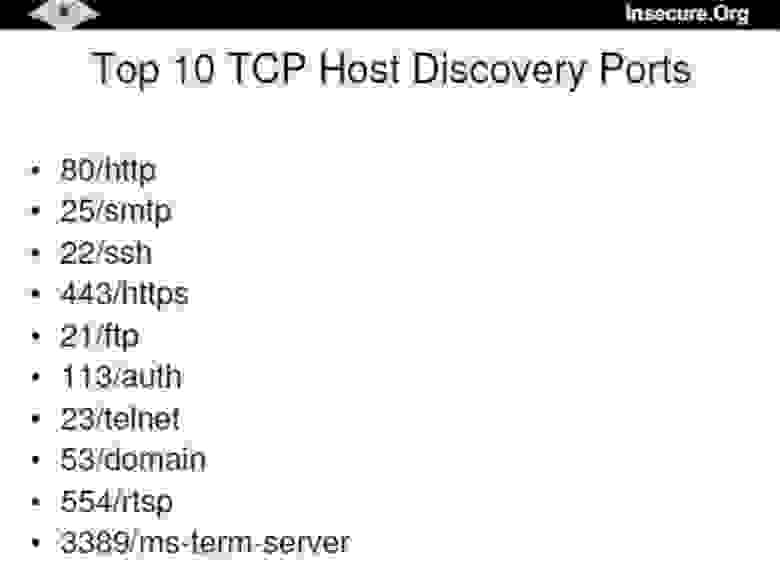

Поэтому выбор портов я сделал на основе эмпирических данных, что показано на следующем слайде.

Это 10 лучших портов для обнаружения определенных типов хостов.

Некоторые люди могут просмотреть этот список и спросить, где наиболее распространены Окна порты 135 или 139?

Однако помните, что я построил свою базу данных на хостах с высоким уровнем безопасности, поэтому, если у вас возникли проблемы с настройкой брандмауэра, вы можете заблокировать эти порты.

Окна .

Я бы порекомендовал проверить некоторые из этих портов.

SYN-пакеты , остальная часть - в упаковках ПОДТВЕРЖДЕНИЕ .

Далее у нас есть обнаружение хоста UDP .

В этом случае закрыто UDP -порты лучше открытых, потому что они с большей вероятностью ответят. Открытые порты, получив чистый пакет, не знают, что с ним делать и просто игнорируют. Закрытые порты обычно отвечают на такой пакет баном, а это значит, что хост находится здесь.

Порт 53 часто включается в исключения брандмауэра, поскольку он предназначен для DNS .

я также использовал ICMP -метод обнаружения хоста (П?, ПМ, ПП) .

Некоторые системы с готовностью принимают эхо-запросы, но блокируют другие.

Например, администраторы Google.com Они не видят угрозы в получении пинг-пакетов, но блокируют запросы на маску сети и временные метки, поскольку считают, что ими пользуются хакеры.

Другие администраторы явно блокируют пинги как хакеры, но забывают блокировать запросы сетевой маски и меток времени.

сетевая маска/метка времени .

Поэтому советую использовать оба типа запросов — эхо-запрос и один из запросов второго типа.

У нас также есть новая функция под названием Протокол Ping (PO) .

По умолчанию этот протокол использует 3 типа IP-пакетов: 1 ( ICMP ), 2 ( IGMP ) и 4 ( IPinIP ), чтобы получить доступный ответ, если хост «жив».

Я не проводил никакого тестирования, чтобы выяснить, какие протоколы наиболее полезны, поэтому по умолчанию используются все 3.

Теперь я хочу поговорить о различных технологиях обнаружения хостов, которые я использовал, и вам может быть интересно, какие из них являются наиболее ценными и в чем разница между ними.

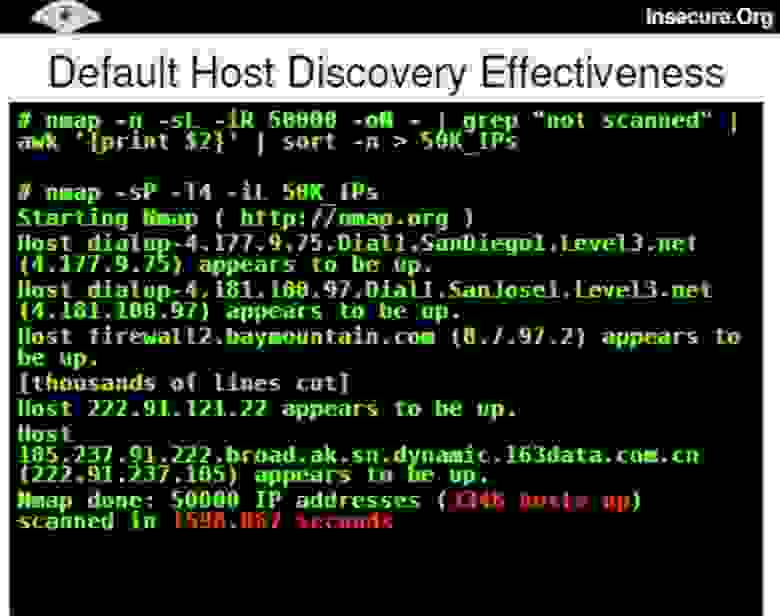

На слайде показан пример, где я сгенерировал 50 тысяч IP-адресов и использовал пинг-сканирование по умолчанию, в результате чего было найдено 3348 хостов за 1600 секунд или 27 минут.

Компьютеров довольно много, и это сканирование выглядит довольно успешным.

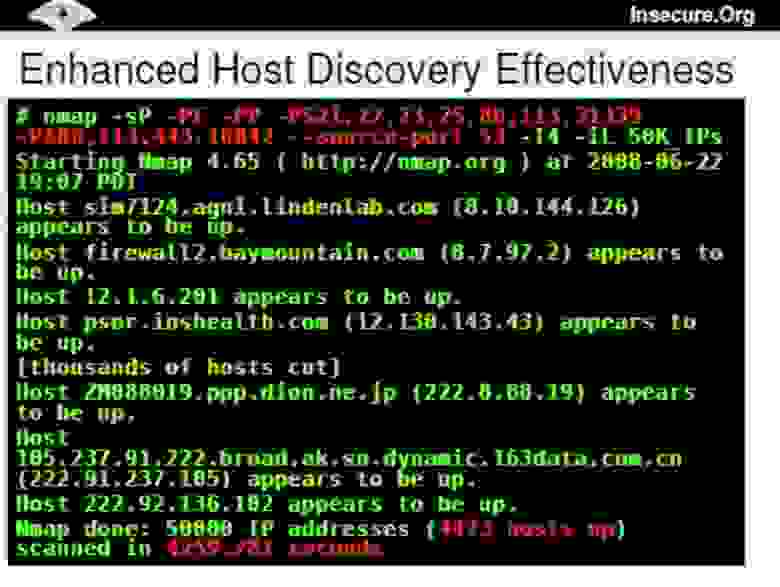

Но затем я решил использовать «расширенное» сканирование, взял почти тот же список из 50 тысяч хостов и добавил несколько различных методов обнаружения, таких как эхо-ответ, временные метки и т. д. СИН - прощупал кучу портов и установил исходный порт на 53, чтобы замаскироваться под DNS .

Это позволило обнаружить 4473 «живых» хоста, но на это ушло немного больше времени — 4259 с.

Сравнение этих двух методов сканирования — стандартного и расширенного — показало, что последний занял на 167% больше времени (41 минута против 27) и обнаружил на 34% больше хостов.

Теперь я хочу поговорить об обновлениях.

Нмап , которые были проведены на основе этих исследований.

На сайте http://nmap.org/changelog.html показана последняя версия Нмап 4.68 , в котором исправлены ошибки и улучшена производительность.

Также есть новейшая СВН -релиз, который можно найти по ссылке http://nmap.org/book/install.html#instsvn .

Я устал от отчетов об ошибках, в которых говорится: «Да, мы исправили это в 2003 году», потому что многие люди не хотят часто обновляться.

Потом они жалуются, что программа Нмап давно устарел, поскольку сообщает, какие номера портов открыты, но не сообщает, какие службы за ними стоят. Недавно я добавил в программу ряд улучшений, и если вам нужна самая продвинутая версия программы - выпускайте BHD CO 8 Черная шляпа DefCon , его можно найти по специальной ссылке svn://svn.insecure.org/nmapexp/bhdc08 используя гостевой логин и пароль.

ЭНовейшая версия содержит функцию сканирования Лучшие порты и некоторые другие особенности, о которых я расскажу позже.

Итак, проект Лучшие порты это еще одно масштабное сканирование миллионов IP-адресов на предмет обнаружения открытых TCP И UDP порты, используя набор популярных портов.

Некоторые крупные организации также предоставили возможность сканирования данных во внутренних сетях, расположенных за межсетевыми экранами.

При этом служебные файлы Нмап были дополнены данными о частоте для каждого порта.

Давайте посмотрим на порты, которые сканировались по умолчанию.

Нмап 4.68 просканировано 1715 портов TCP и 1488 портов UDP , сканировались порты от 1 до 1024 и все вышестоящие именованные порты.

Замечу, что многие порты были изобретены много лет назад и уже давно не используются.

При этом имеется множество открытых безымянных портов.

Окончательный вариант Нмап использовал данные о частотах портов из топ-1000 для каждого протокола, поэтому во многих случаях получал лучшие результаты.

Это устраняет необходимость тратить время на сканирование старых неиспользуемых портов, поэтому сканирование происходит быстрее, поскольку фактически сканируется чуть больше половины всех существующих портов.

Быстрое сканирование сильно отличается от сканирования по умолчанию.

В Нмап он обозначается буквой ( -Ф ).

На этот раз Нмап 4.68 просканировал 1276 портов TCP и 1017 портов UDP во всем диапазоне чисел.

Вы можете задаться вопросом, почему сканирование по умолчанию обрабатывает больше портов, но здесь нет ничего драматичного — просто быстрое сканирование заняло меньше времени.

Однако в данном случае сканер не проверял все существующие порты, а работал только с теми, имена которых были в новом служебном файле.

Нмап .

В результате было произведено сканирование ТОП-100 портов по каждому протоколу, и я получил на порядок больший прирост скорости, чем при сканировании по умолчанию.

Это гораздо полезнее для протокола TCP и еще более полезно для UDP потому что я знаю, что многие люди никогда не доводят дело до конца UDP -сканирование, считая его очень трудоемким и сложным с точки зрения фильтрации открытых портов.

Поэтому они притворяются UDP просто не существует. Однако хакеры не притворяются, поэтому нам очень важно понять, что происходит с этим протоколом.

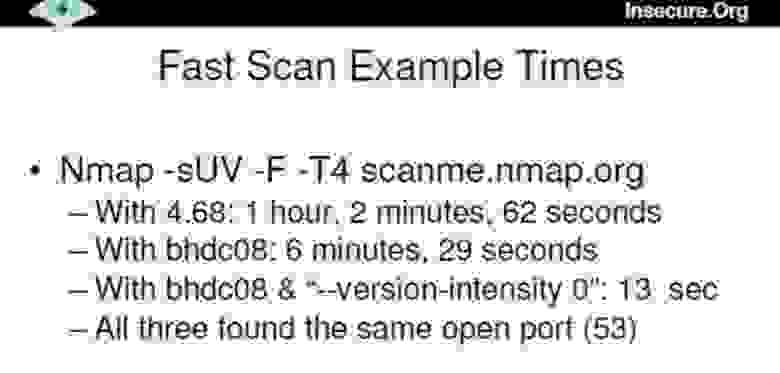

На следующем слайде показаны примеры быстрого сканирования с использованием разных версий.

Нмап .

Письмо ты в обозначении режима сканирования Nmap - внедорожник - F-T4 указывает на UDP -порт, Ф – быстрое сканирование.

В этой открытой версии существует проблема с фильтрацией, поскольку Нмап не получает ответа и не может определить, фильтруется порт или открыт. Такое случается, если использовать версию с сайта scanme.nmap.org .

Так что здорово, что мне удалось получить отчет с данными, показывающий все открытые и отфильтрованные порты.

Итак, сканирование с помощью Нмап 4.68 занял час, сканирование с релизной версией Блэкхэт DefCon 08 длилось 6 с половиной минут, сканирование «продвинутой» версией Блэкхэт DefCon 08 было всего 13 с.

Все три версии обнаружили один и тот же открытый порт 53. В новых версиях использовались новые функции сканирования:

- top-ports <n>

Он сканировал наиболее популярные открытые порты для каждого требуемого протокола и функцию: –port-ratio <n>

Где н выбирается от 0 до 1, сканируются все порты с частотой, установленной на этом уровне.

Последняя версия работала с « --version-интенсивность 0 «Это означало, что UDP -запросы отправлялись на определенные порты по определенным протоколам, то есть было опробовано только 53 DNS , только для 161 порта SNMP и т. д. Это сократило время сканирования до 13 секунд. Мораль этой истории такова: если вы знаете, какие данные вам действительно нужны, вы можете немного оптимизировать сканирование и сделать его намного быстрее.

В данном случае мы получили те же данные, но вместо часа ожидания мы подождали всего 13 секунд. Таким образом, настройка функций очень помогает, особенно функции верхних портов.

Вам просто нужно выбрать между сканированием 1000 портов по умолчанию и быстрым сканированием 100 портов и произвольно указать, сколько портов вы хотите сканировать.

Вопрос здесь в том, какая функция Top Ports работает лучше.

На следующем слайде показаны 10 лучших портов.

TCP и образец исполнения «топов», который я сделал на основе эмпирических данных.

Эта выборка показывает, сколько открытых портов я нашел с помощью того или иного «верха».

Если использовать самое быстрое сканирование «десятки» портов, то можно обнаружить чуть больше половины открытых TCP-портов.

Используя порты «Top 100», вы можете обнаружить 73% открытых портов, используя порты «Top 1000» по умолчанию, вы обнаружите 93%, но вы сканируете только 2% пространства портов в 65 КБ.

Дальше приведу статистику по нахождению открытых UDP -порты.

Здесь доминируют типичные порты Майкрософт , хотя есть SNMP И НТП .

Ээффективность UDP отличается от эффективности TCP , здесь больший процент открытых портов определяется меньшими «верхними» значениями.

Итак, «Топ-100» UDP позволяет обнаружить 90% портов против 73% у TCP .

Я использовал еще одну функцию, которую недавно разработал, — контроль скорости передачи пакетов.

Управление скоростью пакетов .

У меня смешанные чувства к ней.

Я горжусь контролем загрузки Нмап и другие технологии, чтобы выяснить, какая скорость сканирования будет работать лучше всего.

Но есть много людей, которые говорят, что им хотелось бы просто сканировать порты с определенной частотой и не беспокоиться, если какие-то пакеты потеряются.

Это одна из причин, по которой они используют такие сканеры, как РЭНД или Единорог .

Для таких случаев я решил добавить функцию, устанавливающую максимальную и минимальную частоту отправки пакетов в секунду.

Это было очень полезно, когда я чуть не перегорел предохранитель моего интернет-хостинга, потому что я смог установить опцию сканирования для Нмап с частотой 300 пакетов/с и сделать этих ребят из Интернет-провайдер немного счастливее.

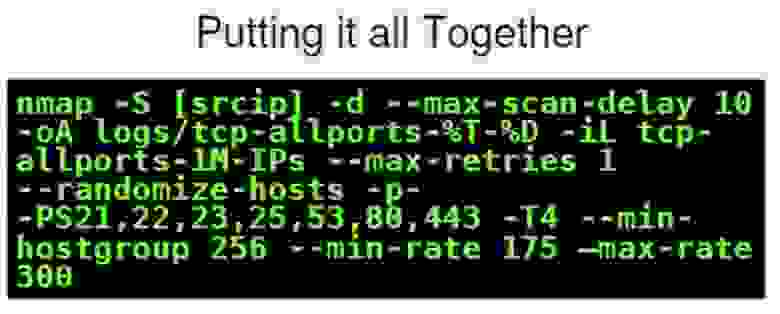

На следующем слайде показан пример того, как объединить все полезные функции.

Нмап .

Здесь я ввожу исходный IP-адрес, который я хотел использовать для этого конкретного сканирования, и указываю режим отладки.

Это функция, которую я часто использую для взаимодействия с программой во время сканирования, потому что люди не знают, что можно нажать клавишу.

Д и откройте режим отладки, и если нажать на него несколько раз, то можно прокрутить экран и увидеть это Нмап делает в данный момент. Я использовал здесь низкую задержку, потому что не хотел долго ждать хостов с ограниченной скоростью.

Я реализовал функцию создания файла журнала, используя функцию значений времени.

СТРФ , который автоматически устанавливает дату и время.

Затем я ввел имя файла, который хотел получить в итоге, и отметил, что не хочу делать более одной повторной попытки сканирования, потому что собираюсь выполнить большой объем сканирования как можно быстрее.

Далее здесь отмечена рандомизация хостов, указано количество сканируемых портов, указана большая группа MAC-адресов хостов, минимальная частота сканирования — 175 пакетов в секунду, максимальная — 300 пакетов в секунду.

Это пример того, как я постоянно менял и улучшал алгоритм работы.

Нмап , пока не нашел вариант, который работал лучше других.

Теперь я хочу использовать оставшееся время, чтобы рассказать вам последние новости.

Нмап .

Некоторые из них представляют собой новые и интересные функции, такие как скриптовый движок.

НШ? .

Это модульный механизм, который опрашивает порты определенным образом.

В этом случае мы делаем HTML -заголовки найденных веб-сайтов.

Сейчас поддерживается более 50 скриптов.

Нмап совместим с данными Кто , пароли перебор pop3 и другие сумасшедшие вещи, которые вы хотите использовать.

Сейчас я быстро покажу вам, как это работает. Скриптовый движок Nmap .

Это длинная команда, поэтому я скопирую ее откуда-нибудь еще.

Она предусматривает подробный режим Нмап — не пинговать, выполнить UDP зондируя порт 53, используйте агрессивный тайминг и примените здесь 3 скрипта, которые помогут избежать ошибок DNS , о котором Дэн говорил в прошлое воскресенье.

Один сценарий просто проверяет, разрешает ли DNS-сервер рекурсию, второй проверяет, рандомизирует ли он номера исходных портов, а третий проверяет, имеет ли он случайный идентификатор транзакции.

Это ошибки, которые люди хотят исправить, чтобы уменьшить проблему отравления кеша.

В нашем случае я хочу продемонстрировать работу НШ? при сканировании портов одного из серверов Черная шляпа и один из серверов Shmoo.com .

Это занимает немного времени, а затем результат отображается прямо рядом с номером порта.

Вы видите это для blackhat.com с IP-адресом 216.231.64.55 по адресу UDP порт сканирования 53 в обоих случаях получил сбой рекурсии сервера, поэтому его нельзя было «опрашивать» дальше.

Для сервера Archimedes.shmoo.com с IP-адресом 12.21.210.234 произошла рекурсия.

Но я рад сообщить, что с точки зрения рандомизации портов это было здорово.

Я хотел показать один из немногих примеров, где моя идея с треском провалилась, поэтому можно было бы сыграть в игру, кто первым отравит кэш, но я решил, что это не лучшая идея для нашей презентации.

Кроме того, у меня есть еще интересный материал по волнующей меня теме - это новый графический интерфейс.

Графический интерфейс Zenmap .

Многие люди говорят, что им не нужен графический интерфейс, потому что они работают с Нмап уже 10 лет и они знают все его 130 вариантов до мозга костей.

Однако этот интерфейс является мощным инструментом для работы со сканером, как я быстро продемонстрирую.

Здесь показано окно с выходными данными, для каждого открытого хоста можно настроить фильтрацию отображения.

HTTP или SSH и так далее.

Кроме того, в последнюю версию сканера мы добавили интересную функцию.

Для тех людей, которые говорят: «раз уж вы назвали этот инструмент H-карта , так дайте мне эту чертову карту!», мы добавили графическую схему топологии сканируемой сети.

Это довольно точная вещь, которая рисует результат сканирования сети и помещает его в центр исходного узла, а концентрические круги вокруг этого центра показывают каждый переход к сети и компьютерам, которые вы сканировали.

Можно взять такой узел и сказать: «Ну, ну покажи мне, какие еще данные доступны для этого конкретного сканирования, покажи открытые порты и т. д.», то есть при наведении курсора на желтый кружок открывается окно с все детали выполненного сканирования.

Вы можете сканировать новые автомобили и они тоже будут добавлены на схему.

Вы также можете центрировать диаграмму относительно другого хоста — просто нажмите на узел и перетащите его в нужном направлении.

Еще одним большим преимуществом графического интерфейса является то, что теперь с Нмап пользователи смогут работать Окна которые понятия не имеют, как управлять программой с помощью командной строки.

Я уже получил от них электронные письма, в которых говорилось: «Я дважды щелкнул значок nmap.exe на рабочем столе, после чего на секунду выскочил какой-то черный ящик, а потом все исчезло.

Очевидно, ваша программа совершенно неэффективна».

Так что я надеюсь, что Дзенмап ГУ Я помогу им.

Хотя, с другой стороны, может быть, таким людям вообще не стоит его использовать Нмап .

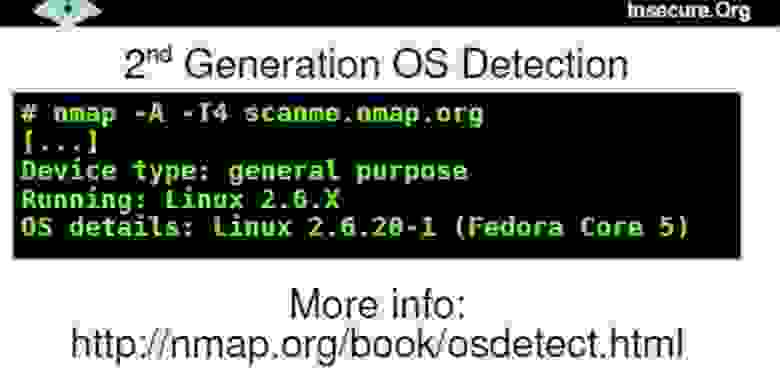

У нас также есть система обнаружения ОС второго поколения.

Он воплощает в себе все, что я узнал об обнаружении ОС за предыдущие 7 лет, и содержит 1500 сигнатур новых операционных систем.

Так ч Теги: #информационная безопасность #ИТ-инфраструктура #Конференции #nmap #Сканирование сети #SYN #SYN #SYN #ACK #Верхние порты #Контроль скорости передачи пакетов #Трассировка пакетов #Ncat #Ndiff

-

Джибути

19 Dec, 24 -

Wecon Lx3V: Китайский Плк С Aliexpress

19 Dec, 24 -

Моя Старая Идея: Помогать Всем

19 Dec, 24 -

Ps Hot Launch Vvl - Еще Один Удобный Лаунчер

19 Dec, 24