Начиная с полудня субботы мой сервер, на котором размещено около 25 сайтов Wordpress, начал сильно тормозить.

Так как мне удалось пережить предыдущие атаки( атака 1 - ровно год назад , атака 2 - в марте ) не были замечены, то я не сразу понял, что происходит. Когда я разобрался, оказалось, что пароли подбираются методом перебора + множество запросов к XMLRPC. В результате нам удалось все это отсечь, хотя и не сразу.

Вот три простых совета, как этого избежать.

Эти приемы, скорее всего, известны всем, но я наступил на пару ошибок, которых не нашел в описаниях – возможно, это сэкономит кому-то время.

1. Остановить поиск, установить плагин Limit Login Attempts, так как другие защиты сильно тормозят работу сервера, например при использовании плагина Login Security Solution сервер умер через полчаса, плагин сильно нагружает базу данных.

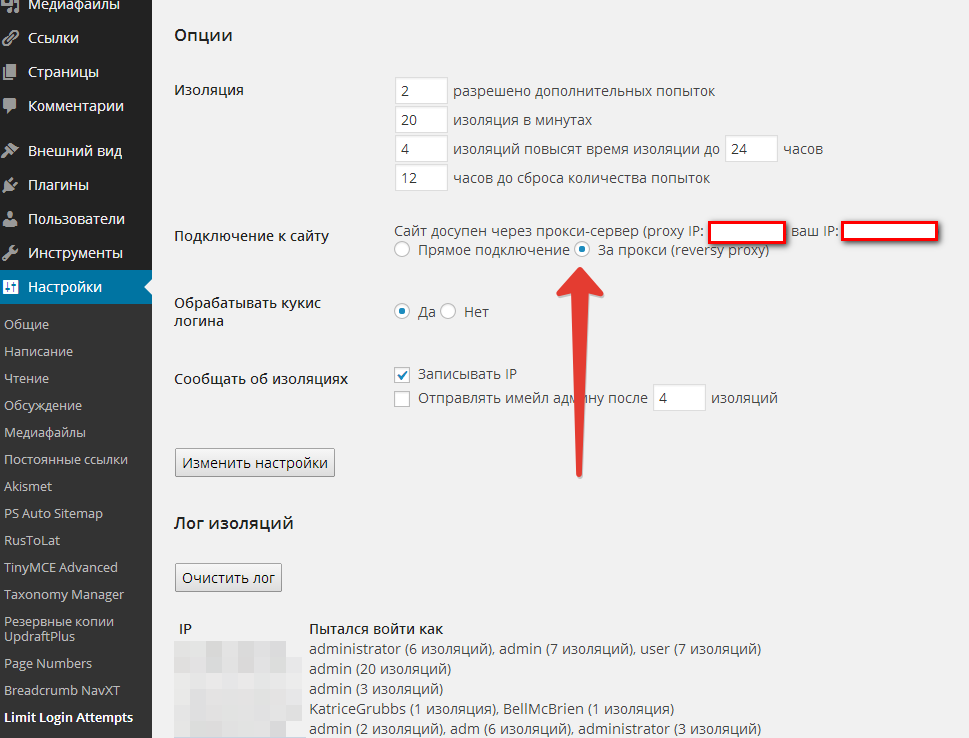

В настройках обязательно включите галочку «Для прокси» — иначе он всем определит IP вашего сервера и автоматически всех заблокирует.

ОБНОВЛЕНИЕ, спасибо Даркбайт , подробности ниже в комментариях - галку «Для прокси» ставьте только в том случае, если не работает обнаружение при включенном «Прямом подключении»

2. Disable XML-RPC - плагин Disable XML-RPC (его легко активировать и все).

3. Закрыть wp-login.php - если зайти на сайт по IP, то плагин не работает и сборщики продолжают крашить сайт. Чтобы этого избежать, добавьте в .

htaccess:

<Files wp-login.php>

Order Deny,Allow

Deny from all

</Files>

Копируем файл wp-login, переименовываем его в любое странное имя, например полетнормальный.

php, а внутри файла автозаменой меняем все надписи wp-login.php на полетнормальный.

php. Всё, теперь вы можете зайти в админку только через свой файл.

После этих 3 простых шагов сайты снова начали летать и наступило спокойствие.

Ну вдруг интересно

Один из вариантов — посмотреть, не подвергаются ли на вас нападению.Это можно увидеть в логах nginx (например, вот путь к файлу Debian /var/log/nginx access.log).

Если вы выполните поиск, вы увидите много строк, таких как:

87.230.87.xx — — [04.08.2014:06:35:53 +0400] «POST /wp-login.php HTTP/1.0» 200 5791 «-» «-»

XMLRPC-запросы:

95.0.83.xx — — [04.08.2014:06:48:03 +0400] «POST /xmlrpc.php HTTP/1.0» 499 0 «-» «Mozilla/4.0 (совместимо: MSIE 7.0; Windows NT 6.0) )"

Теги: #wordpress #атака #информационная безопасность #wordpress

-

Конвейеры

19 Dec, 24 -

Сидя

19 Dec, 24 -

Волшебная Площадь

19 Dec, 24 -

Размышления О Карьере В It

19 Dec, 24 -

Инфаркт И Сепсис За 10 Минут

19 Dec, 24 -

Google Переходит На Солнечную Энергию

19 Dec, 24