Создание безопасной системы – сложная задача.

Одной из мер безопасности является использование межсетевых экранов (также известных как межсетевые экраны и межсетевые экраны).

Как мы все знаем, межсетевые экраны бывают программными и аппаратными.

Возможности как первого, так и второго не безграничны.

В этой статье мы попытаемся разобраться, что могут и чего не могут делать оба типа межсетевых экранов.

Программные и аппаратные межсетевые экраны

Первый шаг — поговорить о том, что такое программное решение и что такое аппаратное решение.Мы все привыкли, что если покупать какое-то железо, то это решение называется аппаратным, а если это коробка с ПО, то это признак программного решения.

На наш взгляд, разница между аппаратным и программным решением весьма условна.

Что такое железный ящик? По сути, это тот же компьютер, хоть и с другой архитектурой, хоть и с несколько ограниченными возможностями (к нему нельзя подключить клавиатуру и монитор, он «заточен» на выполнение одной функции), на котором установлено программное обеспечение.

Программное обеспечение представляет собой некоторую версию системы UNIX с «веб-лицом».

Функции аппаратного межсетевого экрана зависят от используемого фильтра пакетов (опять же, это программный) и самого «веб-лица».

Все аппаратные межсетевые экраны можно «перепрошить», то есть, по сути, просто заменить программными.

А с настоящей прошивкой (которая в старые добрые времена делалась с помощью программатора) процесс обновления «прошивки» на современных устройствах имеет мало общего.

Новое программное обеспечение просто записывается на флэш-накопитель внутри аппаратного обеспечения.

Программный межсетевой экран — это программное обеспечение, которое устанавливается на существующий обычный компьютер, но в случае с аппаратным межсетевым экраном это невозможно сделать без программного обеспечения, а в случае с программным межсетевым экраном — без аппаратного обеспечения.

Именно поэтому грань между этими типами межсетевых экранов весьма условна.

Самая большая разница между программным и аппаратным межсетевым экраном даже не в функциональности.

Никто не мешает вам выбрать аппаратный межсетевой экран с необходимыми функциями.

Разница заключается в способе использования.

Как правило, программный межсетевой экран устанавливается на каждый компьютер в сети (на каждый сервер и на каждую рабочую станцию), а аппаратный межсетевой экран обеспечивает защиту не отдельного ПК, а сразу всей сети.

Конечно, никто не помешает вам установить на каждый компьютер аппаратный межсетевой экран, но все упирается в деньги.

Учитывая стоимость оборудования, маловероятно, что вы захотите защитить каждое оборудование ПК с помощью брандмауэра.

Преимущества аппаратных межсетевых экранов

Аппаратные межсетевые экраны имеют следующие преимущества:- Относительная простота развертывания и использования.

.

Подключил, включил, выставил параметры через веб-интерфейс и забыл о его существовании.

Однако современные программные брандмауэры поддерживают развертывание через ActiveDirectory , что тоже не займет много времени.

Но, во-первых, не все межсетевые экраны поддерживают ActiveDirectory, а во-вторых, на предприятиях не всегда используется Windows.

- Размеры и энергопотребление .

Обычно аппаратные брандмауэры меньше по размеру и требуют меньше энергии.

Однако энергопотребление не всегда играет роль, а габариты важны.

Маленькая компактная коробочка — это одно, а огромный «системный блок» — другое.

- Производительность .

Обычно производительность аппаратного решения выше.

Хотя бы потому, что аппаратный межсетевой экран занимается только своей непосредственной функцией — фильтрацией пакетов.

Он не запускает никаких сторонних процессов или служб, как это часто бывает с программными брандмауэрами.

Представьте себе, что вы организовали программный шлюз (с функциями межсетевого экрана и NAT) на базе сервера под управлением Windows Server. Маловероятно, что вы выделите целый сервер только под брандмауэр и NAT. Это иррационально.

Скорее всего, на нем будут работать и другие службы — тот же AD, DNS и т. д. Про СУБД и почтовые службы я уже молчу.

- Надежность .

Считается, что аппаратные решения более надежны (именно потому, что на них редко запускаются сторонние сервисы).

Но никто не мешает вам выбрать отдельный системный блок (пусть и не самый современный), установить на него ту же FreeBSD (одну из самых надежных операционных систем в мире) и настроить правила фаервола.

Думаю надежность такого решения будет не ниже, чем в случае с аппаратным межсетевым экраном.

Но такая задача требует высокой квалификации администратора, поэтому ранее отмечалось, что аппаратные решения проще в использовании.

Преимущества программных межсетевых экранов

К преимуществам программных решений относятся:- Цена .

Цена программного межсетевого экрана обычно ниже аппаратного.

За цену среднего аппаратного решения вы можете защитить всю свою сеть с помощью программного брандмауэра.

- Возможность защитить вашу сеть изнутри .

Угрозы не всегда исходят извне.

В локальной сети существует множество угроз.

Атаки могут исходить с внутренних компьютеров.

Инициировать атаку может любой пользователь локальной сети, например, недовольный компанией.

Как уже отмечалось, можно, конечно, использовать отдельный аппаратный маршрутизатор для защиты каждого отдельного узла, но на практике мы с такими решениями не встречались.

Они слишком иррациональны.

- Возможность разграничения сегментов локальной сети без выделения подсетей.

.

В большинстве случаев к локальной сети подключены компьютеры разных отделов, например, бухгалтерии, финансового отдела, ИТ-отдела и т. д. Этим компьютерам не всегда требуется связь друг с другом.

Как отличить ИСПДн? Первое решение — создать несколько подсетей (например, 192.168.1.0, 192.168.2.0 и т. д.) и соответствующим образом настроить маршрутизацию между этими подсетями.

Нельзя сказать, что решение очень сложное, но оно все же сложнее, чем использование программного межсетевого экрана.

И не всегда по тем или иным причинам можно выделить подсети.

Второе решение — использовать брандмауэр, разработанный специально для защиты ISDN (не все программные брандмауэры позволяют легко дифференцировать ISPDn ).

В этом случае даже в самой крупной сети вы проведете дифференциацию ISPD за считанные минуты, и вам не придется заморачиваться с настройками маршрутизации.

- Возможность развертывания на существующих серверах.

.

Нет смысла покупать еще одну железку, если есть достаточный компьютерный парк.

Достаточно развернуть на одном из серверов межсетевой экран и настроить NAT и маршрутизацию.

Обычно обе эти операции выполняются через графический интерфейс брандмауэра и реализуются в несколько кликов в нужных местах.

- Расширенная функциональность .

Как правило, функциональные возможности программных межсетевых экранов шире, чем у их аппаратных аналогов.

Таким образом, некоторые межсетевые экраны предоставляют функции Балансировка нагрузки , IDS/IPS и тому подобные полезные вещи, повышающие общую безопасность системы обработки данных.

Да, не все программные межсетевые экраны обладают этими функциями, но ничто не мешает вам выбрать межсетевой экран, соответствующий вашим потребностям.

Конечно, некоторые аппаратные системы также имеют такие функции.

Например, StoneGate IPS — обеспечивает функционал системы предотвращения вторжений, однако стоимость таких решений не всегда будет радовать руководство предприятия.

Есть еще аппаратные балансировщики нагрузки, но они даже дороже аппаратного IPS.

Преимущества одного типа межсетевого экрана обычно являются недостатками другого типа.

Например, к недостаткам аппаратных решений можно отнести стоимость и невозможность защиты локальной сети изнутри, а к недостаткам программных решений – сложность развертывания и использования (хотя, как отмечалось, все относительно).

Однако стоит упомянуть один недостаток аппаратных межсетевых экранов.

Как правило, все аппаратные межсетевые экраны имеют кнопку сброса, нажав которую можно вернуть настройки по умолчанию.

Для нажатия этой кнопки не требуется какой-либо специальной квалификации.

Но чтобы изменить настройки программного брандмауэра, нужно как минимум получить права администратора.

Нажатием одной кнопки недовольный сотрудник может поставить под угрозу безопасность всего предприятия (или оставить предприятие без доступа к Интернету, что еще лучше).

Поэтому при использовании аппаратных решений нужно более ответственно подходить к физической безопасности самих устройств.

Битва за брандмауэры

Далее мы попытаемся понять, какой межсетевой экран обеспечивает лучшую защиту: программный или аппаратный.Аппаратным обеспечением будет встроенный в роутер межсетевой экран от TP-Link. В качестве программного обеспечения - Кибербезопасный брандмауэр .

Для тестирования фаерволов воспользуемся утилитами с сайта www.testmypcsecurity.com , а именно Jumper, DNStester и CPIL Suite (разработанные Comodo).

Предупреждение: в отличие от сертифицированных инструментов, таких как XSpider, эти утилиты используют те же методы, что и вредоносное ПО, которое они имитируют. Именно поэтому во время тестирования (если вы хотите повторить результаты) все средства антивирусной защиты должны быть деактивированы.

Можно было бы, конечно, рассмотреть XSpider, но этот тест был бы слишком скучным и неинтересным для конечного читателя.

И кто может представить злоумышленника, использующего сертифицированный сканер? Коротко об утилитах:

- Джампер – позволяет обойти межсетевой экран методами «DLL-инъекция» и «Потоковая инъекция».

- DNS Tester — использует рекурсивный DNS-запрос для обхода брандмауэра.

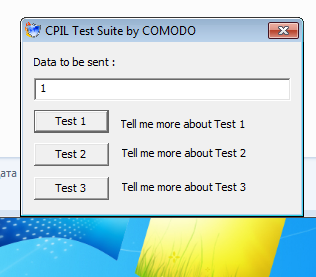

- CPIL Suite — набор тестов (3 теста) от Comodo.

А вот снаружи будем сканировать старым добрым nmap. Итак, у нас есть два компьютера.

Оба подключены к Интернету.

Один подключен через аппаратный брандмауэр (с питанием от маршрутизатора TP-Link) и на нем не установлен программный брандмауэр или антивирус.

Второй компьютер подключен к Интернету напрямую и защищен программным брандмауэром CyberSafe. На первом компьютере установлена Windows 7, на втором — Windows Server 2008 R2.

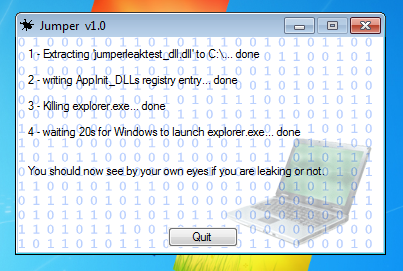

Тест 1: Перемычка

Jumper, запущенный с правами администратора (честно говоря, с такими правами работают многие пользователи), успешно выполнил свою задачу в Windows 7 (рис.1).

Ничто не могло его остановить — ведь в нашей системе не было установлено ни одного средства безопасности, ни антивируса, ни межсетевого экрана, ни IDS/IPS, а аппаратному межсетевому экрану все равно, что происходит на клиентских компьютерах.

Он никак не может повлиять на происходящее.

Рис.

1. Перемычка в Windows 7 Справедливости ради следует отметить, что если бы пользователь не работал администратором, то у Jumper ничего бы не работало.

В Windows Server 2008 Jumper даже не запускался, но это заслуга не фаервола, а самой операционной системы.

Следовательно, между межсетевыми экранами существует паритет, поскольку защиту от этой уязвимости может обеспечить сама операционная система.

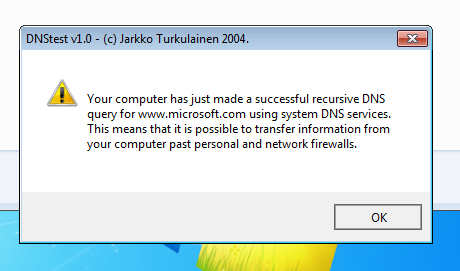

Тест 2. DNStester

Целью этого теста является отправка рекурсивного DNS-запроса.По умолчанию, начиная с Windows 2000, служба DNS-клиента Windows принимает и управляет всеми запросами DNS. Таким образом, все DNS-запросы от всех приложений в системе будут отправляться DNS-клиенту (SVCHOST.EXE).

Сам DNS-запрос выполняется непосредственно DNS-клиентом.

DNStester использует рекурсивный DNS-запрос для обхода брандмауэра, другими словами, сервис вызывает сам себя.

Рис.

2. Тест не пройден Если настройки брандмауэра оставить по умолчанию, то ни программный, ни аппаратный брандмауэр не справятся с этим тестом.

Понятно, что аппаратному межсетевому экрану все равно, что происходит на рабочей станции, поэтому нельзя ожидать, что он защитит систему от этой уязвимости.

Во всяком случае, с настройками по умолчанию (а они практически не менялись).

Но это не значит, что Cybersafe Firewall — плохой межсетевой экран.

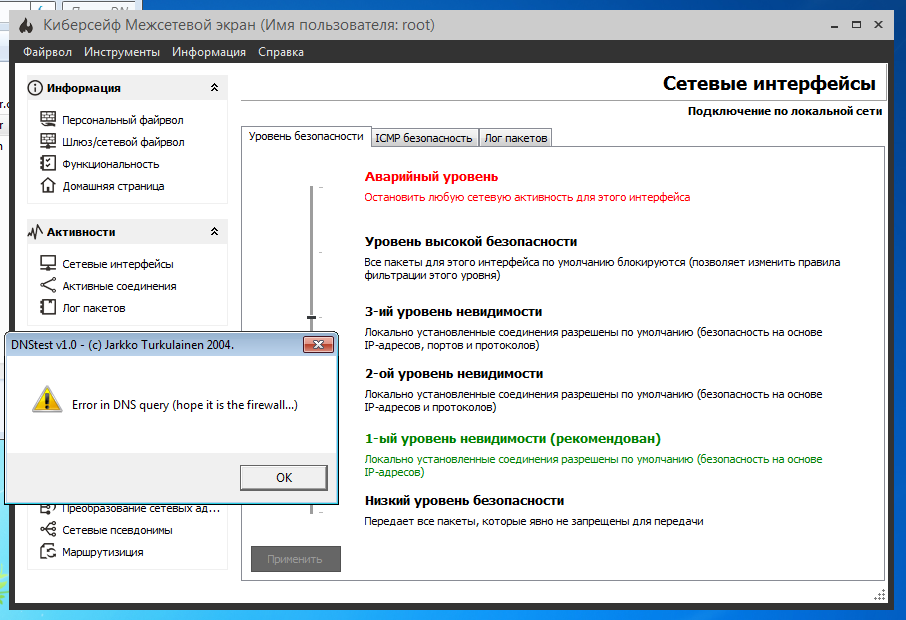

При повышении уровня безопасности до третьего тест был пройден полностью (см.

рис.

3).

Программа сообщила об ошибке в DNS-запросе.

Чтобы убедиться, что это не вина Windows Server 2008, тест был повторен на машине с Windows 7.

Рис.

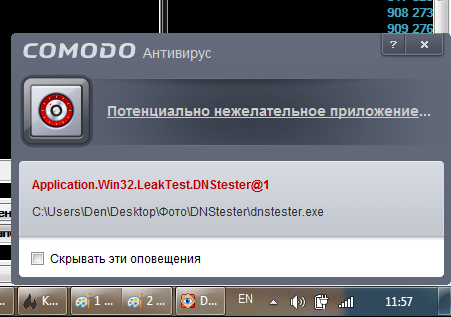

3. Тест пройден (DNStest) Справедливости ради следует отметить, что если на компьютере установлен антивирус, то, скорее всего, это приложение окажется на карантине, но один запрос оно все равно успеет отправить (рис.

4).

Рис.

4. Антивирус Comodo заблокировал нежелательное приложение.

Тест 3. Набор тестов от Comodo (CPIL)

Итак, аппаратный межсетевой экран с настройками по умолчанию не прошел все три теста CPIL (если нажать «Рассказать больше о тесте», появится окно с объяснением принципа теста).Но каким-то странным образом он их подвел.

Прохождение теста предполагает следующую последовательность действий:

- Вам необходимо ввести передаваемые данные.

Мы ввели значения 1, 2, 3 для тестов 1, 2 и 3 соответственно.

- Затем нажмите одну из кнопок тестового вызова (рис.

5).

Рис.

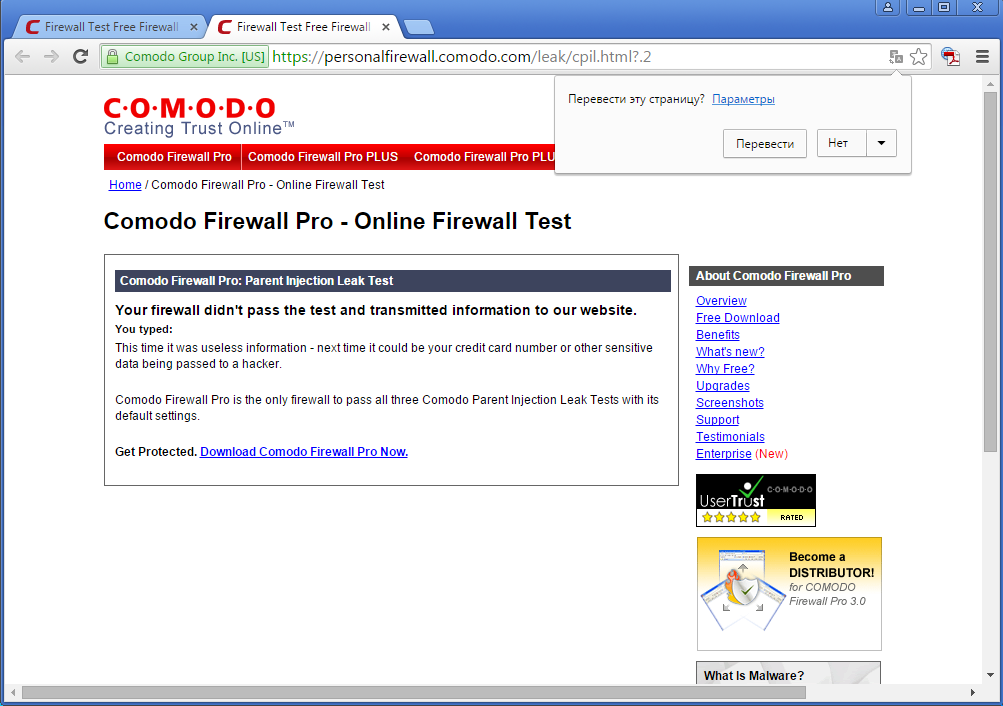

5. Набор тестов CPIL После этого браузер должен открыться с результатами теста.

Помимо сообщения о том, что тест не пройден, на странице результатов должно было отображаться введенное нами значение, которое было передано скрипту в качестве параметра GET (см.

рис.

6).

Видно, что значение (2 в адресной строке) было передано, но скрипт его не отобразил.

Ошибка скрипта Comodo? Конечно, все совершают ошибки, но наша уверенность в этом тесте уменьшилась.

Рис.

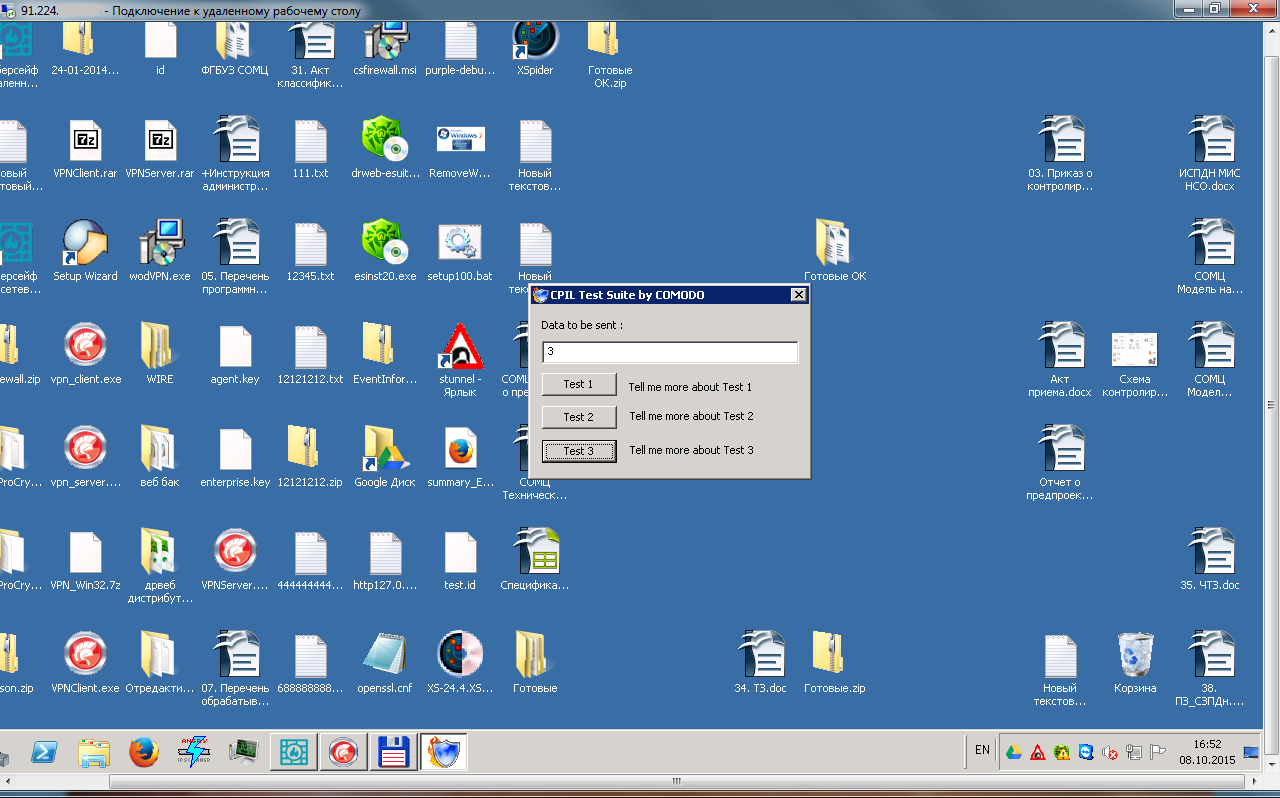

6. Результат теста (аппаратный брандмауэр) Но при использовании программного межсетевого экрана тесты CPIL даже не запускались.

При нажатии кнопок 1 – 3 ничего не происходило (рис.

7).

Действительно ли виноват Windows Server 2008, а не брандмауэр? Мы решили это проверить.

Поэтому Cybersafe Firewall был установлен на компьютере с Windows 7, защищенном аппаратным брандмауэром.

Но в Windows 7 утилите удалось прорвать защиту брандмауэра.

Первый и третий тесты были пройдены, но когда мы нажали кнопку «Тест 2», нам предстояло лицезреть окно браузера Chrome, похожее на то, что показано на рис.

6.

Рис.

7. При нажатии на кнопку ничего не происходит (видно, что антивирус отключен)

Рис.

8. Тесты 1 и 3 пройдены

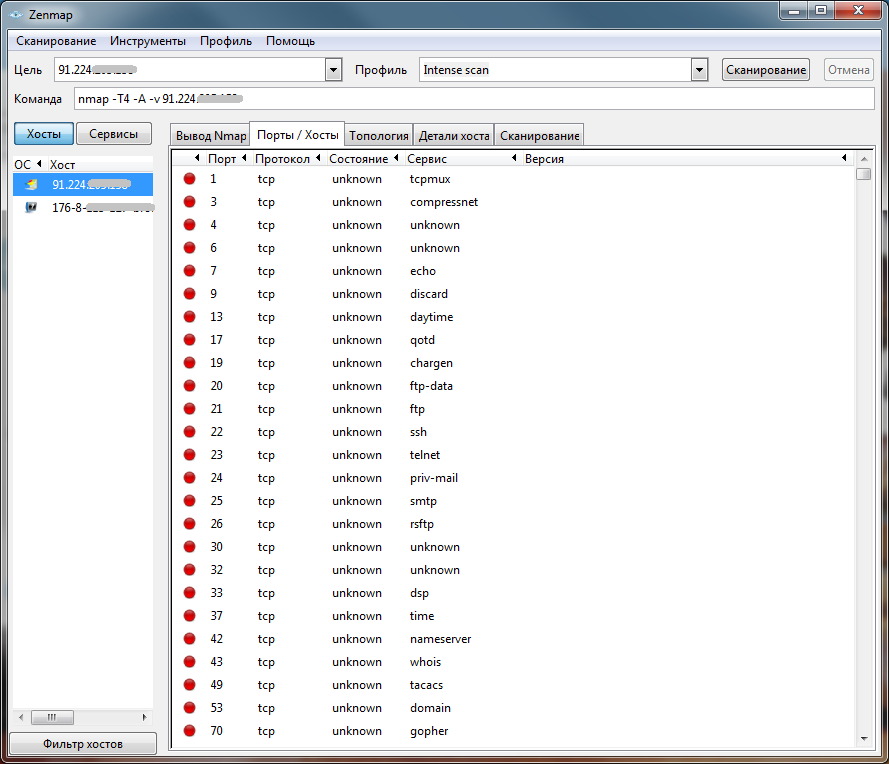

Тест 4. Сканирование снаружи

До этого мы пытались пробить брандмауэр изнутри.Теперь попробуем просканировать системы, защищенные межсетевым экраном.

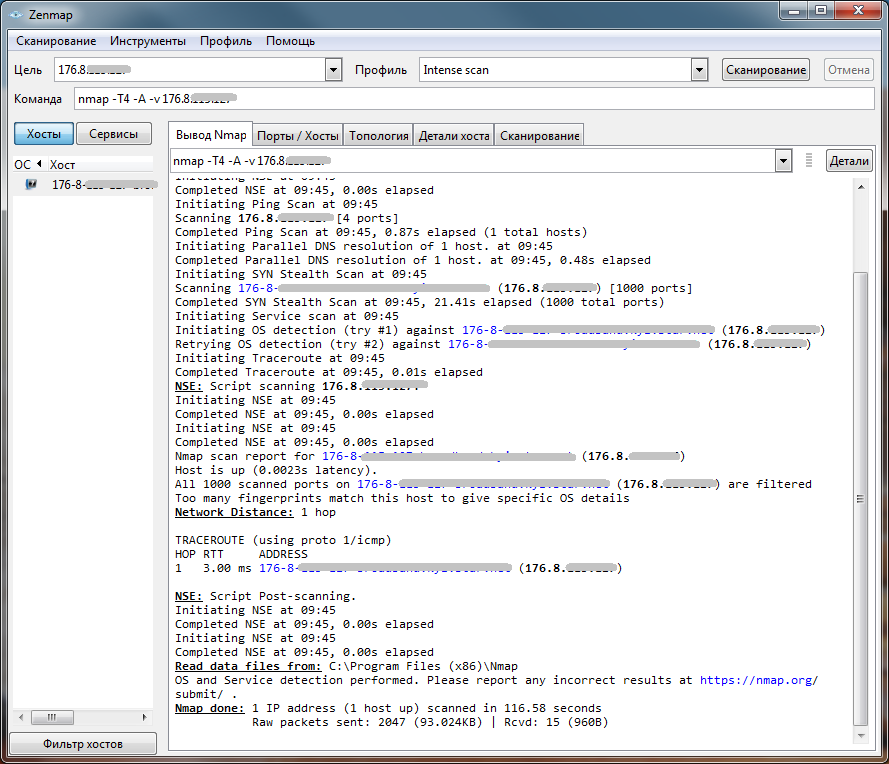

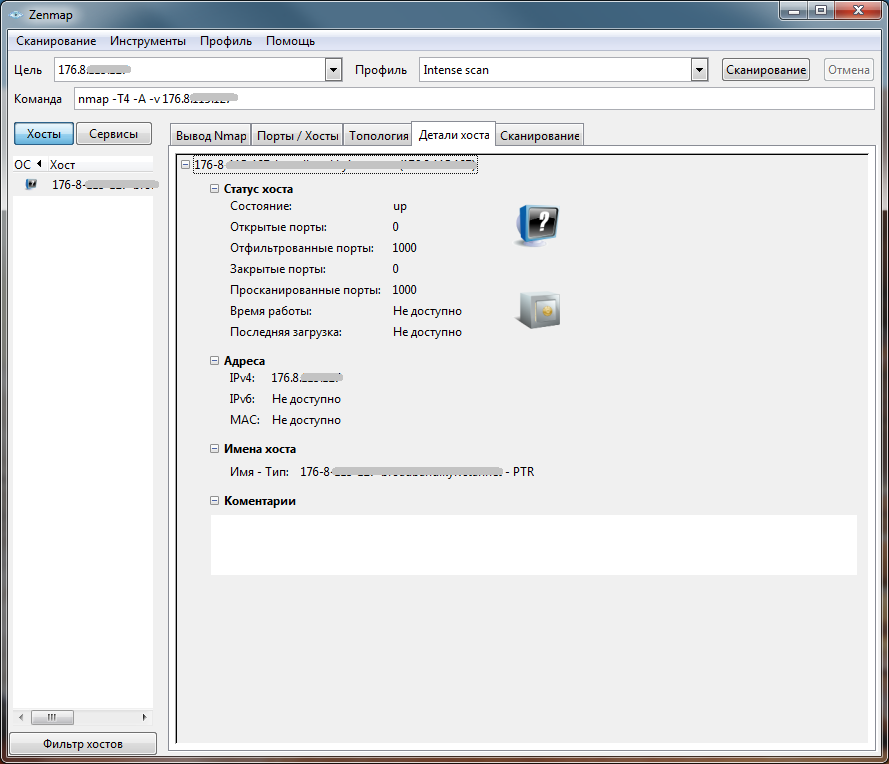

Сканируем сканером nmap. В результатах работы аппаратного межсетевого экрана никто не сомневался — все было закрыто и невозможно было даже определить тип тестируемой системы (рис.

9 и 10).

На всех последующих иллюстрациях IP-адреса скрыты, поскольку они постоянные — чтобы ни у кого не возникло желания повторить проверку на наших адресах.

Рис.

9. Сканируйте аппаратный брандмауэр

Рис.

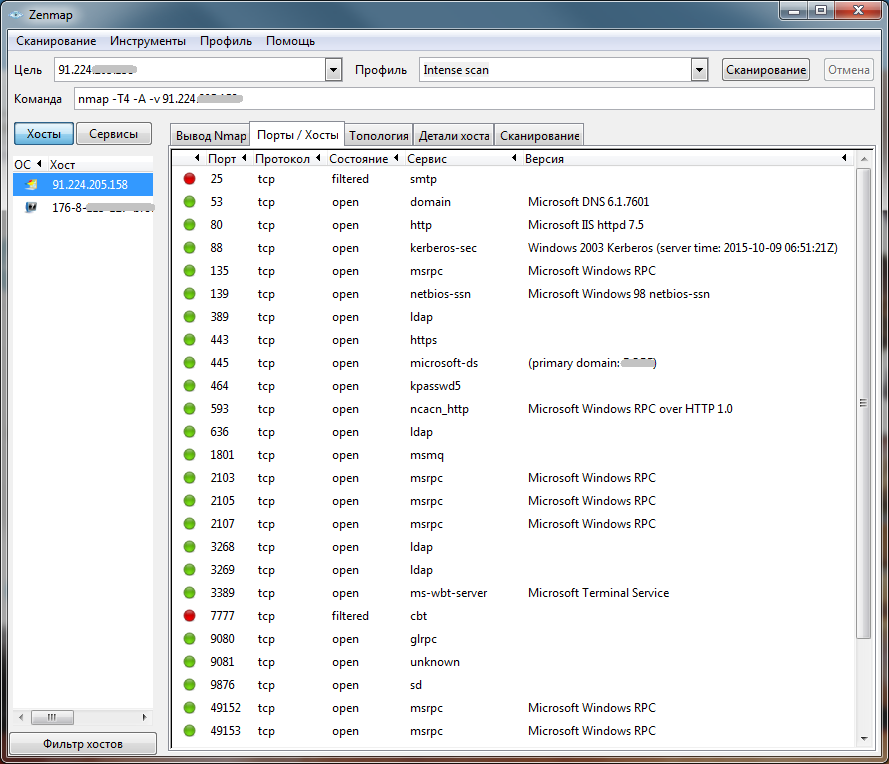

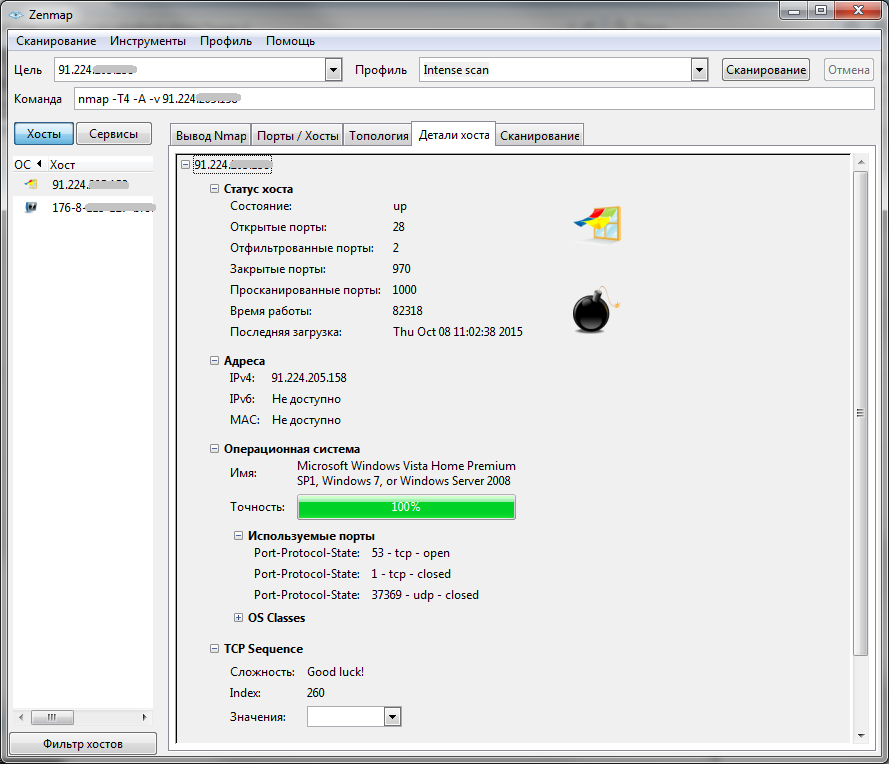

10. Сканирование аппаратного брандмауэра (сведения об хосте) Теперь попробуем просканировать систему, защищенную программным брандмауэром.

Понятно, что по умолчанию программный брандмауэр пропускает все и вся (рис.

11).

Рис.

11. Открытые порты (программный брандмауэр, настройки по умолчанию)

Рис.

12. Определен тип системы (программный брандмауэр, настройки по умолчанию) Когда правила настроены, все становится на свои места (рис.

13).

Как видите, программный межсетевой экран обеспечивает безопасность защищаемой системы не хуже, чем его «аппаратный» аналог.

Рис.

13. Нет открытых портов

Атаки по локальной сети

Почему так важно обеспечить защиту внутри локальной сети? Многие администраторы ошибочно не обращают внимания на защиту изнутри, а зря.Ведь многие атаки могут быть реализованы внутри локальной сети.

Давайте посмотрим на некоторые из них.

ARP-атака

Перед подключением к сети компьютер отправляет ARP-запрос, чтобы узнать, занят ли IP-адрес компьютера.Когда в локальной сети имеется несколько машин Windows с одинаковым IP-адресом, пользователь видит окно с сообщением о том, что IP-адрес занят (используется другим компьютером).

Windows узнает, что IP-адрес занят, через протокол ARP. ARP-атака включает в себя загрузку злоумышленником машин под управлением Windows. Более того, на каждый компьютер будут отправлены сотни запросов, в результате пользователь не сможет закрыть постоянно всплывающие окна и будет вынужден как минимум перезагрузить компьютер.

Ситуация не очень приятная.

Но наличие межсетевого экрана на рабочей станции сведет на нет все усилия злоумышленника.

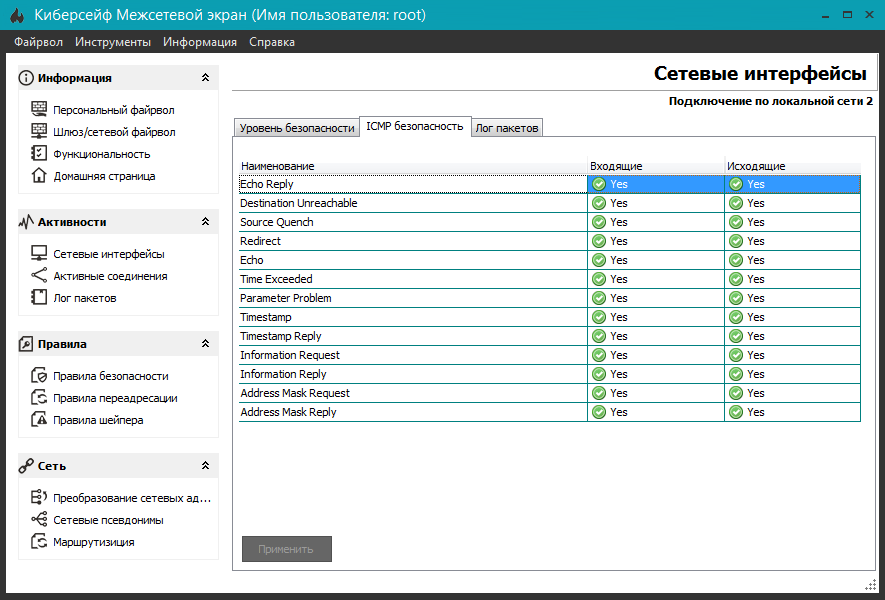

DoS-атаки, включая различные флуд-атаки

DoS-атаки (атаки отказа) возможны не только в Интернете, но и в локальных сетях.Различаются лишь методы таких атак.

Характер DoS-атак может быть любым, однако бороться с ними невозможно без установки межсетевого экрана на каждой машине локальной сети.

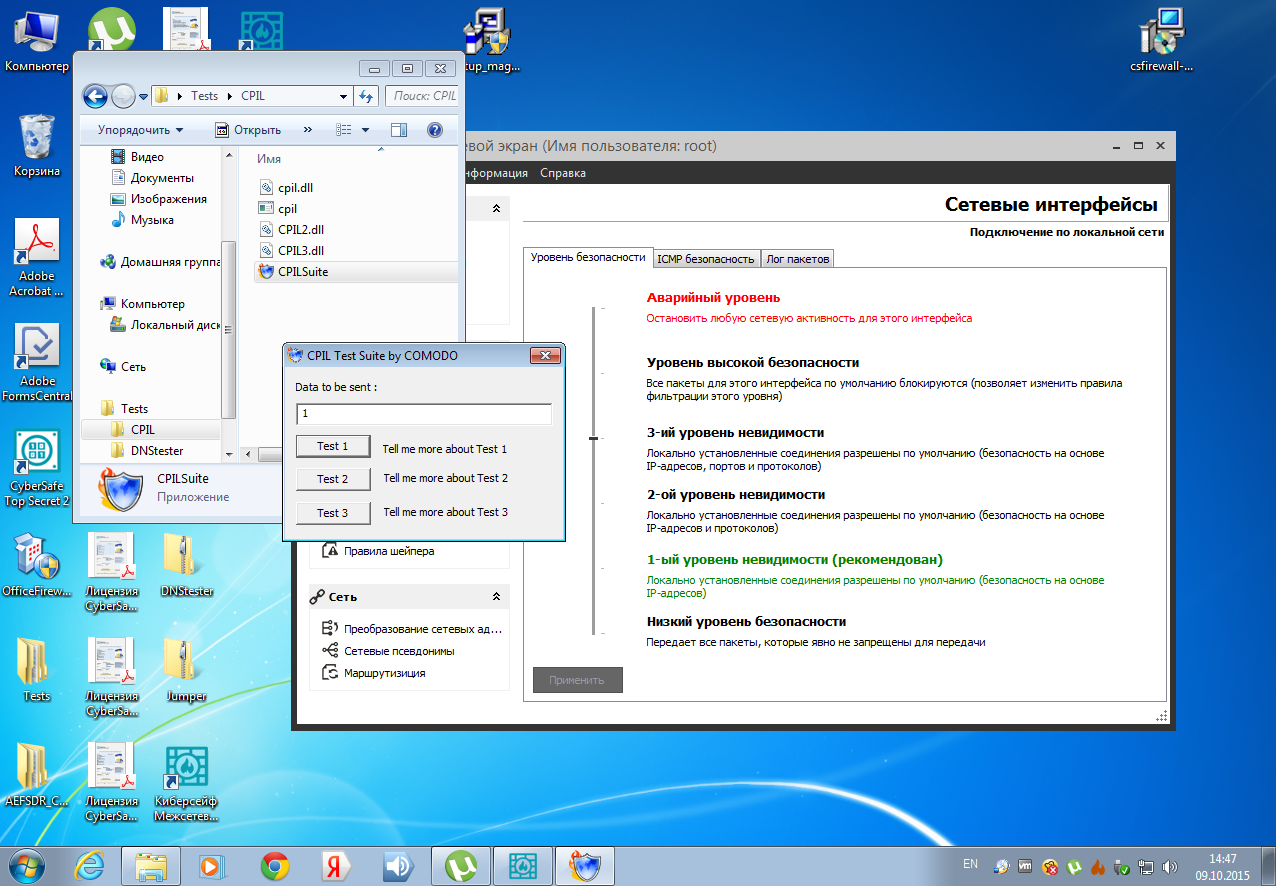

Одним из типов DoS-атак, который можно успешно использовать в локальной сети, является ICMP-флуд. Межсетевой экран CyberSafe Firewall содержит специальные инструменты для борьбы с этим типом атак (рис.

14).

Он также содержит балансировка нагрузки на сервер , что также может помочь в борьбе с DoS-атаками.

Рис.

14. Безопасность ICMP (межсетевой экран CyberSafe).

Подробнее о DOS-атаках можно прочитать в статье «Как защититься от DoS/DDoS-атак» .

Изменение MAC-адреса

В локальной сети компьютеры идентифицируются не только по IP-адресу, но и по MAC-адресу.Некоторые администраторы разрешают доступ к определенным ресурсам по MAC-адресу, поскольку IP-адреса обычно являются динамическими и выдаются DHCP. Такое решение не очень оправдано, так как MAC-адрес очень легко изменить.

К сожалению, не всегда можно защититься от изменения MAC-адреса с помощью межсетевого экрана.

Не каждый брандмауэр отслеживает изменения MAC-адресов, поскольку они обычно привязаны к IP-адресам.

Наиболее эффективным решением здесь является использование свитча, позволяющего привязать MAC-адрес к определенному физическому порту свитча.

Обмануть такую защиту практически невозможно, но и стоит это немало.

Правда, есть и программные способы борьба со сменой MAC-адреса , но они менее эффективны.

Если вас интересует межсетевой экран, способный обнаруживать подмену MAC-адреса, обратите внимание на Касперский Интернет Секьюрити 8.0 .

Правда, последний может распознать только подмену MAC-адреса шлюза.

Но он полностью распознает подмену IP-адреса компьютера и IP-флуд.

Подмена IP-адреса

В сетях, где доступ к ресурсам ограничен IP-адресами, злоумышленник может изменить IP-адрес и получить доступ к защищаемому ресурсу.При использовании межсетевого экрана Cybersafe Firewall такой сценарий невозможен, так как привязки к IP-адресам нет даже у самого межсетевого экрана.

Даже если вы измените IP-адрес компьютера, он все равно не будет включен в ISDN, в который пытается проникнуть злоумышленник.

Маршрутизация атак

Этот тип атаки основан на отправке жертве «поддельных» ICMP-пакетов.Суть этой атаки заключается в подмене адреса шлюза — жертве отправляется ICMP-пакет, информирующий ее о более коротком маршруте.

Но на самом деле пакеты пройдут не через новый маршрутизатор, а через компьютер злоумышленника.

Как отмечалось ранее, Cybersafe Firewall обеспечивает безопасность ICMP. Аналогичным образом можно использовать и другие межсетевые экраны.

Существует множество других атак на локальные сети — как снифферы, так и различные атаки с использованием DNS. Как бы то ни было, использование программных межсетевых экранов, установленных на каждой рабочей станции, позволяет существенно повысить безопасность.

выводы

Защита информационной системы должна быть комплексной – сюда входят программные и аппаратные межсетевые экраны, антивирусы, правильная настройка самой системы.Что касается нашего противостояния программных и аппаратных межсетевых экранов, то первые эффективно используются для защиты каждого узла сети, а вторые — для защиты всей сети в целом.

Аппаратный межсетевой экран не может обеспечить защиту каждой отдельной рабочей станции, бессилен против атак внутри сети, а также не может различать ISDN, что необходимо делать в контексте защиты персональных данных.

Теги: #брандмауэр #брандмауэр #информационная безопасность

-

Сетевые Маршрутизаторы

19 Oct, 24 -

Теория Строения Скрытых Систем

19 Oct, 24 -

Отчаянные Попытки Спамеров?

19 Oct, 24 -

Макет С Закрытыми Глазами

19 Oct, 24 -

Еще Один Инцидент С Youtube В Исламском Мире

19 Oct, 24 -

Песня Явы

19 Oct, 24